Multi-Faktor-Authentifizierungssoftware (MFA) Ressourcen

Artikel, Glossarbegriffe, Diskussionen, und Berichte, um Ihr Wissen über Multi-Faktor-Authentifizierungssoftware (MFA) zu erweitern

Ressourcenseiten sind darauf ausgelegt, Ihnen einen Querschnitt der Informationen zu bieten, die wir zu spezifischen Kategorien haben. Sie finden Artikel von unseren Experten, Funktionsdefinitionen, Diskussionen von Benutzern wie Ihnen, und Berichte aus Branchendaten.

Multi-Faktor-Authentifizierungssoftware (MFA) Artikel

Was ist Multi-Faktor-Authentifizierung (MFA)? Arten und Vorteile

Betrachten Sie, wie viel von Ihrem Leben auf einem Computer oder einem mobilen Gerät stattfindet.

von Alexa Drake

Was uns die Benutzer von Multi-Faktor-Authentifizierungssoftware (MFA) sagten: Sommer 2022

Die Nutzer von Multi-Faktor-Authentifizierungssoftware (MFA) haben gesprochen. Sie haben uns in MFA-Produktbewertungen mitgeteilt, was ihnen gefällt, was ihnen nicht gefällt, Informationen über ihre Implementierungen, den Preis und mehr. Ich habe die neuesten Nutzerdaten analysiert, die G2 für die Kategorie Multi-Faktor-Authentifizierung hat, basierend auf Nutzerbewertungen von MFA-Software bis zum 31. Mai 2022. Ich habe die Datenpunkte ausgewählt, die für aktuelle MFA-Nutzer und potenzielle MFA-Käufer von größtem Interesse sein könnten.

von Merry Marwig, CIPP/US

Rangliste der Multi-Faktor-Authentifizierungssoftware basierend auf G2-Bewertungen

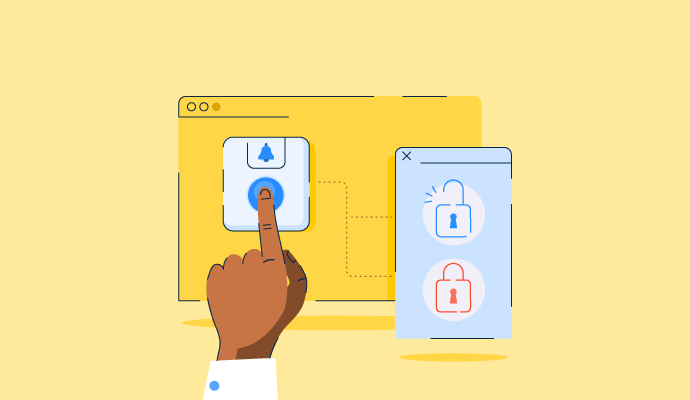

Die Ein-Faktor-Authentifizierung, wie das Eingeben eines Benutzernamens und Passworts, um sich bei einem Konto anzumelden, ist eine veraltete und unsichere Methode zur Authentifizierung eines Benutzers. Passwörter können gehackt und oft missbraucht werden. Die meisten modernen Unternehmen verlangen eine Multi-Faktor-Authentifizierung (MFA), um auf Benutzer- oder Geschäftskonten zuzugreifen und die Sicherheit zu erhöhen. MFA-Software erfordert, dass Endbenutzer ihre Identität auf zwei oder mehr Arten authentifizieren, bevor der Zugriff gewährt wird.

von Merry Marwig, CIPP/US

Zwei-Faktor-Authentifizierung: Eine wertvolle Ergänzung zur Kontosicherheit

Menschen sind vorhersehbar. Manchmal sind es auch ihre Passwörter.

von Sagar Joshi

Was ist Single Sign-on? Wie macht es die Authentifizierung einfach?

Zeit ist ein kostbares Gut.

von Sagar Joshi

Wie FIDO-Standards die Authentifizierung einfach und sicher machen

Fast Identity Online (FIDO) Standards sind Authentifizierungsprotokolle, bei denen Sicherheit und Benutzererfahrung aufeinandertreffen.

von Sagar Joshi

2021 Trends in der Cybersicherheit

Dieser Beitrag ist Teil von G2s 2021 Digital Trends Serie. Lesen Sie mehr über G2s Perspektive zu digitalen Transformationstrends in einer Einführung von Michael Fauscette, G2s Chief Research Officer, und Tom Pringle, VP, Marktforschung, sowie zusätzliche Berichterstattung über Trends, die von G2s Analysten identifiziert wurden.

von Aaron Walker

Die Benutzerakzeptanz ist der Schlüssel zur Berechnung des ROI für Sicherheitslösungen.

Die Rendite (ROI) ist für Cybersicherheitslösungen unmöglich zu berechnen. Bei solchen Lösungen wird der Wert nicht durch eingesparte Dollar oder abgeschlossene Geschäfte gefunden; der Wert liegt in der ungehinderten Katastrophenvermeidung und einem Gefühl des Vertrauens für Mitarbeiter, Partner und Kunden.

von Aaron Walker

Infografik: Wie man eine Remote-Belegschaft sichert

Die COVID-19-Pandemie hat weltweit Chaos angerichtet und nahezu jede Einzelperson und jedes Unternehmen betroffen. Infolgedessen haben viele Unternehmen ihre Abläufe auf die Arbeit im Homeoffice umgestellt, um den Anforderungen der sozialen Distanzierung gerecht zu werden.

von Aaron Walker

COVID-19 erzeugt Sicherheitsbedenken für schnell wachsende, ungeschützte Belegschaft

Weltweit hat die soziale Distanzierung die täglichen Aktivitäten fast jeder Person beeinflusst. In vielen Fällen bedeutet das, von zu Hause aus zu arbeiten.

von Aaron Walker

Der ultimative Leitfaden zur passwortlosen Authentifizierung

Sie haben Geschäftskonten, daher haben Sie Benutzernamen und Passwörter...vorerst.

von Merry Marwig, CIPP/US

Analyse der API-Sicherheit in der Multicloud-Welt

Moderne Anwendungen senden und empfangen zu jedem Zeitpunkt eine unermessliche Menge an Daten. Dieser Datenfluss wird durch Anwendungsprogrammierschnittstellen (APIs) ermöglicht.

von Aaron Walker

Herausforderungen des Managements und der Sicherheit von Multicloud-Lösungen

Nicht alle Wolken sind gleich, zumindest nicht in Bezug auf Sicherheit.

von Aaron Walker

Multi-Faktor-Authentifizierungssoftware (MFA) Glossarbegriffe

Multi-Faktor-Authentifizierungssoftware (MFA) Diskussionen

0

Frage zu: Rublon

Ich habe eine Lösung für das Problem mit der dynamischen IP-Adresse gefunden, das ich in meinen Antworten erwähnt habe.Ich verwende die AWS IP-Bereichs-JSON-Datei hier, https://ip-ranges.amazonaws.com/ip-ranges.json, um die EC2-Region eu-west-1 mit einem Bereich von IP-Adressen zu verknüpfen.

Als ich nach einem guten Proxy-Dienst suchte, habe ich viele verschiedene Anbieter untersucht, um denjenigen zu finden, der am besten für mich geeignet ist. Aber am Ende habe ich https://infatica.io/residential-proxies/ gewählt, weil es zuverlässig war und einen großartigen Kundenservice hatte. Jetzt ist die Arbeit im Internet viel sicherer und einfacher als früher.

How can any amount of someone's hard earned money just disappear into thin air without a trace nor explanation?

I almost believed it when I lost my Investment capital to a Crypto mining company, luckily I was saved by my nextdoor neighbor who introduced me to MR JACKSON JOHNNY, since I’ve met him my life changed for for good and I’m a living testimony…he thought me all the basics and strategies as regards to investment and withdrawal. He also helps in recovering lost funds from fake brokers..

Feel free to reach out to me if you're having withdrawal issues or you wish to start up Investment or Recover Your Lost Funds From Fake Online Brokers in a save part.

Via WhatsApp or text: +1 202 838 7524

Via Email>> jacksonjohnny171100 @ gmail.com

0

Frage zu: LastPass

Ist die LastPass-App sicher?Ist die LastPass-App sicher?

Kommentar vom Benutzer gelöscht.

Absolut! Die militärische Sicherheit ist großartig.

Basierend auf meinen Recherchen und von anderen, die die Sicherheit von LastPass bestätigt haben, haben wir uns speziell für sie entschieden, weil sie als eine der sichersten auf dem Markt bewertet werden, was für uns von großer Bedeutung war.

I had worst experience with a fake online investment company where i invested the total amount of $275k worth of BTC, in order to be in the company monthly payroll and make some interest, little did i know that i was dealing with a fraudulent company, when it was time for me to make withdrawal i was being restricted from doing so even when i can still read my money from dashboard, i got really depressed about this I almost gave up on life cause I felt it is over i was dying inside till I eventually opened up to a friend who referred me to a hacker who helps to recover lost investment, at first I was skeptical about it cause we all know once you give out your seed phrase out nothing can be done to recover your money…well after several days of debating within myself I decided to give it a try and to my greatest surprise he was able to recover my money within three days.

I was so happy, thank you so much Gavin ray it will be selfish of me if I don’t refer this hacker to you…contact him gavinray78 @ gmail. com . He’s the real deal, he was able to remotely hack, track and monitor my suspected cheating partner’s phone and other mobile devices.

Email: gavinray78@ gmail.com

WhatsApp: +1 (352) 322‑2096

0

Frage zu: Twilio Verify

Was ist besser, Authy oder Google Authenticator?Was ist besser, Authy oder Google Authenticator?

Authy scheint besser zu sein, da Sie darauf auf einem anderen Gerät mit einem Master-Passwort zugreifen können, falls Sie die App löschen oder andere Dinge passieren.

Hallo. Ich kann einen guten Einmal-Passwort-Generator https://2fasolution.com/ocra.html basierend auf dem OCRA-Algorithmus empfehlen, der Ihre Daten zuverlässig vor Hacking schützt. Denn jetzt, mit dem Wachstum von Online-Bedrohungen, sind nur Passwörter kein zuverlässiges Mittel mehr, um Ihre Daten zu schützen. Dieses Authentifizierungssystem ist ziemlich zuverlässig und hat eine Reihe von Vorteilen. Und es fügt auch gegenseitige Authentifizierung und Transaktionssignierung hinzu.

Multi-Faktor-Authentifizierungssoftware (MFA) Berichte

Mid-Market Grid® Report for Multi-Factor Authentication (MFA)

Summer 2025

G2-Bericht: Grid® Report

Grid® Report for Multi-Factor Authentication (MFA)

Summer 2025

G2-Bericht: Grid® Report

Enterprise Grid® Report for Multi-Factor Authentication (MFA)

Summer 2025

G2-Bericht: Grid® Report

Momentum Grid® Report for Multi-Factor Authentication (MFA)

Summer 2025

G2-Bericht: Momentum Grid® Report

Small-Business Grid® Report for Multi-Factor Authentication (MFA)

Summer 2025

G2-Bericht: Grid® Report

Enterprise Grid® Report for Multi-Factor Authentication (MFA)

Spring 2025

G2-Bericht: Grid® Report

Small-Business Grid® Report for Multi-Factor Authentication (MFA)

Spring 2025

G2-Bericht: Grid® Report

Mid-Market Grid® Report for Multi-Factor Authentication (MFA)

Spring 2025

G2-Bericht: Grid® Report

Grid® Report for Multi-Factor Authentication (MFA)

Spring 2025

G2-Bericht: Grid® Report

Momentum Grid® Report for Multi-Factor Authentication (MFA)

Spring 2025

G2-Bericht: Momentum Grid® Report