Nicht alle Clouds sind gleich, zumindest nicht in Bezug auf Sicherheit.

Unternehmen, die Cloud-Dienste wechseln oder Cloud-Dienste einführen, müssen sich der Fähigkeiten und Risiken jeder verfügbaren Cloud-Software voll bewusst sein.

Multicloud-Umgebungen sind heute unglaublich beliebt; laut einer Umfrage, die von IBM durchgeführt wurde, nutzen 85 % der Unternehmen Multicloud-Umgebungen. Dieselbe Umfrage ergab, dass 98 % der Unternehmen planen, bis 2021 mehrere hybride Clouds einzuführen.

Während Multicloud-Umgebungen elastisch und anpassbar sind, erfordern sie zusätzliche Überprüfung und dediziertes Management. Unternehmen müssen verschiedene Cloud-Dienste ordnungsgemäß konfigurieren und integrieren, um Angriffe, Datenlecks und Sicherheitsverletzungen zu vermeiden.

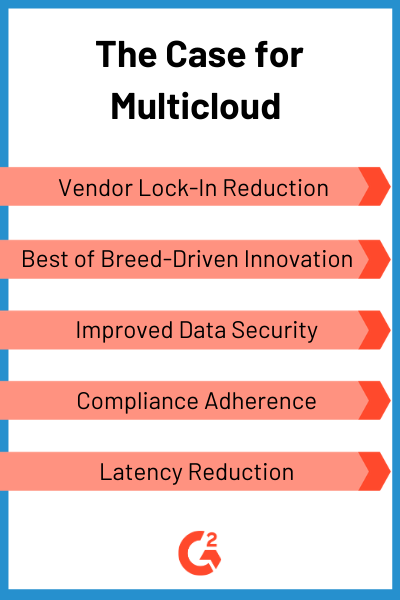

Es gibt gute Gründe, warum so viele Unternehmen Multicloud-Lösungen in Betracht ziehen, am offensichtlichsten, um zu vermeiden, alle Eier in einen Korb zu legen. Mit anderen Worten, Unternehmen suchen nach Multicloud, um ihre Gesamteffizienz zu steigern und die Ausgaben zu senken. Das trifft größtenteils zu; jedoch erfordert eine ordnungsgemäß gesicherte Multicloud-Umgebung zusätzlichen Aufwand und Technologie.

Während fast die Hälfte (48 %) der Unternehmensdaten in der Cloud gespeichert ist, geben nur 32 % der Organisationen zu, dass sie einen sicherheitsorientierten Ansatz für die Datenspeicherung in der Cloud verfolgen, laut einem Bericht der Thales Group.

Das ist besorgniserregend.

Unternehmen müssen die Sicherheit über alles andere stellen, um ihrer Geschäftstätigkeit und ihren Kunden willen. Ohne sie öffnen Cloud-Dienste Unternehmen für unbegrenzte Bedrohungen, die zu Datenverlust, hohen Geldstrafen oder Diebstahl von geschützten Informationen führen können.

Multicloud vs. andere Cloud-Umgebungen

Bevor wir uns den Herausforderungen von Multicloud-Umgebungen widmen, lassen Sie uns Multicloud-Systeme von anderen gängigen Cloud-Diensten unterscheiden.

Public Cloud — Die Public Cloud wird über Cloud-Service-Anbieter wie AWS, Microsoft Azure oder Google Cloud genutzt. Diese verschiedenen Dienste laufen auf der Infrastruktur des Anbieters und verwenden typischerweise ein Pay-per-Use-Modell. Sie eliminieren die Notwendigkeit für Unternehmen, Infrastruktur und gemeinsame Ressourcen zu verwalten.

Private Cloud — Private Clouds sind die einfachsten Cloud-Umgebungen, die man sich vorstellen kann, und arbeiten innerhalb des eigenen Netzwerks eines Unternehmens. Private Clouds erfordern lokale Infrastruktur und Management. Viele Cloud-Service-Anbieter bieten virtuelle private Clouds an, die isolierte, virtualisierte Cloud-Umgebungen sind, die auf öffentlicher Cloud-Infrastruktur laufen.

Hybrid Cloud — Hybrid-Cloud-Umgebungen kombinieren Aspekte von öffentlichen und privaten Cloud-Umgebungen. Unternehmen nutzen typischerweise öffentliche Cloud-Ressourcen für große Operationen, speichern jedoch sensible Daten auf lokaler, privater Infrastruktur. Hybrid-Clouds können einige der flexibelsten Lösungen sein, aber auch einige der schwierigsten zu verwalten.

Multicloud — Multicloud-Umgebungen nutzen mehrere Cloud-Umgebungen für spezifische Aufgaben und Operationen. Im Gegensatz zu Hybrid-Cloud-Umgebungen können Multicloud-Umgebungen mehrere öffentliche oder private Clouds oder eine Kombination aus beiden verwenden. Diese einzelnen Clouds arbeiten typischerweise unabhängig voneinander. Zum Beispiel könnte eine Multicloud-Umgebung alle Rechenaktivitäten von einem Cloud-Service-Anbieter ausführen, Datenbanken von einem anderen Anbieter nutzen und lokale Infrastruktur verwenden, um sensible Daten zu speichern.

Häufige Probleme mit Multicloud-Sicherheit

Während Multicloud-Umgebungen eine Vielzahl von Vorteilen bieten, gibt es zahlreiche Bedrohungen und Probleme, die durch die Einführung von Multicloud entstehen können.

Zugangskontrolle — Eine der einfachsten Möglichkeiten, um an sensible Informationen zu gelangen, ist der Missbrauch von Berechtigungen, die von einem Administrator gewährt wurden. Social Engineering macht das Stehlen von Anmeldedaten so einfach wie das Senden einer Phishing-E-Mail. Eine ordnungsgemäße Netzwerkzugangskontrollverwaltung über mehrere Cloud-Umgebungen erfordert eine kontinuierliche Überwachung von Berechtigungen und Benutzerverhalten. Unternehmen müssen sicherstellen, dass nur genehmigte Parteien mit sensiblen Daten interagieren, während sie sicherstellen, dass keine Daten von einem sicheren Ort in eine anfällige Umgebung verschoben werden.

Authentifizierung — Selbst mit Zugangskontrolle und Identitätsmanagement sollten Unternehmen dennoch mehrere Authentifizierungsebenen für jeden Cloud-Dienst durchsetzen, der sensible Daten speichert. Der einfachste Weg, dies zu tun, ist die Nutzung von Multi-Faktor-Authentifizierung (MFA) Tools, die eine sekundäre Verifizierung über SMS-Code, Schlüsselgenerator oder E-Mail erfordern. Darüber hinaus berücksichtigen risikobasierte Lösungen mehrere Risikofaktoren wie Standort, Verhalten oder Berechtigungen. Diese Arten von Software werden immer häufiger, da sie zahlreiche Variablen berücksichtigen, um das Risiko zu mindern.

Compliance — Mit mehreren Cloud-Umgebungen, die mit Geschäftsinformationen interagieren, kann es schwierig sein, sicherzustellen, dass jedes Stück sensible Daten ordnungsgemäß gekennzeichnet und gesichert ist. Verschiedene Gemeinden haben spezifische Vorschriften, die sich auf Datenschutz und Sicherheits-Compliance beziehen. Ein Unternehmen muss sicherstellen, dass die Informationen, die es speichert, in jedem Ort, an dem es Geschäfte tätigt, konform sind.

Schwachstellenmanagement — Anwendungen und Netzwerke erfordern häufige Tests und Scans auf Schwachstellen. Andernfalls könnten Firewalls oder andere Sicherheitsmechanismen mit etwas so Einfachem wie SQL-Injection leicht umgangen werden. Zusätzlich zu traditionellen Schwachstellenscannern sollten Unternehmen Bedrohungsintelligenz-Software nutzen, um sicherzustellen, dass ihre Cloud-Ressourcen vor den fortschrittlichsten Bedrohungen im Internet geschützt sind.

Best Practices für Multicloud-Sicherheitssysteme

Zentralisierte Sichtbarkeit — Multicloud-Umgebungen haben zahlreiche bewegliche Teile und isolierte Systeme. Dies macht es schwierig für Unternehmen, ein vollständiges Bild von jedem genutzten Cloud-Dienst zu zeichnen, wie sie verbunden sind und wer Zugriff auf sie hat. In den letzten Jahren wurden zahlreiche Tools eingeführt, die es Unternehmen ermöglichen, Einblick in ihre Multicloud-Umgebungen zu gewinnen. Cloud-Management-Plattformen sind der einfachste Weg für Unternehmen, die Kontrolle über verschiedene Clouds zu zentralisieren und die Compliance über Multicloud-Umgebungen hinweg durchzusetzen.

Workload-Schutz — Workloads sind die Funktionen und Ressourcen, die in einer Cloud-Umgebung laufen. In einem Multicloud-Szenario arbeiten diese oft unabhängig und erfordern individuelle Aufmerksamkeit. Cloud-Workload-Schutzplattformen helfen sicherzustellen, dass jede einzelne Workload ordnungsgemäß konfiguriert ist und Schwachstellen berücksichtigt werden. Sie unterstützen auch die Verhaltensüberwachung, um Missbrauch und Eindringlinge zu erkennen.

„Beam ist ein sehr gutes Tool für die Multicloud-Optimierung, das Organisationen tiefe Einblicke und reichhaltige Analysen zu Cloud-Nutzungsmustern bietet, zusammen mit einer Ein-Klick-Kostenoptimierung über ihre Cloud-Umgebungen hinweg. Es bietet zentralisiertes Management und Optimierung der gesamten Recheninfrastruktur der Kunden, Kostenübersicht und Kostenverfolgung.“

Datenverwaltung — Da 21 % der Dateien in der Cloud sensible Daten enthalten, ist es unglaublich wichtig, kontinuierliche Sichtbarkeit der Datenspeicher zu gewährleisten. Wenn Sie sie noch nicht verwenden, ziehen Sie datenzentrierte Sicherheitslösungen in Betracht, um die Entdeckung und Kennzeichnung sensibler Informationen zu vereinfachen. Cloud-Compliance-Software kann auch helfen, Sicherheits- und Compliance-Richtlinien über Cloud-Workloads hinweg zu verwalten.

Richtliniendurchsetzung — Die Durchsetzung von Richtlinien und das Konfigurationsmanagement sind einige der schwierigsten Aufgaben im Zusammenhang mit der Verwaltung einer Multicloud-Umgebung. Diese Richtlinien umfassen eine Kombination von Sicherheitsmaßnahmen, um Zugangskontrolle zu erleichtern, Umgebungen zu schützen, sensible Daten zu sichern und Missbrauch zu verhindern. Jeder Sicherheitsmechanismus, der verschiedene Cloud-Umgebungen schützt, erfordert spezifische Konfigurationen für seinen individuellen Cloud-Dienst und Anwendungsfall. Fehlkonfigurationen können die Wahrscheinlichkeit eines Angriffs erhöhen; darüber hinaus öffnen schlechte Sicherheitsrichtlinien und Fehlkonfigurationen Cloud-Umgebungen für eine Vielzahl von Bedrohungen.

"Unternehmen können ihre komplexen Sicherheitsanforderungen sowohl in ihren alten als auch in ihren neuen Umgebungen erfüllen, während sie eine benutzerfreundliche Endbenutzerauthentifizierung bereitstellen."

— Merry Marwig, Marktforschungsanalystin - Datenschutz & Sicherheit, G2

Möchten Sie mehr über Bedrohungsintelligenz-Software erfahren? Erkunden Sie Bedrohungsinformationen Produkte.

Aktuelle Nachrichten zur Multicloud-Sicherheit

Die Mehrheit der Unternehmen nutzt entweder bereits eine Multicloud-Lösung oder plant, in naher Zukunft eine einzuführen. Infolgedessen wächst der Markt für Multicloud-Sicherheit und -Management; Risikokapitalfinanzierungen und große Übernahmen sind Beweise für die enorme Expansion des Marktes.

Anfang dieses Jahres kündigte Google die Veröffentlichung von Anthos an, einem Tool, das entwickelt wurde, um Anwendungen in hybriden und Multicloud-Umgebungen zu erstellen und zu verwalten. Anthos kann verwendet werden, um Anwendungen auf der Google Cloud Platform (GCP) mit Google Kubernetes Engine (GKE) zu erstellen, zu verwalten und bereitzustellen.

| Verwandt: Lesen Sie mehr über aufkommende Trends in KI, Analytik, der Cloud und Datenschutz von G2-Analysten, die sich auf Technologieforschung spezialisiert haben. |

Dieses Tool kann verwendet werden, um Unternehmenssicherheitsprotokolle und andere Richtlinien über Multicloud-Umgebungen hinweg zu automatisieren. Dies kann helfen, strenge rollenbasierte Zugangskontrollen zu verwalten und durchzusetzen, während Verhaltensweisen, Verkehr und Leistung über komplexe IT-Systeme hinweg überwacht werden.

Im Oktober erhielt Aviatrix 40 Millionen Dollar in einer Series-C-Finanzierungsrunde von CRV. Aviatrix bietet Netzwerk- und Sicherheitsdienste für das Multicloud-Unternehmen. Der „Service“ wird durch eine Reihe von modularen, virtualisierten Komponenten bereitgestellt. Die zentralisierte Managementplattform bietet vollständige Netzwerktransparenz und Kontrolle. Benutzer können komplexe Netzwerktasks automatisieren, Clouds über mehrere Konten hinweg überwachen und virtualisierte Sicherheitswerkzeuge bereitstellen, um Domänen, Verbindungen, Firewalls und Richtlinienereignisse zu verwalten.

Ebenfalls im Oktober kaufte Fortinet den Sicherheitsanbieter enSilo für einen nicht genannten Betrag, aber vor der Übernahme hatte enSilo über 50 Millionen Dollar an Finanzierung erhalten. Fortinet plant, die Funktionalität seiner FortiSIEM, FortiInsight und FortiNAC Angebote zu erweitern. Fortinet sagt, dass die erweiterte Funktionalität eine größere Sichtbarkeit und koordinierte Kontrolle von Netzwerken, Benutzern und Aktivitäten von Endpunkten bis zu Multicloud-Umgebungen ermöglichen wird.

Abgesehen von Fusionen, Übernahmen und Risikokapitalfinanzierungen haben etablierte Sicherheitsanbieter wie FireEye die Funktionalität erweitert, um sich an Multicloud-Umgebungen anzupassen. Anfang dieses Monats kündigte FireEye neue Funktionalitäten für seine Helix-Sicherheitsplattform an, die speziell entwickelt wurde, um die Sicherheit von Multicloud-Umgebungen zu verbessern. Das Unternehmen veröffentlichte eine Erklärung zu der Änderung.

„Zu oft fehlen Organisationen die notwendigen Kontrollen und das Fachwissen, um ihre Sichtbarkeit und ihren Schutz über komplexe Multi-Cloud-Infrastrukturen hinweg zu erweitern. Diese Veröffentlichungen erweitern die Leistungsfähigkeit der FireEye-Technologie und -Intelligenz durch eine cloudbasierte Architektur für skalierbare Erkennung, zentralisierte Sichtbarkeit, Konfigurationsüberwachung und Benutzerverhaltensanalysen. Diese Fähigkeiten arbeiten nahtlos zusammen und befähigen Organisationen, fortschrittliche Angriffe zu identifizieren, die traditionelle Abwehrmechanismen umgehen.“

— Auszug aus der Fortinet-Erklärung

Mit Blick auf die Zukunft werden mehr Unternehmen ihre bestehenden Tools konsolidieren und virtualisieren und eine zentralisierte Plattform für Multicloud-Sicherheit anbieten. Diese Tools werden die Kontrolle verbessern und die Sicherheit für Cloud-Umgebungen erhöhen, während Aufgaben wie Überwachung, Erkennung und Behebung automatisiert werden.

Unternehmen müssen verschiedene Cloud-Management-Plattformen und Cloud-Sicherheitslösungen in Betracht ziehen, um ihre Netzwerksichtbarkeit zu verbessern und ihre Cloud-Sicherheit zu stärken.

Aaron Walker

Aaron has been researching security, cloud, and emerging technologies with G2 for more than half a decade. Over that time he's outlined, defined, and maintained a large portion of G2's taxonomy related to cybersecurity, infrastructure, development, and IT management markets. Aaron utilizes his relationships with vendors, subject-matter expertise, and familiarity with G2 data to help buyers and businesses better understand emerging challenges, solutions, and technologies. In his free time, Aaron enjoys photography, design, Chicago sports and lizards.