Zeit ist ein kostbares Gut.

Wenn Sie Menschen helfen, Zeit zu sparen, erwidern sie die Geste mit verbesserter Leistung. Die gleiche Idee gilt für die Single Sign-On (SSO)-Funktion, die schnellen und nahtlosen Zugang zu Diensten bietet, die Geschäftsabläufe ermöglichen.

Single Sign-On-Lösungen helfen Benutzern, auf Anwendungen und Datenbanken zuzugreifen, ohne für jede von ihnen separate Authentifizierungsprozesse durchlaufen zu müssen. Sie ermöglichen es den Benutzern, Zeit zu sparen und gleichzeitig die Sicherheit der Ressourcen zu gewährleisten.

Ohne Zweifel ist es ein wesentlicher Bestandteil des Identity and Access Management (IAM) in Unternehmen, die einen festgelegten Satz von Zugriffsrechten für die Benutzer haben.

Lassen Sie uns nun tiefer in die Details eintauchen und eine klarere Perspektive darauf gewinnen, wie Single Sign-On funktioniert.

Was ist Single Sign-On?

Single Sign-On ist eine Authentifizierungsmethode, die es einem Benutzer ermöglicht, ein einziges Set von Anmeldedaten zu verwenden, um auf mehrere Anwendungen zuzugreifen.

Es beseitigt die Mühe, sich komplexe Benutzernamen und Passwörter für verschiedene Dienste merken zu müssen, indem es einen zentralen Benutzerauthentifizierungsdienst bereitstellt, bei dem Sie Ihre Identität nicht immer wieder nachweisen müssen, sobald Sie authentifiziert sind.

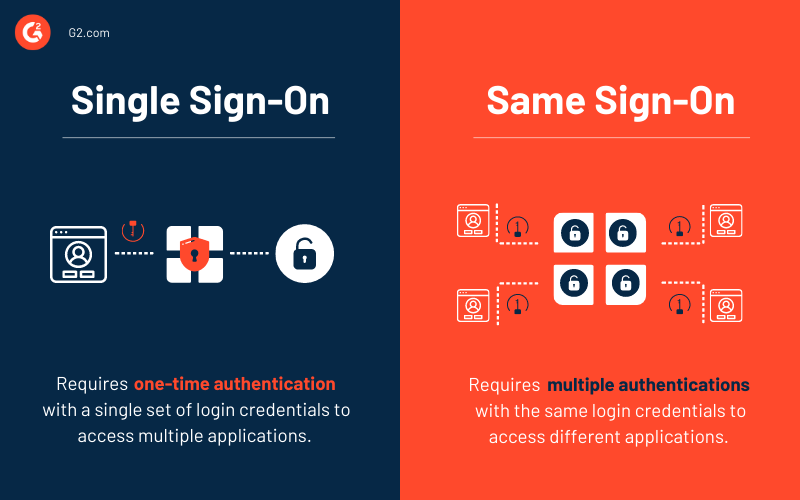

Verwechseln Sie Single Sign-On nicht mit dem gleichen Anmeldeschema, d.h. der Verzeichnisserver-Authentifizierung, die durch das Lightweight Directory Access Protocol (LDAP) und gespeicherte LDAP-Datenbanken auf Servern erleichtert wird.

Bei der Verzeichnisserver-Authentifizierung erwartet das System, dass Sie dieselben Anmeldedaten eingeben, um auf jede Anwendung separat zuzugreifen. Im Gegensatz dazu müssen Sie sich bei einem Single Sign-On nur einmal authentifizieren, um auf verschiedene Anwendungen und Datenbanken zuzugreifen.

Da Anwendungen unterschiedliche Authentifizierungsprozesse befolgen, speichert ein Single Sign-On-Dienstanbieter die Anmeldedaten des Benutzers intern und übersetzt sie, um anderen Mechanismen zu dienen, wenn sie herausgefordert werden.

Möchten Sie mehr über Single-Sign-On (SSO)-Lösungen erfahren? Erkunden Sie Einmalanmeldung (SSO) Produkte.

Wie funktioniert Single Sign-On?

Single Sign-On validiert einen Benutzer mit einem Zertifikat, das zwischen dem Dienstanbieter und dem Identitätsanbieter ausgetauscht wird. Die vom Identitätsanbieter an den Dienstanbieter gesendeten Informationen werden auf diesem Zertifikat signiert, um sicherzustellen, dass die Details von einer vertrauenswürdigen Quelle weitergegeben werden.

Im SSO-Verfahren werden die Identitätsinformationen in Form von Authentifizierungstoken weitergeleitet, die Informationen über den Benutzer wie E-Mail-Adresse, Benutzername und mehr enthalten.

Normalerweise ist dies der Algorithmus des SSO-Logins:

- Der Benutzer öffnet die Website oder Anwendung, bei der er sich anmelden möchte. Wenn der Benutzer noch nicht eingeloggt ist, wird ihm eine Anmeldeseite oder ein Anmeldebildschirm angezeigt. Dies besteht normalerweise aus einer Single Sign-On-Option.

- Der Benutzer gibt dann die erforderlichen Anmeldedaten im Anmeldeformular ein, zum Beispiel seine E-Mail und sein Passwort.

- Der Dienstanbieter leitet die Informationen als SSO-Token an das SSO-System oder den Identitätsanbieter weiter, um den Benutzer zu authentifizieren.

- Der Identitätsanbieter überprüft die Datenbank, um festzustellen, ob der Benutzer bereits authentifiziert ist.

- Wenn die Identität des Benutzers bereits verifiziert ist, wird ein Token an den Dienstanbieter gesendet, um die erfolgreiche Identifizierung zu bestätigen. Andernfalls wird der Benutzer aufgefordert, sich zu authentifizieren.

- Sobald der Identitätsanbieter das Authentifizierungsbestätigungstoken freigibt, wird es über den Browser des Benutzers an den Dienstanbieter weitergeleitet.

- Der Dienstanbieter validiert dieses Token.

- Dem Benutzer wird schließlich vom Dienstanbieter der Zugang zur Website oder Anwendung gewährt.

Arten von Single Sign-On-Konfigurationen

Es gibt verschiedene Arten von SSO-Konfigurationen. Diese basieren auf Protokollen wie Kerberos, Security Assertion Markup Language (SAML) und mehr.

In der Kerberos-basierten Konfiguration wird, sobald der Benutzer die Anmeldedaten eingibt, ein Ticket-Granting Ticket (TGT) ausgestellt. Das TGT wird verwendet, um Servicetickets für andere Anwendungen zu erwerben, die die Identität des Benutzers beim Zugriff auf sie beweisen, ohne dass die Benutzeranmeldedaten erneut eingegeben werden müssen.

Andererseits ist SAML eine XML-basierte Methode, die den Austausch von Sicherheitsinformationen zwischen dem SAML-Identitätsanbieter und dem SAML-Dienstanbieter erleichtert, um Single Sign-On zu ermöglichen.

Eine Smartcard-basierte Authentifizierung fordert den Benutzer auf, eine Smartcard zu verwenden, die die Anmeldeinformationen des Benutzers enthält. Sobald die Karte verwendet wird, werden die Anwendungen den Benutzer nicht auffordern, die Anmeldedaten erneut einzugeben.

Anwendungsfälle von Single Sign-On

Single Sign-On und Multi-Faktor-Authentifizierung haben zusammen die Authentifizierung für Organisationen und Institutionen einfach und sicher gemacht. Es hilft Unternehmen, die Sicherheit zu wahren und gleichzeitig eine verbesserte Benutzerfreundlichkeit über alle Anwendungen und Webdienste hinweg zu bieten, sodass Benutzer und Administratoren sich auf wichtigere Aufgaben konzentrieren können.

Enterprise SSO und Web SSO

Die Enterprise SSO (ESSO)-Lösung zielt darauf ab, den Benutzerzugriff auf On-Premise-Software in einer Organisation zu verwalten. Der Büroadministrator erfasst die Benutzeranmeldedaten während der ersten Anmeldung und verwendet sie, um nahtlosen Zugang für nachfolgende Anmeldeaufforderungen zu bieten.

In ESSO müssen die Anwendungen keine Änderungen an ihrem Ende vornehmen. Dennoch wird von Systemadministratoren erwartet, dass sie die SSO-Lösung auf jedem benutzerorientierten System verteilen, installieren und warten.

Die Entwicklung eines neuen ESSO-Systems bewegt sich in Richtung Zentralisierung der Benutzeranmeldedaten, um Redundanzen bei der Passwortverwaltung für IT-Administratoren zu reduzieren.

Andererseits vereinfacht Web SSO den Authentifizierungsprozess für webbasierte Anwendungen. Sein Durchsetzungsagent fängt den Webverkehr ab und überprüft die Benutzeridentität mit einem Repository, um die Authentifizierung bereitzustellen und den Zugriff auf Server zu verwalten. Da Anwendungen in die Cloud migrieren, ist der Bedarf an Web SSO-Lösungen deutlicher geworden, um Authentifizierungen zu vereinfachen.

SSO für Remote-Teams

Da Remote-Arbeit zum neuen Status quo wird, hat SSO seinen Anwendungsbereich auf praktisch alle IT-Ressourcen ausgeweitet. Es wird als das wahre Single Sign-On-Erlebnis angesehen. IT-Administratoren müssen ihr technologisches Arsenal erweitern und einen Schritt in Richtung eines zentralisierten Cloud-Verzeichnisdienstes machen, um es für die Remote-Teams zu ermöglichen.

Wahres Single Sign-On zielt darauf ab, einen Identitätsanbieter (IDP) zu nutzen, um eine einzige Identität zu haben, die einen Benutzer für alles, was mit IT zu tun hat, authentifiziert, nicht nur für Anwendungen. Da Arbeitsplätze über Büros hinausgehen und sich in Richtung Zuhause bewegen, verwenden viele Benutzer möglicherweise nicht unbedingt ein Windows-Betriebssystem, bei dem die traditionellen SSO-Systeme den Benutzerzugriff verwalten können.

IT-Administratoren müssen ihre Identitäts- und Zugriffsmanagementpläne überdenken, um der modernen Belegschaft besser zu dienen, bei der eine SSO-Lösung erwartet wird, dass sie OS-/plattformunabhängig, protokollgesteuert und cloudbasiert ist.

Vorteile von SSO

Unabhängig davon, zu welchem Zweck Sie auf eine Website zugreifen, wird immer ein nahtloses Erlebnis erwartet. Niemand mag es, sich separate Anmeldedaten für den Zugriff auf Websites merken zu müssen. Mit SSO können diese Probleme im Handumdrehen minimiert werden, zusammen mit verschiedenen zusätzlichen Vorteilen.

Erhöhte Produktivität

Anfragen zur Login-Hilfe an die IT-Abteilung verschwenden viel Zeit und Geld auf beiden Seiten. Stattdessen reduziert ein einziger Zugangspunkt für verschiedene Plattformen den Abfall und erhöht die Produktivität.

- Helpdesk-Anrufe: Wenn Benutzer sich nur ein Set von Anmeldedaten für verschiedene Plattformen merken müssen, benötigen sie nicht so oft technischen Support.

- Benutzererfahrung: Ohne die Notwendigkeit, zwischen verschiedenen URLs zu wechseln und Passwörter ständig zurückzusetzen, werden Benutzer eine viel bessere Zeit beim Zugriff auf Anwendungen haben und auch viel Zeit sparen.

Verbesserte Sicherheit

Da die Benutzer sich nur ein Set von Anmeldedaten merken müssen, sind sie eher geneigt, starke Passwörter zu setzen. Dadurch wird das Risiko eines Passwortdiebstahls reduziert, was keine Bedrohungen für die integrierten Plattformen darstellt.

Zusätzlich kann eine Single Sign-On-Struktur mit Zwei-Faktor-Authentifizierung oder Multi-Faktor-Authentifizierung extra sicher gemacht werden.

SSO kombiniert mit risikobasierter Authentifizierung

SSO ermöglicht es dem Benutzer, einen Hauptschlüssel zu verwenden, um auf verschiedene webbasierte Plattformen zuzugreifen. Dies könnte für einige in Bezug auf die Sicherheit besorgniserregend sein. Um die Sicherheit jeder Einheit in der integrierten Struktur zu gewährleisten, kann SSO mit risikobasierter Authentifizierung (RBA) kombiniert werden.

RBA ermöglicht es Ihnen und dem Sicherheitsteam, das Benutzerverhalten auf jeder Plattform zu überwachen. Bei ungewöhnlichem Benutzerverhalten, der falschen IP, mehreren fehlgeschlagenen Anmeldungen kann eine externe Identitätsüberprüfung verlangt werden. Wenn diese Überprüfung fehlschlägt, wird die IP-Adresse oder das Gerät von weiterem Zugriff blockiert.

Diese Kombination kann sich als äußerst nützlich erweisen, um Cyberkriminalität wie Datendiebstahl, Website-Schäden oder Ressourcenerschöpfung zu verhindern.

Reduziert Passwortmüdigkeit

Inmitten steigender Cyberkriminalitätsraten verlangt jede Website ein einzigartiges Passwort. Normalerweise erfordert dies eine Kombination aus Buchstaben in Groß- und Kleinschreibung, Zahlen und Sonderzeichen. Sich verschiedene Passwörter für verschiedene Websites zu merken, führt zu "Passwortmüdigkeit".

Die Verwendung einer SSO-Methode ermöglicht es den Benutzern, problemlos auf die Anwendungen zuzugreifen, was zu einer besseren Benutzererfahrung und geringer Passwortmüdigkeit führt.

Problemloses Benutzererlebnis

Die Benutzererfahrung hat für jede Website Priorität. Unabhängig davon, wie viele beeindruckende Funktionen Sie auf Ihrer Website präsentieren, werden Benutzer nicht bereit sein, weiterzumachen, wenn das Anmeldeerlebnis anstrengend ist.

Mit einer SSO-Integration können Sie Ihren Benutzern ein modernes digitales Erlebnis bieten. Mit einmaligen Anmeldeanforderungen und einer reduzierten Belastung durch Passwortmüdigkeit wird der Benutzer Zeit sparen.

Verhinderung von Schatten-IT

Schatten-IT bezieht sich auf die Verwendung nicht autorisierter Software am Arbeitsplatz auf Kosten der Organisation. Diese Praxis war zuvor auf Softwarekäufe beschränkt, hat sich jedoch exponentiell ausgeweitet und birgt größere Risiken des Identitätsdiebstahls.

Schatten-IT ist mit der SSO-Methode vermeidbar. IT-Administratoren können diese Struktur nutzen, um die Aktivitäten der Mitarbeiter auf Arbeitsplatzservern zu überwachen und so die allgemeine Sicherheit vor Cyberkriminalität zu gewährleisten.

Adoption von unternehmensgeförderten Anwendungen

Wenn die Mühe mit mehreren Anmeldeinformationen kein Problem ist, haben Benutzer eine bessere Zeit beim Zugriff auf eine Anwendung. Mit SSO kann dies leicht erreicht werden, was einen besseren Markt und eine fortschrittliche Adoptionsrate der von Ihrem Unternehmen geförderten Anwendungen schafft.

Herausforderungen bei der Implementierung von Single Sign-On

SSO scheint die beste Lösung für die meisten Unternehmen zu sein, aber es gibt einige Herausforderungen, derer Sie sich bewusst sein sollten.

Technische Hürden bei der Integration

Das größte Problem, mit dem die meisten Unternehmen konfrontiert sind, ist das Problem der Integration verschiedener Systeme mit Single Sign-On. Es gilt sowohl für die Architektur als auch für die Sicherheitsprotokolle dieser Systeme.

Derzeit arbeiten die meisten Unternehmen mit alten ERP- oder SAP-ähnlichen Systemen, die noch weit von der modernen Netzwerkstruktur entfernt sind. Andererseits basieren moderne Anwendungen auf hochmoderner technologischer Architektur.

Für eine nahtlose Koordination zwischen solch kontrastierenden Systemen besteht Bedarf an einem Mittelweg. Es würde einen gemeinsamen Weg zu all diesen Systemen bieten, während es sie mit einer Single Sign-On-Funktionalität ausstattet.

Derzeit finden Sie eine Reihe solcher Dienstanbieter, die Single Sign-On-Funktionen anbieten und Benutzer autorisieren, die sich auf einer der integrierten Plattformen anmelden. Es sollte die Informationen des Benutzers in der Datenbank lokalisieren, andere Anwendungen darüber informieren, dass der Benutzer bereits eingeloggt ist, und die Identität des Benutzers authentifizieren.

Diese Integration muss für jede relevante Einheit des integrierten Systems verfügbar sein, zum Beispiel mobile Anwendung, Online-Shop, Website, Treueprogramm usw. Da die Integrationspunkte vielfältig sind, ist die Herausforderung, ein nahtloses SSO-Erlebnis zu gewährleisten, enorm.

Benutzeroberfläche und Konsistenz

Die internen Systeme, die von Unternehmen verwendet werden, können monotone Benutzeroberflächen sein. Diese Systeme müssen jedoch eine standardisierte Benutzeroberfläche haben, wenn es um den Authentifizierungsprozess geht.

Konsistenz kann erreicht werden, indem dieselbe Richtlinie und Vorlage auf allen Plattformen implementiert wird. Eine vollständige Ähnlichkeit in jeder Anwendung ist jedoch schwer zu erreichen, wenn die Projekte von verschiedenen Teams entwickelt werden, einschließlich dedizierter Produktverantwortlicher und Frontend-Entwickler. Dies liegt daran, dass jeder Produktverantwortliche seine Vision auf das Projekt anwendet, was zu Ergebnissen führt, die von den Standards abweichen.

Bei der Implementierung von SSO wird die Anmeldeseite jeder Plattform ähnlich, die zentral gehostet wird. Infolgedessen wird das Anmeldefenster auf jedem kundenorientierten System gleich sein, da es ein notwendiger Schritt für alle eingeschlossenen Systeme sein wird.

Koordination des Zeitplans

Eine Single Sign-On-Struktur umfasst mindestens zwei oder mehr Systeme. Die Implementierung kann in Phasen unterteilt werden; das heißt, sie kann nur für ein System eingeführt werden und dann für die anderen, bis die vollständige Integration abgeschlossen ist. Selbst nach der Aufteilung des Prozesses in Phasen wird es immer noch erhebliche Herausforderungen geben.

Aufgrund solcher Herausforderungen ist es besser, SSO gleichzeitig in allen relevanten Systemen zu entwickeln und zu implementieren. Dies wird sowohl dem Unternehmen als auch seinen Benutzern zugutekommen. Das Unternehmen wird viel Zeit, Geld und Ressourcen sparen, indem es die Möglichkeit von wiederholten Versuchen und Fehlern verhindert. Die Benutzer werden in der Lage sein, die zentrale Anmeldefunktion auf allen Plattformen zu nutzen.

Leistungsbeeinträchtigung

Der SSO-Anmeldeprozess funktioniert hauptsächlich über eine Reihe von Umleitungen zwischen den Systemen und der SSO-Software. Wenn sich ein Benutzer anmeldet oder aufgrund der Auswahl der Option "Erinnere dich an mich" automatisch angemeldet wird, dauert die zugrunde liegende Umleitung eine Weile.

Dies liegt an einer Domänenänderung und Umleitung zu einem anderen System oder einer anderen Website. Infolgedessen muss der Benutzer länger warten. Wenn das SSO-System auch nur geringfügig langsamer wird, werden alle Benutzer in jedem System eine Verzögerung erleben.

Die Verlangsamung von SSO kann aus verschiedenen Gründen verursacht werden. Angenommen, die SSO-Lösung wird auf zwei Kanälen implementiert. Derzeit können Benutzer von diesen beiden Kanälen auf die SSO-Anmeldeseite zugreifen. Dann werden drei weitere Kanäle gleichzeitig dem System hinzugefügt. Jetzt können Benutzer von fünf Kanälen auf die SSO-Anmeldeseite zugreifen. Dieser plötzliche Anstieg des Datenverkehrs kann das SSO-System verlangsamen und die Verzögerungszeit des Benutzers erhöhen.

Abschließend schadet die gestaffelte Implementierung von SSO seiner Leistung. In dieser speziellen Lösung wird die Anmeldezeit zweifellos verschlechtert, wenn der Anmelde- und Autorisierungsprozess von separaten Systemen durchgeführt wird.

Dieses Problem kann vermieden werden, indem dem SSO-System eine geeignete und umfassende Infrastruktur bereitgestellt wird, um die Anfragen effizient und schnell zu bearbeiten.

Fehlerbehebung

So vorteilhaft SSO für ein Unternehmen auch ist, es stellt bestimmte Probleme für die beteiligten Parteien dar. Bevor diese Struktur implementiert wird, muss ein Unternehmen bereit sein, eine Fehlerbehebungsstrategie und -verfahren zur Handhabung von Benutzerbeschwerden zu haben.

Alle Systeme, die durch eine SSO-Struktur integriert sind, müssen über dedizierte Support-Teams verfügen. Ihre Aufgabe ist es, alle gemeldeten Probleme und Anfragen zu sammeln und zu analysieren, ob das Problem im System des Unternehmens, in der SSO-Software, beim Benutzer oder irgendwo dazwischen entstanden ist. Dies ist wohl die effizienteste Methode, um alle gemeldeten Probleme im System zu handhaben.

Top 5 Single Sign-On-Software

Single Sign-On-Software ermöglicht es Benutzern, sich mit einem einzigen Satz von Anmeldedaten bei verschiedenen Anwendungen anzumelden. Sie hilft IT-Administratoren, das Zugriffsmanagement zu zentralisieren und gleichzeitig den Benutzern eine nahtlose Navigation über Anwendungen hinweg zu ermöglichen. Der Fokus von SSO liegt hauptsächlich darauf, sicheren Zugang zu Unternehmensservern zu bieten, anstatt Daten und Passwörter zu verwalten.

Um in die Liste aufgenommen zu werden, muss ein Produkt:

- Einen einzigen Zugangspunkt verwenden, um Zugang zu mehreren Anwendungen und Datenbanken zu bieten

- Mehrfache Anmeldungen verhindern, indem die Authentifizierung automatisiert wird

- Einen zentralen Authentifizierungsserver für den Zugriff auf mehrere Anwendungen bereitstellen

- Sicheren Zugang zu Daten und Informationen bieten

- Anmeldezugang zu Geschäftsanwendungen integrieren

* Unten sind die fünf führenden Single Sign-On-Software aus dem Winter 2021 Grid® Report von G2. Einige Bewertungen können zur Klarheit bearbeitet worden sein.

1. Okta

Okta nutzt die Kraft der Cloud, um Identitätsmanagementlösungen wie SSO bereitzustellen, die direkt in die bestehenden Verzeichnisse und Identitätssysteme einer Organisation und mehr als viertausend andere Anwendungen integriert werden. Es bietet eine SSO-Lösung mit einer voll ausgestatteten Föderations-Engine und flexiblen Zugriffsrichtlinien.

Was Benutzer mögen:

"Dies ist die vertrauenswürdigste Anwendung, die ich verwende, um langfristige Verbindungen mit meinem Team herzustellen, damit sie Zugang zu den verschiedenen Anwendungen haben, um besseren Kundenservice zu bieten. Durch dieses Tool mache ich mir keine Sorgen mehr über falsche Anmeldungen in einer Anwendung. Aber es bietet mir eine Single Sign-On-Option, durch die es sehr einfach ist, mit der täglichen Arbeit zu beginnen, und es hat auch die Beschwerden reduziert, da mein Team die schnellere Anmeldung für die neuen Apps genießt."

- Okta Review, Andrey T.

Was Benutzer nicht mögen:

"Es gibt wirklich nichts, was problematisch ist. Die Benutzeroberfläche kann manchmal knifflig sein, aber das Produkt entwickelt sich ständig weiter, und viele UX-Probleme wurden bereits behoben und sind jetzt sehr benutzerfreundlich."

- Okta Review, Xavier R.

2. Citrix Workspace

Citrix Workspace geht über traditionelles SSO hinaus, um den Zugang zu Apps basierend darauf zu regulieren, wie und wo sie verwendet werden, und bietet kontextbezogene Sicherheit bei gleichzeitiger Gewährleistung erhöhter Produktivität. Es bietet einen Zero-Trust-Ansatz für den Zugriff auf Web-, virtuelle und SaaS-Anwendungen.

Was Benutzer mögen:

"Einfache Installation und Bereitstellung über SCCM. Selbst ohne ein Remote-Bereitstellungstool wie SCCM ist die Installation ziemlich einfach. Mit SCCM oder ähnlichem wird die Bereitstellung jedoch noch einfacher. Ich habe auch nie Kompatibilitätsprobleme gehabt, selbst mit älteren Legacy-Anwendungen.

Wir haben mehrere Legacy-Anwendungen, die unter das traditionelle Client-Server-Modell fallen, aber über unser Unternehmen hinweg ausgeführt werden müssen. Während es andere Optionen gibt, ermöglicht Citrix Workspace die effizienteste Bereitstellung dieser Anwendungen und stellt sicher, dass die Apps sicher bereitgestellt werden.

Es ist auch sehr einfach zu verwalten, selbst für diejenigen, die keine Erfahrung mit Citrix-Produkten haben, da die Benutzeroberfläche sehr einfach und auf den Punkt gebracht ist."

- Citrix Workspace Review, Anthony B.

Was Benutzer nicht mögen:

"Abgesehen vom Preis, der im Vergleich zu seinen Konkurrenten etwas teuer ist, ist das Leben mit Citrix Workplace für einen Administrator sehr reibungslos und einfach. Bisher hatte ich keine großen Herausforderungen zu erwähnen, die mich in eine sehr schwierige Situation gebracht haben."

- Citrix Workspace Review, Serdar M.

3. Duo Security

Single Sign-On von Duo Security bietet Benutzern ein einfaches und konsistentes Anmeldeerlebnis für jede und jede Anwendung, sei es vor Ort oder cloudbasiert, ohne Kompromisse bei der Sicherheit einzugehen. Duos cloudbasiertes SSO ergänzt seine Multi-Faktor-Authentifizierung (MFA)-Lösung, während die Zero-Trust-Plattform mit Dutzenden anderer SSO- und Identitätsanbietertools integriert wird, sodass Sie den Zugriff auf Anwendungen und Verzeichnisse sichern können.

Was Benutzer mögen:

"Die Push-MFA-Funktion auf Ihrem Telefon oder Ihrer Uhr ist großartig im Vergleich zur Verwendung eines Tokens oder SMS-Verifizierung. Duo Restore ist auch ein ernsthafter Zeitersparnis, wenn Sie ein neues Mobilgerät erhalten und alle Ihre MFA-Token auf dieses Gerät übertragen müssen. Unsere Endbenutzer lieben auch die Möglichkeit, MFA basierend auf Standort oder anderen Kriterien selektiv durchzusetzen. Die Admin-Konsole gibt Ihnen großartige Einblicke in die Geräte, die sich mit Ihrem Netzwerk verbinden, OS-Versionen usw."

- Duo Security Review, Ben C.

Was Benutzer nicht mögen:

"Die mobile Anwendung funktioniert nicht gut. Es wäre schön, wenn sie verbessert werden könnte. Außerdem wäre es großartig, mehr native Apps hinzuzufügen und die Lizenznutzung für den 90-Tage-Zeitraum zu senken."

- Duo Security Review, Ana D.

4. OneLogin

OneLogin bietet einfache und sichere Identitätsmanagementlösungen für Organisationen und ermöglicht den einmaligen Zugriff auf alle Unternehmens-Cloud- und On-Premise-Anwendungen über alle Gerätetypen hinweg. Es reduziert die Kosten der Identitätsinfrastruktur und ermöglicht es Benutzern, die Identitätsrichtlinie effizient auf die Cloud auszudehnen.

Was Benutzer mögen:

"Großartige Unterstützung, Dokumentation und verfügbare Ressourcen. Das Support-Team von OneLogin ist darauf bedacht, sich bei uns zu melden, um sicherzustellen, dass alles weiterhin reibungslos verläuft, mit vierteljährlichen Meetings. Während dieser Meetings gehen sie über unser OneLogin-Konto und halten uns über die zukünftigen Veröffentlichungen von OneLogin auf dem Laufenden. Sie gehen über alle Support-Tickets, die wir eingereicht haben, und beantworten alle Fragen, die wir haben könnten. Wir schätzen all ihre Kommunikation, und sie ist erstklassig.

- OneLogin Review, Jon D.

Was Benutzer nicht mögen:

"Mapping-Regeln können beängstigend werden, wenn Sie komplexe Logik beibehalten möchten. Die Einfachheit der Mapping-Regeln ist ein zweischneidiges Schwert. Einerseits erfordert es nicht viel Gehirnleistung, um herauszufinden, was jede Regel tut, aber wenn Sie komplexe Verzweigungslogik haben möchten, ist es ein wenig wie Programmieren in Assembler: machbar, felsenfest, wenn Sie es richtig machen, aber manchmal schwer zu verfolgen."

- OneLogin Review, Joseph A.

5. LastPass

Von Single Sign-On und Passwortverwaltung bis hin zu adaptiver Multi-Faktor-Authentifizierung hilft LastPass Unternehmen, sicherer zu sein, die Produktivität zu steigern und die Compliance aufrechtzuerhalten, indem es der IT überlegene Kontrolle bietet und nahtlosen Zugang zu Anwendungen ermöglicht.

Was Benutzer mögen:

"Die SSO-Integration mit Azure AD war ein Kinderspiel. Sie boten großartige Dokumentation direkt auf der Anmeldeseite. Das Browser-Plugin funktioniert auch im Allgemeinen recht gut mit den meisten modernen Websites. Die Passwortorganisationsfunktionen in LastPass sind auch für diejenigen von uns von Vorteil, die buchstäblich Hunderte von Anmeldungen verwalten müssen; es wäre einfach nicht möglich, dies ohne eine qualitativ hochwertige Lösung für privilegierten Zugriff zu tun, wie LastPass. Die Möglichkeit, Ordner mit anderen Benutzern zu teilen, macht es zu einer fantastischen Lösung."

- LastPass Review, Chris S.

Was Benutzer nicht mögen:

"Die Version der Anwendung für Smartphones hat je nach verwendetem Gerät Probleme. Kurz gesagt, wir können hervorheben, dass die Updates automatisch integriert und ausgeführt werden, was zu langsamen Prozessen führt und den Fortschritt der Arbeit erheblich verzögert, wobei zu erwähnen ist, dass die Anpassung an die Standardbrowser auf Ihrem Computer eine große Herausforderung darstellt, da die meisten nicht unterstützt werden."

- LastPass Review, Tom J.

Bewegen Sie sich in Richtung schneller und sicherer Authentifizierung

Das Single Sign-On-Schema kann die Dynamik ändern, wie Benutzer auf Anwendungen und Dienste zugreifen, die ihnen helfen, die von Ihnen erwarteten Ergebnisse zu liefern. Die Einführung von Single Sign-On wird einen sicheren und schnellen Weg bieten, um auf Cloud- und On-Premise-Anwendungen zuzugreifen, ein nahtloses Benutzererlebnis zu bieten und die Cybersicherheit zu verbessern.

Erfahren Sie mehr darüber, wie Sie dieses Erlebnis weiter verbessern können, indem Sie Benutzerzugriffskontrollen mit Benutzerbereitstellung verwalten.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.