Moderne Anwendungen senden und empfangen zu jeder Zeit eine unermessliche Menge an Daten. Dieser Datenfluss wird durch Anwendungsprogrammierschnittstellen (APIs) ermöglicht.

Aus der Perspektive eines Hackers sind APIs eine Angriffsfläche, die von Sicherheitsteams oft übersehen wird.

APIs spielen oft eine entscheidende Rolle in der Funktionalität einer Anwendung. Zudem sind APIs nicht von Natur aus anfällig, wenn sie richtig konfiguriert sind, und die Bedrohung durch einen Angriff überwiegt nicht ihren Wert.

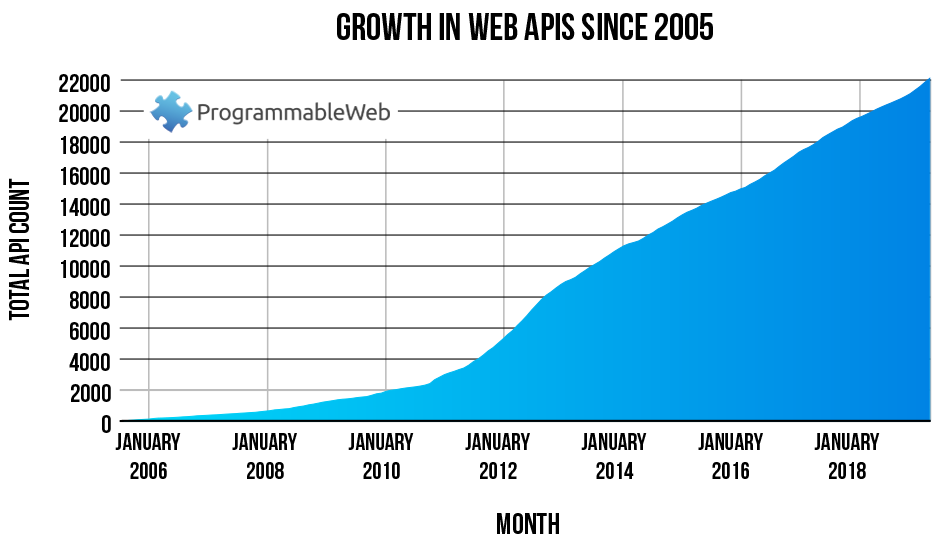

Seit Juli 2019 wurden mehr als 22.000 APIs veröffentlicht. Da so viele Anwendungen auf APIs angewiesen sind, kann die Sicherung von Online-Verbindungen ein entscheidender Bestandteil von Cloud-Sicherheitsoperationen sein, insbesondere beim Umgang mit sensiblen Daten.

Quelle: ProgrammableWeb

Quelle: ProgrammableWeb

Was ist API-Sicherheit?

Erstens, lassen Sie uns überprüfen, was APIs sind. APIs steuern eingehende und ausgehende Serveranfragen, während sie Daten und andere Cloud-Dienste mit Anwendungen verbinden.

APIs werden verwendet, um Anwendungen zu betreiben, die alles von Finanz- und Preisdaten bis hin zu Machine-Learning-Bibliotheken und Schwachstellenscanning-Diensten umfassen. Es gibt kein Argument gegen ihre Bequemlichkeit und Benutzerfreundlichkeit, aber es gibt große Bedenken hinsichtlich ihrer Sicherheit.

Unternehmen, die Anwendungen in der Cloud betreiben und sie mit zusätzlichen Datenquellen oder Cloud-Diensten verbinden, stehen vor einer Reihe von Sicherheitsherausforderungen. Wir werden tiefer darauf eingehen, aber die Hauptprobleme drehen sich um Netzwerkzugangskontrolle (NAC), Authentifizierung, Standardisierung und Exposition.

Warum ist API-Sicherheit wichtig?

Da neue Verbindungen weiterhin mehr Daten über globale Anwendungen bringen, wird die API-Sicherheit immer wichtiger. Jede Verbindung und jede Anwendung hat einzigartige Anforderungen, die kontinuierlich getestet werden müssen, um Schutz zu gewährleisten.

Ungeschützte oder unbekannte APIs stellen viele Bedrohungen für Unternehmen dar, einschließlich Verletzungen, Geldstrafen und Angriffen.

Verletzungen machen Schlagzeilen. Unternehmen werden dämonisiert und Sündenböcke werden zum Wohle des Unternehmens geopfert. Wenn schlecht gesichert, können APIs besonders anfällig für Angriffe sein.

| VERWANDT: Lernen Sie 8 Best Practices, um die Datensicherheit zu erhöhen und Datenverletzungen zu vermeiden, hier → |

Unternehmen und ihre jeweiligen Sicherheitsteams müssen sich in die Lage eines Angreifers versetzen, um ihre Daten bestmöglich zu schützen. Durch die Untersuchung von API-Oberflächen von außen ist es erheblich einfacher, bestehende Schwachstellen zu entdecken und zu beheben.

Geldstrafen sind eine Folge von Verletzungen. Wenn ein Unternehmen eine Verletzung erlebt, erzwingen Regulierungsbehörden und lokale Verordnungen den Datenschutz und verhängen Geldstrafen, abhängig von der Größe und dem Umfang einer Verletzung sowie der Art der exponierten Daten.

Schlechte Presse wird das geringste Problem eines Unternehmens sein, wenn eine anfällige API entdeckt wird. Anfällige APIs sind Geldstrafen, die darauf warten, zu passieren, insbesondere wenn eine Anwendung oder Verbindung sensible Informationen an die Öffentlichkeit preisgibt.

Im Jahr 2019 erhielt Facebook negative öffentliche Aufmerksamkeit aufgrund des Cambridge Analytica-Skandals. Facebook erlaubte den Zugriff auf sensible Daten durch die Nutzung einer API durch eine Drittanbieteranwendung. Infolge dieses Skandals verhängte die Federal Trade Commission eine Geldstrafe von 5 Milliarden Dollar gegen Facebook.

Angriffe können auf verschiedene Weise kostspielig sein. Während Geldstrafen schnell ansteigen können, können Angriffe genauso teuer sein. Angriffe können verhindern, dass eine Anwendung funktioniert oder ein Netzwerk abstürzt, aber sie können auch in Form von tatsächlichem Diebstahl auftreten.

| VERWANDT: Lernen Sie, wie Sie sich vor einem Cyberangriff schützen können, hier → |

Anfang dieses Jahres wurden gestohlene API-Schlüssel zusammen mit Malware und Social-Engineering-Angriffen verwendet, um Millionen von Binance, einer beliebten Kryptowährungsbörse, zu stehlen. Mit gestohlenen Anmeldeinformationen und anfälligen APIs erlangten die Hacker illegal 7.000 Bitcoin im Wert von über 40 Millionen Dollar.

Herausforderungen der API-Sicherheit

APIs sind komplex und kommen in vielen Formen vor. Dies macht sie schwer zu schützen, aber die Behebung dieser häufigen Sicherheitsbedenken ist ein guter Anfang.

Zugangskontrolle und Sichtbarkeit sind die beiden größten Bedürfnisse, wenn es darum geht, APIs und Anwendungen zu schützen. Ohne angemessene Zugangs- und Authentifizierungsmaßnahmen könnte jeder böswillige Akteur im Internet leicht eine ungeschützte API entdecken und Daten stehlen oder in eine Anwendung einbrechen.

Organisationen müssen Multi-Faktor-Authentifizierung verlangen, um auf APIs zuzugreifen, und Systeme kontinuierlich auf Missbrauch von Privilegien und unbefugten API-Zugriff überwachen. Unternehmen sollten die Anzahl der Mitarbeiter, die Zugriff auf APIs haben, begrenzen und sicherstellen, dass Anmeldeinformationen widerrufen werden, wenn Mitarbeiter das Unternehmen verlassen, sei es aus eigenem Antrieb oder durch Kündigung.

Exponierung sensibler Daten ist ein weiteres häufiges Problem bei der API-Sicherheit. Oft verwenden Unternehmen APIs, um sensible Daten sicher zu übertragen. Die meisten Gesundheits- oder Finanz-APIs enthalten irgendeine Art von sensiblen Informationen.

Zugangskontrolle ist der Schlüssel zum Schutz dieser Daten, aber sie müssen auch während der Übertragung verschlüsselt werden. End-to-End-Transportverschlüsselung (TLS) sollte immer verwendet werden, aber zusätzliche Authentifizierung mit OAuth oder OpenID kann den Schutz ebenfalls verbessern.

| VERWANDT: Lesen Sie einen Überblick über moderne Verschlüsselungstechnologie, hier → |

Shadow API ist ein Begriff, der verwendet wird, um veraltete APIs oder andere APIs zu beschreiben, die nicht mehr verwendet werden. Diese alten oder unbekannten APIs können veraltete Sicherheitsmechanismen haben oder Daten an jeden preisgeben, der mit ihnen interagiert.

Sie können auch mit Systemen verbunden sein, ohne dass ein Unternehmen davon weiß. Deshalb ist es unglaublich wichtig, API-Verbindungen kontinuierlich zu entdecken und ihre Nutzung zu überwachen.

Best Practices für die API-Sicherheit

Beachten Sie diese Sicherheitskomponenten beim Entwerfen eines API-Ökosystems, um den Schutz zu maximieren.

-

-

Verwenden Sie fortschrittliche Authentifizierungsprotokolle wie OAuth oder OpenID

Fortschrittliche Authentifizierungsprotokolle bieten ein zusätzliches Maß an Sicherheit und Benutzerverwaltung. Dies kann es Bedrohungsakteuren erschweren, Anmeldeinformationen zu missbrauchen und ihre Privilegien zu erhöhen. Diese können durch Multi-Faktor-Authentifizierung oder Privileged Access Management-Lösungen implementiert werden. -

Überwachen Sie API-Ökosysteme auf abnormales Verhalten und Shadow APIs

Abnormales Verhalten kann mit einer Reihe von Lösungen erkannt werden, aber User and Entity Behavior Analytics (UEBA) scheint die vielversprechendste Lösung für die Zukunft zu sein. UEBA-Produkte bewerten kontinuierlich das Risiko basierend auf Benutzerverhalten, Privilegien, Standort und einer Reihe zusätzlicher Faktoren, um Administratoren zu alarmieren, wenn hochriskante Benutzer eine Bedrohung darstellen. -

Verwenden Sie ein API-Gateway, um Einstiegspunkte zu begrenzen und die Verwaltung zu vereinfachen

Viele Integrationsplattformen als Service (iPaaS) können als API-Gateway dienen. Diese können Integrationsanfragen zu einem einzigen Zugangspunkt leiten, was es schwieriger macht, dass Shadow APIs sich verbinden oder Hacker unbemerkt bleiben. -

Testen und scannen Sie APIs, Anwendungen und Konfigurationen auf Schwachstellen

Viele Schwachstellenscanner sind in der Lage, APIs auf Bedrohungen im Quellcode zu untersuchen und Fehlkonfigurationen zu entdecken. Penetrationstests sind ebenfalls nützlich, um reale Bedrohungen zu simulieren und situativen Kontext für Sicherheitstests bereitzustellen.

-

Verwenden Sie fortschrittliche Authentifizierungsprotokolle wie OAuth oder OpenID

Der sich entwickelnde API-Sicherheitsmarkt

API-Sicherheitslösungen sind auf dem Vormarsch, und es wäre nicht überraschend, wenn eine Reihe neuer API-Sicherheits-Startups von großen Akteuren im Bereich der Integrationsplattformen (iPaaS) aufgekauft werden. Diese Technologien wären eine logische Ergänzung für jede Plattform, die sich auf das Management von APIs konzentriert.

Halten Sie Ausschau nach neueren Startups wie Appknox, CloudVector, Data Theorem, und Wallarm—es werden mehr entstehen, da die Nachfrage nach Lösungen wächst. Es wird interessant sein zu sehen, wie sich die Beziehung zwischen diesen Unternehmen und den großen Anbietern von Integrationslösungen entwickelt, da API-Sicherheit zu einem Mainstream-Ziel für Unternehmen wird.

Möchten Sie mehr über Verschlüsselungssoftware erfahren? Erkunden Sie Verschlüsselung Produkte.

Aaron Walker

Aaron has been researching security, cloud, and emerging technologies with G2 for more than half a decade. Over that time he's outlined, defined, and maintained a large portion of G2's taxonomy related to cybersecurity, infrastructure, development, and IT management markets. Aaron utilizes his relationships with vendors, subject-matter expertise, and familiarity with G2 data to help buyers and businesses better understand emerging challenges, solutions, and technologies. In his free time, Aaron enjoys photography, design, Chicago sports and lizards.