Die Rendite (ROI) ist für Cybersicherheitslösungen unmöglich zu berechnen. Bei solchen Lösungen wird der Wert nicht durch gesparte Dollar oder abgeschlossene Geschäfte gefunden; der Wert liegt in der ungehinderten Katastrophenvermeidung und einem Gefühl des Vertrauens für Mitarbeiter, Partner und Kunden.

Anstatt die neueste Schlagworttechnologie zu implementieren, die behauptet, eine Nischenkomponente der Sicherheitsoperationen zu automatisieren, können Sicherheitsfachleute ihre Sicherheitslage verbessern, indem sie das Personal richtig schulen, Bedrohungen verstehen und bestehende Erkennungs-, Reaktions- und Untersuchungslösungen optimieren.

Dies trifft auf einige Werkzeuge mehr zu als auf andere. Offensichtlich ist es wichtig, empirische Sicherheitsergebnisse zu prüfen, um sicherzustellen, dass die in Betracht gezogenen Werkzeuge in der Lage sind, mit gängigen und fortgeschrittenen Bedrohungen umzugehen, insbesondere in Bezug auf die Vermögenswerte, die der Benutzer sichern möchte.

Für einige Werkzeuge liegt der Erfolg jedoch im Gleichgewicht zwischen empirischer Effektivität und nutzbarer Effektivität.

Der Benutzer: Problem und Antwort

Das Problem ist, wie immer, der Endbenutzer. Dies liegt nicht daran, dass er ungeschult oder unvorbereitet ist, sondern weil er nicht auf Erfolg eingestellt ist. Oftmals liegt das Problem und die Lösung für eine gute Sicherheitslage in einem Unternehmen darin, dass Endbenutzer die Werkzeuge richtig nutzen. Benutzerzentrierte Lösungen wie Cloud-, E-Mail- und Websicherheit, Multi-Faktor-Authentifizierung (MFA)-Werkzeuge oder sogar Sicherheitsbewusstseinsschulungsprogramme sind stark auf Akzeptanz und Benutzerfreundlichkeit angewiesen.

Selbst dann ist der Benutzer einfach ein Problem, wenn die Lösung aufdringlich oder verwirrend ist.

Wenn die Benutzerakzeptanz optional ist, wird ihre Implementierung weniger erfolgreich sein. Ein gewisser Prozentsatz der Benutzer wird sich nicht für zusätzlichen Schutz oder Verifizierung entscheiden, wenn die Frage gestellt wird, aber je weniger einschüchternd und verständlicher die Lösung ist, desto wahrscheinlicher ist es, dass die Mitarbeiter sie annehmen.

Die Benutzer nicht als Sündenbock darzustellen, denn sie sind auch die Helden dieser Geschichte.

Wenn diese Lösungen optional sind, sind es die Benutzer, die sich entscheiden, Passwörter zu aktualisieren oder ihre Schulung umzusetzen und keine verdächtigen Dateien herunterzuladen; nur sie werden ihre Sicherheitsschulung durchlaufen und MFA aktivieren, kontinuierliche Authentifizierungsanforderungen erfüllen und ihre Anti-Phishing-Übungen durchführen.

Die Akzeptanz ist ein separater Faktor von der empirischen Sicherheitseffektivität, die ein sehr wichtiger Faktor bei der Entscheidung ist, welche Werkzeuge ein Unternehmen übernehmen wird. Dennoch, nachdem alle Demos abgeschlossen, Informationen über die Effektivität gesammelt und funktionsübergreifenden Teams die Möglichkeit gegeben wurde, das Werkzeug zu testen, treten Faktoren jenseits der Wirksamkeit in den Vordergrund.

Deshalb ist es wichtig, datengesteuerte Sicherheitsakquisitionen über Budgetbeschränkungen und falsche Positivzahlen hinaus zu betrachten.

Investitionen: Zeit, Geld und Schulung

Es gibt zahlreiche Investitionen, die ein Unternehmen tätigt, wenn es eine neue Lösung implementiert, von denen viele weniger offensichtlich sind als die Gesamtkosten. Einige dieser Investitionen können sogar einen größeren Einfluss auf die Organisation als Ganzes haben als die tatsächlichen Kosten der Technologie.

Zeit: Von der Recherche bis zur Implementierung ist Zeit ein großer Faktor im Softwareakquisitionsprozess. Es ist wichtig, die Recherche oder Implementierung einer neuen Lösung nicht zu überstürzen. Eine schnelle Einrichtung könnte ein Werkzeug schnell in Betrieb nehmen, kann aber auch zu Fehlkonfigurationen, falsch zugewiesenen Berechtigungen und Missverständnissen der Mitarbeiter über seine Nutzung führen.

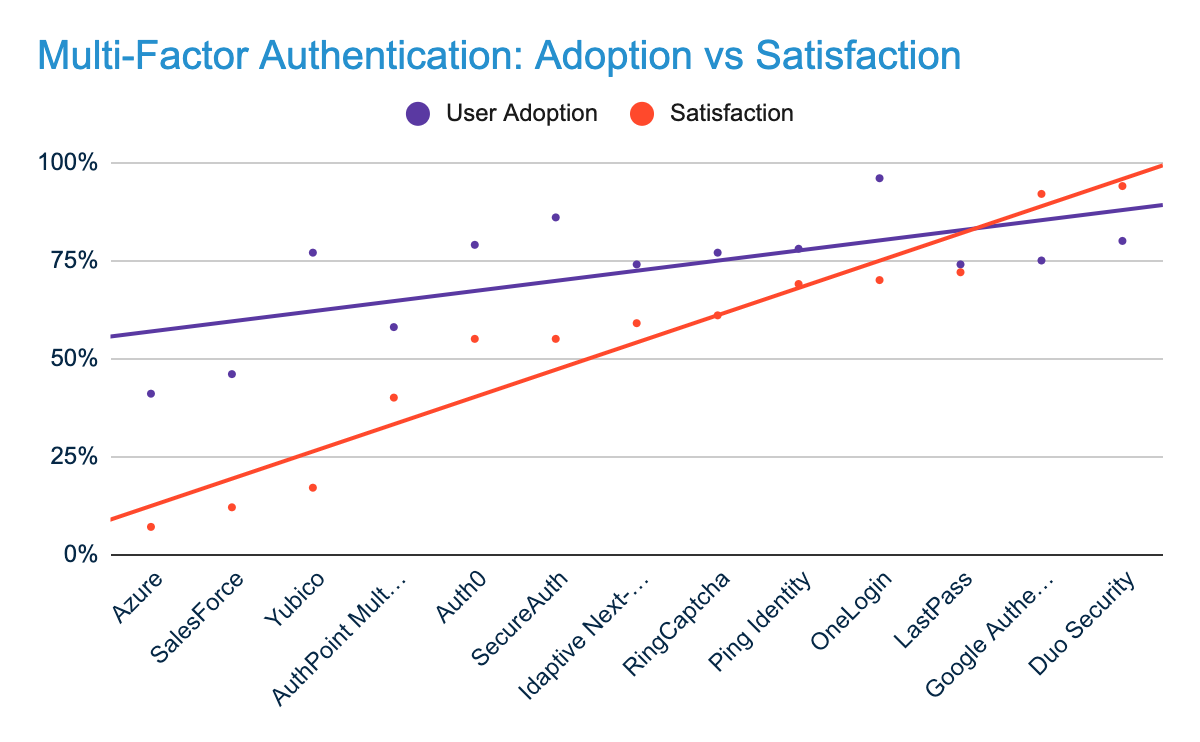

Nur 41% der Unternehmen erreichen eine 100%ige Benutzerakzeptanz für Multi-Faktor-Authentifizierung (MFA)-Werkzeuge, laut G2-Bewertungen vom 17. Oktober 2020.

Forschung: Als die objektiv am besten wahrnehmbare Investition ist Geld oft der entscheidende Faktor bei Kaufentscheidungen, aber Geld ist in mehr als nur dem Preisschild involviert. Unternehmen, die es versäumen, ihre Zeit der ordnungsgemäßen und gründlichen Erforschung von Anbietern und Produkten zu widmen, werden wahrscheinlich nicht die effektivsten Lösungen übernehmen. Sie könnten auch eine transformative Technologie verpassen, die gerade auf den Markt gekommen ist.

Schulung: Die meisten Unternehmen haben heute eine Art von Sicherheitsschulung, aber nur wenige haben genug. Es gibt bereits einen Mangel an qualifizierten Sicherheitsfachleuten, und die Übertragung von Sicherheitsverantwortlichkeiten auf IT-Mitarbeiter und Entwickler ohne ordnungsgemäße Schulung ist ein Rezept für eine Katastrophe. Dasselbe gilt für allgemeine Mitarbeiter – ohne ordnungsgemäße Schulung stellen jeder Mitarbeiter und seine Online-Aktivitäten ein Risiko für das Unternehmen und seine Kunden dar.

ROI: Akzeptanz und Wirksamkeit

Zwei Dinge, die sicher bestimmen werden, ob eine Lösung als erfolgreich angesehen wird, sind ihre Benutzerfreundlichkeit und Effektivität.

Die Benutzerfreundlichkeitsherausforderung ist ein doppelseitiger Speer. Auf der einen Seite muss das Unternehmen das richtige Produkt auswählen und hoffen, dass die Mitarbeiter und alltäglichen Benutzer zustimmen, dass es intuitiv ist und an Bord gehen. Auf der anderen Seite besteht die Notwendigkeit, dass Unternehmen diese Mitarbeiter effektiv schulen.

Die Effektivität ist leichter zu messen. Eine effektive Lösung senkt die Häufigkeit von Infektionen, falschen Positiven und Sicherheitsvorfällen im Allgemeinen, aber wenn eine Lösung nicht effektiv ist, kann dies auf zahlreiche Faktoren zurückzuführen sein, von der Akzeptanz und Schulung bis hin zur Konfiguration und Integration.

Quelle: Grid® Report für Multi-Faktor-Authentifizierung (MFA) | Herbst 2020 (nach Zufriedenheit bewertet)

Quelle: Grid® Report für Multi-Faktor-Authentifizierung (MFA) | Herbst 2020 (nach Zufriedenheit bewertet)

Akzeptanz: Wenn ein Werkzeug zu umständlich oder verwirrend ist, wird es nicht angenommen. Wenn die Menschen nicht richtig geschult sind, wird es nicht angenommen. Darüber hinaus wird ein Werkzeug, das nicht erforderlich ist, größtenteils nicht angenommen.

Verpflichtende, kontinuierliche Schulungen können helfen, niedrige Benutzerakzeptanzraten zu bekämpfen, aber nur, wenn die Schulung verdaulich ist. Eine erhöhte Akzeptanz wird auch Schatten-IT verhindern, die entsteht, wenn Mitarbeiter auf eigene Faust ein Werkzeug suchen, um die Arbeit zu erledigen.

Wirksamkeit: Die entscheidende Frage in Bezug auf die Wirksamkeit ist: „Hat dies meine Arbeit erleichtert?“ Wenn die Antwort ja ist, funktioniert das Werkzeug. Wenn die Antwort vielleicht lautet, sollten einige Fragen gestellt werden.

Unternehmen müssen herausfinden, ob es sich um ein Einzelbenutzer- oder ein unternehmensweites Problem handelt, die Schulungsanforderungen und -inhalte der Mitarbeiter überprüfen und die empirische Effektivität des Werkzeugs neu bewerten. Eine Kombination dieser Faktoren sollte zeigen, ob das Problem intern behoben werden kann oder ob die Lösung ersetzt werden muss.

Der Sicherheits-ROI ist Vertrauen und Wert, nicht Dollar und Cent

Zufriedene Benutzer sind effektive Benutzer. Unternehmen sollten keine Lösung den Mitarbeitern aufzwingen, nur weil sie erschwinglich ist. Mitarbeiter werden das Werkzeug nicht nutzen, wenn sie nicht müssen, und werden nicht effizient sein, wenn sie es tun. Stattdessen ist es ratsam, den Endbenutzern die Möglichkeit zu geben, ihre Meinung zu neuen Werkzeugen zu äußern, und das Unternehmen muss alle Demos durchführen und alle Alternativen in Betracht ziehen.

Die Daten, die Sicherheitsfachleute schützen müssen, können Menschen und Unternehmen zerstören, wenn sie offengelegt werden. Das Ziel einer Organisation oder ihres Sicherheitsteams sollte also mehr sein als nur Gefängnisstrafen zu vermeiden. Es sollte darin bestehen, Sicherheitsfachleute zu befähigen, das Unternehmen und seine Kunden zu schützen, indem Endbenutzer in den Entscheidungsprozess zur Auswahl des richtigen Werkzeugs einbezogen werden und die tägliche Sicherheitslage des Unternehmens durch die effektive Nutzung von Sicherheitswerkzeugen verbessert wird.

Möchten Sie mehr über Passwort-Manager erfahren? Erkunden Sie Passwortmanager Produkte.

Aaron Walker

Aaron has been researching security, cloud, and emerging technologies with G2 for more than half a decade. Over that time he's outlined, defined, and maintained a large portion of G2's taxonomy related to cybersecurity, infrastructure, development, and IT management markets. Aaron utilizes his relationships with vendors, subject-matter expertise, and familiarity with G2 data to help buyers and businesses better understand emerging challenges, solutions, and technologies. In his free time, Aaron enjoys photography, design, Chicago sports and lizards.