Menschen sind vorhersehbar. Manchmal sind es auch ihre Passwörter.

Jeder, der Sie kennt oder beobachtet hat, kann die Passwörter vorhersagen, die Sie wahrscheinlich verwenden. Nehmen Sie sich einen Moment Zeit und denken Sie nach: Welches Passwort haben Sie derzeit?

Beinhaltet es nicht Ihren Namen, den Namen Ihres Haustiers oder den Namen eines geliebten Menschen, kombiniert mit einem Geburtsdatum und verbunden durch ein elegantes Sonderzeichen?

Das Nicken bedeutet einfach, dass Ihr Benutzerkonto anfälliger für einen Cyberangriff ist, als Sie vielleicht denken.

Sie benötigen eine Zwei-Faktor-Authentifizierung, wie die Validierung Ihrer Identität mit einem Einmalpasswort (OTP) auf Ihrem Telefon, Push-Benachrichtigung, Sicherheitstoken und anderen zusätzlich zu den Standard-Passwortsystemen. Wenn Sie in einer Organisation arbeiten, steigt der Bedarf an Zwei-Faktor-Authentifizierung exponentiell, da ein einziges kompromittiertes Konto die Cybersicherheit der Organisation gefährden kann.

Verständnis der Zwei-Faktor-Authentifizierung (2FA)

Zwei-Faktor-Authentifizierung ist der Prozess der Bestätigung der Identität einer Person durch zwei verschiedene Herausforderungen, unter Verwendung von etwas, das Sie bereits wissen, haben oder enthalten. Bei der Zwei-Faktor-Authentifizierung kann ein Test darin bestehen, den Benutzernamen und das Passwort einzugeben. Die nächste Herausforderung kann darin bestehen, die Identität zu verifizieren, indem man auf eine Push-Benachrichtigung tippt, ein OTP eingibt, das per E-Mail, SMS, Anruf oder anderen Kanälen geteilt wird.

Einige Organisationen führen die Zwei-Faktor-Authentifizierung mit Sicherheitsschlüsseln durch, die den FIDO U2F-Richtlinien folgen. 2FA hilft Ihnen, die Schwachstellen eines standardmäßigen Passwort-Only-Ansatzes der Authentifizierung zu adressieren und macht es sicherer.

Es hilft Ihnen, Ihre Konten sicher zu halten, indem es sie innerhalb von zwei Sicherheitsschichten einschließt, wo es schwierig wird, sich einzuloggen, es sei denn, die Identität wird verifiziert.

Möchten Sie mehr über Multi-Faktor-Authentifizierungssoftware (MFA) erfahren? Erkunden Sie Mehrfaktor-Authentifizierung (MFA) Produkte.

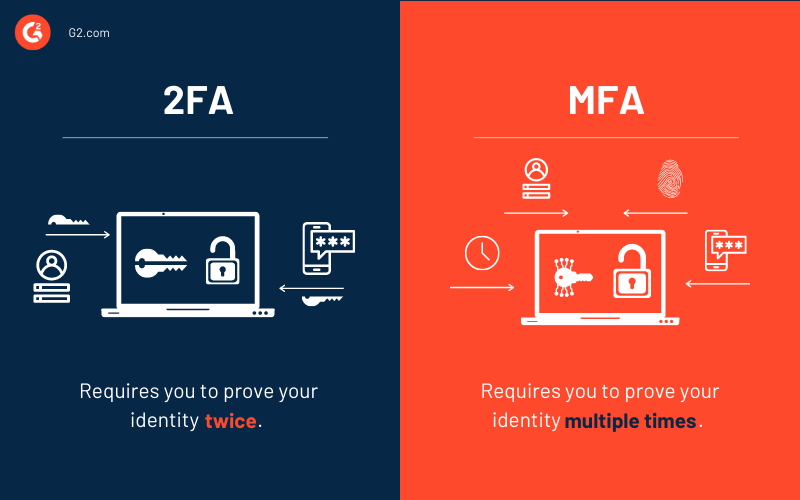

Der Unterschied zwischen 2FA und MFA

Der bemerkenswerte Unterschied zwischen Zwei-Faktor-Authentifizierung und Multi-Faktor-Authentifizierung (MFA) ist die Anzahl der Faktoren, die der Authentifizierungsprozess verwendet, um Ihre Identität zu überprüfen.

Wie der Name schon sagt, fordert 2FA Sie auf, Ihre Identität zweimal zu beweisen, während MFA Ihre Identität mit mehreren Faktoren wie Biometrie, Gesichtserkennung, Zeit, Ort und mehreren anderen überprüft.

MFA wird ausgelöst, wenn die Zwei-Schritt-Verifizierung fehlschlägt oder verdächtige Aktivitäten im Benutzerverhalten festgestellt werden. Unternehmen können auch Multi-Faktor-Authentifizierung verwenden, um sensible Informationen oder die kritischsten Anwendungen und Dienste zu sichern.

Ein Schritt in Richtung risikobasierte Authentifizierung (RBA)

Identitätsdiebstähle oder Bedrohungen der Informationssicherheit sind dynamisch. Sie wissen nie, was der Angreifer zu tun versucht oder welche Methoden er verwendet, um Benutzerkonten zu durchdringen. Um mit solchen Bedrohungen umzugehen, muss Ihr Authentifizierungsprozess eine intelligente Praxis zur Identifizierung ungewöhnlichen oder verdächtigen Verhaltens in Echtzeit übernehmen und darauf basierend auf dem Risiko reagieren, das es mit sich bringt.

Der risikobasierte Authentifizierungsprozess drängt auf die oben genannte Ideologie, indem er Organisationen ermutigt, intelligente Multi-Faktor-Authentifizierungsprozesse zu übernehmen. RBA-Systeme analysieren mehrere Authentifizierungsfaktoren in Echtzeit und weisen einer Benutzeranfrage einen Risikowert zu. Basierend auf dem Risikowert wird die Authentifizierung für bestimmte Systeme erlaubt, die innerhalb der Risikoschwelle liegen.

Wenn der Risikowert über der Schwelle liegt, wird die RBA-Software die Benutzer auffordern, ihre Identität mit zusätzlichen Authentifizierungsfaktoren zu beweisen oder sie vom Zugriff auf das Netzwerk auszuschließen.

Abschließend ist die Zwei-Faktor-Authentifizierung eng mit der Multi-Faktor-Authentifizierung verbunden, da sie eine beliebige Anzahl von Authentifizierungsfaktoren kombiniert, um die Identität einer Person zu validieren.

Wie funktioniert 2FA?

Lassen Sie uns den 2FA-Prozess oder den Zwei-Schritt-Verifizierungsprozess in einzelne Schritte zerlegen:

- Eine Website oder eine Anwendung fordert Sie auf, sich anzumelden.

- Sie sollen das eingeben, was Sie wissen, was der erste Schritt in 2FA ist. In der Regel beinhaltet dies die Eingabe eines Benutzernamens und Passworts.

- Sobald Sie die Kombination aus Benutzername und Passwort eingegeben haben, findet und validiert der Server der Website Ihre Identität.

- Für passwortlose Authentifizierungsprozesse generiert die Website einen einzigartigen Sicherheitsschlüssel. Der Sicherheitsschlüssel wird vom Authentifizierungsdienstanbieter verarbeitet und vom Server der Website validiert.

- Sobald der erste Schritt der Authentifizierung abgeschlossen ist, beginnen Sie den zweiten Schritt. Der zweite Schritt kann verschiedene Formen annehmen, die hauptsächlich mit etwas verbunden sind, das Sie haben, wie ein Mobiltelefon.

- Sie geben den in Schritt 5 generierten Einmalcode ein, klicken auf eine von einem Identitätsanbieter gesendete Push-Benachrichtigung oder stecken ein universelles zweites Faktor (U2F) Sicherheitstoken ein, um Ihre Identität zu verifizieren.

- Wenn Sie beide Schritte der Authentifizierung abgeschlossen haben, können Sie auf Ihr Konto zugreifen.

Warum benötigen Sie eine Zwei-Faktor-Authentifizierung?

Cyberangreifer haben das technologische Know-how, um Milliarden von Passwortkombinationen in kurzer Zeit zu testen. Angesichts der sich entwickelnden Bedrohungslandschaft sind Passwörter nicht mehr ausreichend, um Ihr Benutzerkonto vor unbefugtem Zugriff zu schützen.

Brute-Force-Angriffe oder Social-Engineering-Versuche stellen eine konstante Bedrohung dar, um in Ihre Konten einzudringen und von Ihren sensiblen Informationen zu profitieren.

Sie müssen Sicherheitsschichten um Ihre Benutzerkonten herum aufbauen, um sie vor steigenden Bedrohungen zu schützen. Eine Möglichkeit, dies zu tun, besteht darin, einen Multi-Faktor-Authentifizierungsprozess in Ihrer Organisation zu übernehmen, bei dem die Zwei-Faktor-Authentifizierung ein Teil davon ist.

Die Zwei-Faktor-Authentifizierung hält Angreifer in Schach, selbst wenn sie erfolgreich durch Elemente Ihrer Einzelfaktor-Authentifizierung: Benutzername und Passwort, eingedrungen sind. Da der zweite Faktor in der Regel etwas ist, das Sie haben, ist es für einen Cyberkriminellen schwierig, es in die Hände zu bekommen, was zu einem besseren Kontoschutz führt.

Gemeinsame Authentifizierungsfaktoren

Sie können traditionelle Passwörter mit verschiedenen Authentifizierungsfaktoren kombinieren: einem Wissensfaktor, einem Besitzfaktor, einem inhärenten Faktor oder einem Zeit- und Ortsfaktor. Wenn Sie Authentifizierungsfaktoren mit Standardpasswörtern kombinieren, befähigt es Ihre Systeme, Benutzeranmeldeinformationen besser zu schützen. Organisationen nutzen Multi-Faktor-Authentifizierungssoftware (MFA), um ihre Technologie mit solchen Fähigkeiten auszustatten.

Verschiedene Kategorien von Authentifizierungsfaktoren:

- Wissensfaktor: Es ist ein gemeinsames Geheimnis, das Sie bereits kennen und verwenden können, um Ihre Identität zu validieren. Es kann ein Passwort, eine persönliche Identifikationsnummer (PIN) oder jede andere Information sein, die ausschließlich in Ihrer Obhut liegt.

- Besitzfaktor: Es ist eine Entität, die Sie haben. Es kann ein Sicherheitstoken, eine Identitätskarte oder ein digitales Gerät sein, um Authentifizierungsanfragen zu genehmigen.

- Inhärenter Faktor: Diese Faktoren sind mit der physischen Präsenz des Benutzers verbunden und überprüfen ihn mit biometrischen, Gesichts- oder Stimmerkennungsherausforderungen.

- Zeitfaktor: Er kontrolliert Benutzeranmeldungen basierend auf der Zeit. Wenn die Anmeldung innerhalb der festgelegten Zeitgrenzen erfolgt, ist sie erlaubt, andernfalls nicht.

- Ortsfaktor: Er befragt die vertrauenswürdigen Geräte des Benutzers nach dem Standort. Wenn der Anmeldeversuch von einem vordefinierten Standort aus erfolgt, ist er erlaubt, andernfalls ausgeschlossen.

Die oben aufgeführten Authentifizierungsfaktoren halten Benutzerkonten sicher und vor Eindringlingen geschützt. Die ersten drei werden normalerweise in Organisationen übernommen, die sich in Richtung 2FA-Standards bewegen. Organisationen unterschiedlicher Dimensionen können mehr Authentifizierungsfaktoren stapeln, wenn sie astronomischen Schutz von Benutzerkonten realisieren müssen.

Lassen Sie uns in die Details der gemeinsamen Authentifizierungsfaktoren in 2FA eintauchen, die Organisationen verwenden.

1. Kurznachrichtendienst (SMS)

Menschen sind heute keine Fremden für Mobiltelefone. Sie nutzen es täglich für verschiedene Dienste wie SMS, Anrufe, Spiele und so weiter. Ebenso können Sie SMS verwenden, um die zweite Herausforderung in der Zwei-Faktor-Authentifizierung zu bestehen.

Wenn Sie Ihre Nummer im Authentifizierungssystem eingeben, erhalten Sie ein Einmalpasswort (OTP), und nach der Validierung erhalten Sie Zugriff auf Ihr Konto. Typischerweise ist die Verifizierung der Identität von Personen mit einem OTP mittlerweile eine gängige Praxis. Es ist sicherlich eine machbare und weniger problematische Methode, aber gleichzeitig hat sie auch ihre bitteren Seiten.

Eine Mobiltelefonnummer ist eine persönlich identifizierbare Information (PII), die Ihre Privatsphäre gefährden kann. Auch wenn Ihr Handy tot ist, wird das Einloggen in ein System unmissverständlich problematisch. Aber dies sind einige Herausforderungen, mit denen Sie umgehen können, da ihre Chancen, Sie zu beeinflussen, im Vergleich zu einem Sicherheitsverstoß geringer sind.

2. Authentifizierungsanwendung

Authentifizierungsanwendungen verwenden einen geheimen Schlüssel, um auf einem mobilen Gerät Verifizierungscodes zu generieren, um die Authentifizierung zu erleichtern. Es ist eine weitere Art der telefonbasierten Authentifizierung, die Unternehmen für 2FA verwenden.

Organisationen, die Authentifizierungs-Apps nutzen, stellen dem Benutzer einen QR-Code zur Verfügung, den er scannen kann, um ihn mit dem auf seinem Gerät lokal gespeicherten geheimen Schlüssel zu verifizieren. Sobald es verifiziert ist, generiert das Gerät einen Code, der sich nach periodischen Zeitintervallen ändert. Sie können diesen Code eingeben, um Ihre Identität zu beweisen und Zugriff auf Ihr Konto zu erhalten.

Die Technologie, die diese Art der Authentifizierung in 2FA antreibt, ist ein zeitbasiertes Einmalpasswort (TOTP) und ist Teil der offenen Authentifizierung (OATH) Architektur.

Der Hauptvorteil der Verwendung einer Authentifizierungsanwendung besteht darin, dass Sie, selbst wenn Ihr Gerät nicht mit einem Mobilfunknetz verbunden ist, Ihre Identität dennoch verifizieren können, da der geheime Schlüssel lokal gespeichert ist. Wenn Ihr Gerät jedoch gestohlen oder verloren wird, wird es schwierig sein, Zugriff auf Ihr Konto zu erhalten.

3. Push-basierte Authentifizierung

In push-basierten Authentifizierungssystemen erhalten Sie eine Aufforderung auf Ihrem mobilen Gerät, um zu bestätigen, ob Sie sich in Ihr Konto einloggen. Viele Anbieter von Authentifizierungssoftware bieten dem Benutzer diese Möglichkeit, bei der Sie einmal einen QR-Code scannen müssen, um Ihr Gerät mit dem Konto zu registrieren.

Danach erhalten Sie für alle Ihre nachfolgenden Anmeldungen eine Push-Benachrichtigung, und wenn Sie diese validieren, können Sie nahtlosen Zugriff auf Ihr Konto und Ihre Anwendungen haben.

Unternehmen bevorzugen die Verwendung von push-basierter Authentifizierung in 2FA, da sie Widerstand gegen Phishing-Angriffe und Man-in-the-Middle (MITM) Angriffe leistet. Es ist schwierig für einen Angreifer, den Code zu entlocken oder ihn auf einer bösartigen Website einzugeben.

4. Sicherheitsschlüssel, die von U2F betrieben werden

Sicherheitsschlüssel sind physische Geräte wie ein kleiner USB, NFC oder Bluetooth. Diese Geräte folgen den universellen zweiten Faktor (U2F) Protokollen, die von der FIDO Alliance festgelegt wurden.

Die Verwendung solcher Geräte für die Zwei-Faktor-Authentifizierung umfasst:

- Registrierung dieser Geräte mit Ihrem Konto

- Verbindung des Geräts mit Ihrem System bei nachfolgenden Anmeldungen

- Tippen auf „Erlauben“ auf dem Gerät, wenn im Authentifizierungsprozess angefordert

Sicherheitsschlüssel gelten als phishing-sicher und sind aus einer Datenschutzperspektive intelligent gebaut.

5. E-Mail-basierte 2FA

E-Mail ist ein weiterer Kanal, den Sie verwenden können, um die zweite Faktor-Herausforderung in 2FA zu überwinden. E-Mail-basierte Zwei-Faktor-Authentifizierung hilft Ihnen, die Schrauben der Einzelfaktor-Authentifizierung (SFA) anzuziehen, die leicht durch Credential-Stuffing oder Brute-Force-Angriffe gebrochen wurden.

Benutzer geben in der Regel ihre E-Mail-Adresse an Authentifizierungsanbieter weiter, um Updates und Passwort-Resets zu erhalten. E-Mail-basierte 2FA gefährdet nicht Ihre Privatsphäre, da es nicht erforderlich ist, eine Telefonnummer oder andere persönlich identifizierbare Informationen anzugeben, und die E-Mail bereits registriert ist.

Der einzige Ort, an dem eine E-Mail-basierte 2FA Sie überraschen kann, ist, wenn ein Angreifer in Ihre E-Mail eindringt, anstatt in Ihr Konto. Und als nächstes setzen sie Ihr Kontopasswort mit dem E-Mail-Konto zurück und erhalten unbefugten Zugriff.

Top 5 Multi-Faktor-Authentifizierungssoftware-Lösungen

Multi-Faktor-Authentifizierungssoftware sichert Benutzerkonten, indem sie die Benutzer auffordert, ihre Identität auf zwei oder mehr Arten zu beweisen, bevor sie auf ihre Konten zugreifen. Sie ermöglicht es ihnen, zusätzliche Sicherheitsschichten zu traditionellen Einzelfaktor-Authentifizierungen hinzuzufügen und adressiert Schwachstellen von passwortbasierten Anmeldungen.

Unternehmen verwenden Multi-Faktor-Authentifizierung, um die Identität von Benutzern zu bestätigen, bevor sie auf privilegierte Informationen zugreifen. Es beschränkt nicht nur den Zugriff von nicht genehmigten Parteien, sondern hilft Unternehmen auch, internen Diebstahl und Datenverlust zu verhindern.

Um in die Liste der MFA-Software aufgenommen zu werden, muss ein Produkt:

- Sekundäre Authentifizierungsmethoden wie OTPs, Software-Token, Hardware-Token, biometrische Faktoren, mobile Push und mehr unterstützen

- Den Benutzer zur Authentifizierung auffordern

- Erlauben, MFA für neue Geräte und Benutzer auszulösen

* Unten sind die fünf führenden Multi-Faktor-Authentifizierungssoftware aus dem Winter 2021 Grid® Report von G2. Einige Bewertungen können zur Klarheit bearbeitet worden sein.

1. Duo Security

Duo Security verbessert Ihre Sicherheit, indem es Ihre Umgebungen und Anwendungen mit Multi-Faktor-Authentifizierung schützt. Die Lösung von Duo erfordert, dass Benutzer ihre Mobiltelefone mit der installierten Duo Mobile App bei sich tragen.

Die mobile App ist für Android, iPhones und Wearables wie die Apple Watch verfügbar. Duo Security empfiehlt dringend, Push oder U2F als zweiten Authentifizierungsfaktor zu verwenden, da sie am sichersten sind und vor MITM-Angriffen schützen können.

Was Benutzer mögen:

„Duo 2FA war die beste Funktion, die wir im gesamten Unternehmen eingeführt haben. Ich kann schnell stabile Verbindungen herstellen, und wir können die Endbenutzerverbindung mit Duo Push sehr effektiv verwalten. Ein umfassender Geschäftsplan wird in der Entstehung sein, der 2FA auf alle unsere täglichen Produktverwendungen anwendet. Dies kann ziemlich einfach gemacht werden, wenn man den Duo 2FA-Schutz verwendet, und es wird genau so funktionieren, wie es durch Tests gezeigt wurde."

- Duo Security Review, Alessandra M.

Was Benutzer nicht mögen:

„Wir haben nichts wirklich Schlechtes, was wir in Bezug auf diese Software einschränken könnten, wir haben sie lange in unserem Unternehmen verwendet, und das einzige Problem, das auftrat, waren Schwierigkeiten bei der Konfiguration. Aber sobald es erledigt ist, funktioniert alles sehr gut.“

- Duo Security Review, Carlos C.

2. Google Authenticator

Google Authenticator ist ein softwarebasierter Authentifikator von Google, der Zwei-Schritt-Verifizierungsdienste unter Verwendung des HMAC-basierten Einmalpasswort-Algorithmus und des zeitbasierten Einmalpasswort-Algorithmus zur Authentifizierung von Benutzern von Softwareanwendungen implementiert.

Was Benutzer mögen:

„Google Authenticator ist eine mobile Anwendung, deren Aufgabe es ist, einzigartige Codes zu generieren, die es Ihnen ermöglichen, sich bei Konten auf verschiedenen Websites anzumelden, die wir verwenden. Mit Google Authenticator und seiner Zwei-Schritt-Verifizierung beim Anmelden können wir den Diebstahl unserer Daten verhindern.

Doppelte Authentifizierung mit dieser Anwendung ermöglicht es uns, ein bestimmtes Login nicht nur mit dem von uns selbst festgelegten Passwort, sondern auch mit einem ausschließlich auf dem Telefon in der Google Authenticator-Anwendung generierten Code zu verifizieren. Die Benutzeroberfläche der Anwendung ist sehr übersichtlich, und die Anwendung ist für Android und IOS verfügbar.“

- Google Authenticator Review, Matthieu B.

Was Benutzer nicht mögen:

„Der einzige Nachteil von Google Authenticator ist, dass diese Anwendung nicht mit allen Websites kompatibel ist, obwohl die Anzahl der kompatiblen Websites kontinuierlich verbessert wird.“

- Google Authenticator Review, Jeremey F.

3. LastPass

LastPass schützt Ihre Konten mit dem zweiten Informationsstück, bevor Benutzern Zugriff auf ihre Konten gewährt wird. Es bietet seine Authentifikator-Anwendung und ermöglicht es Benutzern, sich mit verschiedenen Drittanbieteranwendungen, Software und USB-Token zu integrieren.

Der LastPass Authenticator ermöglicht Benutzern, eine Ein-Tap-Authentifizierung für iOS, Android und Windows-Telefone zu erleben.

Was Benutzer mögen:

„Mit LastPass muss ich nur ein Passwort kennen, um auf alle meine Konten zuzugreifen. Jede Website, jeder Benutzername und jedes Passwort wird sicher gespeichert und kann automatisch ausgefüllt werden, wenn die Browsererweiterung verwendet wird und ich eingeloggt bin. Es ist auch großartig für Agenturen, die den Zugriff unter einem Team teilen müssen. Wenn ein Mitarbeiter das Unternehmen verlässt, wird sein LastPass-Zugriff deaktiviert, und er kann nicht mehr auf die Konten Ihres Unternehmens zugreifen. Es ist einfach zu bedienen, einfach zu warten und einfach sicherzustellen, dass Sie und Ihre Mitarbeiter auf das zugreifen können, was sie benötigen.

Ich habe ein persönliches Konto für meine eigenen Informationen, und ich bin auch Mitglied eines Geschäftskontos, das verknüpft werden kann, um auf alles gleichzeitig zuzugreifen. LastPass hat auch hervorragende Organisationstools, um Anmeldeinformationen und Kreditkarten einem Kundenordner zuzuordnen. Informationen sind im System leicht durchsuchbar und auffindbar.

Ich liebe es, dass es erkennt, wenn ein Passwort geändert wurde, und Sie auffordert, den in LastPass gespeicherten Datensatz zu aktualisieren. Super hilfreich! Wir verwenden LastPass seit Jahren ohne Probleme, mit vollem Vertrauen, dass unsere Anmeldedaten sicher und leicht zugänglich für diejenigen sind, die sie benötigen.“

- LastPass Review, Jackie B.

Was Benutzer nicht mögen:

„Das Verwalten vieler Konten mit LastPass ist nicht einfach, da jede Verbindung eingeloggt wird und mit einer erheblichen Auswahl an Konten endet. Wenn Sie gründlich aufräumen müssen, könnte es schwierig sein.“

- LastPass Review, Hameed S.

4. Authy

Authy’s MFA-Lösung befähigt Sie, Cyberkriminelle zu besiegen und Kontoübernahmen mit robusterer Sicherheit zu vermeiden. Die Authy Authenticator-App ist einfach einzurichten und bringt die Zukunft der starken Authentifizierung in die Bequemlichkeit Ihres Geräts.

Was Benutzer mögen:

„Heutzutage reicht ein Passwort nicht aus; es ist angesichts der vielen Computerunsicherheiten unzureichend; deshalb sind Zwei-Faktor-Authentifizierungs-Apps mehr als notwendig. Authy kombiniert zwei Elemente; Sicherheit und Stil. Ich mag die Benutzeroberfläche, da sie alle Symbole der Konten integriert, die wir behalten.

Seine Benutzeroberfläche hat die Eigenschaften, die ich in jeder App als wesentlich betrachte, die nicht komplex zu bedienen ist und deren Nutzung intuitiv ist. Es hebt sich von anderen ähnlichen Apps ab. Was mir an dieser App am meisten gefällt, ist, dass, wenn ich das Smartphone wechsle, die Migration all meiner Konten kein Kopfschmerz ist wie bei anderen Apps. Einfach Authy installieren und mit meiner Telefonnummer und E-Mail einloggen. Ein weiteres herausragendes Merkmal ist, dass ich die Verwendung von Multi-Device erlauben kann.“

- Authy Review, Marta L.

Was Benutzer nicht mögen:

„Authy hat keine Desktop-Version, was bedeutet, dass es nur vom mobilen Gerät aus bezogen und verwendet werden kann, und um damit Transaktionen durchzuführen, ist es notwendig, es bei sich zu haben. Ein Punkt, der bleibt, weil er die Zeit bei der Durchführung einer Operation einschränkt.“

- Authy Review, Tyler A.

5. Ping Identity

Ping Identity bietet Identitätslösungen, die Ihre einzigartigen Herausforderungen, Bedürfnisse und Umgebungen ansprechen. Es optimiert die Kontosicherheit und den Komfort mit verschiedenen Authentifizierungsfaktoren, die es Unternehmen ermöglichen, Sicherheit und Benutzererfahrung für Mitarbeiter-, Kunden- und Partneridentitätstypen mit mehreren Cloud-Bereitstellungsoptionen, einschließlich Identity-as-a-Service (IDaaS), containerisierter Software und mehr, auszubalancieren.

Was Benutzer mögen:

„Ping nutzt offene Standards, die seine Interoperabilität mit anderen Anwendungen erhöhen. Diese Nutzung offener Standards und die allgemeine Stabilität machen es zu einer hervorragenden Plattform, um die Benutzer-Authentifizierung zu basieren. Das bereitgestellte Upgrade-Dienstprogramm macht Upgrades einfach durchzuführen. Die Professional Services Group von Ping war ebenfalls ausgezeichnet und war ein wahrer Partner während der Implementierung und anderer zusätzlicher Projekte.“

- Ping Identity Review, Anthony S.

Was Benutzer nicht mögen:

„Die UI/UX lässt ein wenig zu wünschen übrig; das Navigieren im Prozess der Konfiguration Ihrer Anwendung oder das Erledigen von Support-Aufgaben kann etwas schwierig sein. Die Dokumentation ist anständig, und der Support ist immer bereit zu helfen.

Benachrichtigungen und Ereignisse wären schön zu haben (Zertifikate laufen ab, etc.).

Eine "logischere" Ansicht auf Verbindungen und Anwendungen wäre instrumental, wenn man mit mehreren Anwendungen mit unterschiedlichen Verbindungen zu tun hat.“

- Ping Identity Review, Tyler A.

Halten Sie Benutzerkonten vor unbefugtem Zugriff geschützt

Zwei-Faktor-Authentifizierung verdoppelt Ihre Sicherheit von Benutzerkonten, indem sie den Benutzer auffordert, seine Identität zweimal zu beweisen und validiert, dass der Benutzer tatsächlich derjenige ist, der er vorgibt zu sein.

Halten Sie Ihre Konten sicher, während Sie Ihren Benutzern ein überlegenes Login-Erlebnis bieten.

Möchten Sie das Benutzererlebnis weiter verbessern? Erfahren Sie mehr über Single Sign-On und wie es die Authentifizierung vereinfacht.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.