Sie haben Geschäftskonten, daher haben Sie Benutzernamen und Passwörter... vorerst.

Wenn Sie wie ich sind, verwenden Sie einen Passwort-Manager, um all diese Benutzernamen und Passwörter im Auge zu behalten. Ich habe meine gezählt; ich habe 184 Konten (zumindest soweit ich weiß). Das liegt immer noch unter dem Durchschnitt. Der durchschnittliche Mitarbeiter verwaltet 191 Passwörter, laut einer Studie von 2017 von LastPass.

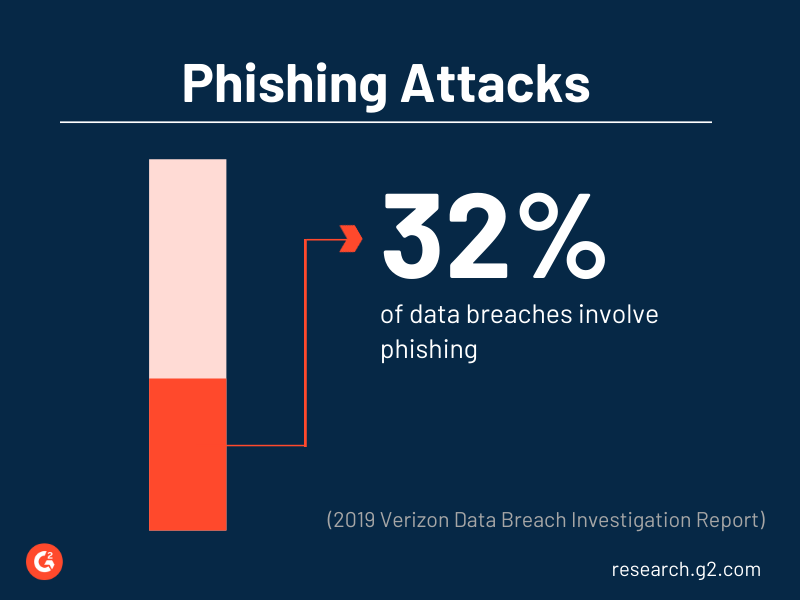

Selbst mit hervorragenden Passwortpraktiken, wie der Verwendung eines einzigartigen Passworts für jedes Konto (wer machen wir uns etwas vor), werden Passwörter gehackt. Schlechte Passwort- und Authentifizierungspraktiken führen zu (noch mehr) Phishing-Angriffen auf Mitarbeiter und ihre Unternehmen.

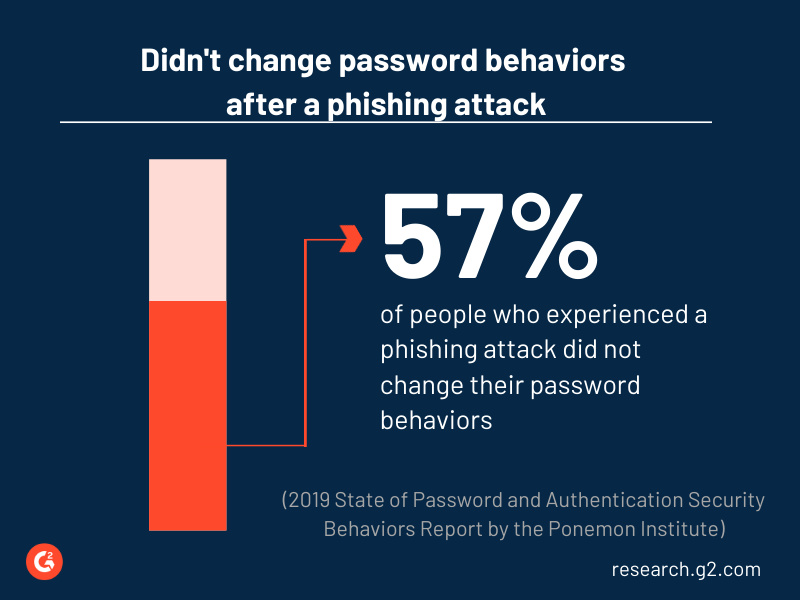

Tatsächlich waren gestohlene Anmeldedaten und Phishing die wichtigsten Cyberangriffsvektoren im Jahr 2019, laut einem Bericht von Verizon. Darüber hinaus haben laut dem Ponemon Institute’s 2019 Bericht 44% der Befragten einen Phishing-Angriff bei der Arbeit erlebt (Hervorhebung von mir). Noch schlimmer ist, dass 57% der Befragten, die einen Phishing-Angriff erlebt haben, ihr Passwortverhalten nicht geändert haben.

Ist die Sicherung von Konten nur mit Passwörtern... sicher?

Passwörter sind die grundlegendste Art der Authentifizierung, aber sie reichen nicht aus, um Konten allein zu sichern. Warum? Weil Passwörter gehackt werden und Passwörter im Zentrum der meisten Datenverletzungen stehen.

In den letzten Jahren haben Cyberkriminalitätsstatistiken ernüchternde Zahlen über die Auswirkungen von Hackern auf Unternehmen berichtet. Zum Beispiel erlebten laut einer Studie von Cisco aus dem Jahr 2018 74% der datenschutzunreifen Unternehmen im Vorjahr einen Cyberverlust von über 500.000 US-Dollar, während nur 39% der datenschutzreifen Unternehmen dies taten. Passwörter bleiben ein Hauptangriffsvektor für Cyberkriminelle, sei es durch die Verwendung bekannter gehackter Passwortverzeichnisse, Wörterbuchhacks, Keylogging oder Phishing-Betrügereien, um die Passwörter der Benutzer zu erhalten.

Wenn Passwörter also unsicher sind, können wir aufhören, sie zu verwenden? Sie könnten überrascht sein zu hören... ja. Ja, wir können aufhören, Passwörter zu verwenden, indem wir andere Arten der Authentifizierung verwenden. Dies ist als passwortlose Authentifizierung bekannt.

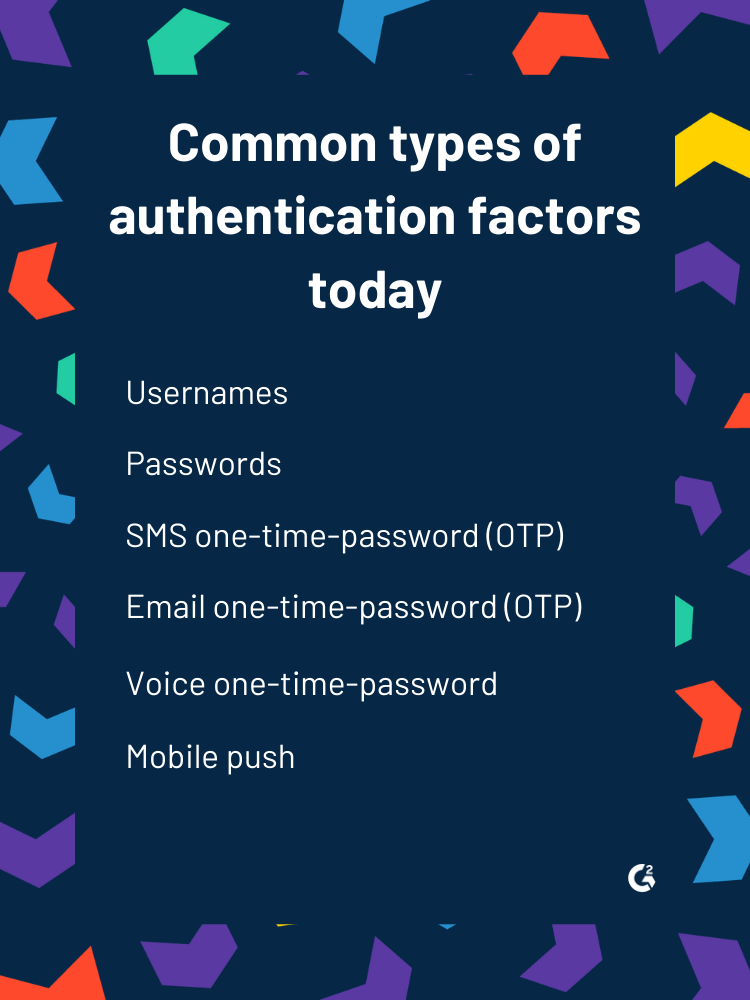

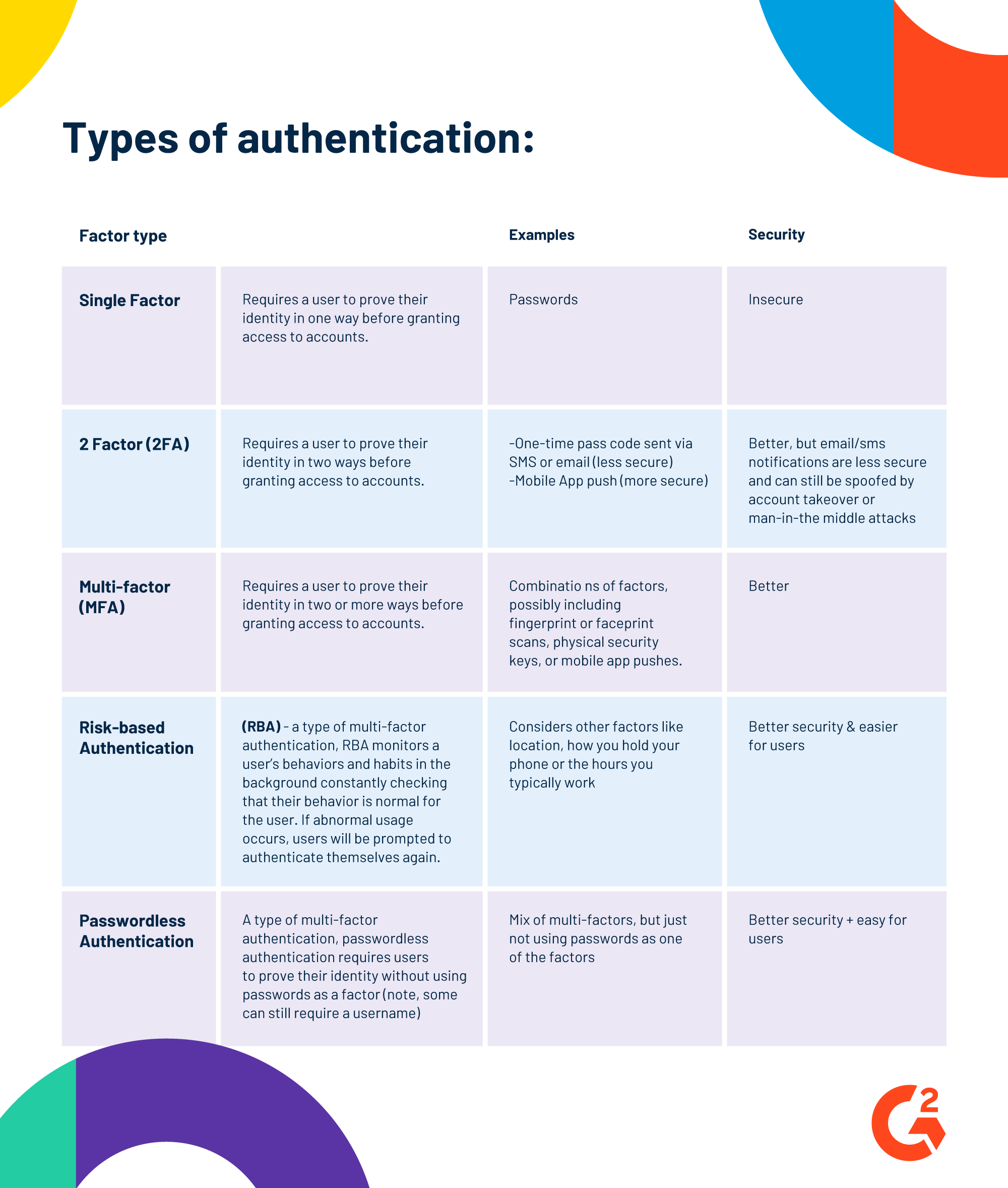

Unten finden Sie Informationen zu verschiedenen Möglichkeiten, wie Benutzer heute authentifizieren, und wie sich das von passwortloser Authentifizierung unterscheidet. Lesen Sie unten mehr über reale Anwendungsfälle und warum Unternehmen passwortlos werden.

Was ist Authentifizierung?

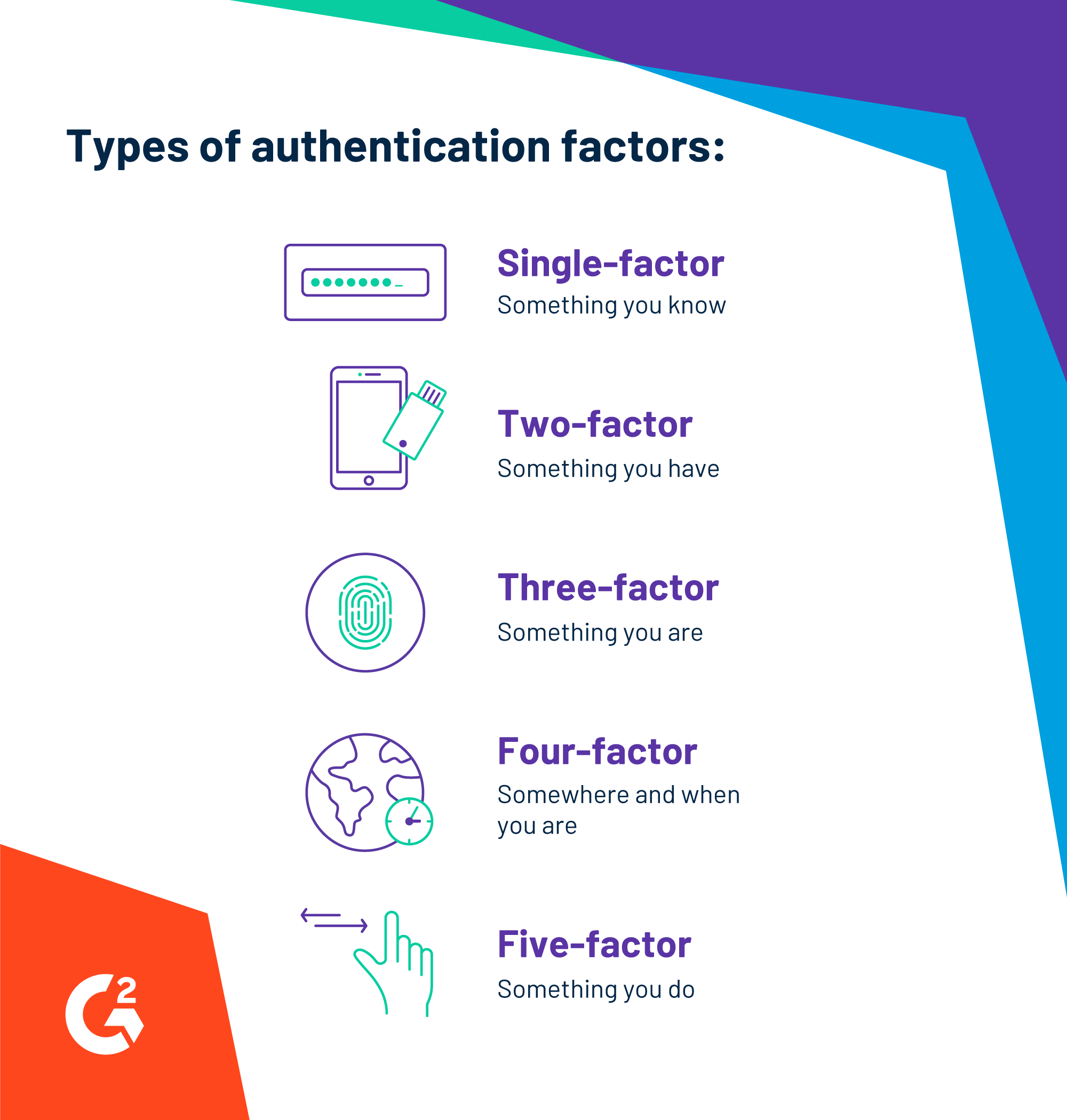

Authentifizierung ist der Prozess der Überprüfung, dass Benutzer die sind, die sie vorgeben zu sein. Authentifizierung erfordert, dass Benutzer ihre Identität auf eine oder mehrere Arten nachweisen, bevor der Zugriff auf ein Konto gewährt wird. Authentifizierung kann eine Kombination von Faktoren umfassen, wie etwas, das Sie wissen, etwas, das Sie haben, etwas, das Sie sind, wo Sie sich befinden, wann Sie auf ein Konto zugreifen, oder etwas, das Sie tun.

Was ist passwortlose Authentifizierung

Passwortlose Authentifizierung ist eine Form der Multi-Faktor-Authentifizierung (MFA), die sich auf Authentifizierungsfaktoren außerhalb von Passwörtern stützt, um Benutzern den Zugriff auf ein Konto zu gewähren. Zum Beispiel eliminiert die passwortlose Authentifizierung den Faktor von etwas, das ein Benutzer weiß (ein Passwort), und authentifiziert stattdessen einen Benutzer mit etwas, das er hat (wie ein vertrauenswürdiges mobiles Gerät oder ein physischer Sicherheitsschlüssel) und etwas, das er ist (wie sein Fingerabdruck oder Gesichtserkennung).

Passwortlose Authentifizierung in der Praxis

Es gibt einige gängige Anwendungsfälle, die Mitarbeitererfahrungen, Kundenerfahrungen und Hochrisikotransaktionen betreffen.

Beginnen wir mit gängigen Anwendungsfällen für Mitarbeiter. Angenommen, eine Mitarbeiterin kommt zur Arbeit und setzt sich an ihren Laptop im Unternehmensnetzwerk. Wenn sie ihren Benutzernamen eingibt, um sich anzumelden, erhält sie eine Benachrichtigung, ihren physischen Sicherheitsschlüssel in den USB-Anschluss ihres Computers einzustecken. Sie drückt den Knopf auf dem Sicherheitsschlüssel und ihr Laptop wird entsperrt. Kein Passwort wird eingegeben.

Was sind physische Sicherheitsschlüssel?

Physische Sicherheitsschlüssel sind Hardware-Authentifizierungsgeräte, die die Benutzer-Authentifizierung auf die reale Welt beschränken. Physische Sicherheitsschlüssel gibt es in vielen Formen, häufig als USB-Laufwerke, die Benutzer in ihren Computer einstecken müssen, oder als Smartcards mit Nahfeldkommunikation (NFC)-Funktionalität, die erfordern, dass der Schlüssel in der Nähe des Geräts des Benutzers ist. Physische Sicherheitsschlüssel unterstützen die Authentifizierung über Einmalpasswörter, Verschlüsselung und Authentifizierung mit öffentlichen Schlüsseln sowie FIDO-Standardprotokolle.

Für einen Anwendungsfall im Kundenbereich ist das Szenario der passwortlosen Authentifizierung ähnlich. Nehmen wir das Beispiel eines Hotelkunden, der seine Hotelreservierungsdaten ändern möchte. Der Kunde hat die mobile App des Hotels auf seinem Mobiltelefon heruntergeladen. Wenn er auf sein Hotelkonto zugreift, gibt er seinen Benutzernamen ein, aber kein Passwort. Eine Push-Benachrichtigung wird dann über die mobile App an sein Telefon gesendet. Er authentifiziert seine Identität, indem er seinen Fingerabdruck scannt (die biometrischen Daten werden lokal gespeichert und auf seinem eigenen Gerät authentifiziert, nicht auf den Servern eines Unternehmens). Von dort aus kann er seine Hotelreservierung ändern. In diesem Szenario gibt es keine Passwörter oder andere wissensbasierte Sicherheitsfragen zu beantworten, wie „Wie lautet der Mädchenname Ihrer Mutter?“ oder andere Fragen, die leicht von Hackern zugänglich sind.

Schließlich gibt es Anwendungsfälle für Hochrisikotransaktionen, wie das Überweisen großer Geldbeträge von einer Bank. Die Menge der benötigten Authentifizierung wird durch das Risiko bestimmt. Zum Beispiel, wenn ein Benutzer sich in ein Konto einloggen muss, um seinen Kontostand von seinem Computer aus zu überprüfen, sichert eine Push-Benachrichtigung auf sein mobiles Gerät diesen Kunden. Wenn jedoch ein Benutzer eine große Überweisung initiiert, könnte zusätzliche Authentifizierung erforderlich sein. In diesem Fall muss ein Benutzer die Überweisung auf seinem mobilen Gerät und die Transaktion auf seinem Computer bestätigen. Danach könnte eine Gesichtserkennung auf seiner mobilen App beginnen. Schließlich kann die Bank die Überweisung freigeben. In diesem Fall haben keine Passwörter die Transaktion erleichtert. Außerdem gibt es keine unsicheren Authentifizierungsmethoden – wie SMS oder E-Mail-Codes, die an den Kunden gesendet werden – ebenfalls nicht.

Es gibt drei Hauptwege, um biometrische Daten wie Fingerabdrücke oder Gesichtserkennungen zu speichern:

- Gerätezentrierte Speicherung: auf dem eigenen Gerät des Benutzers wie einem Mobiltelefon gespeichert

- Serverzentrierte Speicherung: auf den zentralen Servern eines Unternehmens gespeichert

- Verteilte Speicherung: Teilstücke der biometrischen Daten eines Benutzers werden separat sowohl auf dem Endgerät des Benutzers als auch auf einem zentralen Server eines Unternehmens gespeichert und beim Authentifizieren eines Benutzers zusammengeführt

Beachten Sie, dass Mobiltelefone, Tablets, Smartwatches und ähnliche Geräte als vertrauenswürdige Geräte für Authentifizierungszwecke registriert werden können. Ein vertrauenswürdiges Gerät könnte das primäre Gerät eines Benutzers sein, wie sein alltägliches Mobiltelefon, ein sekundäres Backup-Gerät wie sein Tablet zu Hause oder das Gerät eines Freundes mit reduzierten Berechtigungen. Die vertrauenswürdigen Geräte eines Benutzers ermöglichen es mobilen Apps, auf Geheimnisse, die mit einem Gerät verbunden sind, zuzugreifen, die die physische Hardware identifizieren und schwer zu fälschen sind. Das Gerät kann risikobasierte Authentifizierungsrichtlinien ermöglichen, wie die Geolokalisierung oder die Gerätehaltung (wie Sie das Telefon halten), die überwacht und auf Risiko analysiert werden können. Häufige risikobasierte Authentifizierungsrichtlinien umfassen Gruppenmitgliedschaft, Geolokalisierung, Mobile Device Management (MDM), Gerätehaltung (wie Sie das Telefon halten), Geo-Geschwindigkeit, Netzwerkreputation und mehr.

Was sind Gerätegeheimnisse?

Gerätegeheimnisse, auch bekannt als eindeutige Gerätekennungen, sind eindeutige Codes, die mit einem bestimmten Gerät, wie einem Mobiltelefon, verbunden sind. Zum Beispiel codiert Apple seine Geräte mit einem 40-stelligen Code. Hinweis: Gerätegeheimnisse sind nicht die Telefonnummer eines Benutzers, die auf andere Geräte übertragen werden kann.

Warum passwortlose Authentifizierung verwenden?

Es gibt drei Hauptgründe, um passwortlose Authentifizierung zu implementieren:

-

- Verbesserung der Kundenerfahrung

- Reduzierung von Sicherheitsrisiken

- Reduzierung der Kosten für die Verwaltung von Passwörtern

Verbesserte Kundenerfahrung ist ein wichtiger Aspekt. Wenn UI/UX-Designer digitale Schnittstellen entwerfen, streben sie danach, eine reibungslose Kundenerfahrung zu schaffen, bei der Benutzer intuitiv mit Software interagieren können. Reibung ist schlecht für das Geschäft, da frustrierte Kunden Online-Einkaufswagen und Geschäftstransaktionen abbrechen. Eine der größten Quellen der Reibung? Die Verwendung eines Passworts zum Anmelden, insbesondere wenn der Benutzer sich nicht an sein Passwort erinnern kann.

Passwortlose Authentifizierung reduziert auch Sicherheitsrisiken. Die meisten Cyberangriffe heute nutzen weiterhin schwache oder gehackte Passwörter aus. Methoden umfassen die Verwendung von Passwortwörterbüchern, Brute-Force-Angriffe, Wörterbuchangriffe oder Social-Engineering-Techniken wie Phishing. Führungskräfte sind am stärksten gefährdet. Sie sind fast zwölfmal häufiger das Ziel von Social-Engineering-Vorfällen, laut Verizons Bericht von 2019. Die Abhängigkeit von sicheren Authentifizierungsfaktoren – nicht von Passwörtern – reduziert diese Risiken.

Schließlich verwenden Unternehmen passwortlose Authentifizierung, um Kosten zu reduzieren. Unternehmens-Helpdesk-Teams sind mit passwortbezogenen Problemen überlastet – von Passwortzurücksetzungen bis hin zu Änderungsanforderungen – was zeitintensive, kostspielige Übungen sind. Zum Beispiel musste "Microsoft in einem einzigen Monat im Jahr 2017 686.000 Passwörter für Mitarbeiter zurücksetzen, was zu Supportkosten von über 12 Millionen US-Dollar führte", laut Verizons Bericht. Für Mitarbeiter reduziert passwortlose Authentifizierung die Menge an Dienstleistungen, die von Helpdesk-Teams benötigt werden. Die Registrierung vertrauenswürdiger Geräte ist einfach für Endbenutzer, die Selbstbedienung für die Geräte-Registrierung und -Abmeldung nutzen können. Ganz zu schweigen von der Maximierung der Arbeitsplatzproduktivität, da weniger Benutzer von Konten ausgeschlossen sind.

Warum jetzt?

Es gibt viele Gründe, warum dies der richtige Zeitpunkt für passwortlose Authentifizierung ist. Es gibt ein Sicherheitsbedürfnis; Entwickler begrüßen es; Endbenutzer sind bereit dafür (und besitzen die Geräte, die dafür notwendig sind); und der Markt hat Standards angenommen, um es zu ermöglichen; um nur einige zu nennen.

Das Entfernen von Passwörtern als Form der Authentifizierung ist ein hohes Sicherheitsbedürfnis. Die Anzahl der Cyberangriffe, die Unternehmen erleben, wird nicht abnehmen. Das Entfernen von Passwörtern als Angriffsvektor kann helfen, ein Unternehmen und seine Mitarbeiter zu schützen. Entwickler mögen passwortlose Authentifizierung, weil sie Endbenutzer mit einfachen Application Programming Interfaces (APIs) authentifizieren können. Es besteht keine Notwendigkeit, benutzerdefinierte Authentifizierungslösungen zu erstellen.

Endbenutzer sind bereit für passwortlose Authentifizierung und sehnen sich nach der Bequemlichkeit einer passwortlosen Zukunft. Laut dem Ponemon Institute’s 2019 Bericht äußerten 57% der Befragten eine Präferenz für passwortlose Anmeldungen, die ihre Identität schützen, weil "die Verwaltung von Passwörtern unbequem und umständlich ist".

Darüber hinaus haben Endbenutzer die Geräte – wie Smartphones, Smartwatches und andere mobile Geräte –, die für eine passwortlose Authentifizierung notwendig sind. Benutzer können aus mobilen Push-Optionen oder sogar biometrischer Authentifizierung auf ihrem Gerät wählen, indem sie ihr Gesicht oder ihren Finger zur Authentifizierung verwenden. Physische Sicherheitsschlüssel sind immer noch eine Option für diejenigen, die auf andere Weise authentifizieren möchten.

Schließlich hat der Markt die Standards angenommen, um passwortlose Authentifizierung zum Mainstream zu machen. Die Akzeptanz der FIDO Alliance (Fast IDentity Online) Standards für passwortlose Authentifizierung – einschließlich des FIDO Universal Second Factor (FIDO U2F), des FIDO Universal Authentication Framework (FIDO UAF) und FIDO2, das die Web Authentication (WebAuthn) Spezifikation der W3C und das FIDO Client to Authenticator Protocol (CTAP) umfasst – ist eine treibende Kraft, um das Ökosystem für die schnelle Einführung passwortloser Authentifizierung unter Unternehmen und Endbenutzern zu schaffen. Die FIDO-Spezifikationen sind offen und kostenlos für den weltweiten Einsatz. Zu den heutigen FIDO Alliance-Mitgliedern gehören globale Technologieführer aus den Bereichen Zahlungen, Telekommunikation, Regierung und Gesundheitswesen. Dazu gehören Technologieriesen wie Amazon, Alibaba, Facebook und Google.

| VERWANDT: Was ist FIDO? Erfahren Sie mehr über die FIDO Alliance hier → |

Es gibt einige wichtige Dinge zu beachten, wenn man passwortlose Authentifizierungsanbieter bewertet. Nicht alle Anbieter bieten mobile SDK-Tools an, um die Authentifizierung nativ in die mobile App eines Unternehmens einzubetten; dies ist wichtig für Unternehmen, die ihre Anwendungen branden möchten. Einige Anbieter bieten Legacy-Multi-Faktor-Lösungen an, wie SMS und E-Mail-Einmalpasswörter, die weniger sicher sind als andere Formen der Authentifizierung. Mit diesem Wissen sollten Sie überlegen, ob Sie weniger sichere Authentifizierungsfaktoren Ihren Endbenutzern für den täglichen Gebrauch, nur für extreme Backup-Fälle oder gar nicht zur Verfügung stellen möchten. Einige Anbieter bieten "passwortfreie, nicht passwortlose Lösungen an, die immer noch auf Passwörtern im Backend beruhen und Passwörter lediglich wiedergeben, wenn eine Authentifizierungsmethode wie eine Biometrie verwendet wird. Andere Dinge, die zu beachten sind, umfassen, wie ein Benutzer authentifizieren kann, wenn sein Gerät keinen Akku mehr hat oder er nicht online ist. Optionen wären, einen physischen Sicherheitsschlüssel zu haben oder einen QR-Code zu scannen mit einem Offline-Gerät.

Passwortlose Authentifizierung auf G2

In den nächsten Wochen wird G2 eine neue Kategorie mit passwortlosen Authentifizierungsanbietern einführen. Wenn Sie derzeit einen passwortlosen Authentifizierungsanbieter verwenden, ziehen Sie bitte in Betracht, eine Bewertung auf unserer Website zu hinterlassen, um zukünftigen Käufern zu helfen, selbstbewusste Kaufentscheidungen zu treffen.

*Haftungsausschluss: Ich bin kein Anwalt und gebe keine rechtlichen Ratschläge. Wenn Sie rechtliche Fragen haben, konsultieren Sie einen zugelassenen Anwalt.

Möchten Sie mehr über Identitätsmanagement-Software erfahren? Erkunden Sie Identitätsmanagement Produkte.

Merry Marwig, CIPP/US

Merry Marwig is a senior research analyst at G2 focused on the privacy and data security software markets. Using G2’s dynamic research based on unbiased user reviews, Merry helps companies best understand what privacy and security products and services are available to protect their core businesses, their data, their people, and ultimately their customers, brand, and reputation. Merry's coverage areas include: data privacy platforms, data subject access requests (DSAR), identity verification, identity and access management, multi-factor authentication, risk-based authentication, confidentiality software, data security, email security, and more.