Cloud-Dateisicherheitssoftware Ressourcen

Artikel, Diskussionen, und Berichte, um Ihr Wissen über Cloud-Dateisicherheitssoftware zu erweitern

Ressourcenseiten sind darauf ausgelegt, Ihnen einen Querschnitt der Informationen zu bieten, die wir zu spezifischen Kategorien haben. Sie finden Artikel von unseren Experten, Diskussionen von Benutzern wie Ihnen, und Berichte aus Branchendaten.

Cloud-Dateisicherheitssoftware Artikel

How To Tell if Your Phone Is Hacked and What To Do

If you’ve noticed your phone acting strangely–apps crashing, battery draining faster than usual, or unfamiliar pop-ups–it’s natural to wonder "is my phone hacked?"

von Holly Landis

Was ist Cloud-Sicherheit? Die Grundlagen der Cloud verstehen

Wenn ein Unternehmen beschließt, seine Daten in die Cloud zu verlagern, stellt sich immer die grundlegende Frage der Sicherheit.

von Mara Calvello

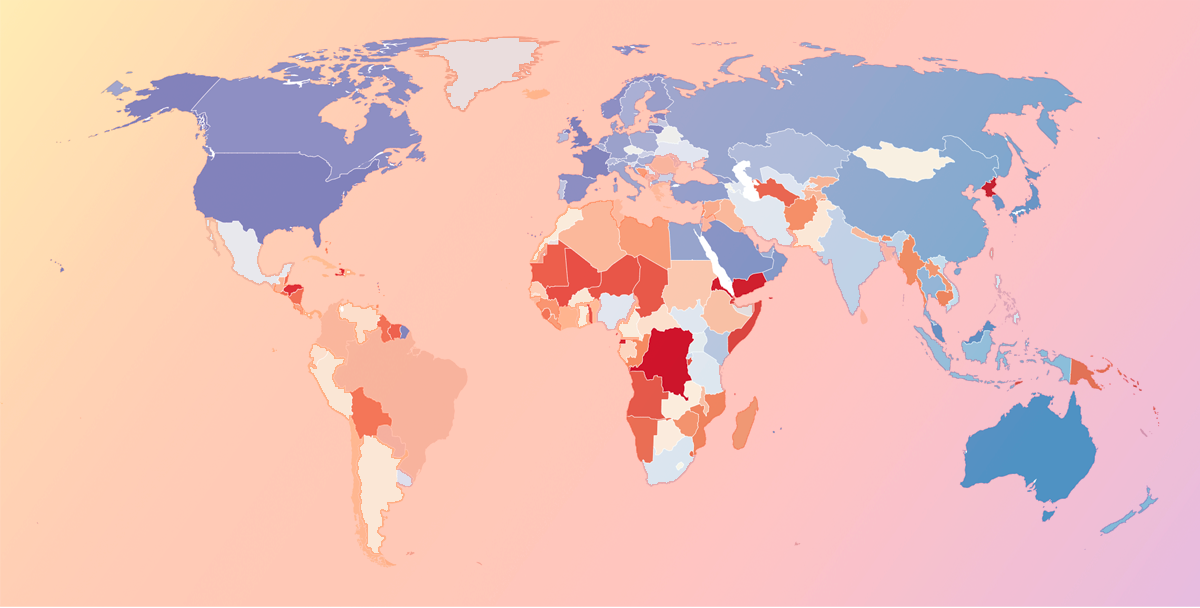

National Cybersecurity and Popular Products Across the World

In a digital age, data security is a top priority, but it can be difficult to know who exactly is responsible for securing sensitive information. While companies may feel they have sufficiently secured their own data, those that utilize SaaS vendors in their business put their sensitive information and business data in the hands of these vendors, who store it in the cloud or on-premises at their location.

There are a number of security considerations and variables a business should keep in mind, especially related to cloud security. But it's helpful to remember one simple question when considering vendors or evaluating current protection efforts: Does the country housing my data care about security?

Countries that do have taken action to protect personal and business data stored in their country or region. Other efforts to protect personal information include enforcing security standards, developing national cybersecurity strategies, and providing public awareness campaigns, among others. Countries that received lower scores have done less to ensure businesses are protecting data and require less transparency between data collectors and individuals.

In a globalized world, servers could be housed in any number of countries other than the one your business or a software vendor operates in. Still, it should be considered a potential red flag if vendors operate out of extremely vulnerable geographical regions.

Every year, the International Telecommunication Union (ITU) releases the results of a worldwide security survey titled the United Nations Global Cybersecurity Index (CGI). The index provides an overall security rating based on a number of factors related to legislative, organizational, technical, capacity building, and international cooperation.

von Aaron Walker

Cloud-Dateisicherheitssoftware Diskussionen

0

Frage zu: Avanan Cloud Email Security

Welche verschiedenen Arten von E-Mail-Sicherheit gibt es?Welche verschiedenen Arten von E-Mail-Sicherheit gibt es?

E-Mail-Sicherheit ist entscheidend, wenn es darum geht, unsere Datenprivatsphäre vor Cyberangriffen und Sicherheitsverletzungen zu schützen.

Wir können mehrere Sicherheitsschichten implementieren, um unsere kundenbezogenen Informationen zu schützen.

1. SPF-Implementierung - Sender Policy Framework ermöglicht es den Domaininhabern effektiv, zu überprüfen, welche Server berechtigt sind, E-Mails zu senden, und deren Authentizität zu überprüfen.

2. Malware-Scanner-Dienstprogramme - Es ist hilfreich, unsere E-Mail-Anhänge und zugehörigen Links auf bösartige und verdächtige Inhalte zu scannen, um zu verhindern, dass sie in unser System gelangen.

3. Inhaltsfilterrichtlinien - Sie werden verwendet, wenn wir E-Mails mit sensiblen Elementen und anstößigen Inhalten melden oder blockieren müssen. Sie werden auch verwendet, um unsere Sicherheitsstandards zu wahren und Datenlecks zu verhindern.

Mehrere Arten von E-Mail-Sicherheitsmaßnahmen können implementiert werden, um sich gegen verschiedene Bedrohungen zu schützen. Hier sind einige der häufigsten Arten von E-Mail-Sicherheit:

Antivirus/Anti-Malware: Diese Art von Sicherheitssoftware scannt eingehende und ausgehende E-Mails auf Viren und andere Malware, wie Trojaner, Spyware und Ransomware.

Spam-Filter: Diese Filter werden verwendet, um unerwünschte und unaufgeforderte E-Mails, auch bekannt als Spam, daran zu hindern, den Posteingang zu erreichen. Sie sind darauf ausgelegt, E-Mails mit verdächtigem Inhalt oder von unbekannten Absendern zu identifizieren und zu blockieren.

Inhaltsfilter: Diese Filter werden verwendet, um E-Mail-Inhalte auf spezifische Schlüsselwörter oder Phrasen zu überwachen, die auf eine Sicherheitsbedrohung hinweisen könnten, wie Kreditkartennummern, Sozialversicherungsnummern oder andere sensible Informationen.

Verschlüsselung: E-Mail-Verschlüsselung ist eine Sicherheitsmaßnahme, die die Vertraulichkeit von E-Mail-Nachrichten schützt, indem der Inhalt der Nachricht verschlüsselt wird, sodass nur der beabsichtigte Empfänger sie lesen kann.

Authentifizierung: E-Mail-Authentifizierung ist der Prozess der Überprüfung der Identität des Absenders einer E-Mail-Nachricht. Gängige Methoden der E-Mail-Authentifizierung umfassen SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) und DMARC (Domain-based Message Authentication, Reporting and Conformance).

Zwei-Faktor-Authentifizierung (2FA): 2FA ist eine zusätzliche Sicherheitsebene, die von Benutzern verlangt, zwei Formen der Identifikation bereitzustellen, um auf ihr E-Mail-Konto zuzugreifen, wie ein Passwort und ein Sicherheitstoken oder biometrische Identifikation.

Durch die Implementierung einer oder mehrerer dieser E-Mail-Sicherheitsmaßnahmen können Unternehmen helfen, sich gegen eine Reihe von E-Mail-basierten Bedrohungen zu schützen, einschließlich Phishing-Angriffen, Malware, Spam und Datenverletzungen.

0

Frage zu: Avanan Cloud Email Security

Hat jemand einen Weg gefunden, Microsoft Exchange Online Protection vollständig zu deaktivieren, sodass die gesamte E-Mail-Filterung ausschließlich von Avanan durchgeführt wird?Nach der Implementierung von Avanan sehen wir immer noch Nachrichten, die von Microsoft EOP in den Junk-E-Mail-Ordner zugestellt werden. Wir möchten EOP deaktivieren oder umgehen und uns ausschließlich auf die Avanan-Filter verlassen.

Ich denke, Sie haben dies in einem anderen Kommentar/Frage gefragt; aber ich werde es noch einmal wiederholen, das ist normalerweise keine großartige Idee, aber Sie könnten Mail-Flow-Regeln verwenden.

0

Frage zu: Avanan Cloud Email Security

Was war der Unterschied zu anderen Anbietern von Cloud-E-Mail-Sicherheit, der dazu beigetragen hat, Avanan als beste Option auszuwählen?Listen oder beschreiben Sie die funktionalen Merkmale, die bei der Entscheidungsfindung für diese Lösung geholfen haben.

Avanan erzielt weit bessere Ergebnisse als jeder andere Anbieter bei der Verhinderung der Zustellung von E-Mails in Postfächer, die von anderen Produkten zugestellt wurden. Ich habe spezifische Beispiele dafür für Microsoft Defender for Office 365 (ehemals ATP) und IRONSCALES.

Cloud-Dateisicherheitssoftware Berichte

Momentum Grid® Report for Cloud File Security

Summer 2025

G2-Bericht: Momentum Grid® Report

Mid-Market Grid® Report for Cloud File Security

Summer 2025

G2-Bericht: Grid® Report

Small-Business Grid® Report for Cloud File Security

Summer 2025

G2-Bericht: Grid® Report

Grid® Report for Cloud File Security

Summer 2025

G2-Bericht: Grid® Report

Small-Business Grid® Report for Cloud File Security

Spring 2025

G2-Bericht: Grid® Report

Grid® Report for Cloud File Security

Spring 2025

G2-Bericht: Grid® Report

Momentum Grid® Report for Cloud File Security

Spring 2025

G2-Bericht: Momentum Grid® Report

Mid-Market Grid® Report for Cloud File Security

Spring 2025

G2-Bericht: Grid® Report

Enterprise Grid® Report for Cloud File Security

Winter 2025

G2-Bericht: Grid® Report

Mid-Market Grid® Report for Cloud File Security

Winter 2025

G2-Bericht: Grid® Report