Gérer les identités des utilisateurs dans une organisation est un cauchemar pour les équipes informatiques.

Pourquoi ne le serait-ce pas ? Chaque employé d'une organisation utilise probablement une douzaine d'applications chaque jour, déployées sur des infrastructures cloud et sur site. Certains travaillent depuis le bureau, d'autres depuis chez eux, certains sur leur ordinateur portable, et d'autres sur leur téléphone.

Jusqu'à présent, un système centralisé de gestion des identités et des accès (IAM) a été le pilier traditionnel, avec une seule autorité responsable de la vérification et du contrôle de l'identité et de l'accès des utilisateurs. Les administrateurs système et les équipes IAM apprécient sa simplicité et son contrôle centralisé.

Cependant, il y a des préoccupations croissantes concernant les violations de données potentielles. Le manque de contrôle sur les données des utilisateurs et les préoccupations en matière de confidentialité empêchent également une tranquillité d'esprit complète.

L'appel à une approche de gestion des identités plus centrée sur l'utilisateur et préservant la confidentialité a conduit à l'essor de la gestion des identités décentralisée.

Quelle est la différence entre la gestion des identités centralisée et décentralisée ?

L'IAM centralisée stocke les données des utilisateurs en un seul endroit, offrant une facilité d'utilisation mais risquant des violations. L'IAM décentralisée permet aux utilisateurs de stocker les données dans leur portefeuille numérique sécurisé, leur donnant le contrôle de leurs données et améliorant la sécurité, mais présentant des défis comme l'interopérabilité.

Construites sur une blockchain, les solutions d'identité décentralisée sont devenues un mot à la mode dans le domaine de l'IAM car elles montrent un potentiel pour faciliter la vérification et donner aux utilisateurs le contrôle de leurs données.

Mais quel est le meilleur choix pour votre organisation ? Découvrons-le. Nous allons plonger profondément dans chaque type de gestion des identités, les comparer et tirer une conclusion.

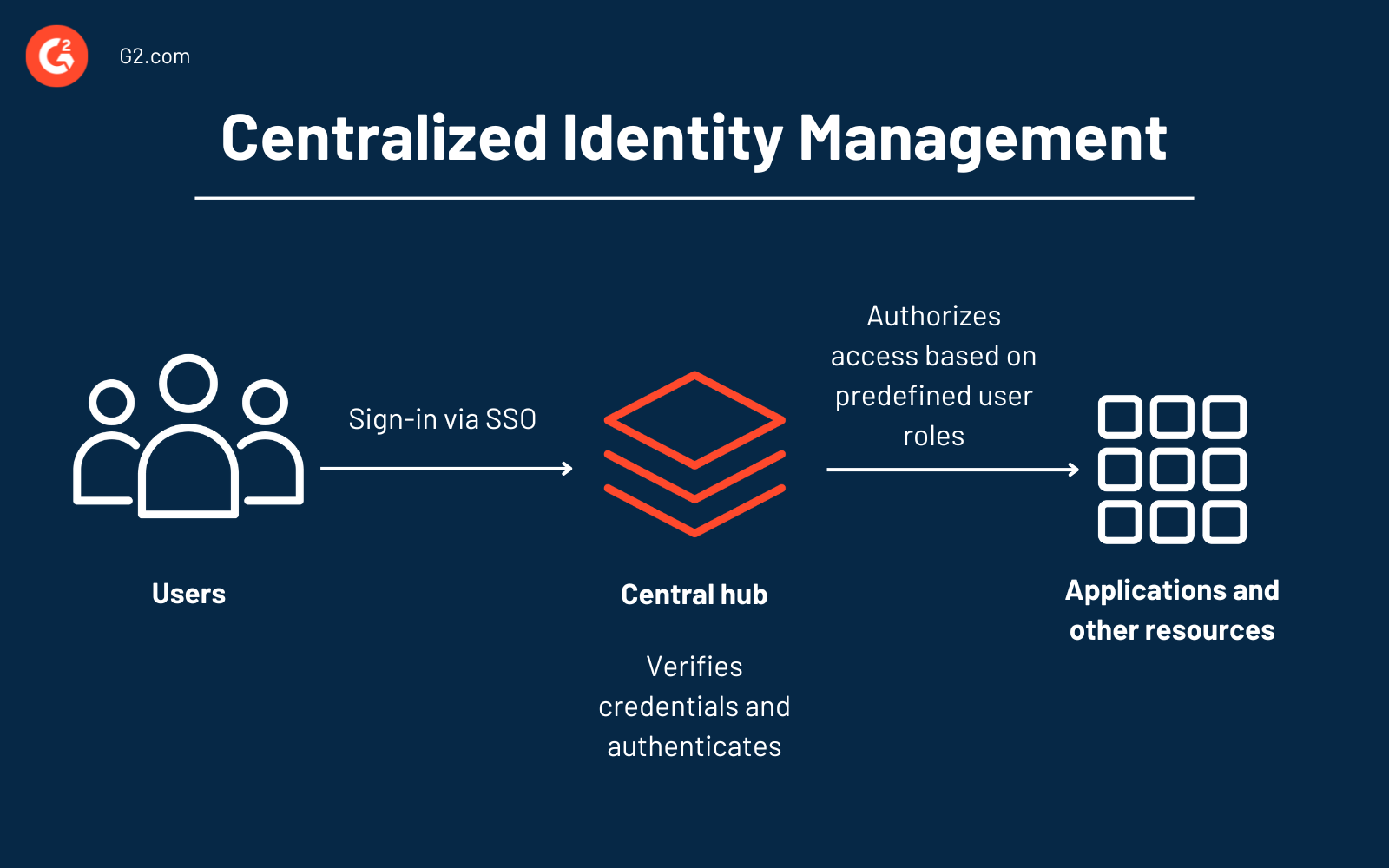

Qu'est-ce que la gestion des identités centralisée ?

La gestion des identités centralisée implique la collecte et le stockage des données d'identité des utilisateurs dans une base de données centrale. Les utilisateurs peuvent être des employés, des clients, des partenaires ou des utilisateurs finaux d'applications, et les données peuvent inclure des identifiants tels que des noms d'utilisateur, des adresses e-mail, des identifiants émis par le gouvernement, des données biométriques, des mots de passe et d'autres valeurs liées à la personne.

La gestion des identités centralisée consolide tous les processus d'identification, d'authentification et d'autorisation des utilisateurs en un seul système. D'un point de vue commercial, les équipes informatiques utilisent une base de données unifiée pour gérer et contrôler l'identité des utilisateurs et l'accès aux ressources.

Du point de vue de l'utilisateur final, utiliser un IAM central avec l'authentification unique (SSO) simplifie le processus de connexion. Il n'est pas nécessaire de se souvenir de plusieurs noms d'utilisateur et mots de passe pour se connecter à différents outils.

Comment fonctionne la gestion centralisée

La plupart des fournisseurs de services, entreprises, gouvernements et autres organisations utilisent des systèmes d'identité centralisés. Voici comment cela fonctionne :

1. Le noyau central

Le cœur de la gestion des identités centralisée est un noyau central qui stocke tous les détails des comptes utilisateurs, les identifiants de connexion, les rôles et les autorisations. Ce noyau peut être une base de données, un service d'annuaire ou une plateforme IAM.

Les équipes informatiques coordonnent les tâches IAM en utilisant cette base de données. L'équipe IAM configure et applique des règles et des politiques IAM à l'échelle de l'organisation pour des connexions sécurisées, des contrôles d'accès, des mots de passe et la gestion des utilisateurs.

Ils configurent des profils et des groupes d'utilisateurs, créent des listes de contrôle d'accès qui définissent quelles ressources les utilisateurs individuels et de groupe peuvent accéder, intègrent des applications internes et tierces à SSO, gèrent l'annuaire central et auditent l'accès des utilisateurs.

2. Authentification

Lorsqu'un utilisateur se connecte, le référentiel central vérifie les identifiants de l'utilisateur par rapport à ses enregistrements et accorde l'accès s'ils sont valides. L'authentification dans les systèmes IAM modernes inclut généralement l'authentification multi-facteurs (MFA), l'authentification à deux facteurs (2FA), ou même l'authentification sans mot de passe.

3. Contrôle d'accès

Le système détermine le niveau d'accès de l'utilisateur à différentes applications en fonction de leur rôle et accorde l'accès en conséquence.

4. SSO

Le SSO élimine le besoin de connexions répétitives pour accéder à différents logiciels. Il utilise la confiance préétablie entre le système IAM central et les applications grâce à des normes de sécurité communes comme OAuth 2.0, OpenID Connect et le langage de balisage d'assertion de sécurité (SAML).

Différentes catégories d'outils IAM centralisés

En fonction de leurs modèles de déploiement, de leurs fonctionnalités et des besoins spécifiques qu'ils adressent, voici les différentes catégories d'outils IAM centralisés :

- Services d'annuaire

- Services d'annuaire cloud

- Solutions d'authentification unique (SSO)

- Outils de gestion des identités basés sur le cloud

- Logiciels de gestion des accès privilégiés (PAM)

- Outils de provisionnement et de gouvernance des utilisateurs

- Systèmes d'authentification biométrique

Avantages de la gestion des identités centralisée

Les fonctionnalités d'un IAM centralisé, telles que la gestion centralisée des mots de passe, l'audit, l'automatisation des flux de travail et l'application des politiques de sécurité, offrent des avantages financiers et de sécurité significatifs.

Avantages financiers de l'IAM centralisé

- Automatise l'intégration et la désactivation des comptes utilisateurs, économisant du temps et minimisant les erreurs humaines.

- Consolide et suit l'accès et l'utilisation de diverses applications, réduisant potentiellement le besoin de plusieurs licences par utilisateur.

- Simplifie la gestion de la conformité avec des rapports automatisés.

- Réduit le temps passé sur les tâches administratives liées à l'IAM, libérant l'équipe informatique pour se concentrer sur les fonctionnalités principales.

Avantages de sécurité de l'IAM centralisé

- Renforce l'authentification avec des fonctionnalités telles que la MFA, 2FA, et l'authentification biométrique.

- Permet un contrôle d'accès granulaire où les utilisateurs n'accèdent qu'à ce dont ils ont besoin.

- Améliore la visibilité et les pistes d'audit de l'utilisation des logiciels pour une détection plus rapide des incidents.

- Réduit le risque d'utilisation abusive des comptes privilégiés, menaces internes, et vol d'identité des employés.

- Permet l'application des politiques de sécurité à l'échelle de l'entreprise, réduisant le risque de vulnérabilités dues à des pratiques de contrôle d'accès incohérentes.

- Centralise la gestion des mots de passe avec une politique de mot de passe forte qui s'applique à l'ensemble de l'organisation.

16 mois

est le temps qu'il faut pour obtenir un retour sur investissement (ROI) à partir d'un logiciel IAM.

Source : G2

Limites de la gestion des identités centralisée

Un système d'identité centralisé offre une approche pratique et contrôlée, mais il n'est pas sans défauts.

Point de défaillance unique

Les critiques de l'IAM centralisé soulignent souvent que le stockage central est une cible de choix pour les cyberattaques. Si compromis, les attaquants pourraient accéder à une vaste quantité d'identifiants d'utilisateurs. Les données peuvent être volées, dupliquées ou altérées, entraînant des problèmes d'accès généralisés et des violations de données.

Imaginez que votre identifiant de messagerie et votre mot de passe soient compromis lors d'une violation. Vos autres applications qui dépendent du même identifiant de messagerie sont également compromises.

Par exemple, une violation de données chez Ticketmaster en mai 2024 a exposé les données personnelles de ses 560 millions de clients en Amérique du Nord, potentiellement même les détails de paiement.

Une violation dans une plateforme IAM est encore pire et peut conduire à des attaques de la chaîne d'approvisionnement.

En 2023, Okta, un fournisseur leader de solutions IAM, a subi une violation de données due à des identifiants d'employés volés. Cela a compromis 134 comptes clients, y compris Cloudflare, BeyondTrust, et 1Password, et les pirates ont même réussi à voler des données sur tous ses clients. Avance rapide jusqu'en février 2024, et Cloudflare, l'une des entreprises affectées, a signalé une cyberattaque découlant de la violation d'Okta.

Cela montre comment une vulnérabilité dans un seul système IAM centralisé peut créer un effet domino, impactant de nombreuses organisations en aval.

Manque de contrôle des utilisateurs sur les données

La deuxième critique majeure de l'IAM centralisé découle également de son architecture centralisée. Les utilisateurs n'ont aucun contrôle sur la façon dont leurs données sont stockées ou utilisées dans le référentiel central. Ce manque de transparence peut être inquiétant, surtout en considérant que les données pourraient être utilisées à des fins au-delà du consentement initial.

Le propriétaire de Facebook Meta, par exemple, a été condamné à une amende de plus d'un milliard de dollars par l'Union européenne en 2023 pour avoir violé les règles de confidentialité des données de l'UE en transférant et en stockant des données d'utilisateurs d'Europe vers les États-Unis, où les protections de la vie privée sont considérées comme plus faibles.

Ces limitations soulignent le besoin de systèmes de gestion des identités décentralisés centrés sur l'utilisateur.

Vous voulez en savoir plus sur Solutions d'identité décentralisée ? Découvrez les produits Identité décentralisée.

Qu'est-ce que la gestion des identités décentralisée ?

La gestion des identités décentralisée est une nouvelle approche innovante. Les utilisateurs collectent des données d'identité et des identifiants auprès d'entités de confiance comme le gouvernement et les stockent dans leur portefeuille numérique ou leur appareil local.

Lorsqu'un fournisseur de services demande une pièce d'identité, l'utilisateur la partage depuis le portefeuille sans dépendre d'une seule autorité centrale.

De cette façon, l'utilisateur ne révèle que les informations absolument nécessaires pour la transaction, gardant le reste de ses données privées. L'entreprise ne peut pas stocker les données après vérification.

Comment fonctionne la gestion des identités décentralisée ?

L'identité décentralisée fonctionne avec les composants suivants :

- Un portefeuille numérique sécurisé avec le chiffrement à clé publique afin que l'utilisateur ait une clé publique à partager avec un fournisseur de services et une clé privée à laquelle lui seul peut accéder. Un peu comme un portefeuille crypto, sauf que celui-ci est utilisé pour stocker les données d'identité de l'utilisateur.

- Des identifiants vérifiables (VC), tels qu'un certificat d'éducation, un acte de naissance, un permis de conduire, un numéro de sécurité sociale ou une expérience professionnelle, provenant d'émetteurs certifiés comme le gouvernement, les universités et les employeurs, avec leurs signatures numériques, sont stockés dans un portefeuille numérique.

- Un identifiant décentralisé (DID) qui pointe vers le portefeuille numérique avec les identifiants et informe les fournisseurs de services comment accéder aux identifiants dont ils ont besoin.

- La technologie des registres distribués (DLT), comme la blockchain, en tant que registre pour enregistrer le DID.

Lorsqu'il interagit avec un service (par exemple, louer une voiture), l'utilisateur partage le DID qui pointe vers ses données au lieu de tous les détails personnels. Le service consulte le DID sur une blockchain. Cela leur indique où trouver les VC de l'utilisateur et comment les vérifier.

Le service récupère le VC spécifique nécessaire (permis de conduire) et vérifie son authenticité à l'aide des signatures numériques de l'émetteur. Sur la base de la vérification réussie du VC, le service accorde l'accès à l'utilisateur (loue la voiture) ou le refuse si le VC ne répond pas à leurs exigences.

Au lieu qu'une organisation inscrive un utilisateur et vérifie et stocke les données de l'utilisateur, les individus les détiennent et les partagent au besoin. La confiance est partagée en fonction des identifiants vérifiés dans un registre immuable pour identifier, authentifier et autoriser les utilisateurs.

Ainsi, la gestion des identités décentralisée renverse le script des systèmes d'identité traditionnels.

Avantages de la gestion des identités décentralisée

La gestion des identités décentralisée offre des fonctionnalités telles que des données d'identité distribuées, une cryptographie forte, un design centré sur l'utilisateur et des identifiants infalsifiables. Ses avantages potentiels incluent :

- Moins de dépendance à la gestion et à la sécurisation de l'infrastructure d'identité centralisée.

- Des processus de vérification plus faciles grâce à des identifiants réutilisables.

- Pas de point de défaillance central pour les attaquants à exploiter.

- Les utilisateurs partagent un minimum de données avec chaque service, limitant les dommages potentiels.

- Une meilleure protection des données avec la cryptographie réduit le potentiel de violations de la vie privée.

- Le stockage décentralisé rend plus difficile le vol d'identités complètes.

Top 5 des solutions d'identité décentralisée

*Ci-dessus sont les 5 meilleures solutions d'identité décentralisée selon le rapport G2 Summer 2024 Grid® pour le logiciel.

Limites de la gestion des identités décentralisée

Sur le papier, la gestion décentralisée semble être un changement radical. Les utilisateurs peuvent prendre les décisions concernant leur identité numérique. Les violations deviennent moins catastrophiques lorsqu'il n'y a pas de coffre central de données utilisateur à percer.

Pour les professionnels de l'informatique, l'identité décentralisée offre une architecture potentiellement plus simple sans des centaines de comptes à gérer de manière centralisée. Mais, il y a des défis — à la fois techniques et non techniques. Voyons cela de plus près.

Limites de la blockchain

La technologie blockchain fournit un registre infalsifiable pour le stockage des DID mais présente des problèmes de scalabilité. Chaque fois qu'un DID doit être ajouté à une blockchain, il doit être validé, ce qui prend du temps. Les blockchains publiques, comme celles utilisées pour le Bitcoin, par exemple, ont du mal à traiter un volume élevé de transactions, entraînant des temps de transaction lents. Cela peut être un obstacle majeur à l'adoption des DID, car une base d'utilisateurs importante submergerait le réseau.

Stockage des clés

Le stockage sécurisé des clés privées et des identifiants vérifiables associés aux DID reste un défi. Aujourd'hui, la plupart des solutions décentralisées stockent ces données privées dans les appareils des utilisateurs, tels que les smartphones, les ordinateurs personnels, ou même les appareils matériels. Que se passera-t-il si l'appareil de stockage est perdu reste une question sans réponse.

Interopérabilité

La plus grande question autour de l'identité décentralisée est la norme commune pour l'interopérabilité. Bien que des organisations comme le World Wide Web Consortium (W3C) travaillent à la normalisation, c'est encore un travail en cours. Étant donné l'échelle requise, cela prendra certainement du temps et de la coordination entre toutes les parties prenantes, telles que les gouvernements, les fournisseurs de technologie et d'autres organisations.

Adoption par les utilisateurs

Encourager les utilisateurs à passer de systèmes centralisés familiers à un nouveau système est souvent difficile. Cela dépend de nombreux facteurs, tels que la connaissance de la nouvelle technologie, la facilité d'utilisation, le coût et la volonté de l'adopter. L'identité décentralisée nécessite un certain niveau d'expertise technique que de nombreux utilisateurs n'ont pas.

Passer d'un système hérité à une gestion décentralisée sera difficile pour les organisations, car une grande partie de leur fonctionnement dépend d'une autorité centrale contrôlant l'IAM.

Gestion des identités centralisée vs décentralisée

La principale différence entre les systèmes centralisés et décentralisés réside dans la relation de confiance qui existe entre les parties impliquées.

Les normes de gestion des identités comme SAML et OAuth utilisées dans l'IAM centralisé reposent sur une confiance bidirectionnelle. Ici, les parties se connaissent et se font confiance pour partager en toute sécurité et authentifier l'identité de l'utilisateur.

Par exemple, vous vous connectez à un logiciel lié au travail en utilisant votre SSO. Votre fournisseur de SSO et le fournisseur d'application ont déjà un accord qui définit comment ils communiqueront et échangeront des informations vous concernant. Ils se font confiance pour gérer vos informations en toute sécurité. Cette relation vous identifie, vous authentifie et vous autorise à accéder aux ressources.

Un système décentralisé, en revanche, utilise un modèle de confiance unidirectionnel. Ici, le vérificateur de l'identité de l'utilisateur fait confiance à l'émetteur des identifiants, mais l'émetteur ne connaît pas le vérificateur et n'a aucune relation avec lui.

Maintenant, ce modèle unidirectionnel peut être réalisé en utilisant également des systèmes centralisés existants. Mais ce qui différencie encore plus la gestion des identités décentralisée, ce sont les technologies qu'elle emploie, à savoir le portefeuille numérique, et les techniques cryptographiques avancées. Celles-ci garantissent le contrôle de l'utilisateur sur les données d'identité.

L'utilisateur a une relation indépendante avec à la fois l'émetteur et le vérificateur, le portefeuille numérique agissant comme un terrain d'entente. La nature infalsifiable de la blockchain établit la confiance dans les données d'identité. De plus, le chiffrement avancé définit les limites de confiance de manière plus sécurisée et offre une plus grande confidentialité à l'utilisateur.

Cette distinction fondamentale dans les relations de confiance façonne les divers aspects des systèmes centralisés et décentralisés.

|

Aspect |

Identité centralisée |

Identité décentralisée |

|

Contrôle |

Contrôlé par des autorités centrales (gouvernements, entreprises). |

Contrôlé par les individus. |

|

Stockage des données |

Bases de données ou serveurs centralisés. |

Distribué sur un réseau décentralisé. |

|

Confidentialité |

Contrôle limité, vulnérable aux violations. |

Avec un contrôle accru, les utilisateurs décident du partage. |

|

Sécurité |

Points de défaillance centraux, susceptibles aux cyberattaques. |

L'architecture distribuée est résistante aux points de défaillance uniques, mais de nouvelles menaces de sécurité pourraient émerger. |

|

Interopérabilité |

Les solutions de gestion des identités existantes ont une interopérabilité limitée. |

L'interopérabilité est encore en cours de développement car les normes communes sur l'identité décentralisée évoluent encore. |

|

Confiance |

Dépendance aux autorités centralisées et aux intermédiaires. |

Mécanismes de confiance intégrés avec la cryptographie. |

|

Conformité réglementaire |

Nécessite des efforts de conformité pour les lois sur la confidentialité/protection des données. |

Les contrôles de confidentialité intégrés et les mécanismes de consentement peuvent aider à la conformité. |

|

Expérience utilisateur |

Variée. Simplifiée avec le SSO mais implique souvent des comptes/mots de passe redondants. |

Potentiel pour un accès plus fluide avec le portefeuille numérique. |

Centralisé ou décentralisé : Choisir la bonne approche

Il n'y a pas de réponse unique lorsqu'il s'agit de choisir entre les approches centralisées et décentralisées. Les deux approches ont leurs forces et leurs faiblesses, et le choix idéal dépend de vos besoins et priorités spécifiques.

Si votre organisation nécessite une surveillance stricte et des politiques uniformes, une solution IAM centralisée peut être préférable.

74%

des utilisateurs de logiciels IAM proviennent d'entreprises de taille moyenne et d'entreprises, selon les données d'évaluation de G2.

Source : G2

Cependant, si vous privilégiez la confidentialité des utilisateurs et le contrôle des données et êtes prêt à investir dans une technologie émergente, envisagez une approche IAM décentralisée.

Cependant, rappelez-vous que la mise en œuvre et la gestion des solutions d'identité décentralisée peuvent être considérablement plus complexes que la mise en œuvre de systèmes centralisés établis. Une expertise ou des ressources supplémentaires pourraient être nécessaires, et la compatibilité avec les partenaires existants pourrait devenir un obstacle.

Si vous êtes à l'aise avec votre IAM actuel, il est conseillé d'attendre et de surveiller avant d'adopter des systèmes d'identité décentralisés. Surveillez le développement des normes et l'expérience utilisateur.

51%

des utilisateurs de logiciels d'identité décentralisée proviennent de petites entreprises.

Source : G2

L'approche la plus pragmatique serait un modèle hybride où vous intégrez des éléments d'identité décentralisée avec votre système IAM centralisé existant et le testez. Envisagez des programmes pilotes pour tester la technologie et évaluer son adéquation.

En fin de compte, la meilleure approche dépend de vos circonstances uniques.

Améliorez votre sécurité IAM

L'IAM joue un rôle crucial pour garantir que les bonnes personnes ont accès aux bonnes ressources au bon moment pour les bonnes raisons. Réfléchissez attentivement à vos priorités IAM, explorez les options disponibles et choisissez votre modèle pour créer un environnement d'identité numérique sécurisé et autonome pour votre organisation.

Prêt pour la prochaine étape ? Explorez ce guide gratuit de G2 sur la gouvernance des identités, qui peut vous aider à définir, gérer et revoir vos politiques IAM.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.