Lo que parece legítimo puede no serlo en realidad, especialmente en internet.

Los estafadores crean sitios web falsos que te dan la impresión de legitimidad al imitar sitios web reales. Estos sitios fraudulentos te atraen para que entregues información sensible, y antes de que te des cuenta, has caído víctima de fraudes y ataques.

Las computadoras utilizan un sistema de nombres de dominio (DNS) para obtener direcciones IP y cargar recursos de internet. El spoofing de DNS ocurre cuando los estafadores cambian o "falsifican" los registros DNS para redirigir el tráfico a un sitio web falso que imita el destino original. Este ciberataque tiene la intención de robar credenciales, propagar malware o incluso atacar redes locales.

Las personas y organizaciones utilizan software de seguridad DNS para filtrar los sitios web que visitan y proteger los dispositivos finales.

¿Qué es el spoofing de DNS?

El spoofing de DNS es un ciberataque que corrompe las entradas del servidor DNS para que un servidor de nombres devuelva un sitio web malicioso en lugar de la dirección IP correcta.

El sitio web ilegítimo pide a los usuarios que inicien sesión en sus cuentas. Los usuarios lo hacen de buena fe, pensando que están en el sitio oficial. Desafortunadamente, terminan compartiendo credenciales con los hackers al iniciar sesión. Los sitios web maliciosos también pueden instalar virus en tu dispositivo o divulgar información sensible.

Los hackers generalmente apuntan a entornos de WiFi público para ataques de spoofing de DNS. También pueden lanzar estos ataques en entornos donde pueden corromper los protocolos de resolución de direcciones (ARP). El objetivo es asegurarse de que un usuario final use la máquina del atacante como servidor para visitar un sitio web.

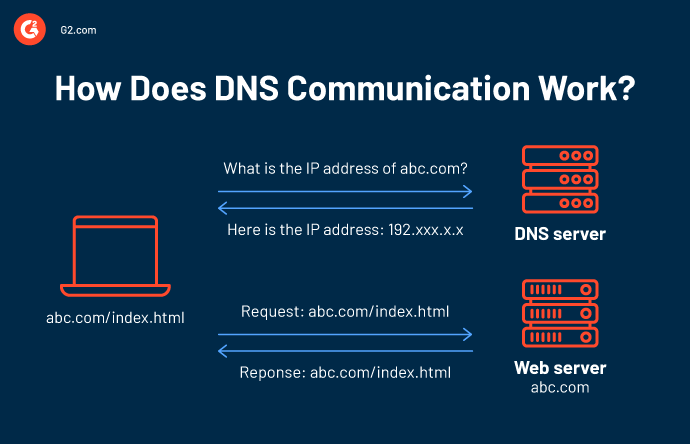

¿Cómo funciona la comunicación DNS?

Antes de profundizar en los detalles del spoofing de DNS, veamos cómo funciona el DNS cuando visitas o navegas a un sitio web legítimo.

La comunicación DNS normal asigna nombres de dominio a direcciones de protocolo de internet (IP) asociadas para entregar resultados web relevantes.

Entonces, escribes un nombre de dominio en el navegador web de tu computadora. Tu computadora luego solicita a un servidor DNS que encuentre la dirección IP conectada al nombre de dominio que buscaste. El servidor DNS busca la dirección IP y la comparte con tu computadora. Ahora, tu navegador recibe los datos del servidor del sitio web y carga el contenido del sitio.

El servidor DNS también almacena en caché la traducción de dominio a IP para atender solicitudes de búsqueda DNS posteriores más rápido. Los estafadores inyectan entradas DNS falsificadas para envenenar la caché del servidor DNS. Como resultado, terminas en un sitio web impostor destinado a replicar el que pretendías visitar.

Spoofing de DNS vs. envenenamiento de DNS

Aunque se usan indistintamente, el spoofing de DNS y el envenenamiento no son lo mismo. El envenenamiento de DNS o envenenamiento de caché DNS es el método de reemplazar los datos del servidor DNS con redirecciones maliciosas. El spoofing de DNS utiliza una caché envenenada para redirigir a los usuarios a sitios web sospechosos. La diferencia clave es que el envenenamiento de DNS es el método, mientras que el spoofing de DNS es el resultado final.

Ahora, hablemos de cómo los hackers utilizan el envenenamiento de caché DNS y otros métodos para el spoofing de DNS.

¿Quieres aprender más sobre Soluciones de Seguridad DNS? Explora los productos de Soluciones de Seguridad DNS.

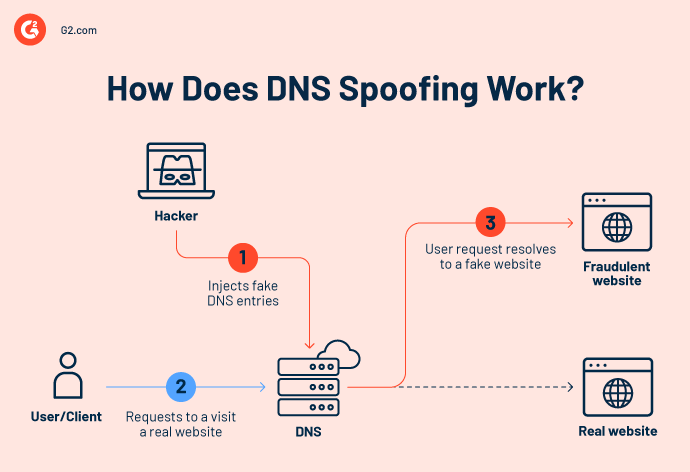

¿Cómo funciona el spoofing de DNS?

El spoofing de DNS funciona manipulando la caché del resolutor DNS o los datos del servidor de nombres de dominio para redirigir el tráfico de internet a un servidor controlado por el atacante. Todo el proceso involucra tres etapas: establecer acceso al servidor DNS, redirigir conexiones y obtener acceso a información sensible.

Etapa 1: Establecer acceso al servidor DNS

Los hackers preparan el escenario para obtener acceso al servidor DNS o a la caché del resolutor. El proceso comienza con identificar la dirección de control de acceso a medios (MAC) y la versión del software de un servidor DNS.

Luego, averiguan si un servidor utiliza cifrado DNS o extensiones de seguridad del sistema de nombres de dominio (DNSSEC). Una vez que conocen las vulnerabilidades del servidor DNS, se preparan para atacar consultas y respuestas DNS no protegidas.

Etapa 2: Redirección de conexiones

En este punto, los atacantes reemplazan las entradas originales del servidor DNS o del resolutor con entradas falsas. La mayoría de los sistemas DNS son inherentemente confiados y no pueden diferenciar entre direcciones IP maliciosas y legítimas. Los atacantes utilizan esta brecha para inyectar direcciones IP falsas y devolver respuestas DNS falsas. La entrada falsificada permanece en el sistema y redirige a los visitantes a sitios web sospechosos.

Etapa 3: Acceso a datos sensibles

Cuando los visitantes llegan al sitio web de phishing, se les pide que inicien sesión. Dado que los visitantes piensan que los sitios son legítimos, cumplen y los atacantes acceden a sus datos. Después de eso, los estafadores pueden robar datos, instalar malware infeccioso o incluso prevenir actualizaciones del sistema.

Métodos de spoofing de DNS

A continuación se presentan los tipos comunes de ataques que los hackers lanzan para falsificar registros.

- Compromiso del servidor DNS ocurre cuando los ciberdelincuentes obtienen acceso a servidores DNS e inyectan entradas DNS falsas en ellos. Las direcciones IP falsas redirigen el tráfico a sitios web controlados por los atacantes.

- Ataques de intermediario (MITM) son ciberataques que los hackers lanzan para secuestrar información sensible durante la transmisión de datos entre dos partes, dispositivos o aplicaciones. Los estafadores interceptan las solicitudes DNS antes de que lleguen a los servidores. Como resultado, los usuarios ven resultados falsificados.

- Envenenamiento de caché DNS infecta la caché del resolutor DNS de los dispositivos de los usuarios, que guarda direcciones IP para procesar solicitudes posteriores más rápido. Esta infección involucra a hackers cambiando las direcciones IP almacenadas. Como resultado, los dispositivos de los usuarios utilizan los datos falsificados y llegan a sitios falsos.

Ejemplo de ataque de envenenamiento de caché DNS

Este ejemplo de envenenamiento de caché DNS te guiará a través de la forma en que un atacante interrumpe la comunicación entre un usuario cliente y un sitio web original.

- Modificación de dirección MAC: Un perpetrador utiliza una herramienta de spoofing ARP para alterar la dirección MAC de un servidor en la tabla ARP. Cambiar esta dirección MAC engaña al servidor para que piense que la computadora del atacante es en realidad la del cliente.

- Reenvío de paquetes IP: El atacante emite otro comando para recibir paquetes de comunicación IP y del servidor.

- Creación de archivo de host: Ahora, el estafador crea un archivo de host de computadora local para mapear el sitio web original a su dirección IP.

- Creación de sitio web falso: Los estafadores crean un sitio web que imita al original. También configuran un servidor web en las direcciones IP de sus computadoras locales.

- Redirección de solicitudes DNS: Los atacantes utilizan herramientas de spoofing de DNS para redirigir las solicitudes DNS a sus archivos de host locales.

- Visualización de sitio web falso: Los visitantes llegan al sitio web falso y comparten información sensible al interactuar.

Un ejemplo real de spoofing de DNS es el ataque a MyEtherWallet, una plataforma de billetera de criptomonedas. Experimentó un secuestro de DNS en 2018 como resultado de un ataque de envenenamiento a sus servidores de registro DNS.

Los hackers utilizaron el protocolo de puerta de enlace de frontera (BGP) y fallas de DNS para redirigir a los usuarios a un sitio web falso. Los usuarios que iniciaron sesión en el sitio web falso terminaron compartiendo sus credenciales de inicio de sesión con los atacantes. Los estafadores utilizaron estas credenciales para robar Ether por un valor de $152,000.

¿Sabías que? En 2022, el 88% de las organizaciones experimentaron ataques DNS que costaron $942,000 en mitigación de amenazas, daños comerciales y horas de trabajo equivalentes a tiempo completo (FTE) gastadas.

Riesgos del spoofing y envenenamiento de DNS

Los riesgos comunes del spoofing y envenenamiento de DNS incluyen robo de datos, censura e infección por malware, por nombrar algunos. Exploremos cada uno de estos.

- Violación de datos o robo de datos ocurre cuando los hackers obtienen acceso a información confidencial y sensible. Los ataques de spoofing DNS generalmente imitan sitios web bancarios y de venta al por menor en línea para recopilar tu contraseña, detalles de tarjeta de crédito u otros datos personales.

- Infección por malware es otra amenaza común de spoofing. En este caso, los hackers te redirigen a un sitio web con descargas extrañas. Tu dispositivo se infecta tan pronto como descargas algo de ellos. Además, también existe el riesgo de exponerte a spyware, keyloggers o registradores de pulsaciones de teclas, herramientas que registran lo que escribes en tu dispositivo.

- Actualizaciones de seguridad detenidas ocurren cuando el spoofing afecta a los sitios web de proveedores de seguridad de internet. Los usuarios pueden caer víctimas de un troyano que se disfraza como un programa estándar en un dispositivo.

- Censura ocurre cuando los estafadores hackean DNS para restringir resultados web. Algunos gobiernos también utilizan el envenenamiento de caché DNS para evitar que sus ciudadanos accedan a cierta información. Por ejemplo, la República Popular de China utiliza el hacking de DNS como parte del Gran Cortafuegos, un sistema nacional de filtrado DNS para proteger a los residentes de sitios web no aprobados.

Cómo detectar y prevenir el spoofing de DNS

La mejor manera de detectar y prevenir el spoofing de DNS es utilizar protocolos de seguridad basados en cifrado como capa de sockets seguros (SSL) y herramientas de detección de spoofing.

Detección de spoofing de DNS

No se puede descuidar el software de monitoreo de sitios web. Estas soluciones no solo rastrean métricas de disponibilidad web, sino que también alertan a los administradores en caso de degradación del rendimiento o comportamiento DNS dudoso. Las señales comunes de envenenamiento de DNS incluyen:

- Múltiples consultas de nombres de dominio. Por ejemplo, una sola fuente puede consultar un servidor DNS para múltiples nombres de dominio sin devoluciones. Puedes identificar este problema observando las actividades DNS de una sola fuente.

- Aumento de actividades DNS a un solo dominio. Otro ejemplo es cuando un solo dominio experimenta un aumento rápido de actividades DNS de una sola fuente.

Consejo profesional: Si sospechas que tu sitio web es víctima de spoofing de DNS, accede a tu sitio utilizando software de red privada virtual (VPN) gratuito. Si te redirigen a un sitio web falso, sabrás que tu caché está envenenada.

Prevención del spoofing de DNS

El spoofing de DNS es más una medida reactiva. Utiliza los siguientes mecanismos para detectar intentos de spoofing de DNS y prevenirlos.

- Elige cuidadosamente tu proveedor de DNS gestionado. Las empresas utilizan proveedores de DNS para autenticar visitantes y gestionar datos DNS para sitios web y aplicaciones. Estos proveedores pueden ofrecer varias capacidades de conmutación por error y prevención de ataques de denegación de servicio distribuida (DDoS). Asegúrate de que tu proveedor de DNS tenga estas características de seguridad esenciales.

- Configura software de detección de spoofing de DNS. Estas herramientas señalan el envenenamiento de caché ARP al inspeccionar los datos entrantes antes de transmitirlos.

- Implementa protocolos cifrados. Las herramientas de certificados SSL y de seguridad de la capa de transporte (TLS) protegen los datos del servidor DNS con cifrado de extremo a extremo. Además, los usuarios recurren a estas herramientas para verificar la validez del certificado digital de un servidor y su propiedad.

- Verifica la autenticidad de los datos con DNSSEC. Las extensiones de seguridad del sistema de nombres de dominio utilizan criptografía de clave pública y firmas digitales para la autenticación.

- Reduce las vulnerabilidades del software actualizando regularmente el sistema operativo de tu dispositivo y el software del navegador web.

- Evita correos electrónicos sospechosos o phishing dirigido que te lleven a sitios web falsos diseñados para robar datos sensibles.

- Evita hacer clic en URLs que no reconozcas. En su lugar, puedes ingresar manualmente las URLs en la barra de direcciones. Y verifica la legitimidad de un sitio que visitas comprobando el sello de confianza del sitio web, el candado de la barra de direcciones y verificándolo a través de Navegación Segura de Google.

- Utiliza software antivirus para descubrir malware, programas maliciosos, spyware y virus en tu computadora. Utiliza un antivirus instalado localmente porque el envenenamiento de DNS puede alterar los resultados basados en la web.

- Limpia la caché DNS con opciones de vaciado. Simplemente puedes abrir el programa de ejecución e ingresar el comando ipconfig /flushdns para vaciar la caché DNS y eliminar datos infectados. Las opciones de vaciado están disponibles en Apple iOS, Android, Mac y Windows 10. Algunos sistemas cuentan con la opción de restablecimiento de configuración de red, que hace el mismo trabajo.

- Utiliza software VPN para beneficiarte de un túnel cifrado mientras accedes a internet.

Software de seguridad DNS

Las soluciones de software de seguridad DNS aseguran los servidores al detectar firmas de malware y otros tipos de amenazas. Las mejores opciones son:

- DNSFilter

- Palo Alto Networks URL Filtering Web Security

- BloxOne DDI

- DNSSense DNSEye

- Open DNS Personal Internet Security

No dejes que el aura de legitimidad te engañe

Los hackers corrompen las entradas DNS para redirigirte a un sitio web que parece real pero es fraudulento. Este ataque de ciberseguridad corrompe los datos del usuario y amenaza la privacidad de los datos. Ninguna armadura puede protegerte a menos que estés alerta para identificar señales de envenenamiento de DNS utilizando el vaciado de caché DNS, software antivirus y herramientas VPN.

Dale una patada a los villanos digitales con estos software antivirus gratuitos que te protegen de perder datos, dinero e información valiosa.

Sudipto Paul

Sudipto Paul is an SEO content manager at G2. He’s been in SaaS content marketing for over five years, focusing on growing organic traffic through smart, data-driven SEO strategies. He holds an MBA from Liverpool John Moores University. You can find him on LinkedIn and say hi!