O que é gerenciamento de funções e acesso de usuários?

O gerenciamento de funções e acesso de usuários—às vezes também referido como permissão de usuários—é uma maneira para os administradores definirem que tipo de acesso a recursos como arquivos, aplicativos e sistemas um usuário possui. As empresas concedem acesso aos usuários por grupo ou tipo de função em vez de individualmente para economizar tempo administrativo na provisão e desprovisionamento de usuários; para definir e monitorar o acesso aos ativos da empresa em escala; para limitar o acesso dos usuários aos ativos da empresa ao mínimo necessário para realizar seu trabalho; e para atender aos requisitos de conformidade de segurança e privacidade regulatória.

Os tipos de descrições de funções variam de acordo com a necessidade e política da empresa. Os usuários geralmente recebem tipos de funções com base em suas funções de trabalho. Muitas empresas atribuem funções com base em grupos, como departamentos da empresa, cargos, deveres, locais e níveis de gestão de funcionários. Os tipos de funções, não os usuários individuais, recebem permissões específicas para acessar e realizar ações dentro dos recursos da empresa. Por exemplo, uma função de líder de departamento pode receber permissão para fazer alterações globais em um aplicativo de software, enquanto uma função de gerente receberia permissão para fazer alterações apenas em arquivos específicos. Da mesma forma, um usuário de função de funcionário iniciante pode receber acesso apenas para visualização dos arquivos dentro desse sistema, se houver algum acesso.

Tipos de gerenciamento de controle de acesso

Os métodos para gerenciamento de controle de acesso evoluíram ao longo dos anos de baseados em funções para baseados em atributos e baseados em políticas. Dependendo da necessidade de granularidade e flexibilidade de uma empresa com o controle de acesso, será determinado qual filosofia de gerenciamento de funções e acesso de usuários eles adotarão.

- Controle de acesso baseado em funções (RBAC): Com o RBAC, os usuários são atribuídos a tipos de funções com base em fatores estáticos, como cargo, departamento da empresa, localização do escritório e função de trabalho, e então o tipo de função recebe acesso aos ativos da empresa.

- Controle de acesso baseado em atributos (ABAC): Semelhante ao RBAC, o ABAC permite que os usuários acessem ou realizem ações nos recursos da empresa com base em atributos do usuário, como nível de autorização ao acessar informações sensíveis, tipo de recurso, como tipos específicos de arquivos, e outros fatores como acesso baseado em tempo e localização.

- Controle de acesso baseado em políticas (PBAC): O PBAC facilita um controle de acesso mais flexível do que o RBAC estático, pois oferece flexibilidade para acesso temporário, geográfico ou baseado em tempo com base nas políticas da empresa.

Benefícios do uso de gerenciamento de acesso

Os benefícios de empregar uma política de gerenciamento de funções e acesso de usuários incluem:

- Provisão e desprovisão de usuários mais fácil e rápida, economizando tempo do administrador

- Aumento da segurança ao limitar o acesso ao nível mais baixo necessário para concluir a tarefa

- Redução do uso indevido de ativos por funcionários, conhecido como ameaças internas

- Cumprimento dos requisitos regulatórios de segurança de dados e privacidade de dados, como o Regulamento Geral sobre a Proteção de Dados (GDPR), a Lei de Privacidade do Consumidor da Califórnia (CCPA), a Lei Sarbanes-Oxley (SOX), a Lei de Portabilidade e Responsabilidade de Seguros de Saúde (HIPAA), a Lei Gramm-Leach-Bliley (GLBA), e mais

Impactos do gerenciamento de controle de acesso

O impacto das políticas de gerenciamento de funções e acesso de usuários na empresa e nos usuários finais é geralmente positivo.

- Velocidade: O gerenciamento de funções e acesso de usuários permite que os administradores concedam acesso aos usuários rapidamente com base nos grupos e tipos de funções de um usuário.

- Precisão: Os administradores são mais precisos ao fornecer o menor número de privilégios a um usuário ao usar funções predefinidas.

- Monitoramento: Desenvolver políticas para acesso baseado em funções exige que uma empresa entenda quem tem acesso a recursos importantes da empresa. Ferramentas como ferramentas de provisionamento e governança de usuários podem ajudar os administradores da empresa a monitorar se essas políticas estão sendo aplicadas corretamente.

- Conformidade: Muitas empresas são obrigadas a cumprir regulamentos rigorosos de segurança de dados e privacidade de dados, incluindo políticas de gerenciamento de funções e acesso de usuários.

Elementos básicos do controle de acesso baseado em funções (RBAC)

Os tipos de gerenciamento de funções e acesso de usuários podem variar. Para o RBAC especificamente, pode incluir os seguintes tipos, com base no modelo do Instituto Nacional de Padrões e Tecnologia dos EUA (NIST):

- RBAC plano: Este é o tipo mais direto de gerenciamento de funções e acesso de usuários baseado na função do funcionário.

- RBAC hierárquico: O RBAC hierárquico concede aos funcionários de nível superior as permissões de seus subordinados.

- RBAC restrito: Este tipo permite a separação de funções frequentemente exigida por regulamentos.

- RBAC simétrico: O RBAC simétrico adiciona revisões de permissões ao acesso restrito.

Melhores práticas de gerenciamento de acesso

Para que o gerenciamento de funções e acesso de usuários funcione bem, as empresas devem seguir estas melhores práticas:

- Determine se RBAC, ABAC ou PBAC é o melhor para a organização

- Entenda que os usuários podem ter vários tipos de funções aplicáveis a eles

- Garanta que os administradores de funções criem políticas para atribuição de funções, autorização de funções e autorização de permissões

- Utilize soluções de software, como ferramentas de provisionamento e governança de usuários para gerenciar políticas de acesso da empresa

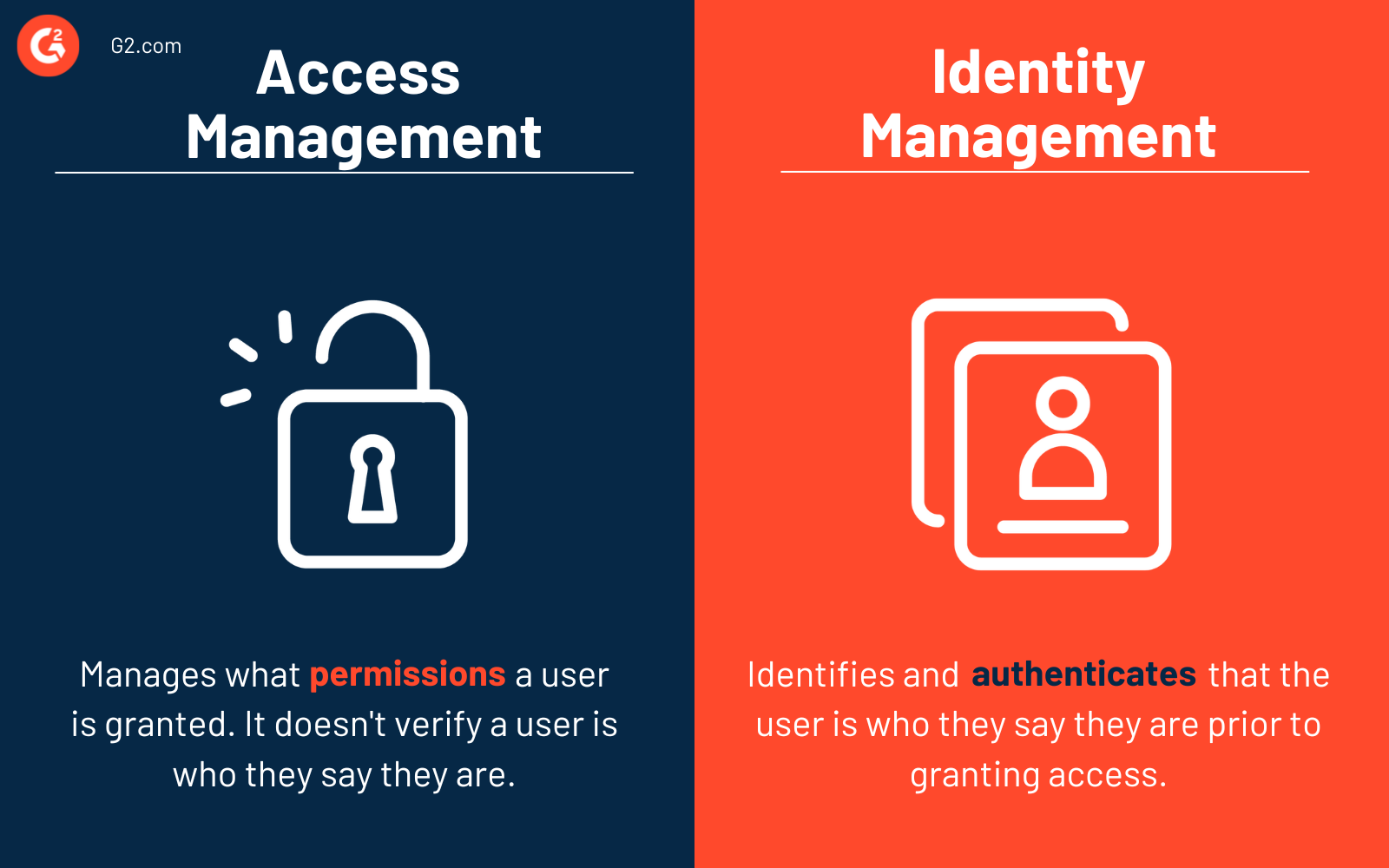

Gerenciamento de acesso vs. gerenciamento de identidade

É comum confundir gerenciamento de acesso com gerenciamento de identidade, mas os dois têm algumas diferenças importantes.

Gerenciamento de acesso gerencia quais permissões um usuário recebe; não verifica se o usuário é quem diz ser antes de conceder acesso aos recursos permitidos.

Gerenciamento de identidade identifica e autentica que o usuário é quem diz ser antes de conceder acesso. Soluções de software de gerenciamento de identidade e acesso (IAM) geralmente consistem em ferramentas de identidade, como software de login único (SSO), software de gerenciamento de senhas, software de autenticação multifator, ferramentas de provisionamento e governança de usuários, e mais.

Merry Marwig, CIPP/US

Merry Marwig is a senior research analyst at G2 focused on the privacy and data security software markets. Using G2’s dynamic research based on unbiased user reviews, Merry helps companies best understand what privacy and security products and services are available to protect their core businesses, their data, their people, and ultimately their customers, brand, and reputation. Merry's coverage areas include: data privacy platforms, data subject access requests (DSAR), identity verification, identity and access management, multi-factor authentication, risk-based authentication, confidentiality software, data security, email security, and more.