Dados sensíveis precisam de proteção.

A criptografia ajuda a proteger dados sensíveis que as organizações armazenam, transmitem ou utilizam, convertendo-os em formas incompreensíveis.

As empresas precisam estar cientes de seus dados e de sua localização. Algumas organizações usam ferramentas de descoberta de dados sensíveis para encontrar informações, de modo que nenhum dado fique exposto. Ferramentas de criptografia então transformam esses dados em texto cifrado (sequência aleatória de caracteres gerada através de cálculos matemáticos), tornando-os inacessíveis para usuários não autorizados.

O que é criptografia?

A criptografia é o processo de proteger dados ou informações reais convertendo-os em um código secreto. Qualquer pessoa que tente acessar dados criptografados precisaria de uma chave de criptografia para decodificá-los.

Uma chave criptográfica (ou de criptografia) é um conjunto de valores matemáticos mutuamente acordados por um remetente e um receptor. Ela garante que os dados estejam disponíveis apenas para pessoas que têm autoridade para acessá-los. As empresas usam software de gerenciamento de chaves de criptografia para centralizar todas as chaves e protegê-las contra acesso não autorizado. É usado para monitorar chaves de criptografia e controlar sua disponibilidade para os usuários, pois pode comprometer a segurança dos dados quando em mãos erradas.

O processo de criptografia envolve a conversão de texto simples em texto cifrado, que é ininteligível. O texto cifrado às vezes pode parecer uma sequência aleatória, mas há lógica em seu núcleo.

As organizações precisam manter uma criptografia segura com uma chave complexa, tornando desafiador e menos lucrativo para os atacantes quebrá-la. Elas podem usar software de criptografia para manter a integridade e a confidencialidade dos dados, enquanto reduzem a responsabilidade caso os dados sejam expostos ou violados.

Por que a criptografia é importante?

Empresas modernas trabalham com uma quantidade considerável de dados pessoais de seus clientes e funcionários. Proteger esses dados torna-se uma responsabilidade para manter a reputação de uma empresa e evitar penalidades legais. A criptografia ajuda as empresas a armazenar e transmitir dados de forma segura, mantendo a integridade e a confidencialidade intactas.

A criptografia serve à segurança dos dados de várias maneiras:

- Autenticação: A criptografia de chave pública verifica se o proprietário do site possui a chave privada listada em um certificado de Segurança da Camada de Transporte (TSL). Ela fornece confiança aos usuários de que estão se conectando a um site genuíno.

- Integridade: A criptografia garante que usuários não autorizados não alterem os dados em transmissão ou armazenamento. Ela prova que a informação não é alterada enquanto flui da fonte para um destinatário.

- Confidencialidade: A criptografia codifica dados e impede que sejam expostos. Ela bloqueia atacantes maliciosos ou qualquer entidade não autorizada de acessar os dados em repouso ou em transmissão.

- Segurança: A criptografia garante a segurança da informação mesmo quando os dispositivos são roubados ou extraviados. Ela ajuda as empresas a prevenir violações de dados e permite comunicação segura onde as partes podem trocar informações sem risco de segurança.

- Regulamentações: A criptografia ajuda as organizações a cumprir vários padrões da indústria que avaliam a segurança dos dados com importância primordial. Por exemplo, o Padrão de Segurança de Dados do Setor de Cartões de Pagamento (PCI DSS) ou a Lei de Portabilidade e Responsabilidade de Seguros de Saúde (HIPAA).

A segurança dos dados está no cerne da tecnologia moderna que trabalha com várias entidades relacionadas. A criptografia garante que informações sensíveis compartilhadas entre essas entidades não estejam propensas a vazamentos ou exposições, tornando-se uma parte essencial de qualquer bom programa de segurança de dados.

Quer aprender mais sobre Software de Criptografia? Explore os produtos de Criptografia.

Como a criptografia funciona?

A criptografia usa vários algoritmos para decodificar dados. Por exemplo, uma mensagem, "Meu nome é Steve" seria codificada para um texto cifrado, como "fweji2j320wfeoi93dfs". Quando é enviada a um destinatário, ele precisaria de uma chave de criptografia para decodificar a mensagem.

Aqui estão alguns termos essenciais para ajudar a entender a criptografia:

- Algoritmo de criptografia: Um algoritmo, também conhecido como cifra, é um conjunto de regras que um processo de criptografia segue. Inclui comprimento da chave, características e funcionalidades que garantem uma criptografia eficaz.

- Decodificação: Um processo de conversão de texto cifrado para texto simples.

- Chave de criptografia: Uma sequência aleatória de caracteres usada para criptografar ou decodificar dados. Tipicamente, chaves privadas são de 128 bits ou 256 bits, e chaves públicas são de 2048 bits.

A criptografia funciona no núcleo do Protocolo de Transferência de Hipertexto Seguro (HTTPS) para manter a comunicação segura entre um usuário e um servidor em uma rede. O HTTPS usa o protocolo de criptografia TLS, que substituiu o Secure Sockets Layer (SSL) nos últimos anos.

Dica: Qualquer site que siga o HTTPS terá https:// no URL em vez de http://. Você pode encontrar um símbolo de cadeado seguro na barra de endereço do seu navegador quando se conecta a um site.

Criptografia simétrica vs. assimétrica

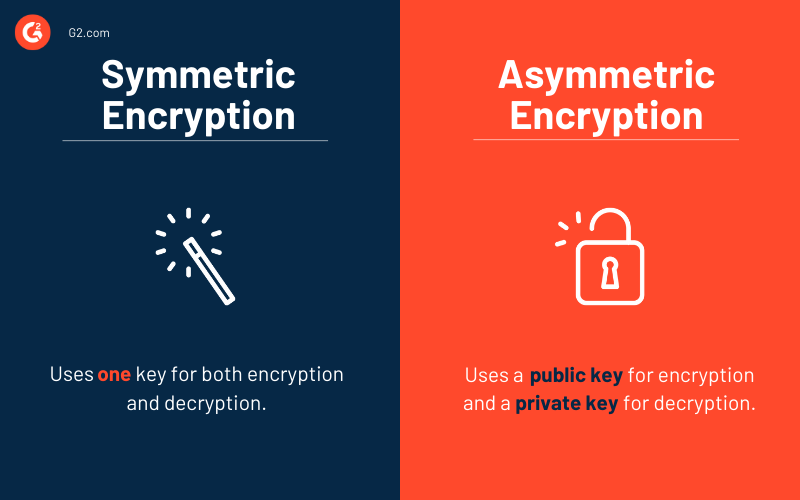

A principal diferença entre a criptografia simétrica e a assimétrica está no uso das chaves de criptografia.

Criptografia simétrica usa uma chave para criptografar e decodificar. Ela atua como um segredo compartilhado que permite às partes criptografar ou decodificar informações. Os algoritmos de criptografia simétrica são menos complexos e comparativamente mais rápidos de executar, tornando-os uma escolha preferida para transmissão de dados em massa.

Os algoritmos de criptografia simétrica envolvem o uso de cifras de bloco ou cifras de fluxo. Por exemplo, o padrão de criptografia avançada (AES) usa um tamanho de bloco de 128 bits (ou 192, 256 bits), onde o número de bits é criptografado como uma unidade.

O esgotamento de chaves (usar uma chave muitas vezes) é um problema que prejudica a criptografia simétrica. Na ausência de uma hierarquia de chaves adequada e rotação eficaz de chaves, pode haver vazamento de informações que os atacantes podem explorar para recriar uma chave secreta. Exemplos de criptografia simétrica incluem RC4, DES, 3DES, e mais.

Criptografia assimétrica, também conhecida como criptografia de chave pública ou criptografia de chave pública, usa um par de chaves de criptografia: uma chave pública e uma chave privada.

Uma chave pública é usada para criptografar uma mensagem e está acessível a todos. Por outro lado, uma chave privada é usada para decodificar uma mensagem, e é compartilhada apenas com o iniciador da chave para manter a privacidade. Ambas as chaves estão matematicamente relacionadas, mas não se pode derivar uma chave privada de uma chave pública.

A criptografia assimétrica é mais complicada e demorada, mas oferece segurança robusta em comparação com a criptografia simétrica. O comprimento das chaves na criptografia assimétrica é comparativamente maior. Por exemplo, a chave Rivest–Shamir–Adleman (RSA) pode ser de 2048 bits. Existem vários outros algoritmos de criptografia assimétrica, como Diffie-Hellman, criptografia de curva elíptica, e mais.

Lista de algoritmos de criptografia

Os algoritmos de criptografia usam diferentes tamanhos de chave, complexidades e métodos para criptografar e decodificar uma mensagem. Aqui estão alguns algoritmos de criptografia comuns.

AES

Padrão de criptografia avançada (AES), também conhecido como Rijndael, é uma cifra confiável aprovada pela Agência de Segurança Nacional dos EUA (NSA) para proteger informações sensíveis. Ele se enquadra na criptografia simétrica, onde uma chave é usada tanto para criptografar quanto para decodificar dados.

A criptografia AES é facilitada por chaves de diferentes comprimentos que têm várias combinações possíveis.

Existem três comprimentos de chave de criptografia AES comumente usados:

-

128 bits com 3,4 x 10³⁸ combinações

-

192 bits com 6,2 x 10⁵⁷ combinações

-

256 bits com 1,1 x 10⁷⁷ combinações

A criptografia AES de 256 bits é tipicamente usada em locais onde há necessidade de segurança mais robusta. Embora existam vários comprimentos de chave disponíveis, em que a criptografia AES de 256 bits é a mais forte, usá-la em todos os lugares pode não ser sábio. Por exemplo, um aplicativo que emprega criptografia AES de 256 bits drenará a bateria do seu celular mais rapidamente do que um aplicativo que usa criptografia AES de 128 bits.

Triple DES

Padrão de Criptografia de Dados Triplo (3DES) aplica algoritmos de cifra de bloco três vezes a cada bloco de dados, garantindo segurança mais forte. O DES originalmente veio com um bloco de 64 bits e uma chave de criptografia de 56 bits, tornando-o menos seguro devido ao curto comprimento da chave. O 3DES foi introduzido para fornecer segurança aprimorada com comprimento de chave de criptografia de 3 x 56 bits, onde a segurança geralmente cai para 112 bits. As três chaves no 3DES são k1, k2 e k3, que criptografam dados três vezes.

O 3DES foi a criptografia de escolha na década de 1990, mas com a introdução de padrões de criptografia mais seguros, como o AES, ele foi deixado de lado.

SNOW

SNOW é uma cifra de fluxo baseada em palavras que trabalha com palavras de 32 bits e chaves de criptografia de 128 bits e 256 bits. Não há propriedade intelectual ou outras restrições associadas ao algoritmo de criptografia SNOW. Ele tem uma fase de iniciação curta e um desempenho notável em processadores e hardware de 32 bits.

Existem três versões do algoritmo de criptografia SNOW:

-

SNOW 1.0 foi usado no projeto eSTREAM, um projeto organizado pela rede EU Encrypt para identificar novas cifras para adoção generalizada.

-

SNOW 2.0 é uma cifra de fluxo escolhida para o padrão da Organização Internacional para Padronização/Comissão Eletrotécnica Internacional (ISO/IEC) ISO/IEC 18033-4.

-

SNOW 3G foi selecionado como uma cifra de fluxo para algoritmos de criptografia 3GPP, UAE2 e UIA2.

Troca de chaves Diffie-Hellman

Troca de chaves Diffie-Hellman é um desenvolvimento renomado na criptografia de chave pública que permite que duas partes criem uma chave compartilhada e a usem para comunicação segura em um canal inseguro. As partes envolvidas não se encontraram anteriormente.

O objetivo da troca de chaves Diffie-Hellman é estabelecer de forma segura segredos compartilhados que você pode usar para derivar chaves. Então, com o uso dessas chaves, você pode transmitir informações de maneira protegida.

RSA

Rivest–Shamir–Adleman (RSA) é um tipo de criptografia assimétrica que encontra seu uso em computadores modernos. O algoritmo de criptografia RSA emana da ideia de que encontrar fatores de um número composto grande é uma tarefa complexa.

Envolve uma chave pública e uma chave privada, onde a chave privada é um segredo e não pode ser facilmente calculada a partir de uma chave pública. A criptografia RSA é comumente usada com outros esquemas de criptografia ou assinaturas digitais. Não é geralmente usada para criptografar uma mensagem completa devido à sua ineficiência e estrutura pesada em recursos.

Criptografia de curva elíptica

Criptografia de curva elíptica (ECC) aproveita a matemática das curvas elípticas para gerar pares de chaves para criptografia de chave pública. Está ganhando popularidade como uma alternativa ao RSA devido ao seu tamanho de chave menor e à capacidade de manter a segurança.

O ECC cria chaves que são mais difíceis de quebrar, pois são baseadas em como as curvas elípticas são estruturadas algebricamente sobre campos finitos. Em contraste com o RSA, a criptografia ECC é mais rápida e usa menos memória. Embora o ECC forneça maior segurança para um determinado comprimento de chave, não é fácil de implementar de forma segura em comparação com o RSA. Tem uma curva de aprendizado mais íngreme e leva mais tempo para produzir resultados acionáveis.

Distribuição de chaves quânticas

Distribuição de chaves quânticas (QKD) usa mecânica quântica ao implementar um protocolo criptográfico que permite que duas partes estabeleçam uma chave compartilhada aleatória e tenham comunicação segura.

O aspecto de segurança da distribuição de chaves quânticas reside nos fundamentos da mecânica quântica, em vez de quão difícil é quebrar uma função matemática. Mas a principal desvantagem de usar QKD é que ele depende de uma troca prévia de uma chave simétrica ou chave pública. Se houve uma troca, as partes podem estabelecer comunicação segura por AES sem usar distribuição de chaves quânticas.

As partes podem usar a distribuição de chaves quânticas para estabelecer e distribuir uma chave e, em seguida, usar outro algoritmo de criptografia como o AES para criptografar ou decodificar uma mensagem.

Blowfish

O algoritmo de criptografia Blowfish é uma cifra de bloco simétrica (64 bits) que usa chaves de comprimentos variáveis, variando de 32 bits a 448 bits. É um algoritmo de criptografia não patenteado e livre de licença que todos podem usar gratuitamente.

Bruce Schneier, um criptógrafo americano, projetou o Blowfish em 1993. Ele exibiu uma taxa de criptografia notável e forte defesa contra criptoanálise. No entanto, o AES tem sido um algoritmo de criptografia proeminente na indústria, e Schneier recomenda o Twofish para aplicações modernas.

A principal fraqueza que a cifra Blowfish tinha era sua vulnerabilidade a ataques de aniversário (em contextos como HTTPS) devido ao seu tamanho de bloco de 64 bits. Em 2016, o ataque SWEET32 demonstrou como hackers poderiam recuperar texto simples realizando ataques de aniversário contra cifras com tamanho de bloco de 68 bits.

Você sabia? Um ataque de aniversário é um ataque criptográfico que aproveita a matemática por trás de um problema de aniversário na teoria das probabilidades para abusar da comunicação entre duas partes.

Twofish

Twofish é um algoritmo de criptografia simétrica que usa um tamanho de bloco de 128 bits e tamanhos de chave de até 256 bits. Foi introduzido em 1988 por Bruce Schneier e a equipe estendida do Twofish. Para chaves de 128 bits, o Twofish era mais lento que o AES, mas era comparativamente mais rápido para tamanhos de chave de 256 bits.

O Twofish foi criado como um algoritmo altamente flexível que permite várias camadas de compensações de desempenho. Ele dependia da velocidade de criptografia, uso de memória, configuração de chave, contagem de portas de hardware e vários outros parâmetros. Este algoritmo de criptografia pode ser usado por qualquer pessoa gratuitamente e não é patenteado pelos editores.

Tipos de criptografia

Diferentes tipos de criptografia são adequados para usuários com base em seus casos de uso particulares, infraestrutura e vários outros parâmetros.

Aqui estão alguns tipos comuns de criptografia:

- Criptografia como serviço (EaaS) fornece uma maneira para usuários que não têm recursos para gerenciar a criptografia por conta própria, permitindo que eles cumpram regulamentações e protejam dados em ambientes multi-inquilino.

- Traga sua própria criptografia (BYOE) se encaixa em usuários de serviços em nuvem que desejam gerenciar seu próprio software de criptografia e chaves.

- Criptografia de armazenamento em nuvem é facilitada por provedores de serviços em nuvem que criptografam dados usando algoritmos e os armazenam.

- Criptografia negável permite que o texto criptografado seja decodificado de duas ou mais maneiras com base na chave de criptografia que uma parte usa.

- Criptografia em nível de coluna é adequada para criptografia de banco de dados, onde cada célula em uma coluna específica pode ser acessada usando a mesma senha.

- Criptografia em nível de campo gerencia a criptografia de dados em um campo específico de uma página da web. Por exemplo, criptografar números de segurança social ou números de cartão de crédito, etc.

- Criptografia de ponta a ponta (E2EE) garante que usuários não autorizados não possam interceptar comunicações entre duas partes. Ela usa um circuito de comunicação criptografado onde o software cliente criptografa a mensagem, e o destinatário decodifica a mensagem quando ela chega até ele.

- Criptografia de disco completo (FDE) funciona em nível de hardware e converte todos os dados em um disco em uma forma incompreensível que uma parte só pode acessar com uma chave de autenticação.

- Criptografia em nível de rede é implementada através do Internet Protocol Security (IPSec) que garante comunicações seguras na camada de transferência de rede.

- Criptografia em nível de link garante que os dados sejam criptografados quando transmitidos de um host e decodificados quando chegam ao próximo link ou ponto de retransmissão. Os dados são criptografados novamente quando saem para o próximo link ou ponto de retransmissão.

- Protocolo de Transferência de Hipertexto Seguro garante a criptografia de todo o conteúdo que um servidor web envia e verifica se um certificado de chave pública está instalado.

- Criptografia homomórfica converte dados em texto cifrado que pode ser processado, permitindo que os usuários realizem operações complexas em dados criptografados.

Benefícios da criptografia

A tecnologia de criptografia ajuda a proteger seus dados. É tão antiga quanto a arte da comunicação em si. Os egípcios costumavam esconder os verdadeiros significados das inscrições com hieróglifos não padrão em 1900 a.C., e a mesma ideologia corre paralela enquanto se protege dados na criptografia moderna. Ela oferece vários benefícios aos usuários e fornece a tão necessária garantia de que seus dados estão seguros e protegidos.

Ela garante a confidencialidade e a integridade dos dados enquanto armazena ou transmite dados em redes, permitindo que as empresas comprovem conformidade com vários padrões regulatórios. Por exemplo, a conformidade com o PCI DSS exige que um comerciante criptografe os detalhes do cartão de um cliente em repouso e em transmissão.

50%

das organizações têm uma estratégia geral de criptografia aplicada de forma consistente em toda a empresa em 2021.

Fonte: Instituto Ponemon

Além disso, a criptografia protege dados sensíveis que incluem informações pessoais, garantindo privacidade e anonimato. Ela protege os dados de seus clientes de serem expostos a hackers maliciosos ou agências governamentais de vigilância.

Desafios da criptografia

A criptografia é um ativo benéfico para as empresas na garantia da segurança dos dados. Ainda assim, é uma parte de várias soluções de segurança que juntas constituem o programa de cibersegurança de uma organização. Existem muitos desafios que as organizações enfrentam ao implementar mecanismos de criptografia.

O elo mais fraco na cibersegurança de uma organização é o humano. Embora a criptografia garanta segurança matematicamente, um usuário pode desativá-la devido às suas complexidades ou compartilhar chaves de decodificação de maneira insegura.

Sendo uma unidade única no arsenal de segurança de uma empresa, a criptografia é frequentemente emparelhada com soluções de segurança como software de segurança de endpoint, software SIEM, e vários outros. Essas ferramentas podem fornecer uma sensação de segurança embaçada, mas abrem grandes lacunas de segurança se não forem devidamente integradas e gerenciadas. As empresas devem garantir que a criptografia e outras ferramentas de segurança estejam corretamente configuradas e ativas de forma consistente.

Top 5 softwares de criptografia

O software de criptografia converte dados normais em uma forma embaralhada e ilegível que garante sua confidencialidade e integridade para dados em repouso, em transmissão ou em uso. As empresas usam software de criptografia para regular informações pessoalmente identificáveis (PII), informações de saúde pessoal (PHI) ou dados do setor de cartões de pagamento (PCI).

Para se qualificar para inclusão na lista de software de criptografia, um produto deve:

- Proteger arquivos e dados usando o texto cifrado

- Criptografar dados em repouso, dados em transmissão ou dados em uso

- Permitir que o usuário selecione e gerencie arquivos e suas configurações de criptografia

* Abaixo estão os cinco principais softwares de criptografia do Relatório Grid® de Verão de 2021 da G2. Algumas avaliações podem ser editadas para clareza.

1. Progress MOVEit

Progress MOVEit é um software de transferência de arquivos gerenciado de forma segura para dados sensíveis que aproveita suas capacidades de automação de fluxo de trabalho para administrar tarefas. Ele ajuda as empresas a consolidar custos e gerenciamento enquanto mantém um rastro de auditoria documentado. As empresas usam o Progress MOVEit para atender aos requisitos de conformidade regulatória interna e externa.

O que os usuários gostam:

"Facilidade de uso, é muito mais fácil do que outras ferramentas para o usuário final. É conveniente ao trabalhar com clientes, pois eles podem passar pelo processo confortavelmente. Tivemos muito pouco vai e vem com a capacidade dos clientes de usá-lo, o que ajuda ambas as partes a economizar tempo. Temos um amplo espectro de clientes com diferentes habilidades técnicas, então uma ferramenta fácil de usar é essencial para nossos propósitos.

Além disso, a segurança da informação foi o principal motivador na escolha de uma ferramenta, e o MOVEit atende a esses requisitos. No mundo de hoje, é essencial ter uma perspectiva de segurança em primeiro lugar, que ressoa com o MOVEit, que oferece uma maneira fácil de configurar várias funções, como login único e várias outras."

- Avaliação do Progress MOVEit, James H.

O que os usuários não gostam:

"Não encontrei nada que não goste na plataforma MOVEit. Claro, há um componente de custo maior do que métodos mais rudimentares de script e processamento de arquivos, mas você obtém o que paga. Este produto vale bem o custo."

- Avaliação do Progress MOVEit, Brandon R.

2. Microsoft Bitlocker

Microsoft Bitlocker protege documentos e senhas criptografando todos os dados em um determinado drive. Por padrão, ele usa um algoritmo de criptografia AES em modo de encadeamento de blocos ou XTS com uma chave de criptografia de 128 bits ou 256 bits.

O que os usuários gostam:

"É empolgante porque o BitLocker proporcionou segurança que se destaca na forma de fazer várias alterações nos arquivos; ele me ajuda a acompanhar o trabalho, mas com a confiança de que certos itens estão criptografados. A interface é muito intuitiva e proporcionou muitos benefícios de resolução."

- Avaliação do Microsoft Bitlocker, Rachel E.

O que os usuários não gostam:

"Às vezes, a criptografia pode afetar o desempenho do PC. Pode fazer com que alguns sistemas antigos fiquem lentos e travem."

- Avaliação do Microsoft Bitlocker, Akib H.

3. Kaspersky Endpoint Security

Kaspersky Endpoint Security realiza criptografia de disco completo para prevenir vazamentos de dados através da perda de um dispositivo. Ele também oferece criptografia em nível de arquivo que protege arquivos transferidos em canais não confiáveis, e o Crypto disk armazena dados do usuário em forma criptografada dentro de um arquivo separado.

O que os usuários gostam:

"O Kaspersky Endpoint Security é um ótimo protetor para sistemas de rede. Ele funciona bem como um guardião antivírus. Ele reage imediatamente e resolve as ameaças. Ele fornece criptografia para muitos propósitos, como e-mail, mensagens, documentos de texto, etc. Este software fornece seu serviço de gerenciamento com backup, recuperação e gerenciamento de arquivos, monitorando as atividades para proteger contra ameaças desnecessárias."

- Avaliação do Kaspersky Endpoint Security, Arandi M.

O que os usuários não gostam:

"Ele tem métodos de instalação complicados para alguns sistemas operacionais. Também deve fornecer recursos de filtragem de spam. Recursos para detectar ameaças e malware em e-mails podem ser melhorados. O Kaspersky Endpoint Security deve atualizar alguns de seus recursos de criptografia. Ele tem um processo complexo para renovar sua assinatura que pode ser simplificado, e ocasionalmente requer novas atualizações."

- Avaliação do Kaspersky Endpoint Security, Victoria E.

4. Tor

Tor permite que os usuários se comuniquem anonimamente entre si na Internet com seu roteamento de cebola de segunda geração. Ele segue criptografia em camadas múltiplas, onde o tráfego é retransmitido e criptografado três vezes à medida que passa pela rede Tor.

O que os usuários gostam:

"O Tor é o melhor navegador seguro para navegação anônima. Seu processo de instalação é simples, e não há necessidade de requisitos específicos para executar este navegador. Além disso, ele tem uma interface amigável que ajuda a entender os recursos que possui. Meu atributo favorito do navegador Tor é como ele muda os endereços IP periodicamente. Podemos torná-lo manual para mudar a navegação por localização ou país.

O navegador Tor contorna sites bloqueados pelo governo, e também pode facilitar a navegação profunda e escura. Com várias camadas de proteção de privacidade, podemos garantir nossos dados."

- Avaliação do Tor, Madusanka B.

O que os usuários não gostam:

"A principal desvantagem do navegador Tor é que não podemos localizar sites com nossa localização atual. E também, o tempo de inicialização e o tempo de navegação são muito altos. Alguns plug-ins e outros recursos de privacidade são difíceis de entender para iniciantes."

- Avaliação do Tor, Tharek J.

5. FileVault

FileVault protege o disco rígido do Mac usando a tecnologia de cifra de bloco XTS-AES 128 com uma chave de criptografia de 256 bits e vem com o Mac OS X 10.3 e versões posteriores. Uma vez que o FileVault é ativado em um Mac, todos os dados existentes serão criptografados e quaisquer novos dados e dados alterados serão automaticamente bloqueados e protegidos por senha na inicialização para evitar acesso não autorizado.

O que os usuários gostam:

"O FileVault é um sistema de criptografia altamente seguro para todos os tipos de arquivos e pode ser executado em qualquer dispositivo Apple. É fácil de usar, e você pode proteger qualquer arquivo, pasta, imagem, documento ou o que quiser com criptografia de alto nível. Você não precisa ser um gênio para usá-lo. Qualquer pessoa pode proteger suas informações com este aplicativo da maneira mais simples, sem complicações. Além disso, outros aplicativos de proteção de dados são complicados, e você deve ser um profissional de informática para usá-los."

- Avaliação do FileVault, Ronald K S.

O que os usuários não gostam:

"Não há contras para este programa que eu tenha encontrado. Você poderia dizer que desligar o FileVault parece demorar mais para processar completamente. No entanto, isso parece algo lógico de acontecer."

- Avaliação do FileVault, Jan P.

Mantenha dados sensíveis seguros

Use software de criptografia para transformar dados em um formato ininteligível, não para ajudar hackers maliciosos a explorá-los. Embora seja um processo complexo e possa apresentar alguns desafios na implementação, ainda vale a pena tê-lo na linha de frente do plano de segurança da sua empresa.

Saiba mais sobre segurança da informação e sua importância para proteger dados, evitar perdas financeiras e de reputação, e manter a conformidade.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.