Scanners de vulnerabilidade são uma linha de defesa crucial para proteger aplicações web das ameaças cibernéticas em rápida evolução e perigosas. Este software avalia sua rede e sistemas em busca de vulnerabilidades e relata os riscos associados a elas. Existem muitas ferramentas de varredura de vulnerabilidades disponíveis na indústria, mas como as necessidades de cada organização variam, a melhor escolha de scanner de vulnerabilidade também varia.

O que é um scanner de vulnerabilidade?

Um scanner de vulnerabilidade é uma ferramenta de segurança que examina seus ativos de TI em busca de falhas, fraquezas ou CVEs (Vulnerabilidades e Exposições Comuns) que podem colocar em risco a cibersegurança da sua organização.

Vamos nos aprofundar no aprendizado sobre varredura de vulnerabilidades para colocar suas prioridades em ordem e ajudá-lo a selecionar a melhor opção para sua equipe.

Entendendo os scanners de vulnerabilidade

Scanners de vulnerabilidade ajudam você a remediar fraquezas e priorizar o processo de acordo com seu nível de risco. Uma vez que o software completa a varredura, ele produz uma medida de risco associada às vulnerabilidades identificadas e sugere remediações para mitigar os riscos.

Quando a varredura de vulnerabilidades é feita regularmente com uma gestão de vulnerabilidades adequada, ela ajuda a proteger sua organização contra novas ameaças que surgem de atualizações frequentes no software. Além disso, a ferramenta verifica em um ou mais bancos de dados de vulnerabilidades para identificar se há alguma vulnerabilidade conhecida.

Por exemplo, o NVD, ou Banco de Dados Nacional de Vulnerabilidades, é o repositório do governo dos EUA de dados de gestão de vulnerabilidades baseados em padrões representados usando o Protocolo de Automação de Conteúdo de Segurança. Esses dados permitem a automação da gestão de vulnerabilidades, medição de segurança e conformidade.

Scanners de vulnerabilidade também permitem que as organizações atendam aos padrões de segurança em evolução, monitorando e detectando fraquezas para manter a segurança de aplicações web e segurança de rede. Além disso, a varredura de vulnerabilidades é também um dos primeiros passos em testes de penetração.

Quer aprender mais sobre Software de Scanner de Vulnerabilidades? Explore os produtos de Scanner de Vulnerabilidades.

Qual é o propósito dos scanners de vulnerabilidade?

O propósito dos scanners de vulnerabilidade é proteger a estrutura de segurança da sua organização contra ameaças em constante evolução. Veja como um scanner de vulnerabilidade cumpre seu propósito.

- Detecta ameaças de segurança: Varreduras contínuas ajudam na detecção de vulnerabilidades e abordam vulnerabilidades emergentes tanto de uma perspectiva externa quanto interna.

- Descobre dispositivos não identificados: Scanners de vulnerabilidade identificam máquinas desonestas conectadas à sua rede sem a devida autorização. Isso ajuda a proteger sua rede de possíveis ameaças que esses dispositivos podem representar.

- Verifica o inventário de dispositivos de rede: Scanners de vulnerabilidade ajudam a identificar todos os dispositivos na rede com detalhes específicos, como tipo de dispositivo, versão do sistema operacional, configuração de hardware, nível de patch, etc.

Quais são os tipos de varreduras de vulnerabilidade?

Seja você tenha escolhido uma ferramenta de vulnerabilidade de código aberto ou um scanner de segurança licenciado, existem diferentes tipos de varreduras de vulnerabilidade que você pode realizar com eles. O tipo de varredura de vulnerabilidade depende do escopo, ambiente e outros fatores.

Podemos classificá-los nestes tipos:

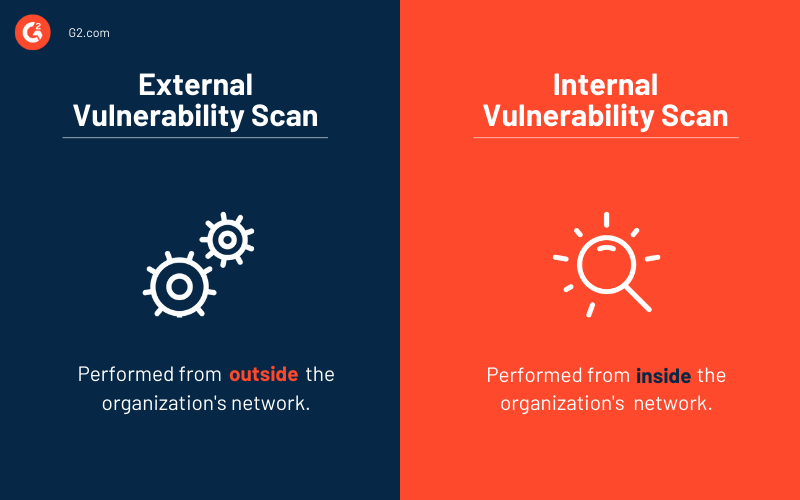

Varredura de vulnerabilidade externa vs. varredura de vulnerabilidade interna

Varreduras de vulnerabilidade externa ajudam as empresas a identificar e corrigir problemas que expõem sua rede a atacantes. Essas varreduras são realizadas de fora da rede da organização, incluindo todos os endpoints, aplicações web, portas e mais.

A adoção da nuvem aumentou a necessidade de varreduras de vulnerabilidade externa, pois a presença de configurações incorretas e bancos de dados inseguros aumentou consideravelmente.

Varreduras de vulnerabilidade interna permitem que você fortaleça a segurança de aplicações e sistemas, principalmente de dentro da rede da sua empresa.

Essas varreduras ajudam a detectar as vulnerabilidades de segurança que hackers podem usar a seu favor uma vez que tenham penetrado a defesa externa. Essas varreduras também ajudam a identificar a ameaça representada por malware ou ameaças internas modeladas por funcionários ou contratados descontentes.

Existem padrões como o Padrão de Segurança de Dados da Indústria de Cartões de Pagamento (PCI-DSS), que exige varreduras de vulnerabilidade internas e externas trimestralmente, bem como quando novas atualizações são instaladas, topologia de rede muda ou regras de firewall são modificadas. Aqui, você deve usar ferramentas de um fornecedor de varredura aprovado pelo PCI (ASV) que adere ao requisito 11.2.2 do PCI DSS para realizar suas varreduras externas.

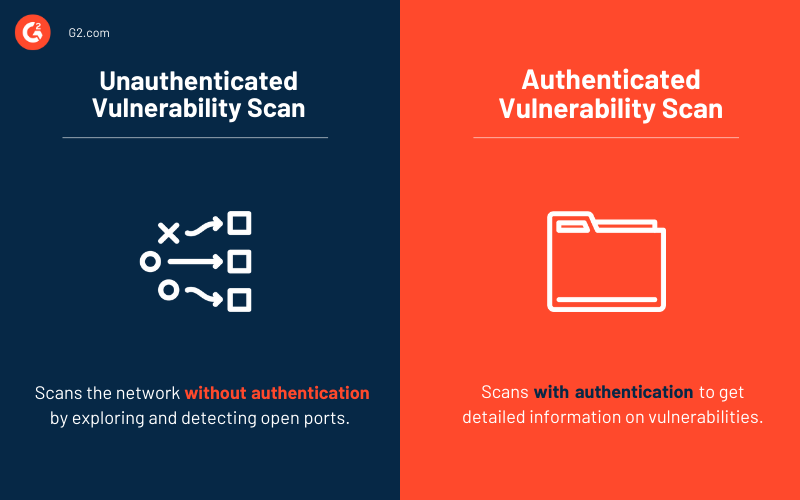

Varreduras de vulnerabilidade não autenticadas vs. varreduras de vulnerabilidade autenticadas

Varreduras de vulnerabilidade não autenticadas exploram e detectam serviços abertos em um computador através de uma rede enviando pacotes em suas portas abertas. Determina a versão do sistema operacional, a versão do software por trás dos respectivos serviços, compartilhamentos de arquivos abertos ou qualquer outra informação disponível sem autenticação.

Após isso, os scanners verificam com o banco de dados de vulnerabilidades e identificam vulnerabilidades que provavelmente estão presentes.

Varreduras de vulnerabilidade autenticadas acumulam informações mais detalhadas sobre a versão do sistema operacional (SO) e software instalado usando credenciais de login para fornecer informações abrangentes sobre as vulnerabilidades do sistema.

Às vezes, é possível que alguns programas não sejam acessíveis pela rede, mas ainda possam divulgar vulnerabilidades expostas a outros vetores de ataque, como abrir páginas web maliciosas ou arquivos maliciosamente criados.

Para gerenciar tais vulnerabilidades, algumas soluções de avaliação de vulnerabilidades implantam agentes de software leves em computadores para obter uma imagem completa do cenário de cibersegurança de uma organização.

Varreduras de vulnerabilidade abrangentes vs. varreduras de vulnerabilidade limitadas

Varreduras de vulnerabilidade abrangentes exploram, examinam e identificam novas vulnerabilidades em todos os dispositivos gerenciados na rede. Isso inclui servidores, desktops, laptops, máquinas virtuais, telefones móveis, contêineres, impressoras, firewalls, switches e mais.

Aqui, você obtém um relatório completo da varredura sobre o sistema operacional instalado, informações de contas de usuário e portas abertas, entre outras coisas. A varredura de vulnerabilidade abrangente pode usar muita largura de banda, mas o lado positivo é que não deixa nenhum risco sem ser verificado.

Varreduras de vulnerabilidade limitadas focam principalmente em dispositivos específicos, como um servidor, estações de trabalho ou software. Essas varreduras são feitas para obter uma postura de segurança altamente específica das ferramentas e protegê-las melhor contra possíveis riscos.

Como funciona um scanner de vulnerabilidade?

Scanners de vulnerabilidade funcionam por meio de um mecanismo de três etapas que converge para o objetivo da sua organização de identificar as vulnerabilidades e o risco que elas podem representar. Esses três mecanismos colaborativamente permitem que você proteja a cibersegurança da sua organização.

1. Detecção

A primeira etapa da ferramenta de avaliação de vulnerabilidades é conduzir um teste de vulnerabilidade para detectar e identificar possíveis superfícies de ataque. Isso permite que você determine as lacunas de segurança em toda a sua rede e as preencha antes que os atacantes possam penetrá-la.

2. Classificação

Na segunda etapa, as vulnerabilidades são classificadas para ajudar os administradores a priorizar seu curso de ação. Essas vulnerabilidades podem incluir atualizações ausentes, erros de script ou anomalias, enquanto as ameaças são priorizadas com base na idade e na medida de risco.

3. Remediação

Geralmente, scanners de vulnerabilidade não fornecem uma maneira de abordar automaticamente as vulnerabilidades identificadas. Eles estão mais focados em monitorar e fornecer detalhes para que os administradores tomem a próxima etapa. Mas alguns scanners lidam com erros de configuração, economizando assim horas de trabalho dos administradores ao alcançar vários dispositivos simultaneamente.

Como você realiza uma varredura de vulnerabilidade?

Realizar uma varredura de vulnerabilidade requer um conjunto padrão de processos repetíveis e escaláveis para atender às crescentes necessidades da sua organização. Execute as etapas mencionadas abaixo para realizar uma varredura de vulnerabilidade de rede em sua organização e estabelecer um procedimento padrão:

Defina o escopo

É essencial definir o escopo da varredura de vulnerabilidade antes de agendá-la. Você precisa identificar todos os ativos que fazem parte do sistema de informações da sua organização. Você pode fazer isso com seu registro de ativos com colunas adicionais para ameaças e vulnerabilidades para manter um repositório centralizado de ativos, vulnerabilidades, riscos e medidas de remediação.

Crie um procedimento padrão

Para criar uma metodologia clara e estruturada de varredura de vulnerabilidades, você deve ter um procedimento padrão fixo, políticas e um curso de ação para implementá-lo.

Primeiro, você precisa de um proprietário oficial que seja responsável por executar o SOP mencionado. Lembre-se, este SOP deve ser aprovado pelas autoridades de nível superior e deve estar de acordo com diferentes conformidades, como HIPAA ou PCI-DSS, por exemplo.

Este procedimento padrão definiria com que frequência você deve realizar essas varreduras, o tipo de varreduras, o uso de soluções de software e as etapas após a conclusão da varredura.

Identifique o tipo de varredura de vulnerabilidade necessária

Antes de ir direto para a varredura de seus ativos em busca de vulnerabilidades, você precisa identificar qual tipo de varredura traria o máximo benefício.

Existem quatro tipos de varreduras que você pode fazer com base em suas necessidades.

- Varreduras de vulnerabilidade de rede: O escopo das varreduras de vulnerabilidade de rede inclui o hardware e software que fazem parte da rede, seus canais de comunicação ou equipamentos de rede. Isso inclui hubs, switches, firewalls, roteadores, servidores web, clusters e assim por diante.

- Varreduras de vulnerabilidade baseadas em host: Essas varreduras são frequentemente confundidas com varreduras de rede. Na realidade, as varreduras de vulnerabilidade baseadas em host identificam vulnerabilidades nos hosts de uma rede, como computadores, sistemas, laptops, etc. O escopo da investigação nessas varreduras inclui configuração, diretórios, sistemas de arquivos e outras informações. Através delas, você pode identificar as vulnerabilidades dormentes e configurações incorretas que os atacantes podem explorar.

- Varreduras de vulnerabilidade baseadas em wireless: Essas varreduras incluem conhecer todos os dispositivos wireless em sua rede, mapear os atributos de cada dispositivo e identificar quaisquer pontos de acesso desonestos na rede que os hackers possam usar para ouvir seu tráfego wireless.

- Varreduras de vulnerabilidade baseadas em aplicação: Essas varreduras fazem parte do teste de segurança de aplicações para detectar fraquezas em uma aplicação web; com base nos resultados, o teste de penetração de aplicações é realizado para construir uma segurança de aplicação mais robusta.

Configure a varredura de vulnerabilidade

Você pode abordar a configuração de uma varredura de vulnerabilidade com base nos objetivos gerais que deseja alcançar e no sistema envolvido.

Primeiro, você precisa adicionar uma lista de endereços IP alvo onde os cursos estão hospedados no software de varredura de vulnerabilidade. Você deve então selecionar o intervalo de portas que deseja escanear e o protocolo que usaria.

A próxima etapa define os alvos nos IPs especificados, seja um banco de dados, servidor, dispositivo wireless ou outra coisa. Com isso, você pode tornar sua varredura mais específica para obter resultados precisos.

Avalie os riscos associados à varredura

Realizar uma varredura de vulnerabilidade pode impor uma carga substancial no alvo, forçando-o a potencialmente reiniciar ou sofrer tempo de inatividade.

Você deve tomar precauções ao escanear sistemas de produção e aqueles vitais para as operações da organização. É melhor se você realizar as varreduras fora do horário de trabalho para que o efeito no alvo seja mínimo e haja menos possibilidades de sobrecarga.

Relacionado: Aprenda sobre balanceamento de carga para evitar sobrecarregar sua rede.

Inicie a varredura de vulnerabilidade

Depois de concluir a configuração e avaliação de riscos, você pode executar a varredura desejada. Agora, a duração da varredura depende de uma variedade de fatores, como o escopo da varredura, sua intrusividade e mais; pode levar minutos ou horas para ser concluída.

Existem três fases de uma varredura de vulnerabilidade. Primeiro é varredura, onde a ferramenta analisará os alvos e reunirá as informações necessárias. Em seguida vem a enumeração, quando a ferramenta busca por detalhes mais específicos, como portas e serviços que esses alvos estão executando. Por último, a ferramenta criará um mapa das vulnerabilidades que estão presentes.

Analise os resultados

Ferramentas de varredura de vulnerabilidades gerarão automaticamente uma lista de prioridades, mas você precisa verificar se há falsos positivos ou falsos negativos antes de priorizar vulnerabilidades para remediação.

Você também deve considerar o esforço necessário para explorar a vulnerabilidade. Hackers atacarão aquelas que exigem menos etapas e têm maiores ganhos para eles. Da mesma forma, será útil se você corrigir primeiro aquelas vulnerabilidades que estão abertas à exploração pública.

Crie um plano de remediação

Depois de analisar os resultados, sua equipe de segurança da informação deve colaborar com a equipe de TI para priorizar o processo de remediação.

É melhor usar o CVSS (Sistema de Pontuação de Vulnerabilidade Comum) para priorizar as medidas de remediação. Este sistema padrão ajuda a quantificar a gravidade dos riscos de segurança associados à vulnerabilidade em uma escala de zero a 10. No total, isso permitiria priorizar e acelerar o processo de remediação.

Seria útil se você não considerasse uma vulnerabilidade corrigida após o patch, execute varreduras para garantir que elas não apareçam nos relatórios novamente. Algumas vulnerabilidades podem ser complicadas, e você pode precisar de vários patches de segurança para corrigi-las.

Top 5 scanners de vulnerabilidade

A lista abaixo contém avaliações de usuários reais dos melhores scanners de vulnerabilidade do mercado. Para ser incluído nesta lista, um produto deve:

- Manter um banco de dados de vulnerabilidades conhecidas.

- Escanear continuamente aplicações em busca de vulnerabilidades.

- Produzir relatórios analisando vulnerabilidades conhecidas e novos exploits.

* Abaixo estão os cinco principais scanners de vulnerabilidade do Relatório Grid® da G2 da Primavera de 2024. Algumas avaliações podem ser editadas para clareza.

1. Wiz

Wiz oferece varredura de vulnerabilidade nativa da nuvem com foco em varredura automatizada. A carga de trabalho não requer que agentes ou contêineres sidecar sejam implantados. Isso simplifica a implantação e reduz a sobrecarga de manutenção.

Os revisores elogiam o Wiz por sua interface amigável e apresentação clara dos dados de vulnerabilidade. Sua capacidade de priorizar vulnerabilidades com base no contexto e no impacto potencial permite que os usuários se concentrem nas questões mais críticas primeiro. Além disso, os revisores sentem que o Wiz oferece melhor suporte contínuo ao produto.

O que os usuários mais gostam:

"Isso é útil para apontar vulnerabilidades de aplicação para remediação rápida. A ferramenta tem visibilidade centralizada e supervisão, e várias opções de implantação; Além disso, a interface é fácil de usar e amigável.

O ponto mais atraente é que é sem agente. Eu sou capaz de priorizar sem esforço da minha parte e posso personalizar as regras para se adequar à minha organização."

- Revisão do Wiz, Vaibhav S.

O que os usuários não gostam:

"O Wiz muitas vezes lançará novos recursos que são destinados a serem "testados" - isso pode significar que, se você não entender qual é o valor ou caso de uso, eles podem parecer não "prontos para produção". Algumas organizações podem se sentir desanimadas por isso."

- Revisão do Wiz, Tony C.

2. Nessus

Tenable Nessus é uma solução de avaliação de vulnerabilidades usada por profissionais de segurança para realizar avaliações pontuais para identificar e corrigir rapidamente vulnerabilidades. Ele também analisa e detecta falhas de software, patches ausentes, malware e configurações incorretas em vários sistemas operacionais, dispositivos e aplicações.

Os revisores no G2 destacam as robustas capacidades de automação do Nessus e sua grande biblioteca de políticas de varredura pré-construídas para atender a várias necessidades de segurança. Ele pode executar varreduras de vulnerabilidade pré-configuradas sem exigir intervenção manual, economizando tempo e recursos.

Outros recursos incluem relatórios personalizáveis, atualizações em tempo real e funcionalidade de "soneca" em grupo. No total, torna a avaliação de vulnerabilidades simples, fácil e intuitiva.

O que os usuários mais gostam:

"O Nessus tem uma das maiores bibliotecas de verificações de vulnerabilidade e configuração, cobrindo uma ampla gama de sistemas, dispositivos e aplicações. Apesar de seu conjunto de recursos abrangente, o Nessus é conhecido por sua interface amigável, que pode ajudar os usuários a começar rapidamente."

- Revisão do Tenable Nessus, Deepsan V.

O que os usuários não gostam:

"(Nessus) pode ser caro e (adequado) para organizações maiores que requerem alta funcionalidade e suporte. É projetado com uma interface amigável, mas ainda requer conhecimento ou treinamento para usá-lo. Consome mais tempo para escanear."

- Revisão do Nessus, Lavesh K.

3. Microsoft Defender Vulnerability Management

Microsoft Defender Vulnerability Management é uma solução de gestão de vulnerabilidades baseada em nuvem oferecida pela Microsoft como parte de seus produtos de segurança de endpoint e nuvem.

Com sua integração da inteligência de ameaças da Microsoft, ele pode prever probabilidades de violação e priorizar vulnerabilidades com base no contexto de negócios e na avaliação de dispositivos. Os usuários apreciam o software por não ser exigente em CPU/Memória e admiram sua eficiência e opções de personalização.

O que os usuários mais gostam:

"Existem muitas soluções no mercado para esse propósito, mas apenas algumas delas não são exigentes para CPU/memória como o Microsoft Defender Vulnerability Management. Você realmente não percebe que está funcionando, sem afetação na velocidade do sistema, mas ele faz o trabalho perfeitamente. A personalização também é ótima e pode ser configurada apenas para suas necessidades muito rapidamente.."

- Revisão do Microsoft Defender Vulnerability Management, Marko V.

O que os usuários não gostam:

"O painel pode ser confuso e difícil de usar para usuários de primeira viagem; treinamento adicional é necessário para fazer pleno uso de todas as capacidades. As capacidades de relatórios poderiam ser aumentadas para fornecer informações mais detalhadas sobre vulnerabilidades e o impacto potencial dessas vulnerabilidades. O suporte para produtos de terceiros é severamente limitado"

- Revisão do Microsoft Defender Vulnerability Management, Marko V.

4. Orca Security

Orca Security, semelhante ao Wiz, adota uma abordagem sem agente. Ele utiliza tecnologia de varredura lateral para escanear seu ambiente de nuvem sem exigir qualquer implantação de agentes em cargas de trabalho. É construído especificamente para ambientes de nuvem e entende as complexidades da segurança em nuvem e pode escanear uma ampla gama de ativos de nuvem, incluindo máquinas virtuais, contêineres, funções sem servidor e mais.

O que os usuários mais gostam:

"Abordagem sem agente e Visibilidade Profunda. Não requer a instalação de quaisquer agentes ou software adicional, por isso precisamos de apenas minutos para integrar novas contas ao Orca. Após a integração, o Orca fornece uma descoberta de ativos realmente abrangente, varredura de vulnerabilidade e avaliação de risco. Além disso, estou impressionado com o desenvolvimento contínuo de produtos do Orca Security e sua dedicação em introduzir novos recursos."

- Revisão do Orca Security, Swapnil R.

O que os usuários não gostam:

"Verificar o arquivo que está comprometido ou mal configurado é difícil de ver no painel e ainda não estou claro se ele usa sonarqube ou apenas consulta sonar. Existem muitos componentes que tornam difícil de entender."

- Orca Security, Sujeeth J.

5. Tenable Vulnerability Management

Tenable Vulnerability Management é outro produto da Tenable que inclui o scanner Nessus principal dentro desta ferramenta. Isso vai um passo além da varredura de vulnerabilidades para a gestão de vulnerabilidades baseada em risco. A ferramenta pode ser implantada no local, na nuvem ou em um ambiente híbrido.

Muitos revisores consideram o Tenable Vulnerability Management valioso para garantir a adesão às regulamentações de segurança. Seus verificadores de conformidade pré-construídos simplificam esse processo. Os relatórios detalhados da plataforma são apreciados pelos usuários.

O que os usuários mais gostam:

" (Eu gosto da) flexibilidade da ferramenta, para varreduras internas e externas. (Ela) fornece boas capacidades de relatórios (e é) fácil estabelecer acesso baseado em funções... (A) equipe de suporte ao cliente é ótima."

- Revisão do Tenable Vulnerability Management, Roger N.

O que os usuários não gostam:

"Alguns filtros e categorias para revisar suas vulnerabilidades ativas estão ocultos e difíceis de localizar no painel. Tive que discutir diretamente algumas das minhas perguntas com nosso engenheiro de conformidade de segurança, para assistência."

Revisão do Tenable Vulnerability Management, Esteben G.

Fortaleça sua cibersegurança agora

Escolher o melhor scanner de vulnerabilidade para sua organização é fundamental, pois terá um enorme impacto na sua avaliação de vulnerabilidades e no processo de gestão de vulnerabilidades.

Você precisa de um software que complemente as necessidades da sua organização e entregue resultados de acordo com suas expectativas. Selecione o melhor scanner de vulnerabilidade dos acima e faça uma escolha sábia para proteger a cibersegurança da sua organização contra ameaças e ataques.

Quer mais? Aprenda sobre sistemas de detecção de intrusão e como eles ajudam a detectar qualquer intruso em sua rede.

Este artigo foi publicado pela primeira vez em 2020. Foi atualizado com novas informações.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.