O retorno sobre o investimento (ROI) é impossível de calcular para soluções de cibersegurança. Para essas soluções, o valor não é encontrado em dólares economizados ou negócios fechados; o valor é encontrado na prevenção de desastres sem obstruções e em um senso de confiança para funcionários, parceiros e clientes.

Em vez de implementar a última tecnologia da moda que afirma automatizar um componente específico das operações de segurança, os profissionais de segurança podem melhorar sua postura de segurança treinando adequadamente a equipe, entendendo as ameaças e otimizando as soluções existentes de detecção, resposta e investigação.

Isso é mais verdadeiro para algumas ferramentas do que para outras. Obviamente, é importante examinar os resultados empíricos de segurança para garantir que as ferramentas em consideração sejam capazes de lidar com ameaças comuns e avançadas, especificamente em relação aos ativos que o usuário pretende proteger.

No entanto, para algumas ferramentas, o cerne do sucesso equilibra-se entre a eficácia empírica e a eficácia utilizável.

O usuário: problema e solução

O problema, como sempre, é o usuário final. Isso não é porque eles são despreparados ou não treinados, mas porque não estão preparados para o sucesso. Muitas vezes, o problema e a solução para ter uma boa postura de segurança em uma empresa se resumem a usuários finais usando adequadamente as ferramentas. Soluções centradas no usuário, como segurança em nuvem, e-mail e web, ferramentas de autenticação multifator (MFA) ou até mesmo programas de treinamento de conscientização em segurança dependem fortemente da adoção e usabilidade.

Mesmo assim, o usuário é simplesmente um problema se a solução for intrusiva ou confusa.

Se a adoção pelo usuário for opcional, sua implementação será menos bem-sucedida. Uma porcentagem de usuários não optará por proteção ou verificação adicionais se confrontada com a questão, mas quanto menos intimidadora e mais facilmente compreensível for a solução, mais provável será que os trabalhadores a adotem.

Não para enquadrar os usuários como bode expiatório, pois eles também são os heróis desta história.

Se essas soluções forem opcionais, os usuários são os indivíduos que escolhem atualizar senhas ou escolhem aplicar seu treinamento e não baixam um arquivo suspeito; apenas eles seguirão com seu treinamento de segurança e ativarão a MFA, cumprirão os requisitos de autenticação contínua e praticarão seus exercícios de treinamento anti-phishing.

A adoção é um fator separado da eficácia empírica de segurança, que é um fator muito importante na decisão de quais ferramentas uma empresa adotará. Ainda assim, após completar todas as demonstrações, reunir informações sobre eficácia e permitir que equipes multifuncionais testem a ferramenta, fatores além da eficácia começam a emergir.

Como resultado, é importante ver a aquisição de segurança baseada em dados além das restrições orçamentárias e dos números de falsos positivos.

Investimentos: tempo, dinheiro e treinamento

Existem inúmeros investimentos que uma empresa faz ao implementar uma nova solução, muitos dos quais são menos óbvios do que os totais em dólares. Alguns desses investimentos podem até ter um impacto maior na organização como um todo do que o custo literal da tecnologia.

Tempo: Desde a pesquisa até a implementação, o tempo é um fator enorme no processo de aquisição de software. É importante não apressar a pesquisa ou a implementação de uma nova solução. Uma configuração rápida pode colocar uma ferramenta em ação rapidamente, mas também pode resultar em configurações incorretas, privilégios mal atribuídos e funcionários que não entendem seu uso.

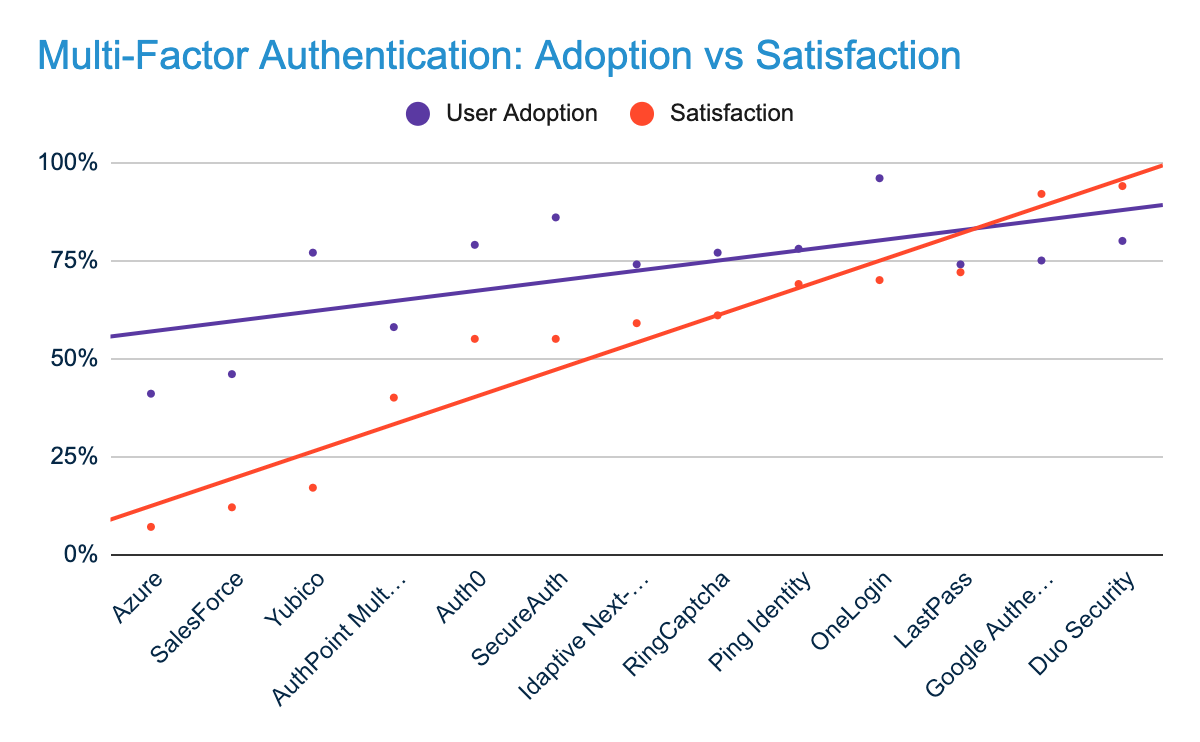

Apenas 41% das empresas alcançam 100% de adoção de usuários para ferramentas de autenticação multifator (MFA), de acordo com avaliações da G2 em 17 de outubro de 2020.

Pesquisa: Como o investimento mais objetivamente perceptível, o dinheiro é frequentemente o fator decisivo nas decisões de compra, mas o dinheiro está envolvido de maneiras além do preço. Empresas que não dedicam seu tempo para pesquisar adequadamente e minuciosamente fornecedores e produtos provavelmente não adotarão as soluções mais eficazes. Elas também podem perder uma tecnologia transformadora que acabou de chegar ao mercado.

Treinamento: A maioria das empresas hoje tem algum tipo de treinamento em segurança, mas poucas têm o suficiente. Já existe uma escassez de profissionais de segurança qualificados hoje e forçar responsabilidades de segurança para a equipe de TI e desenvolvedores sem o treinamento adequado é uma receita para o desastre. O mesmo pode ser dito para funcionários em geral — sem o treinamento adequado, cada funcionário e sua atividade online representam um risco para a empresa e seus clientes.

ROI: adoção e eficácia

Duas coisas que certamente determinarão se uma solução é considerada bem-sucedida são sua usabilidade e eficácia.

O desafio da usabilidade é uma lança de dois gumes. Em uma ponta, a empresa deve selecionar o produto certo e esperar que os funcionários e usuários diários concordem que é intuitivo e embarquem. Na outra ponta, está a necessidade de as empresas treinarem esses funcionários de maneira eficaz.

A eficácia é mais fácil de medir. Uma solução eficaz reduz a frequência de infecções, falsos positivos e incidentes de segurança em geral, mas quando uma solução não é eficaz, pode ser o resultado de inúmeros fatores, desde adoção e treinamento até configuração e integração.

Fonte: Grid® Report for Multi-Factor Authentication (MFA) | Fall 2020 (Ranked by Satisfaction)

Fonte: Grid® Report for Multi-Factor Authentication (MFA) | Fall 2020 (Ranked by Satisfaction)

Adoção: Se uma ferramenta é muito complicada ou confusa, não é adotada. Se as pessoas não são devidamente treinadas, não é adotada. Além disso, na maioria das vezes, se uma ferramenta não é obrigatória, não é adotada.

Treinamento contínuo e obrigatório pode ajudar a combater baixas taxas de adoção de usuários, mas apenas se o treinamento for digerível. Aumentar a adoção também evitará TI sombra resultante de funcionários que buscam por conta própria uma ferramenta para fazer o trabalho.

Eficácia: A questão chave quando se trata de eficácia é: "isso facilitou meu trabalho?" Se a resposta for sim, a ferramenta está funcionando. Se a resposta for talvez, algumas perguntas devem ser feitas.

As empresas devem descobrir se é um problema de um único usuário ou de toda a empresa, revisar os requisitos e conteúdos de treinamento dos funcionários e reavaliar a eficácia empírica da ferramenta. Uma combinação desses fatores deve demonstrar se o problema pode ser resolvido internamente ou se é a solução que precisa ser substituída.

O ROI da segurança é confiança e valor, não dólares e centavos

Usuários felizes são usuários eficazes. As empresas não devem forçar uma solução goela abaixo dos trabalhadores porque é acessível. Os funcionários não usarão a ferramenta se não precisarem e não serão eficientes se o fizerem. Em vez disso, é aconselhável deixar que os usuários finais deem suas opiniões sobre novas ferramentas, e a empresa deve realizar todas as demonstrações e considerar todas as alternativas.

Os dados que os profissionais de segurança são responsáveis por proteger podem devastar pessoas e empresas se expostos. Portanto, o objetivo de uma organização ou de sua equipe de segurança deve ser mais do que apenas evitar tempo de prisão. Deve ser capacitar os profissionais de segurança a proteger a empresa e seus clientes, incluindo os usuários finais no processo de tomada de decisão de selecionar a ferramenta certa e melhorar a postura de segurança do dia a dia da empresa usando efetivamente as ferramentas de segurança.

Quer aprender mais sobre Gerenciadores de Senhas? Explore os produtos de Gerenciadores de Senhas.

Aaron Walker

Aaron has been researching security, cloud, and emerging technologies with G2 for more than half a decade. Over that time he's outlined, defined, and maintained a large portion of G2's taxonomy related to cybersecurity, infrastructure, development, and IT management markets. Aaron utilizes his relationships with vendors, subject-matter expertise, and familiarity with G2 data to help buyers and businesses better understand emerging challenges, solutions, and technologies. In his free time, Aaron enjoys photography, design, Chicago sports and lizards.