Os humanos são previsíveis. Às vezes, suas senhas também.

Qualquer pessoa que o conheça ou o tenha observado pode prever as senhas que você provavelmente usará. Tire um momento e pense, qual senha você tem atualmente?

Ela não envolve seu nome, nome do animal de estimação ou o nome de um ente querido, combinado com uma data de nascimento e unido por um elegante caractere especial?

O aceno de cabeça simplesmente significa que sua conta de usuário está mais vulnerável a um ataque cibernético do que você pode imaginar.

Você precisará de uma autenticação de dois fatores, como validar sua identidade com uma senha de uso único (OTP) no seu telefone, notificação push, token de segurança, entre outros, além dos sistemas de senha padrão. Quando você trabalha em uma organização, a necessidade de autenticação de dois fatores aumenta exponencialmente, pois uma única conta comprometida pode colocar a cibersegurança da organização em risco.

Entendendo a autenticação de dois fatores (2FA)

A autenticação de dois fatores é o processo de confirmação da identidade de alguém por meio de dois desafios diferentes, usando algo que você já conhece, possui ou contém. Na autenticação de dois fatores, um teste pode ser preencher o nome de usuário e a senha. O próximo desafio pode ser verificar a identidade tocando em uma notificação push, inserindo um OTP compartilhado por e-mail, mensagem de texto, chamada telefônica ou outros canais.

Algumas organizações realizam a autenticação de dois fatores usando as chaves de segurança, seguindo as diretrizes FIDO U2F. A 2FA ajuda a lidar com as vulnerabilidades de uma abordagem de autenticação apenas com senha padrão e a torna mais segura.

Ela ajuda a manter suas contas seguras, envolvendo-as em duas camadas de segurança, onde se torna complicado fazer login a menos que a identidade seja verificada.

Quer aprender mais sobre Software de Autenticação Multifator (MFA)? Explore os produtos de Autenticação Multifator (MFA).

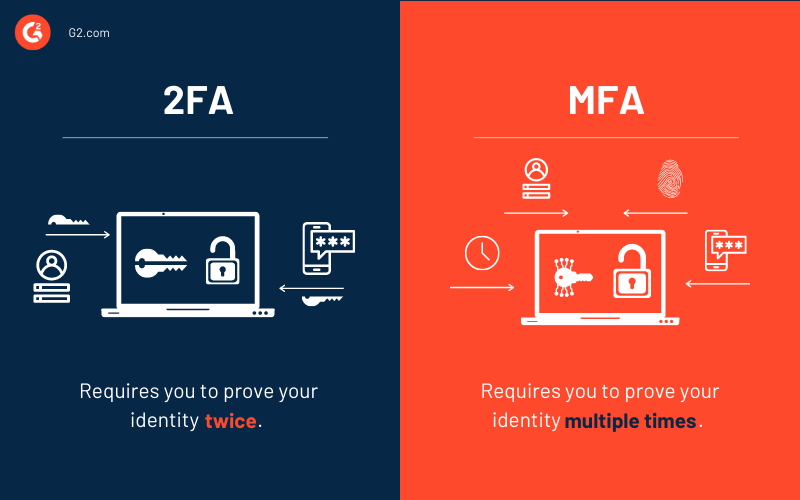

A diferença entre 2FA e MFA

A diferença notável entre a autenticação de dois fatores e a autenticação multifatorial (MFA) é o número de fatores que o processo de autenticação usa para verificar sua identidade.

Como o nome sugere, a 2FA desafia você a provar sua identidade duas vezes, enquanto a MFA testa sua identidade com múltiplos fatores como biometria, reconhecimento facial, tempo, localização e vários outros.

A MFA é acionada quando a verificação em duas etapas falha ou é detectada atividade suspeita no comportamento do usuário. As empresas também podem usar a autenticação multifatorial para proteger informações sensíveis ou as aplicações e serviços mais críticos.

Um passo em direção à autenticação baseada em risco (RBA)

Os roubos de identidade ou ameaças à segurança da informação são dinâmicos. Você nunca sabe o que o atacante está tentando fazer ou os métodos que estão usando para penetrar nas contas dos usuários. Para lidar com essas ameaças, seu processo de autenticação deve adotar uma prática inteligente de identificar comportamentos incomuns ou suspeitos em tempo real e responder a isso com base no risco que envolve.

O processo de autenticação baseado em risco pressiona a ideologia acima, incentivando as organizações a adotar processos inteligentes de autenticação multifatorial. Os sistemas RBA analisam vários fatores de autenticação em tempo real e atribuem uma pontuação de risco à solicitação de um usuário. Com base na pontuação de risco, a autenticação é permitida para sistemas específicos que estão dentro do limite de risco.

Se a pontuação de risco estiver acima do limite, o software RBA solicitará que os usuários provem suas identidades com fatores de autenticação adicionais ou os impedirá de acessar a rede.

Concluindo, a autenticação de dois fatores está intimamente relacionada à autenticação multifatorial, pois combina qualquer número de fatores de autenticação para validar a identidade de alguém.

Como funciona a 2FA?

Vamos dividir o processo de 2FA ou processo de verificação em duas etapas em etapas granulares:

- Um site ou aplicativo solicita que você faça login.

- Espera-se que você insira o que sabe, que é o primeiro passo na 2FA. Geralmente, envolve inserir um nome de usuário e senha.

- Depois de inserir a combinação de nome de usuário e senha, o servidor do site encontra e valida sua identidade.

- Para processos de autenticação sem senha, o site gera uma chave de segurança única. A chave de segurança é processada pelo provedor de serviços de autenticação e é validada pelo servidor do site.

- Depois que a primeira etapa da autenticação é concluída, você iniciará a segunda etapa. A segunda etapa pode assumir várias formas, principalmente associadas a algo que você possui, como um telefone celular.

- Você inserirá o código de uso único gerado na etapa 5, clicará em uma notificação push entregue por um provedor de identidade ou inserirá um token de segurança de segundo fator universal (U2F) para verificar sua identidade.

- Quando você tiver concluído ambas as etapas na autenticação, poderá acessar sua conta.

Por que você precisa de autenticação de dois fatores?

Os atacantes cibernéticos têm a expertise tecnológica para testar bilhões de combinações de senhas em um curto período. Considerando o cenário de ameaças em evolução, as senhas não são mais autossuficientes para defender sua conta de usuário contra acesso não autorizado.

Ataques de força bruta ou tentativas de engenharia social representam uma ameaça consistente para penetrar em suas contas e se beneficiar de suas informações sensíveis.

Você precisa estabelecer camadas de defesas de segurança em torno de suas contas de usuário para protegê-las de ameaças crescentes. Uma maneira de fazer isso é adotando um processo de autenticação multifatorial em sua organização, onde a autenticação de dois fatores é uma parte disso.

A autenticação de dois fatores mantém os atacantes afastados, mesmo quando eles conseguiram penetrar através de elementos de sua autenticação de fator único: nome de usuário e senha. Como o segundo fator é geralmente algo que você possui, é difícil para um cibercriminoso colocar as mãos nele, resultando em melhor proteção da conta.

Fatores de autenticação comuns

Você pode emparelhar senhas tradicionais com vários fatores de autenticação: um fator de conhecimento, um fator de posse, fator inerente ou tempo e fator de localização. Quando você combina fatores de autenticação com senhas padrão, isso capacita seus sistemas a proteger as credenciais dos usuários de uma maneira melhor. As organizações aproveitam o software de autenticação multifatorial (MFA) para equipar sua tecnologia com essas capacidades.

Diferentes categorias de fatores de autenticação:

- Fator de conhecimento: É um segredo compartilhado que você já conhece e pode usar para validar sua identidade. Pode ser uma senha, número de identificação pessoal (PIN) ou qualquer outra informação que esteja exclusivamente sob seus cuidados.

- Fator de posse: É uma entidade que você possui. Pode ser um token de segurança, um cartão de identidade ou um dispositivo digital para aprovar solicitações de autenticação.

- Fator inerente: Esses fatores se associam à presença física do usuário e os verificam com desafios de reconhecimento biométrico, facial ou de voz.

- Fator de tempo: Controla os logins dos usuários com base no tempo. Se o login estiver dentro dos limites de tempo definidos, é permitido, caso contrário, não.

- Fator de localização: Interroga os dispositivos confiáveis do usuário quanto à localização. Se a tentativa de login for feita a partir de uma localização predefinida, é permitida, caso contrário, é barrada.

Os fatores de autenticação listados acima mantêm as contas dos usuários seguras e protegidas contra intrusões. Os três primeiros são geralmente adotados em organizações que estão se movendo em direção aos padrões de 2FA. Organizações de diversas dimensões podem empilhar mais fatores de autenticação se precisarem realizar uma proteção astronômica das contas dos usuários.

Vamos mergulhar nos detalhes dos fatores de autenticação comuns na 2FA que as organizações usam.

1. Serviço de mensagens curtas (SMS)

As pessoas não são estranhas aos telefones celulares hoje em dia. Você o usa diariamente para vários serviços como SMS, chamadas, jogos, e assim por diante. Da mesma forma, você pode usar o SMS para passar o segundo desafio na autenticação de dois fatores.

Quando você preenche seu número no sistema de autenticação, você receberá uma senha de uso único (OTP), e após validá-la, você terá acesso à sua conta. Normalmente, verificar as identidades das pessoas com um OTP se tornou uma prática comum agora. É uma maneira viável e menos problemática, com certeza, mas ao mesmo tempo, tem seus lados amargos.

Um número de celular é uma informação pessoalmente identificável (PII) que pode comprometer sua privacidade. Além disso, se seu celular estiver descarregado, fazer login em um sistema se tornará indiscutivelmente problemático. Mas esses são alguns desafios que você pode lidar, pois suas chances de impactá-lo são menores em comparação a uma violação de segurança.

2. Aplicativo autenticador

Aplicativos autenticadores usam uma chave secreta para gerar códigos de verificação em um dispositivo móvel para facilitar a autenticação. É outro tipo de autenticação baseada em telefone que as empresas usam para 2FA.

Organizações que aproveitam aplicativos autenticadores fornecem um código QR para o usuário, que ele pode escanear para verificar com a chave secreta armazenada localmente em seu dispositivo. Uma vez verificado, o dispositivo gera um código, que muda após intervalos de tempo periódicos. Você pode inserir esse código para provar sua identidade e obter acesso à sua conta.

A tecnologia que alimenta esse tipo de autenticação na 2FA é uma senha de uso único baseada em tempo (TOTP) e faz parte da arquitetura de autenticação aberta (OATH).

O principal benefício de usar um aplicativo autenticador é que, mesmo que seu dispositivo não esteja conectado a uma rede móvel, você ainda pode verificar sua identidade, pois a chave secreta é armazenada localmente. No entanto, se seu dispositivo for roubado ou perdido, será complicado obter acesso à sua conta.

3. Autenticação baseada em push

Nos sistemas de autenticação baseados em push, você recebe um aviso em seu dispositivo móvel para confirmar se está fazendo login em sua conta. Muitos fornecedores de software de autenticação fornecem essa capacidade ao usuário, onde você deve escanear um código QR uma vez para registrar seu dispositivo com a conta.

Depois disso, você receberá uma notificação push para todos os seus logins subsequentes, e quando você a validar, poderá ter acesso contínuo à sua conta e aplicativos.

As empresas preferem usar a autenticação baseada em push na 2FA, pois ela resiste a ataques de phishing e ataques man-in-the-middle (MITM). É difícil para um atacante enganar para expor o código ou preenchê-lo em um site malicioso.

4. Chaves de segurança alimentadas por U2F

As chaves de segurança são dispositivos físicos, como um pequeno USB, NFC ou Bluetooth. Esses dispositivos seguem os protocolos de segundo fator universal (U2F) estabelecidos pela FIDO Alliance.

Usar esses dispositivos para autenticação de dois fatores envolverá:

- Registrar esses dispositivos com sua conta

- Conectar o dispositivo ao seu sistema em logins subsequentes

- Tocar em "permitir" no dispositivo, se solicitado no processo de autenticação

As chaves de segurança são consideradas à prova de phishing e são inteligentemente construídas a partir de uma perspectiva de privacidade.

5. 2FA baseado em e-mail

O e-mail é outro canal que você pode usar para superar o desafio do segundo fator na 2FA. A autenticação de dois fatores baseada em e-mail ajudará você a apertar os parafusos da autenticação de fator único (SFA), que eram facilmente quebrados por preenchimento de credenciais ou ataques de força bruta.

Os usuários geralmente fornecem seu endereço de e-mail aos provedores de autenticação para receber atualizações e redefinição de senha. A 2FA baseada em e-mail não arriscará sua privacidade, pois não há necessidade de fornecer um número de telefone ou outras informações pessoalmente identificáveis, e o e-mail já está registrado.

O único lugar onde uma 2FA baseada em e-mail pode surpreendê-lo é quando um atacante penetra em seu e-mail em vez de sua conta. E em seguida, eles redefinem a senha da sua conta usando a conta de e-mail e obtêm acesso não autorizado.

Top 5 soluções de software de autenticação multifatorial

O software de autenticação multifatorial protege as contas dos usuários desafiando-os a provar sua identidade de duas ou mais maneiras antes de acessar suas contas. Ele permite que eles adicionem camadas extras de segurança à autenticação de fator único tradicional e aborda as vulnerabilidades dos logins baseados em senha.

As empresas usam a autenticação multifatorial para confirmar a identidade dos usuários antes que eles acessem informações privilegiadas. Não só restringe o acesso de partes não aprovadas, mas também ajuda as empresas a prevenir roubo interno e perda de dados.

Para se qualificar para inclusão na lista de software MFA, um produto deve:

- Suportar métodos de autenticação secundária, como OTPs, tokens de software, tokens de hardware, fatores biométricos, push móvel e mais

- Solicitar ao usuário que autentique

- Permitir MFA acionado para novos dispositivos e usuários

* Abaixo estão os cinco principais softwares de autenticação multifatorial do Relatório Grid® de Inverno de 2021 da G2. Algumas avaliações podem ser editadas para clareza.

1. Duo Security

Duo Security melhora sua segurança protegendo seus ambientes e aplicativos com autenticação multifatorial. A solução da Duo exige que os usuários carreguem seus telefones celulares com o aplicativo Duo Mobile instalado neles.

O aplicativo móvel está disponível para Android, iPhones e dispositivos vestíveis como o Apple Watch. A Duo Security sugere fortemente o uso de push ou U2F como um segundo fator de autenticação, pois são mais seguros e podem proteger contra ataques MITM.

O que os usuários gostam:

“O Duo 2FA foi a melhor função que colocamos em toda a empresa. Posso rapidamente estabilizar links, e podemos gerenciar a conectividade do usuário final de forma bastante eficaz com o Duo Push. Um plano de negócios abrangente estará em andamento, aplicando 2FA a todos os nossos usos diários de produtos. Isso pode ser feito de forma bastante simples ao utilizar a defesa Duo 2FA, e será preciso usá-la conforme mostrado nos testes."

- Revisão do Duo Security, Alessandra M.

O que os usuários não gostam:

“Não temos nada realmente ruim a limitar em relação a este software, usamos há muito tempo em nossa empresa, e o único problema que surgiu foram dificuldades com a configuração. Mas uma vez feito, tudo funciona muito bem.”

- Revisão do Duo Security, Carlos C.

2. Google Authenticator

Google Authenticator é um autenticador baseado em software do Google que implementa serviços de verificação em duas etapas usando o algoritmo de senha única baseada em HMAC e o algoritmo de senha única baseada em tempo para autenticar usuários de aplicativos de software.

O que os usuários gostam:

“O Google Authenticator é um aplicativo móvel cuja tarefa é gerar códigos únicos que permitem que você faça login em contas em vários sites que usamos. Com o Google Authenticator e sua verificação em duas etapas ao fazer login, podemos evitar o roubo de nossos dados.

A autenticação dupla com este aplicativo nos permite verificar um determinado login não apenas com a senha que definimos, mas também com um código gerado exclusivamente no telefone no aplicativo Google Authenticator. A interface do aplicativo é muito transparente, e o aplicativo está disponível para Android e IOS.”

- Revisão do Google Authenticator, Matthieu B.

O que os usuários não gostam:

“A única desvantagem do Google Authenticator é que este aplicativo não é compatível com todos os sites, embora o número de sites compatíveis esteja melhorando continuamente.”

- Revisão do Google Authenticator, Jeremey F.

3. LastPass

LastPass protege suas contas com a segunda peça de informação antes que os usuários tenham acesso às suas contas. Ele fornece seu aplicativo autenticador e permite que os usuários integrem com vários aplicativos de terceiros, software e tokens USB.

O LastPass Authenticator permite que os usuários experimentem a autenticação com um toque para iOS, Android e telefones Windows.

O que os usuários gostam:

“Com o LastPass, eu só preciso saber uma senha para acessar todas as minhas contas. Cada site, nome de usuário e senha são armazenados com segurança e podem ser preenchidos automaticamente ao usar a extensão do navegador e fazer login. Também é ótimo para agências que precisam compartilhar acesso entre uma equipe. Quando um funcionário sai, o acesso ao LastPass é desativado, e eles não podem mais acessar nenhuma das contas da sua empresa. É fácil de usar, fácil de manter e fácil de garantir que você e seus funcionários possam acessar o que precisam.

Eu tenho uma conta pessoal para minhas próprias informações, e também sou membro de uma conta comercial, que pode ser vinculada para acessar tudo de uma vez. O LastPass também possui excelentes ferramentas de organização para marcar credenciais e cartões de crédito em uma pasta de cliente. As informações são facilmente pesquisáveis e encontráveis no sistema.

Adoro que ele detecta quando uma senha foi alterada e solicita que você atualize o registro armazenado no LastPass. Super útil! Usamos o LastPass há anos sem problemas, com total confiança de que nossos dados de credenciais estão seguros e fáceis de acessar para aqueles que precisam.”

- Revisão do LastPass, Jackie B.

O que os usuários não gostam:

“Gerenciar muitas contas com o LastPass não é fácil porque cada conexão é registrada e conclui com uma seleção substancial de contas. Se você tiver que limpar completamente, pode ser difícil.”

- Revisão do LastPass, Hameed S.

4. Authy

Authy’s MFA solution empowers you to defeat cybercriminals and avoid account takeovers with more robust security. Authy’s authenticator app is simple to set up and brings the future of strong authentication to the convenience of your device.

O que os usuários gostam:

“Hoje em dia, uma senha não é suficiente; é insuficiente diante de tanta insegurança computacional; é por isso que os aplicativos de autenticação de dois fatores são mais do que necessários. O Authy combina dois elementos; segurança e estilo. Eu gosto da interface, pois integra todos os ícones das contas que mantemos.

Sua interface possui as características que considero essenciais em qualquer aplicativo que não seja complexo de usar e que seu uso seja intuitivo. Destaca-se de outros aplicativos semelhantes. O que mais gosto neste aplicativo é que, se eu trocar de smartphone, toda a migração das minhas contas não é um problema, como em outros aplicativos. Basta instalar o Authy e fazer login com meu número de telefone e e-mail. Outra característica destacada é que posso permitir o uso de vários dispositivos.”

- Revisão do Authy, Marta L.

O que os usuários não gostam:

“O Authy não tem uma versão para desktop, o que significa que só pode ser obtido e usado a partir do dispositivo móvel, e para realizar qualquer tipo de transação com ele, é necessário tê-lo por perto. Um ponto que permanece porque limita o tempo ao realizar uma operação.”

- Revisão do Authy, Tyler A.

5. Ping Identity

Ping Identity oferece soluções de identidade que abordam seus desafios, necessidades e ambiente únicos. Otimiza a segurança e a conveniência da conta com vários fatores de autenticação, permitindo que as empresas equilibrem segurança e experiência do usuário para tipos de identidade de força de trabalho, cliente e parceiro com várias opções de implantação em nuvem, incluindo identidade como serviço (IDaaS), software em contêiner e mais.

O que os usuários gostam:

“O Ping utiliza padrões abertos que ajudam a aumentar sua interoperabilidade com outros aplicativos. Esse uso de padrões abertos e estabilidade geral faz dele uma excelente plataforma para basear a autenticação de usuários. A utilidade de atualização fornecida torna as atualizações fáceis de realizar. O grupo de serviços profissionais do Ping também foi excelente e tem sido um verdadeiro parceiro durante a implementação e outros projetos adicionais.”

- Revisão do Ping Identity, Anthony S.

O que os usuários não gostam:

“A UI/UX deixa um pouco a desejar; navegar no processo de configuração do seu aplicativo ou realizar tarefas de suporte pode ser um pouco difícil. A documentação é decente, e o suporte está sempre disposto a ajudar.

Notificações e eventos seriam bons de ter (certificações expirando, etc.).

Uma visão mais "lógica" sobre Conexões e Aplicações seria instrumental ao lidar com várias aplicações com diferentes conexões.”

- Revisão do Ping Identity, Tyler A.

Mantenha as contas de usuário protegidas contra acesso não autorizado

A autenticação de dois fatores duplica sua segurança de contas de usuário desafiando o usuário a provar suas identidades duas vezes e valida que o usuário é realmente quem afirma ser.

Mantenha suas contas seguras enquanto proporciona uma experiência de login superior aos seus usuários.

Quer melhorar ainda mais a experiência do usuário? Saiba mais sobre single sign-on e como ele simplifica a autenticação.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.