O que você faria se alguém estivesse tentando roubar seus dados pessoais usando leis de proteção de privacidade de dados — que são destinadas a proteger as informações pessoais das pessoas — de uma maneira nova, mas nefasta?

Sem etapas robustas de verificação de identidade ao processar um pedido de acesso a dados de uma pessoa, as empresas podem, sem querer, divulgar suas informações sensíveis para as pessoas erradas.

Verificando identidades de consumidores para processar pedidos de privacidade de dados

A verificação de identidade foi reconhecida como uma grande fraqueza no processo de solicitação de dados do titular ou consumidor, proposto por algumas leis de privacidade de dados para dar às pessoas acesso às informações pessoalmente identificáveis (PII) que as empresas possuem sobre elas.

A Associação Internacional de Profissionais de Privacidade (IAPP), a maior comunidade global de privacidade de informações do mundo, destacou os problemas associados à verificação de identidade na página 28 de seu recentemente lançado Relatório de Fornecedores de Tecnologia de Privacidade em 15 de abril de 2020.

Na Califórnia, o procurador-geral propôs emendas ao Artigo 4 do regulamento da Lei de Privacidade do Consumidor da Califórnia (CCPA) para fortalecer as proteções de verificação de identidade ao processar pedidos de acesso, portabilidade ou exclusão de dados pessoais das pessoas. O regulamento proposto estipula que:

“Sempre que viável, combine as informações de identificação fornecidas pelo consumidor com as informações pessoais do consumidor já mantidas pela empresa, ou use um serviço de verificação de identidade de terceiros que cumpra esta seção.”

Uma solução: Terceirizar a verificação de identidade

No ano passado, eu participei da minha primeira conferência da IAPP (Privacidade. Segurança. Risco. 2019), e percorri o piso de estandes de fornecedores perguntando ao C-suite de vários fornecedores de software de gestão de privacidade de dados esta pergunta: Como você realiza a verificação de identidade antes de processar um pedido de acesso de titular de dados ou consumidor?

A resposta mais comum foi terceirizar para um fornecedor de terceiros.

| Relacionado: Um Guia Completo para Gestão de Privacidade de Dados → |

Então criamos uma nova categoria no G2.com: software de verificação de identidade, que pode verificar identidades usando uma série de abordagens diferentes, incluindo documentos de identidade baseados em foto, dados biométricos como selfies ao vivo, e verificações de verificação contra bibliotecas de identidade conhecidas, como registros públicos.

Mas as empresas realmente querem comprar outra licença de software para realizar a verificação de identidade? Seus usuários estão dispostos a fornecer mais dados pessoais, como uma foto de uma carteira de motorista ou passaporte (cópias das quais podem ser facilmente obtidas em mercados negros) para obter acesso aos dados pessoais sensíveis que a empresa possui sobre eles?

E as empresas estão dispostas a assumir os riscos de armazenar dados sensíveis adicionais de uma pessoa?

Outra solução: Usar os próprios dados da empresa para verificar a identidade da pessoa

Uma nova abordagem para resolver esse problema é usar os dados que a empresa já possui sobre o indivíduo para verificar sua identidade. É uma ideia nova que não requer licenças adicionais para ser realizada. O fornecedor de gestão de privacidade de dados, DataGrail, fornece um exemplo desse método inovador de verificação de identidade com sua Verificação Inteligente, conforme observado em um comunicado de imprensa de abril de 2020.

| Um cenário típico de verificação de identidade bem-sucedida usando os próprios dados da empresa poderia ser assim: |

|

| Relacionado: Como Autenticar Trabalhadores Remotos em um Modelo de Segurança de Confiança Zero → |

No caso de um cenário de verificação de identidade mal-sucedido, um hacker ou pessoa não autorizada não conseguiria prosseguir em uma das três etapas mencionadas acima.

Este cenário é particularmente útil em casos onde a pessoa que solicita acesso aos seus dados não possui uma conta de usuário com a empresa.

Se você tem contas de usuário, CIAM é uma opção

A CCPA permite que as empresas usem contas existentes protegidas por senha para processar pedidos de acesso, portabilidade ou exclusão.

“Se uma empresa mantém uma conta protegida por senha com o consumidor, a empresa pode verificar a identidade do consumidor através das práticas de autenticação existentes da empresa para a conta do consumidor, desde que a empresa siga os requisitos na seção 999.323. A empresa também deve exigir que o consumidor se reautentique antes de divulgar ou excluir os dados do consumidor.”

Empresas que possuem contas de usuário de autoatendimento voltadas para o cliente podem incorporar formulários de solicitação de acesso a dados ou de consumidor para acessar seus dados sensíveis diretamente dentro dos aplicativos da conta do usuário. Para fornecer um método contínuo, mas seguro, de autenticação de identidade do usuário, as empresas podem usar software de gestão de identidade e acesso do cliente (CIAM).

As ferramentas CIAM ajudam as empresas a autenticar e gerenciar identidades e preferências de clientes, como consentimento ou preferências de contato em grande escala. Muitas soluções CIAM oferecem recursos avançados de autenticação multifator, como notificações push em dispositivos móveis, biometria ou códigos QR para autenticação, que são considerados mais seguros do que senhas de uso único enviadas para contas de e-mail ou via SMS. O recurso mais recente habilitado em algumas ferramentas CIAM é a autenticação sem senha, que melhora muito a segurança para a empresa que agora não precisa mais armazenar senhas. Isso reduz o atrito para o usuário final, que agora pode desfrutar de uma experiência do cliente aprimorada.

| Relacionado: O Guia Definitivo para Autenticação Sem Senha → |

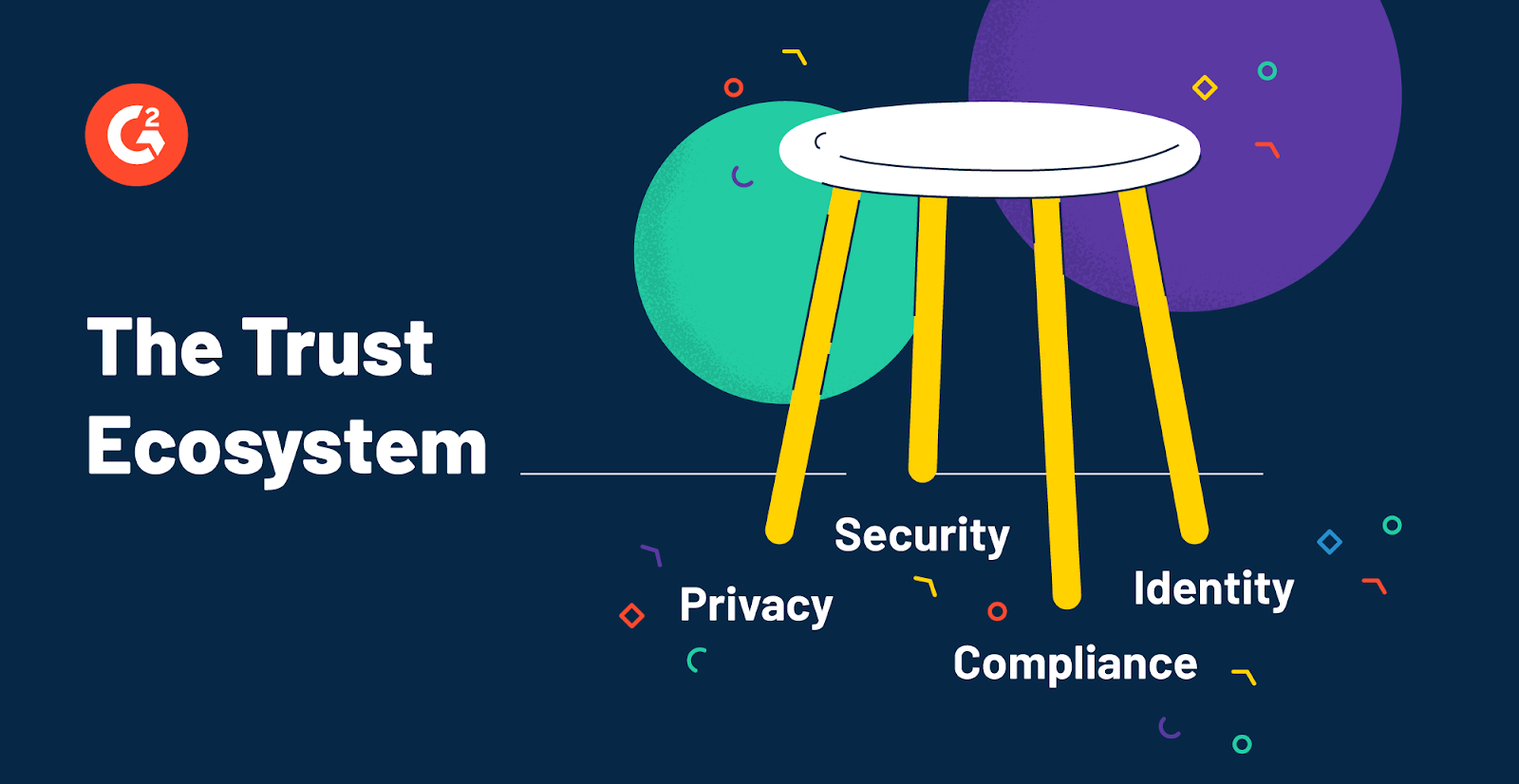

Identidade é o elo perdido no ecossistema de confiança

O “Ecossistema de Confiança” é frequentemente referido como um banquinho de três pernas composto por segurança, privacidade e conformidade. Para tornar esse banquinho ainda mais seguro, no entanto, as empresas estão adicionando uma “perna” adicional chamada identidade.

Dado o valor monetário que as regulamentações de privacidade de dados atribuíram aos dados sensíveis e pessoalmente identificáveis, garantir que esses dados permaneçam nas mãos certas, verificando e autenticando identidades, é agora mais importante do que nunca. Podemos esperar ver um número crescente de empresas de identidade se envolvendo em soluções de privacidade e vice-versa, especialmente no que diz respeito à gestão de consentimento do usuário.

Quer aprender mais sobre Software de Verificação de Identidade? Explore os produtos de Verificação de Identidade.

Merry Marwig, CIPP/US

Merry Marwig is a senior research analyst at G2 focused on the privacy and data security software markets. Using G2’s dynamic research based on unbiased user reviews, Merry helps companies best understand what privacy and security products and services are available to protect their core businesses, their data, their people, and ultimately their customers, brand, and reputation. Merry's coverage areas include: data privacy platforms, data subject access requests (DSAR), identity verification, identity and access management, multi-factor authentication, risk-based authentication, confidentiality software, data security, email security, and more.