A segurança às vezes exige velocidade.

Ao criptografar uma grande quantidade de dados, você precisa de um método de criptografia que possa processar grandes volumes de dados sem causar um impacto significativo na rede, energia ou memória. A criptografia simétrica é uma técnica que pode ajudá-lo a criptografar dados mais rapidamente, proporcionando segurança substancial.

As organizações geralmente usam software de criptografia para proteger seus dados em uso, em trânsito ou em repouso. Esses softwares funcionam com criptografia simétrica e assimétrica, dependendo dos casos de uso e necessidade.

O que é criptografia simétrica?

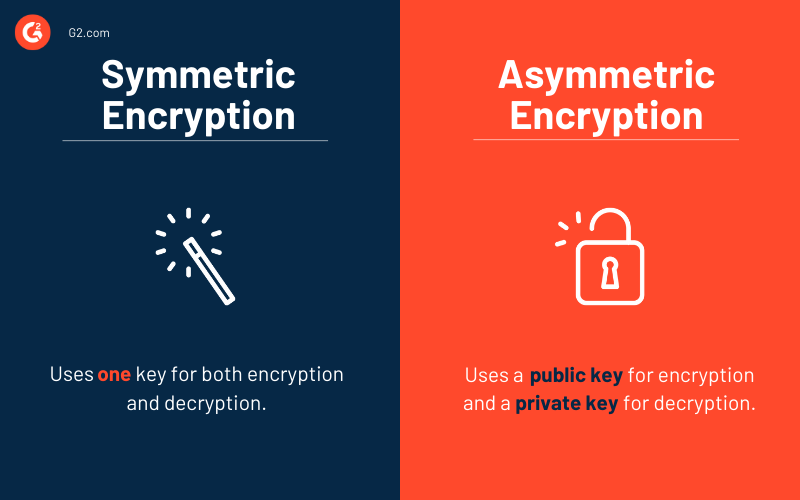

A criptografia simétrica é uma técnica na qual os processos de criptografia e descriptografia são realizados usando uma única chave. Um usuário que criptografa uma mensagem com uma chave secreta precisa compartilhá-la com o destinatário para realizar a descriptografia.

Ao contrário da criptografia assimétrica, que usa um par de chaves, a criptografia simétrica usa uma chave secreta e possui um mecanismo de criptografia mais simples. Qualquer pessoa que não possua a chave secreta compartilhada não pode, teoricamente, descriptografar a mensagem criptografada com a chave secreta. Mas, na prática, se um usuário criptografar informações com um mecanismo que usa algoritmos de criptografia fracos, elas podem ser decodificadas. Os atacantes podem realizar ataques de força bruta usando sistemas com alto poder de computação para obter acesso não autorizado às suas informações.

A criptografia simétrica usa menos poder computacional e é relativamente mais simples de executar e escalar em organizações. A principal desvantagem é que as duas partes envolvidas na comunicação precisam trocar uma chave privada, que os atacantes podem interceptar.

A criptografia simétrica é mais rápida e usa menos poder computacional em comparação com a criptografia de chave pública. Portanto, é uma escolha favorável para usuários que precisam realizar criptografia em massa. É usada para criptografar e descriptografar bancos de dados. Como a chave privada está disponível para o próprio banco de dados, você pode usá-la para criptografar ou descriptografar grandes quantidades de dados.

Antes de nos aprofundarmos em algoritmos de criptografia e casos de uso, vamos abordar um desafio significativo que os usuários enfrentam ao usar a criptografia simétrica – a gestão de chaves.

Criptografia simétrica e gestão de chaves

A gestão de chaves é um desafio que não é exatamente novo. Embora existam muitos benefícios na criptografia simétrica, a gestão inadequada de chaves simétricas é um problema que impede seu uso generalizado.

Existem muitos outros problemas relacionados à gestão de chaves que as pessoas enfrentam ao implementar a criptografia simétrica:

- Exaustão de chaves: Quando você usa as mesmas chaves de criptografia várias vezes, há uma chance de vazamento de informações. Os atacantes podem usar essas informações para reconstruir a chave. Você precisa manter uma hierarquia de chaves e garantir a rotação adequada das chaves para proteger suas chaves de criptografia de atacantes. Implementar um sistema de gestão de chaves de criptografia ajudará você a armazená-las enquanto mantém um backup caso uma chave seja perdida.

- Atribuição: As chaves simétricas não contêm metadados incorporados que registram informações como controle de acesso ou data de expiração. O padrão ANSI X9-31 aborda esse problema anexando as informações de uso prescritas à chave. No entanto, você precisará de um sistema de gestão de chaves para ter controle total sobre para que uma chave pode ser usada e quando.

- Escalabilidade: Se houver dezenas ou centenas de chaves, você pode gerenciá-las manualmente. Mas quando há uma implantação em escala, organizar a rotação eficaz de chaves e rastrear a expiração se torna um quebra-cabeça.

Gerenciar a criptografia de chave simétrica em grande escala pode ser desafiador, especialmente quando você deseja garantir uma cibersegurança robusta em um ambiente corporativo descentralizado. Você precisará de um software de gestão de chaves poderoso para obter visibilidade e controle adequados sobre as chaves inscritas. Você pode começar com uma versão gratuita de software de gestão de chaves e descobrir como seu processo de gestão de chaves pode se tornar mais simples.

Quer aprender mais sobre Software de Criptografia? Explore os produtos de Criptografia.

Como funciona a criptografia simétrica?

Antes de mergulharmos no processo técnico, você deve estar familiarizado com alguns componentes envolvidos no processo.

Esses componentes da criptografia de chave simétrica são:

- Texto simples: Uma mensagem que você deseja criptografar

- Algoritmo de criptografia simétrica: Um algoritmo matemático que converte uma mensagem em um formato ininteligível

- Chave secreta: Uma chave usada para criptografar ou descriptografar dados

- Texto cifrado: Uma mensagem criptografada que não pode ser entendida ao descriptografá-la com uma chave secreta

Vamos pegar um exemplo para entender um cifrador simétrico (algoritmo). Suponha que você precise criptografar uma mensagem que diz: "Estamos nos encontrando no shopping." Por exemplo, vamos usar um algoritmo de criptografia de deslocamento básico, também conhecido como cifra de César. Aqui, o texto cifrado é construído escolhendo a terceira letra alfabeticamente da sequência de caracteres dada no texto simples.

Em nosso exemplo, "W" no texto simples se tornará "Z" no texto cifrado, "e" no texto simples se tornará "h" no texto cifrado, e assim por diante. Esse processo de criptografia será realizado usando uma chave secreta, que o destinatário usará para descriptografar a mensagem.

Portanto, quando usamos o algoritmo de deslocamento (com três espaços) para criptografar "Estamos nos encontrando no shopping", o texto cifrado se torna "zh duh phhxlqj lq xkh pdoo." O destinatário da mensagem agora pode usar a mesma chave secreta para converter o texto cifrado em texto simples.

É assim que a criptografia simétrica funciona. Usamos um algoritmo de criptografia básico (cifra) para ajudá-lo a entender rapidamente o processo. Os algoritmos de criptografia simétrica da indústria exigem cálculos mais complexos para criar o texto cifrado e são difíceis de prever.

Casos de uso da criptografia simétrica

A criptografia simétrica é bastante popular em muitas indústrias e possui múltiplos casos de uso. No mundo real, é comumente usada em bancos, Protocolo de Transferência de Hipertexto Seguro (HTTPS) e para realizar a criptografia de dados em repouso.

Você pode encontrar a criptografia simétrica como um dos componentes vitais nos seguintes setores:

- Bancos: A criptografia simétrica é um dos componentes-chave da conformidade com o Padrão de Segurança de Dados da Indústria de Cartões de Pagamento (PCI). Ela permite que as empresas protejam dados em repouso.

- Serviços de armazenamento de dados: Muitos serviços que armazenam dados adotam a criptografia simétrica para proteger contra exposição intencional ou acidental. Serviços como Microsoft Azure, Google Suite e outros usam criptografia simétrica para proteger os dados.

- Segurança na web através do HTTPS: A criptografia simétrica é uma parte integral da segurança de sites. Embora a criptografia assimétrica realize a autenticação para duas partes, o processo real de criptografia é realizado através da criptografia simétrica.

Muitos casos de uso empregam criptografia simétrica e assimétrica juntas para garantir a máxima segurança. Eles criptografam os dados em massa usando criptografia simétrica e, em seguida, criptografam a chave de criptografia simétrica com criptografia assimétrica.

Criptografia simétrica vs. criptografia assimétrica

Ambos os tipos de criptografia, simétrica ou assimétrica, têm suas vantagens e desvantagens. Os usuários podem escolher um tipo específico de criptografia que melhor atenda às suas necessidades ou combinar ambos para obter uma segurança robusta.

Existem vários pontos com base nos quais podemos diferenciar entre criptografia simétrica e assimétrica.

|

Áreas de diferenças |

Criptografia simétrica |

Criptografia assimétrica |

|

Velocidade |

É rápida |

É comparativamente mais lenta |

|

Segurança |

Oferece menos segurança, pois os usuários precisam compartilhar a mesma chave secreta |

Proporciona mais proteção com chaves separadas para criptografia e descriptografia |

|

Volume de dados |

Usada na transmissão de grandes volumes de dados |

Usada na transmissão de baixos volumes de dados. |

|

Consumo de recursos |

Funciona com menor uso de recursos |

Funciona com alto consumo de recursos |

|

Número de chaves |

Usa uma chave para criptografia simétrica e assimétrica |

Usa duas chaves diferentes para criptografia e descriptografia. |

|

Comprimentos de chave |

128 bits ou 256 bits |

RSA 2048 bits ou superior |

|

Algoritmos |

DES, 3DES, AES, RC4 e mais |

RSA, Diffie-Hellman, criptografia de curva elíptica (ECC) e mais |

Os trade-offs mais significativos na criptografia simétrica e assimétrica

Embora a criptografia assimétrica seja uma técnica de criptografia avançada, a criptografia simétrica ainda é usada hoje por causa de seus benefícios. Às vezes, os usuários preferem adotar criptografia simétrica e assimétrica (por exemplo, Secure Socket Layers/Transport Layer Security ou sistemas de chat móvel).

Ao escolher entre criptografia simétrica e assimétrica, você se deparará com uma situação que exigirá que você faça um trade-off entre segurança e velocidade.

Segurança

A criptografia assimétrica oferece melhor segurança em comparação com a criptografia simétrica. Isso ocorre porque, na criptografia simétrica, você precisa compartilhar a chave secreta com um destinatário, já que a criptografia e a descriptografia ocorrem usando a mesma chave. Isso abre oportunidades para um atacante interceptar a chave secreta em transmissão e descriptografar a mensagem.

Ao contrário da criptografia simétrica, a criptografia assimétrica usa duas chaves: chave pública e chave privada. Aqui, o destinatário da mensagem gera o par de chaves. A chave pública está disponível para todos, mas a chave privada está apenas com o destinatário. Qualquer mensagem criptografada com uma chave pública só pode ser descriptografada por sua chave privada correspondente em posse do destinatário. Como a criptografia assimétrica não requer compartilhamento ou transmissão de chaves, as chances de um atacante interferir nelas são menores, tornando-a um método de criptografia mais seguro.

Portanto, em locais onde você precisa de maior segurança e a velocidade de criptografia não é uma prioridade alta, a criptografia assimétrica seria uma escolha favorável.

Velocidade

A criptografia simétrica é muito mais rápida do que a criptografia assimétrica. A criptografia simétrica funciona com tamanhos de chave menores e uma chave secreta, o que lhe dá uma vantagem quando a velocidade de criptografia é uma prioridade.

Por outro lado, a criptografia assimétrica é um processo mais lento e, às vezes, ineficiente, pois pode causar problemas de desempenho em uma rede. A criptografia assimétrica funciona com tamanhos de chave grandes que podem resultar em maior consumo de energia e problemas de memória.

Em suma, se você precisa trabalhar com grandes volumes de dados e a velocidade é uma prioridade, a criptografia de chave simétrica seria a escolha favorável.

Exemplos de criptografia simétrica

A criptografia simétrica usa múltiplos algoritmos com base na complexidade, poder computacional e outros fatores. Esses algoritmos convertem texto simples em texto cifrado usando uma chave secreta.

Padrão de Criptografia Avançada (AES)

AES pertence à família Rijndael de algoritmos de cifra de bloco. Ele tem um tamanho de bloco fixo de 128 bits com tamanhos de chave variáveis de 128, 192 ou 256 bits.

Você sabia? O AES faz todos os seus cálculos em bytes em vez de bits. Portanto, um bloco de texto simples de 128 bits é tratado como 16 bytes.

Existem muitas maneiras de usar a criptografia AES. Você pode encontrar seu uso generalizado em segurança de processadores, criptografia de arquivos, segurança sem fio e vários outros lugares. A principal razão por trás da popularidade do AES é o nível de proteção com uma velocidade de computação rápida. Ele fornece uma forma eficaz e eficiente de criptografia que é favorável a governos e empresas em todo o mundo.

O Padrão de Criptografia Avançada é baseado em uma rede de substituição-permutação. O texto simples passa por um número específico de iterações com base no tamanho da chave para gerar o texto cifrado.

Como o AES funciona

Vamos mergulhar nos conceitos básicos para entender como o AES funciona. O processo de criptografia simétrica envolve embaralhar o texto simples em informações ininteligíveis e uma chave para descriptografar os dados embaralhados. Quando você insere o texto simples no AES, ele passa por quatro operações de embaralhamento em uma rodada. Com base no comprimento da chave de criptografia, o número de rodadas varia.

O número de rodadas que um processo de embaralhamento ocorre no AES são:

- 10 rodadas para chave de criptografia AES de 128 bits

- 12 rodadas para chave de criptografia AES de 192 bits

- 14 rodadas para chave de criptografia AES de 256 bits

Em suma, se o texto simples é X, o algoritmo AES produzirá Y na primeira rodada, Z na segunda rodada. Ele embaralhará a saída até completar o número total de rodadas, produzindo a saída final como texto cifrado. Lembre-se de que em cada rodada, ele executa quatro operações de embaralhamento.

Com as capacidades de computação modernas, levaria quase uma eternidade para um atacante quebrar a criptografia AES de 256 bits.

Padrão de Criptografia de Dados e Padrão de Criptografia de Dados Triplo

Padrão de Criptografia de Dados (DES) desempenhou um papel fenomenal no desenvolvimento inicial da criptografia. Ele tinha um comprimento de chave curto de 64 bits, que agora é inseguro, mas era bastante favorável no passado recente (década de 1970).

O DES é um algoritmo de cifra de bloco que usa um tamanho de bloco de 64 bits. Ele pega uma string de texto simples de comprimento fixo e a converte em uma string de texto cifrado do mesmo comprimento, usando funções matemáticas complexas.

Embora o DES tivesse um comprimento de chave de 64 bits, o algoritmo de criptografia usava apenas 56 bits. Os 8 bits restantes atuavam como bits de verificação. A criptografia DES não oferecia segurança suficiente contra ataques de força bruta e foi posteriormente substituída pelo Padrão de Criptografia de Dados Triplo (3DES) e depois pelo AES.

O 3DES foi introduzido para combater o aumento dos casos de ataques de força bruta ao DES. Os usuários do DES não estavam a favor de mudar o algoritmo de criptografia, considerando o alto custo e o tempo extenso que levaria para fazer a transição. O 3DES permitiu que esses usuários protegessem melhor seus dados sem fazer uma mudança completa na cifra.

O 3DES aplica a criptografia DES três vezes para aumentar sua força, enquanto usa um comprimento total de chave de 168 bits.

Além do AES, DES e 3DES, outros algoritmos de criptografia simétrica populares são Twofish, Blowfish, IDEA, RC4 e muitos outros.

Velocidade vs. segurança: Qual é a sua escolha?

A criptografia simétrica é favorável onde a velocidade de criptografia é uma prioridade, e a criptografia assimétrica é adequada para fins onde a segurança tem uma prioridade maior sobre a velocidade.

Criptografar uma mensagem proporciona segurança, independentemente de qual criptografia você use, simétrica ou assimétrica. É apenas que o nível de segurança (dificuldade em quebrar a chave de criptografia) pode variar.

Você pode usar tanto a criptografia simétrica quanto a assimétrica para proteger melhor as informações. Por exemplo, no SSL/TLS, a criptografia assimétrica é usada para verificar assinaturas digitais, e o processo real de criptografia ocorre através da criptografia simétrica.

Saiba mais sobre software de certificados SSL e TLS e como você pode aproveitá-los para garantir uma segurança robusta e cumprir os padrões atuais dos mecanismos de busca.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.