Em um mundo digital cada vez mais centrado em dados, a segurança não pode ser comprometida.

O acesso remoto continua sendo um salvador para as operações de TI no cenário pós-pandemia. No entanto, apesar de suas muitas vantagens, a tecnologia não vem sem desafios. O maior desafio é a exposição a ataques cibernéticos ao interagir com sistemas em redes não seguras. O Secure Shell (SSH) tem sido um divisor de águas na superação desse problema.

O que é SSH?

O Secure Shell (SSH) é um protocolo de rede remota que permite que administradores de sistemas acessem, controlem e modifiquem servidores em redes não seguras. Ele garante que toda comunicação seja criptografada ao fornecer acesso seguro ao fazer login em um sistema remoto para executar comandos.

O software emulador de terminal vem com protocolo de transferência de arquivos SSH automático (SFTP) e auxilia os usuários com acesso seguro a arquivos e gerenciamento remoto de arquivos.

Embora o SSH tenha sido desenvolvido para sistemas operacionais semelhantes ao Unix, como Linux e macOS, ele também funciona no Windows. Você só precisa de um cliente SSH como o PuTTy para abrir conexões SSH no seu sistema.

Como o SSH funciona?

Antes do SSH, não havia uma maneira segura de conectar computadores remotamente.

Digamos que você tenha um documento confidencial para compartilhar com seu colega. Quando você o passa pela longa cadeia de contatos que o conecta, há o risco de qualquer pessoa ler o conteúdo. A única maneira de evitar essa invasão de privacidade é se esses documentos estiverem trancados com uma chave única que apenas seu colega pode acessar.

As 3 camadas do protocolo SSH:

- Camada de transporte: Protege o contato entre servidor e cliente, fornece criptografia de dados e estabelece a integridade dos dados.

- Camada de autenticação: Realiza a autenticação do cliente para o servidor, confirmando a identidade do agente operacional.

- Camada de conexão: Multiplexa o túnel SSH em canais lógicos após a autenticação.

O protocolo Secure Shell opera em um modelo cliente-servidor e usa criptografia de chave pública para verificar o cliente. Ele fornece um meio criptografado para troca de informações, independentemente da infraestrutura de rede subjacente.

.png)

Existem duas etapas envolvidas no estabelecimento de uma conexão SSH. Primeiro, os sistemas devem decidir mutuamente sobre os padrões de criptografia para proteger as comunicações futuras. Em seguida, o usuário deve se autenticar. Se as credenciais corresponderem, o acesso é concedido.

O SSH trabalha com conexões como o Protocolo de Controle de Transmissão (TCP) para enviar dados como pacotes. Uma vez estabelecida a conexão, ele usa diferentes algoritmos de criptografia SSH para garantir a privacidade e a integridade dos dados entre o cliente e o servidor.

As informações dentro desses pacotes de dados são descriptografadas pelo servidor com um código de autenticação de mensagem disponível apenas para o servidor e o cliente. E é assim que os dados são transferidos com segurança em redes não seguras, porque o SSH criptografa os dados, não a conexão entre os sistemas.

Confira minha análise dos melhores emuladores de terminal para encontrar o ajuste perfeito para suas sessões SSH, seja no Windows, Mac ou Linux.

Quer aprender mais sobre Software de Emulador de Terminal? Explore os produtos de Emulador de Terminal.

Um breve histórico do SSH

Antes do SSH, o Protocolo de Rede Teletype (Telnet) era usado para acessar e modificar arquivos conectando-se a computadores remotamente. Em 1995, Tatu Ylönen, um pesquisador da Universidade de Tecnologia de Helsinque, na Finlândia, projetou o SSH para substituir protocolos não seguros como o Telnet. O SSH garantiu que forças externas não pudessem interceptar dados privados, o que era uma das maiores ameaças de segurança do Telnet.

A primeira versão do Secure Shell ficou conhecida como SSH-1 e logo se tornou uma ferramenta popular em várias indústrias. Logo, o Internet Engineering Task Force (IETF) começou a trabalhar no desenvolvimento de um sucessor para esse protocolo. Em 2006, o SSH-2 foi introduzido com melhorias de segurança e se tornou o novo padrão.

O SSH-2 usa diferentes algoritmos de criptografia e autenticação. É uma reescrita completa do protocolo original e incorpora proteções embutidas contra os desafios conhecidos do SSH1.

Recursos principais do SSH

Geralmente, o SSH é usado para estabelecer uma conexão segura com um servidor remoto. Mas também é usado para transferir arquivos com segurança, encaminhar portas, montar diretórios remotos, redirecionar GUI e fazer proxy de tráfego arbitrário.

Dê uma olhada em alguns dos recursos principais do SSH.

SSHD

Estabelecer uma conexão requer que o computador remoto execute o daemon SSH (SSHD). Este programa encontra e autentica solicitações de conexão. Ele usa o protocolo SSH para criptografar a troca de dados entre hosts locais em redes não seguras.

Há também um registro de impressão digital de shell seguro (SSHFP) que equipa as impressões digitais da chave pública do host para verificar a autenticidade do host.

Túnel SSH e encaminhamento de porta

A tecnologia de encaminhamento de porta ou tunelamento redireciona o tráfego não criptografado em uma rede através de um canal criptografado. O OpenSSH, um servidor SSH de código aberto popular, suporta três tipos de encaminhamento de porta: local, remoto e dinâmico. Ele também pode implementar redes privadas virtuais (VPNs) para acessar conteúdo com restrição geográfica através de firewalls.

Chaves e agentes SSH

Entre os vários mecanismos de autenticação no SSH, o uso de chaves é o mais seguro em comparação com senhas. Uma chave é criptografada para maior segurança e só pode ser usada após ser descriptografada ao inserir uma frase secreta. Além disso, as chaves SSH, combinadas com um agente de autenticação, podem proteger suas contas de computador sem memorizar senhas ou inseri-las repetidamente.

Tecnologias de criptografia usadas pelo SSH

O que diferencia o SSH é que ele usa tecnologia de software de criptografia para transferir informações com segurança. Ele protege todo o tráfego entre o cliente e o servidor, tornando difícil para os atacantes cibernéticos acessarem os dados criptografados. Existem três métodos de criptografia SSH:

1. Criptografia simétrica

Na criptografia simétrica, uma chave secreta é usada para criptografar e descriptografar dados pelo cliente e servidor. Assim, qualquer pessoa com acesso à chave pode criptografar os dados compartilhados. Cada chave é única para sessões SSH individuais e é gerada antes da etapa de autenticação do cliente.

Este processo é altamente seguro porque é realizado por um algoritmo de troca de chaves único. Mesmo que um sistema externo acesse o arquivo, ele não poderá descriptografar as informações porque o algoritmo de troca de chaves será desconhecido.

2. Criptografia assimétrica

Este método difere da criptografia simétrica porque usa duas chaves SSH: privada e pública. Essas chaves são emparelhadas usando algoritmos matemáticos complexos e trabalham juntas para criptografar e descriptografar mensagens.

Qualquer pessoa pode usar a chave pública para criptografar, mas apenas o destinatário da chave privada pode descriptografar essa mensagem. O mecanismo por trás da criptografia e descriptografia é totalmente automatizado.

3. Hashing

Este método não é o mesmo que criptografia, mas é uma forma diferente de criptografia usada em conexões SSH. O hashing é unidirecional e irreversível, o que significa que não pode ser descriptografado.

O algoritmo de hashing fornece um valor hexadecimal único de comprimento fixo que verifica tudo no arquivo. O SSH usa hashing para verificar a autenticidade de uma mensagem, garantindo que ela não tenha sido adulterada.

Top 5 softwares de emulador de terminal

*Estes são os cinco principais softwares de emulador de terminal do Relatório Grid® de Outono de 2024 da G2.

Importância das chaves SSH

O protocolo SSH é um dos métodos de criptografia mais seguros atualmente. Ele adiciona mais segurança, fortalece a credibilidade e oferece maneiras práticas de lidar com dados sensíveis.

Um dos principais desafios enfrentados por empresas de diversos setores é a falta de meios para expandir a segurança no local. Com o SSH, os administradores podem proteger a integridade dos dados e as alterações feitas no servidor. Através de seus métodos de criptografia, o protocolo SSH oferece a maior proteção contra ações maliciosas, como interceptação de dados ou invasão de servidores com informações confidenciais.

As chaves SSH restringem o acesso aos dados apenas ao usuário autenticado, proporcionando mais controle a uma empresa. Este protocolo de segurança SSH também controla o acesso a máquinas ou servidores remotos, bloqueando o acesso não autorizado a esses sistemas.

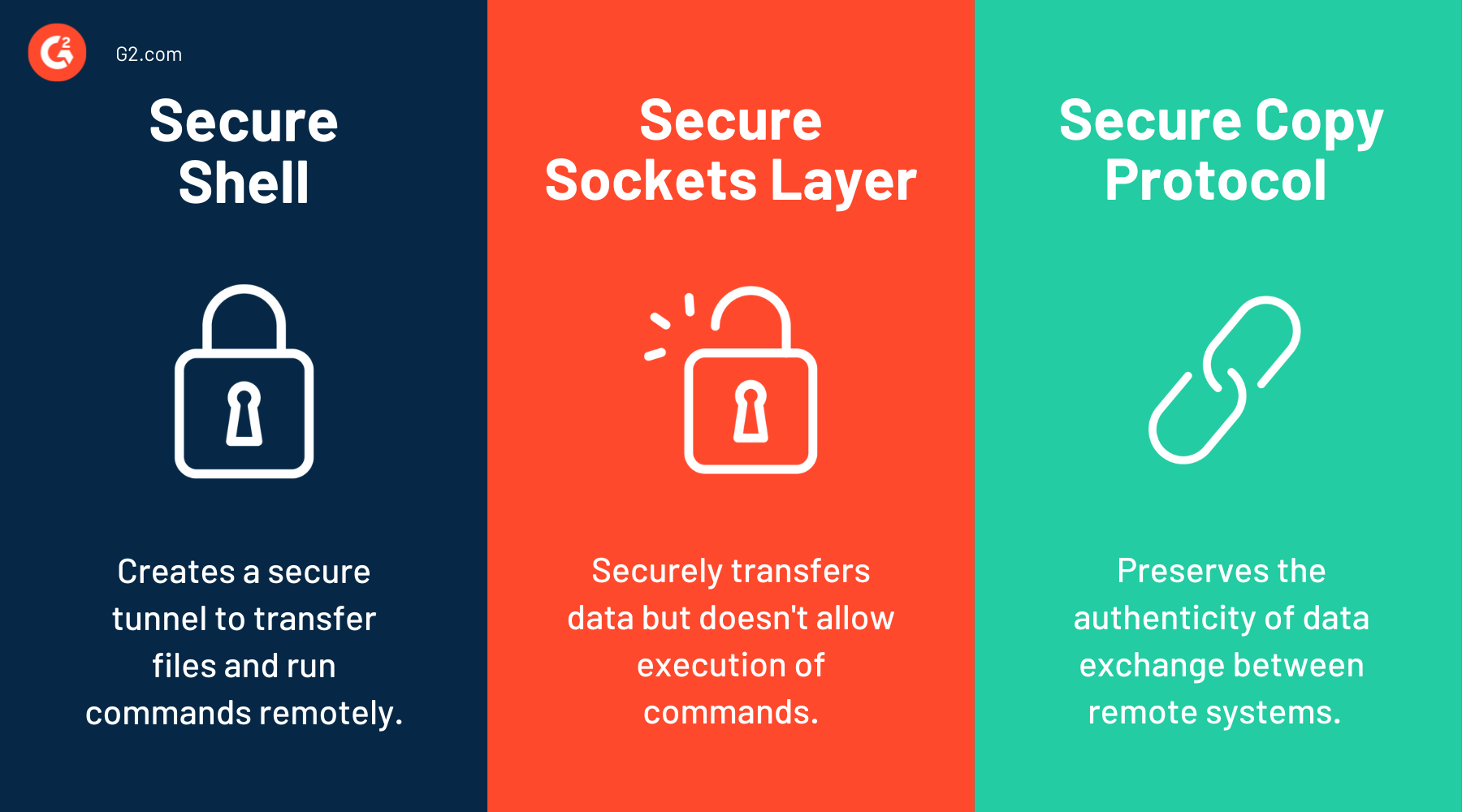

SSH vs. SSL vs. SCP

Embora todos esses três mecanismos sejam usados para criptografar e proteger conexões entre sistemas, existem algumas diferenças importantes.

SSH é um protocolo de rede criptográfico. Ele permite transferência segura de arquivos, acesso e configuração de sistemas remotos para executar comandos com segurança. Secure Sockets Layer (SSL) é um protocolo de segurança que não permite executar comandos remotamente como o SSH.

Secure Copy Protocol (SCP) é um protocolo de rede que usa conexão segura SSH para transferir arquivos. No entanto, o SCP é focado em proteger a integridade da troca de dados e não pode ser usado para acessar ou controlar dispositivos remotamente como o SSH.

Comandos comuns do SSH

Embora os comandos SSH também tenham implementações gráficas, eles geralmente são executados usando emuladores de terminal ou como parte de um script com interfaces de linha de comando (CLI).

Aqui estão alguns exemplos de comandos SSH e suas funcionalidades.

| Comando SSH | Função |

| ssh-keygen | Cria um novo par de chaves de autenticação para SSH |

| ssh-copy-id | Usado para copiar, instalar e configurar uma chave SSH |

| ssh-agent | Rastreia chaves de identidade e permite fazer login em um servidor sem reinserir senhas |

| ssh-add | Adiciona uma chave ao agente de autenticação SSH e reforça o SSO |

| scp | Versão SSH do rcp (cópia remota), copia arquivos de um computador para outro |

| sftp | Versão SSH de soluções de Protocolo de Transferência de Arquivos (FTP), copia arquivos de um sistema para outro |

Casos de uso do SSH

O SSH permite que as organizações se comuniquem com segurança pela internet. Ele não vem com as complicações dos processos tradicionais, como Telnet ou FTP, e oferece fácil acesso através de mecanismos automatizados. Os administradores de sistemas usam o SSH para:

- Estabelecer canais de comunicação entre máquinas locais e hosts remotos

- Executar comandos em um servidor remoto usando uma interface de linha de comando

- Conectar-se automaticamente a servidores para modificar configurações

- Realizar tarefas de gerenciamento remoto como backups, instalação de software, atualizações e solução de problemas

- Fornecer opções de login único para acessar várias contas de usuário sem senhas

- Criar um processo de autenticação seguro para gerenciamento de banco de dados

- Habilitar autenticação baseada em chave para automação segura

Quão seguro é o SSH?

Uma das principais perguntas em relação ao SSH é: "Qual benefício de segurança é fornecido pelo SSH?" O SSH possui muitos recursos de segurança, destacando como ele protege dados sensíveis, melhora a autenticação de usuários e protege contra várias ameaças cibernéticas:

- Criptografia forte: O SSH usa algoritmos de criptografia robustos, como AES, para proteger dados em trânsito e garantir a confidencialidade contra escutas.

- Autenticação de chave pública: Ele utiliza criptografia de chave pública para autenticação, permitindo que os usuários se conectem sem transmitir senhas, reduzindo o risco de roubo de credenciais.

- Integridade da sessão: O SSH inclui mecanismos para verificar se os dados enviados e recebidos não foram alterados, protegendo contra adulterações.

- Proteção contra ameaças cibernéticas: Ele protege contra ataques como ataques man-in-the-middle, spoofing de IP e manipulação de dados.

- Controle de acesso: O SSH permite que os administradores gerenciem o acesso dos usuários de forma eficaz e revoguem permissões conforme necessário.

- Padrões amplamente aceitos: Ele utiliza práticas criptográficas bem estabelecidas reconhecidas na comunidade de segurança cibernética, aumentando a confiança em sua segurança.

- Atualizações regulares: Atualizações contínuas e patches de segurança ajudam a proteger contra ameaças emergentes e a manter um ambiente seguro.

O SSH é mais seguro que VPN?

Uma rede privada virtual (VPN) é construída sobre a infraestrutura de rede pública, como a internet. Ela mascara seu endereço IP criptografando e roteando o tráfego através de um servidor remoto. Ela protege suas informações pessoais ao acessar Wi-Fi público e garante que ninguém possa espionar seus dados ou rastrear sua geolocalização verificando seu endereço IP ou nome do host.

O software VPN é fácil de usar e fornece criptografia e proteção de privacidade de primeira linha. À primeira vista, o SSH parece semelhante aos serviços VPN, mas existem algumas diferenças.

Embora ambas as tecnologias adicionem uma camada extra de segurança ao navegar na web, o SSH funciona em sistemas, enquanto uma VPN protege sua rede. Portanto, entre SSH e VPN, esta última oferece maior proteção e é mais fácil de configurar como solução empresarial.

Benefícios e desafios do SSH

Como qualquer outro protocolo de segurança, o SSH é uma mistura que oferece excelentes benefícios e alguns desafios. Compreender ambos os fatores em um nível mais profundo ajudará as empresas a aproveitar ao máximo suas implementações de protocolo SSH.

Benefícios do SSH

Os mecanismos de criptografia superiores do SSH o tornam a melhor escolha para aplicações empresariais. Aqui estão alguns dos principais benefícios de usar o SSH.

- Oferece acesso seguro sem compartilhar senhas com vários usuários

- Executa comandos de shell em um computador remoto

- Simplifica o gerenciamento de permissões permitindo que todas as partes façam login como o mesmo usuário

- Torna o gerenciamento remoto de arquivos fácil para administradores

- Permite revogação de acesso conforme necessário

- Protege contra ataques cibernéticos como roteamento de origem IP, spoofing e manipulação de dados

- Permite tunelamento de outros protocolos como FTP e segurança DNS

- Usa pares de chaves únicos em vez de credenciais de login tradicionais

Desafios do SSH

Embora o SSH seja considerado um polivalente em termos de segurança, ele é conhecido por ter algumas vulnerabilidades, como:

- Violação de regulamentos de segurança devido a transações SSH de saída irrestritas

- Pobre gerenciamento de chaves SSH pode resultar em proliferação de chaves levando a ataques cibernéticos

- Resposta lenta a comandos de alta largura de banda em redes SSH mais lentas

- Atraso no processo de resposta a incidentes dá mais tempo aos hackers para acessar dados confidenciais

- Falta de opções de monitoramento para dados criptografados devido à dificuldade e despesas adicionais

- Exposição de portas SSH pode servir como uma entrada de backdoor para ataques de malware

Melhores práticas de SSH

Embora o SSH tenha se estabelecido como o padrão da indústria para segurança, ele é tão seguro quanto as configurações aplicadas ao servidor e ao cliente. Ter em mente as melhores práticas de shell seguro é fundamental para prevenir ameaças cibernéticas.

Habilitar autenticação de dois fatores

Um sistema com autenticação de dois fatores habilitada requer duas formas diferentes de verificação para fornecer acesso. Como as organizações usam o SSH para construir uma conexão segura com sistemas remotos, impor outra camada de segurança SSH é vital para oferecer proteção completa.

Os administradores de sistemas devem garantir que os usuários que fazem login em um sistema remoto via SSH se autentiquem com mais de uma credencial. Esta prática torna este método de autenticação mais seguro do que uma senha, que pode ser hackeada, ou uma única chave SSH.

Desativar login de usuário root

O acesso root do SSH pode ser arriscado porque dá acesso total e controle sobre todo o sistema. Desativar o login de usuário root é necessário porque ele está ativado por padrão, o que permite que hackers procurem credenciais facilmente.

Dica: Os administradores podem alterar as configurações de login de usuário root atualizando o arquivo de configuração SSH (/etc/ssh/sshd_config) e definindo a opção “PermitRootLogin” para “no.”

A melhor maneira de lidar com isso é criando logins individuais. Isso permite controlar o que cada usuário pode acessar, tornando mais fácil rastrear e auditar cada atividade.

Usar certificados SSH para autenticação de cliente

A autenticação de chave SSH é superior a senhas regulares. Mas ao proteger um processo de login remoto, você deve lembrar das complexidades do gerenciamento de chaves SSH.

As chaves SSH são baseadas em texto e vêm com o risco de serem copiadas ou hackeadas. É por isso que autenticar com certificados SSH é uma opção mais poderosa, pois pode proteger o processo de login com chaves públicas e fornecer um certificado para verificar a autenticidade de cada chave.

Impor firewall

Um firewall não apenas revisa o tráfego de entrada e saída, mas também monitora o tráfego dentro de uma rede, o que ajuda a proteger o servidor. Ele opera com base em um conjunto de regras pré-determinadas e pode reduzir as chances de ataques cibernéticos.

Ao configurar seu firewall, você pode habilitar o filtro de pacotes, o que significa que ele pode aceitar ou rejeitar pacotes de dados e tomar a melhor decisão para proteger seu sistema. Você também pode filtrar o acesso do usuário e receber alertas sobre tentativas de acesso não autorizado com o software de firewall certo.

Alterar o número da porta padrão

Em sistemas Linux, o servidor padrão do SSH é executado na porta número 22. Ao procurar por servidores SSH abertos, a porta padrão é a primeira coisa que os hackers investigam.

Embora não necessariamente melhore a segurança geral, alterar a porta padrão protegerá seu servidor ao ocultar a porta SSH de ataques como força bruta. Também o oculta de bots que procuram servidores SSH abertos para atacar e obter acesso.

Não é uma questão de se, mas de quando.

Há muita verdade no velho ditado: "Prevenir é melhor do que remediar." A segurança cibernética não deve ser subestimada no ambiente empresarial atual, onde os ativos digitais têm tanto valor para uma empresa.

O SSH é uma ferramenta poderosa para administradores de TI protegerem empresas contra acesso não autorizado e roubo de dados. A combinação certa de soluções de segurança pode ajudar a criar um sistema robusto livre de riscos de ataques cibernéticos.

Confira o melhor software de gerenciamento de chaves de criptografia para aplicar políticas de segurança para seu armazenamento e distribuição de chaves.

Este artigo foi publicado originalmente em 2023. Foi atualizado com novas informações.

Washija Kazim

Washija Kazim is a Sr. Content Marketing Specialist at G2 focused on creating actionable SaaS content for IT management and infrastructure needs. With a professional degree in business administration, she specializes in subjects like business logic, impact analysis, data lifecycle management, and cryptocurrency. In her spare time, she can be found buried nose-deep in a book, lost in her favorite cinematic world, or planning her next trip to the mountains.