Os hackers estão evoluindo continuamente, assim como seus métodos.

Com a mudança no cenário da cibersegurança, os hackers têm impulsionado sua criatividade para desenvolver novas estratégias de ataques cibernéticos. As violações de segurança são mais frequentes e tecnologicamente equipadas agora do que eram há uma década.

A crescente popularidade das ferramentas modernas de hacking está alimentando tais incidentes. Então, quando os atacantes adotam tecnologia de ponta para prejudicar a reputação da sua organização, você precisa responder e agir de acordo. O processo de teste de penetração ajuda a descobrir pontos cegos que os hackers podem usar para violar sua estrutura de cibersegurança.

O que é teste de penetração?

Teste de penetração (ou pen testing) é um método para explorar seu ambiente de TI e identificar como um hacker pode explorar as vulnerabilidades expostas. É comumente chamado de hacking ético, pois envolve seus testadores de penetração imitando o ato do hacker, mas com permissão.

Mas para que seja eficaz, você precisa ser proativo e consistente. Usar tecnologia como ferramentas de teste de penetração e software de scanner de vulnerabilidades ajudará você a gerenciar as vulnerabilidades que encontrará.

O primeiro passo é escanear sua infraestrutura de TI em busca de vulnerabilidades de segurança. Uma vez concluída a avaliação de vulnerabilidades, você pode aproveitar o teste de penetração para identificar maneiras de um hacker explorar as fraquezas do seu ambiente e construir um programa robusto de gerenciamento de vulnerabilidades.

Isso não apenas ajuda a melhorar sua postura de segurança, mas também permite priorizar vulnerabilidades com base nos possíveis riscos associados a elas. Além disso, garante que sua estrutura de testes atenda aos requisitos de diferentes conformidades.

Por que você precisa de teste de penetração?

O teste de penetração envolve examinar todas as suas possíveis superfícies de ataque antes de um ataque cibernético real. É imperativo tê-lo em ciclos contínuos, pois protege sua estrutura de segurança de se tornar uma responsabilidade custosa. Você pode ter ouvido um ditado popular: a melhor defesa é um bom ataque; o teste de penetração complementa isso no cenário da cibersegurança.

Permite que você revele falhas críticas de segurança

A melhor maneira de proteger seu ambiente de TI de atacantes é detectar suas fraquezas antes que eles possam. O teste de penetração faz isso identificando as vulnerabilidades primeiro e depois encontrando maneiras de explorá-las como um hacker faria. Isso permite que você proteja seus ativos de TI de possíveis ataques.

Como envolve escanear sua rede, sistemas, sistema operacional (Mac OS, Microsoft Windows, Linux, etc.) e aplicativos, ele revela as vulnerabilidades críticas que poderiam comprometer sua segurança. Não só capacita você a detectar melhor as fraquezas de segurança, mas também revela as ocultas, como aquelas em pessoas por meio de técnicas de engenharia social.

Você pode prever a extensão em que as vulnerabilidades da sua organização podem ser exploradas e tomar medidas de acordo.

Permite que você priorize a remediação de vulnerabilidades severas

Como o teste de penetração examina a extensão de um possível ataque, ele ajuda você a priorizar a remediação e permite que você elabore planos de curto e longo prazo. Após um teste de penetração bem conduzido, você não ficará cego para o impacto e a facilidade de explorar as fraquezas de segurança da sua organização. Isso permitiria que você remedia as vulnerabilidades mais severas estrategicamente e guie sua equipe, capacitando você a ser um líder melhor em sua organização.

Ajuda você a desenvolver medidas de segurança robustas

Enquanto testa sua rede, sistema e aplicativos, os pesquisadores de segurança encontram muitas lacunas em suas medidas e protocolos de segurança. Um resumo disso ajuda você a preencher essas lacunas proativamente e contribuir para a construção de resiliência cibernética.

Os especialistas em teste de penetração também fornecerão insights e recomendações acionáveis sobre como eliminar essas fraquezas de segurança, permitindo que você reformule seus protocolos e processos de segurança existentes.

Ajuda você a cumprir com regulamentos de segurança

Com a segurança de dados sendo uma preocupação prevalente, você deve aderir a padrões de segurança como PCI, HIPAA, GDPR, ISO 27001 e outros enquanto atende usuários finais em seu escopo. As autoridades governantes esperam que você conduza auditorias regularmente para garantir a conformidade, e em caso de não conformidade, você seria responsável por pagar multas pesadas.

O teste de penetração ajuda você a cumprir esses regulamentos avaliando suas práticas de gerenciamento de ativos de TI e protegendo a integridade dos dados armazenados. Isso impediria que hackers vasculhassem os dados armazenados e criaria uma estrutura de segurança intransponível que adere aos padrões de conformidade.

Quer aprender mais sobre Ferramentas de Teste de Penetração? Explore os produtos de Teste de Penetração.

Principais abordagens para teste de penetração

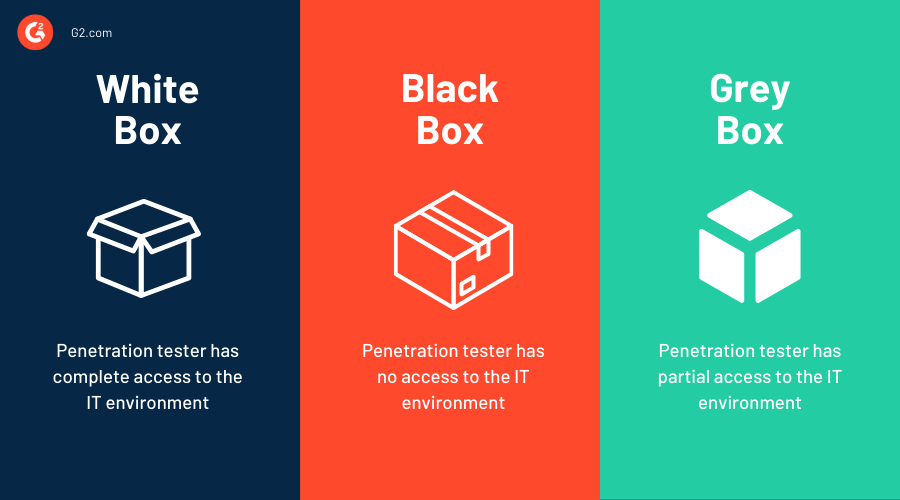

Existem três abordagens principais para conduzir testes de penetração. São elas:

Teste de penetração de caixa branca

Os testes de caixa branca são aqueles em que as organizações compartilham as informações de um aplicativo ou sistema e pedem aos pesquisadores de segurança que identifiquem vulnerabilidades exploráveis. Aqui, o testador de penetração tem acesso completo ao código-fonte e ao ambiente, o que os ajuda a conduzir uma análise aprofundada e produzir resultados detalhados.

Esses testes geralmente levam cerca de duas a três semanas, com base na amplitude da infraestrutura de TI da sua organização. Mesmo que produza uma análise detalhada, às vezes fica complicado identificar a área de foco, levando em consideração o nível de acesso dado.

Teste de penetração de caixa preta

Nos testes de caixa preta, as organizações não compartilham suas informações de segurança com os pesquisadores de segurança e permitem que eles investiguem sua rede e identifiquem vulnerabilidades de forma independente. O principal objetivo dessa abordagem é imitar um ataque cibernético do mundo real, onde o hacker ético assume o papel de um hacker anônimo.

O teste de penetração de caixa preta exige um alto nível de expertise técnica e pode levar normalmente até seis semanas para ser concluído. Eles são geralmente caros, pois o profissional de segurança tem que planejar, executar e relatar o resultado do teste sem um ponto de partida.

Teste de penetração de caixa cinza

Nos testes de penetração de caixa cinza, o profissional de segurança tem acesso parcial à rede ou aplicação web. O principal benefício de conduzir um teste de penetração de caixa cinza é o foco e a eficiência que você obtém nas avaliações de segurança. É direcionado e mais eficaz em preencher as lacunas de segurança e priorizar a remediação iminente de segurança.

6 tipos de testes de penetração

Existem seis tipos de testes de penetração que forneceriam colaborativamente segurança de 360 graus para a infraestrutura de TI da sua organização. Vamos nos aprofundar em entender cada um deles em detalhes.

1. Teste de penetração de serviços de rede

Os testes de penetração de serviços de rede envolvem examinar seus dispositivos de rede, como LANs, switches e roteadores. É possivelmente o teste de penetração mais comum na indústria. Especialistas recomendam conduzir testes de rede internos e externos pelo menos uma vez por ano.

2. Teste de penetração de aplicação web

O teste de penetração de aplicação web examina aplicativos baseados na web em busca de fraquezas expostas que podem colocar sua cibersegurança em risco. Além de testar aplicativos, o teste também encontra vulnerabilidades em bancos de dados, navegadores e seus componentes, como plugins, applets Java e mais. Esses testes são direcionados e detalhados e são realizados identificando cada ponto de contato do aplicativo com o usuário e examinando-o em busca de falhas.

3. Teste de penetração do lado do cliente

Você pode conduzir esses testes para identificar possíveis ataques em aplicativos ou programas do lado do cliente, como navegadores web, clientes de e-mail, players de multimídia e outros. Eles detectam vetores de ataque como cross-site scripting, injeção de HTML, redirecionamentos abertos e outros.

4. Teste de penetração de engenharia social

Você pode conduzir um teste de penetração de engenharia social copiando o ato de um hacker ao recuperar informações sensíveis de usuários internos por meio de phishing, tailgating ou outros. Esses testes permitem que você treine melhor sua equipe interna e sempre fique atento a malware e qualquer atividade fraudulenta.

5. Teste de penetração sem fio

Esses testes envolvem examinar seus ativos de TI conectados entre si e à internet. O escopo desses testes inclui investigar seu laptop, PCs e outros dispositivos habilitados para IoT em sua infraestrutura de TI. Você deve realizar esses testes no escritório para que possa ter acesso à rede WiFi.

6. Teste de penetração física

Nesses testes, o profissional de segurança tenta superar barreiras físicas para alcançar os ativos de TI e funcionários da sua organização. Esses testes expõem falhas nas barreiras físicas (como fechaduras, sensores, etc.) e recomendam medidas adequadas para fortalecer a postura de segurança do seu negócio.

Como fazer teste de penetração?

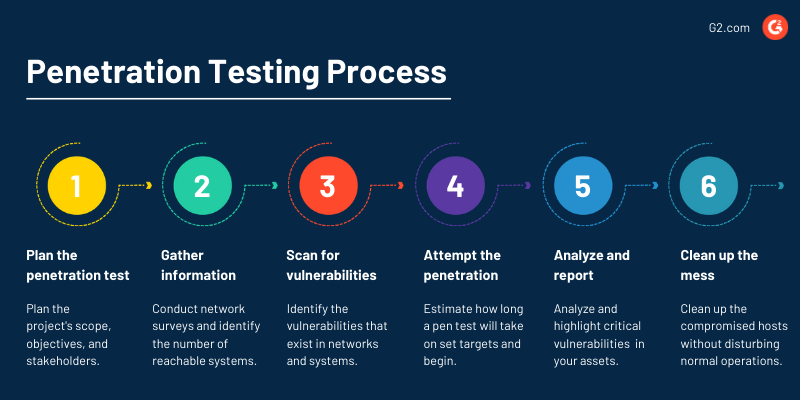

Realizar um teste de penetração em uma organização é um processo de seis etapas. Você pode executar essas etapas para construir um processo de teste de penetração escalável e repetível em sua empresa.

Planeje o teste de penetração

Conduzir um teste de penetração requer uma grande quantidade de preparação. É aconselhável convocar uma reunião de início com os profissionais de segurança para decidir o escopo do projeto, objetivos e partes interessadas. Também ajudaria se você fixasse um cronograma para esses testes, pois você não quer perturbar as operações diárias da empresa durante o teste.

Durante os testes, há a possibilidade de que alguns sistemas possam falhar devido ao tráfego de rede inflado. Você pode excluir esses sistemas do escopo para evitar tais incidentes. Na fase de planejamento, é vital decidir se a equipe precisa ser informada.

O teste de penetração completo envolve violar uma rede/sistema ilegalmente. Você deve garantir que obteve autorização legal da empresa antes de conduzir o teste, pois isso protege o interesse da empresa e impede que o testador sofra ações legais.

Reúna informações

Após planejar o teste de penetração, o próximo passo é reunir informações. Você pode conduzir pesquisas de rede e identificar o número de sistemas alcançáveis. Aqui, você pode esperar os nomes de domínio, nomes de servidores de banco de dados, ISPs, endereços IP de host e um mapa de rede como resultado da pesquisa.

Depois de concluir a pesquisa de rede, você pode passar para a varredura de portas. Agora você tem que detectar as portas abertas e fechadas na rede. Este também é o lugar onde você exclui aquelas portas que a organização não deseja testar.

Escaneie em busca de vulnerabilidades

Agora que você reuniu informações suficientes sobre os sistemas, o próximo passo é identificar as vulnerabilidades que existem nesses sistemas. Você pode usar ferramentas de escaneamento de vulnerabilidades para automatizar esse processo e preparar uma lista de vulnerabilidades para focar de perto.

Scanners de vulnerabilidades preparam a lista de vulnerabilidades automaticamente e as priorizam com base na pontuação de risco. Isso permite que você foque naquelas que podem ter um impacto maior na sua cibersegurança ou naquelas que são mais fáceis de explorar.

Tente a penetração

Depois de identificar as vulnerabilidades, o próximo passo é tentar o teste de penetração. Agora, antes de prosseguir, você deve estimar quanto tempo um teste de penetração específico levará e quais serão os alvos.

Mesmo que existam vulnerabilidades, isso não implica que possam ser exploradas facilmente. Pode levar muito esforço e tempo para render benefícios para o atacante. Então, você pode gerenciá-las no plano de longo prazo, enquanto vulnerabilidades que são fáceis de explorar e representam um risco considerável devem ser tratadas como prioridade.

Hoje em dia, a quebra de senhas é uma prática normal em testes de penetração. Você tem serviços como telnet e protocolo de transferência de arquivos (FTP) em execução em sistemas, tornando-o um bom ponto de partida para usar um quebrador de senhas. Você pode usar um ataque de dicionário (usando uma lista de palavras de arquivos de dicionário), crack híbrido (usando uma variação de palavras em um arquivo de dicionário) ou força bruta (testando senhas compostas por caracteres passando por todas as combinações possíveis).

Não termina aqui. Você tem mais duas áreas com as quais pode penetrar na segurança da empresa. Você pode fazer isso por meio de engenharia social ou contornando a segurança física. Você deve verificar isso também para conduzir um teste de penetração abrangente.

Analise e relate

Depois de concluir todas as etapas mencionadas acima, o próximo passo é relatar. Seu relatório começa com uma visão geral do teste de penetração. Em seguida, você pode destacar as vulnerabilidades mais críticas que poderiam impactar substancialmente a empresa. Depois, você menciona as menos críticas.

A única razão para separar as vulnerabilidades em críticas e menos críticas é ajudar as organizações a tomarem decisões. No geral, seu relatório deve cobrir um resumo do processo, uma lista abrangente de informações reunidas, uma lista de vulnerabilidades, sua descrição e sugestões, e recomendações para o processo de remediação.

Limpeza

A última etapa do processo de teste de penetração é a limpeza. Você tem que limpar a bagunça que pode ter surgido durante o teste de penetração. Em seguida, você deve executar a limpeza dos hosts comprometidos de forma segura para que não afete as operações normais da organização. É responsabilidade do testador de penetração informar a organização sobre as mudanças que foram criadas durante o teste de penetração e revisá-las de volta ao normal.

Dica: Para testes de penetração eficazes, considere ter alguém sem conhecimento prévio do seu sistema para conduzir o teste. Essa abordagem pode ajudar a descobrir pontos cegos que os desenvolvedores podem ter negligenciado. É por isso que hackers éticos são contratados para violar intencionalmente o sistema — com permissão — visando melhorar a segurança geral.

O que acontece após um teste de penetração?

Após concluir um teste de penetração, o hacker ético compartilhará suas descobertas com a equipe de segurança da empresa alvo. Essas informações podem então ser usadas para implementar atualizações de segurança para resolver quaisquer vulnerabilidades descobertas durante o teste.

Para aplicativos web, essas atualizações podem incluir limitação de taxa para controlar o fluxo de solicitações, novas regras de Firewall de Aplicação Web (WAF) para filtrar o tráfego malicioso e estratégias de mitigação de DDoS para proteger contra ataques de negação de serviço. Além disso, validações de formulário mais rigorosas e práticas de sanitização de dados podem ajudar a prevenir ataques de injeção e garantir que a entrada do usuário seja segura.

Para redes internas, as atualizações podem envolver a implantação de um gateway web seguro para monitorar e controlar o tráfego da internet ou a transição para um modelo de segurança zero-trust, que assume que as ameaças podem ser internas, bem como externas, e requer verificação de identidade rigorosa para cada pessoa e dispositivo tentando acessar recursos.

Se o hacker ético usou táticas de engenharia social para violar o sistema, a empresa pode precisar melhorar os programas de treinamento de funcionários para educar melhor a equipe sobre como reconhecer tentativas de phishing e outras práticas enganosas. Além disso, revisar e atualizar os sistemas de controle de acesso pode impedir o movimento lateral dentro da rede, garantindo que, mesmo que uma conta seja comprometida, ela não possa ser facilmente explorada para acessar outros sistemas críticos.

Incorporar soluções de provedores como Cloudflare pode fortalecer ainda mais as defesas. A Cloudflare protege aplicativos, redes e pessoal das empresas por meio de uma combinação de soluções de segurança de aplicativos web e uma plataforma de segurança Zero Trust, fornecendo proteção robusta contra ameaças cibernéticas em evolução. Ao aproveitar essas estratégias e ferramentas, as organizações podem melhorar sua postura geral de segurança e minimizar o risco de futuras violações.

Tipos de ferramentas de teste de penetração

Ferramentas de teste de penetração são intervenções tecnológicas que os profissionais de segurança precisam para realizar diferentes tipos de testes de penetração. Seja de código aberto ou licenciado, você pode usar essas ferramentas de pentest de acordo com o tipo de teste que está conduzindo.

Vamos analisar os tipos de ferramentas de teste de penetração disponíveis.

Scanners de portas

Scanners de portas são ferramentas de segurança projetadas e equipadas para sondar um servidor ou host em busca de portas abertas. Eles podem ser usados por administradores para identificar e verificar as políticas de segurança da rede. Além disso, os atacantes também podem usá-los para detectar o tipo de serviços de rede em execução no alvo e planejar seus ataques de acordo.

Os scanners de portas geralmente reúnem informações e dados sobre o host no ambiente de rede remotamente. Esta ferramenta pode detectar tanto portas TCP (protocolo de controle de transmissão) quanto UDP (protocolo de datagrama de usuário).

Também oferece a liberdade de conduzir atividades de sondagem como a sequência SYN, SYN-ACK, ACK (aperto de mão de três vias em portas TCP), varreduras parciais e mais.

Técnicas de varredura de portas

- Varredura de ping: Esta é a mais simples de todas as técnicas de varredura de portas. Inclui uma explosão automatizada de pings (ICMP - Protocolo de Mensagens de Controle da Internet) em diferentes portas para identificar aquelas que respondem. Os administradores geralmente desativam o ping no firewall ou no roteador, mas isso dificulta a solução de problemas de rede.

- Varredura TCP half-open: Esta técnica é às vezes referida como uma varredura SYN. Aqui, a varredura envia uma mensagem SYN e espera uma resposta SYN-ACK das portas abertas. Mas o scanner não completa a conexão uma vez que recebe a resposta. Este método é amplamente usado por atacantes para identificar os alvos.

- Conexão TCP: Esta técnica é semelhante à half-open, mas a conexão é completada uma vez que a varredura recebe uma resposta da porta aberta. Como a conexão é completada, você estaria aumentando o ruído da rede e pode disparar um alarme, ao contrário de uma varredura half-open.

- Varredura furtiva: Esta técnica é ainda mais silenciosa que as outras. A varredura envia pacotes de dados para portas com uma bandeira FIN e espera uma não-resposta (porta aberta). Se você receber um RST, a porta pode estar fechada. Firewalls estão procurando por pacotes SYN, então FIN muitas vezes passa despercebido.

Scanners de vulnerabilidades

Ferramentas de escaneamento de vulnerabilidades detectam e identificam as vulnerabilidades conhecidas presentes em seu ambiente de TI. Elas identificam os CVEs (Vulnerabilidades e Exposições Comuns) e cruzam com um ou mais bancos de dados de vulnerabilidades, como o NVD (Banco de Dados Nacional de Vulnerabilidades) e assim por diante.

As ferramentas de escaneamento de vulnerabilidades ajudam você a detectar vulnerabilidades com sua medida de risco quantificada pelo sistema de pontuação de vulnerabilidades comuns (CVSS), permitindo que você priorize a remediação de forma eficiente. O escaneamento ajuda você a garantir que seus ativos de TI aderem às conformidades e às políticas de segurança mais recentes da organização, enquanto ajuda a mitigar ataques cibernéticos.

Scanners de aplicativos

Scanners de aplicativos avaliam vulnerabilidades de segurança em aplicativos web. Eles ajudam você a identificar manipulação de cookies, cross-site scripting, injeções SQL e outras portas dos fundos e ameaças que um atacante pode usar para explorar a vulnerabilidade do seu aplicativo.

Proxies de avaliação de aplicativos web

Você pode colocar esta ferramenta entre o navegador do testador de penetração e o servidor web alvo para ver e avaliar de perto a troca de informações que está ocorrendo em tempo real. Com isso, você pode manipular os campos HTML ocultos para ganhar acesso ao sistema.

No geral, a ferramenta permite que você mantenha e mantenha o foco no fluxo de informações e dados em um nível muito mais próximo.

Melhores ferramentas de teste de penetração

Ferramentas de teste de penetração ajudam você a imitar um ataque cibernético explorando vulnerabilidades e lacunas de segurança em sua infraestrutura de TI. Elas permitem que você explore diferentes maneiras de um hacker aproveitar falhas em sua rede ou sistema e capacitam você a corrigi-las antes que possam ser usadas de forma ilícita.

A lista abaixo contém avaliações de usuários reais das melhores ferramentas de teste de penetração do mercado. Para ser incluído nesta lista, um produto deve:

- Simular ataques cibernéticos em sistemas ou aplicativos de computador

- Reunir inteligência sobre vulnerabilidades conhecidas potenciais

- Analisar explorações e relatar os resultados dos testes

* Abaixo estão as cinco principais ferramentas de teste de penetração do Relatório Grid® de Outono de 2024 da G2. Algumas avaliações podem ser editadas para clareza.

1. vPenTest

vPenTest é uma plataforma automatizada de teste de penetração de rede que permite que você veja as vulnerabilidades em sua rede antes dos hackers. Facilita para as organizações monitorar e avaliar continuamente seus riscos de cibersegurança em tempo real.

O que os usuários mais gostam:

"Vonhai vPEN me forneceu uma solução empresarial de classe líder multi-inquilino para uma plataforma simples que testa tanto portas internas quanto externas que os clientes nunca estiveram cientes e mudanças de rede que foram feitas sem nosso conhecimento! A quantidade de tempo que sou capaz de agendar isso, receber meus resultados e apresentar nossas descobertas aos clientes. Cria um processo fenomenal que permite a coleta e relatório de informações de forma rápida e eficiente.

Com esta solução, você também tem permissão para testar e calcular uma contagem total de IPs antes de qualquer varredura verdadeira para saber quantos IPs você estaria testando para se preparar melhor para gastar sua contagem de IPs utilizáveis. Eu consideraria o vPen como um líder neste serviço e definitivamente estou ansioso para ver quais novas ferramentas eles têm para o futuro!

- vPenTest Review, John H.

O que os usuários não gostam:

"O maior item que não gosto no vPenTest é a configuração manual para agentes. A documentação é muito clara sobre como configurar agentes internamente, mas com quão simples a ferramenta geral é, é um pouco surpreendente que eles não tornem isso um processo mais simples."

- vPenTest Review, Nick M.

2. Pentera

Pentera é uma plataforma de validação de segurança automatizada que permite que todas as organizações testem facilmente a integridade de todas as camadas de cibersegurança, revelando exposições de segurança verdadeiras e atuais a qualquer momento, em qualquer escala. Milhares de profissionais de segurança e provedores de serviços em todo o mundo usam a Pentera para guiar a remediação e fechar lacunas de segurança antes que sejam exploradas. Seus clientes incluem Casey's General Stores, Emeria, LuLu International Exchange e IP Telecom.

O que os usuários mais gostam:

"Fácil de usar e configurar. A interface do usuário é ótima, e o painel fornece todas as informações necessárias em um só lugar. Você pode se aprofundar nas varreduras e é fornecido não apenas os detalhes, mas links para o CVE. Você pode agendar varreduras como desejar, e o serviço também escaneia automaticamente novas vulnerabilidades de zero-day. Ele gera relatórios automaticamente que são enviados por e-mail para você. Esses relatórios podem ser usados para provar que você está monitorando ativamente ameaças externas e configurações incorretas que podem deixá-lo vulnerável. Funciona em redes em nuvem, híbridas e de hardware autônomo. Usamos isso todos os dias!"

- Pentera Review, Jerry H.

O que os usuários não gostam:

"Ainda não completa todas as fases de caixa preta, pois é projetado com segurança em mente e atualmente carece de técnicas que poderiam criar impactos significativos, como ataques de estouro de buffer e outros métodos semelhantes que um verdadeiro black hat empregaria."

- Pentera Review, Felipe E.

3. Bugcrowd

Bugcrowd é mais do que apenas uma empresa de segurança crowdsourced, eles são uma comunidade de entusiastas de cibersegurança unidos por um propósito comum: proteger organizações de atacantes. Ao conectar clientes com os hackers confiáveis certos por meio de uma plataforma alimentada por IA, eles os capacitam a retomar o controle e ficar à frente até mesmo das ameaças mais vulneráveis.

O que os usuários mais gostam:

"Sua equipe de contas tem sido instrumental no desenvolvimento do nosso programa de divulgação ao longo do tempo, com o objetivo de evoluí-lo para um programa abrangente de recompensas por bugs. Eles identificam e envolvem efetivamente os pesquisadores certos para lidar com divulgações enquanto minimizam submissões duplicadas por meio de sua equipe de triagem. A equipe de contas também é flexível e generosa em seus preços, promovendo uma forte parceria e garantindo que permaneçam nosso fornecedor de escolha a longo prazo."

- Bugcrowd Review, Jack E.

O que os usuários não gostam:

"Uma área para melhoria para o Bugcrowd é melhorar o loop de comunicação e feedback entre pesquisadores e proprietários de programas. Ocasionalmente, os tempos de resposta e a clareza do feedback podem ser inconsistentes, o que pode frustrar pesquisadores que buscam orientação oportuna e detalhada sobre suas submissões."

- Bugcrowd Review, Jitmanyu S.

4. The NetSPI Platform - Penetration Testing as a Service (PTaaS)

PTaaS da NetSPI (Penetration Testing as a Service) é uma solução abrangente que combina pessoal especializado, processos comprovados e tecnologia avançada para fornecer avaliações de segurança contextualizadas em tempo real. Permite que as organizações acessem mais de 250 especialistas em segurança internos e utilizem a Plataforma NetSPI por um ano inteiro, oferecendo uma variedade de serviços de teste de penetração.

O que os usuários mais gostam:

"O que mais apreciamos foi a orientação e suporte extensivos da equipe e liderança da NetSPI. Tivemos inúmeras discussões sobre o escopo de nossas iniciativas, recebendo insights valiosos de Richard Booth e sua equipe. A plataforma Resolve e o painel estão prontos para revolucionar a indústria; é fácil de usar e fornece todas as informações necessárias para uma gestão eficaz. O painel até inclui um recurso de chat que conecta diretamente com testadores para suporte imediato. No geral, é uma plataforma fantástica apoiada por uma ótima empresa."

- NetSPI PTaaS Review, Timothy L

O que os usuários não gostam:

"Embora as integrações sejam essenciais, elas carecem de alguma funcionalidade, particularmente em termos de opções de exportação."

- NetSPI PTaaS Review, Zane G.

5. Cobalt

Cobalt oferece uma plataforma moderna de pentest como serviço (PtaaS) que pode ser usada em ambientes autônomos e complexos. Com sua comunidade exclusiva de testadores, a Cobalt fornece insights em tempo real para mitigar riscos. É um mecanismo de gerenciamento de vulnerabilidades orientado por dados que permite que as empresas identifiquem, rastreiem e corrijam vulnerabilidades de software.

O que os usuários mais gostam:

"A Cobalt foi capaz de entregar um relatório de teste de penetração para nós muito rapidamente, pois precisávamos de testes em curto prazo. Achamos que eles foram muito minuciosos, o teste foi de alta qualidade e a capacidade de resposta foi excelente em entender nossa situação única."

- Cobalt Review, Taylor J.

O que os usuários não gostam:

"Gostaria que houvesse maneiras mais fáceis de implementar APIs para todos os nossos aplicativos de agendamento/gerenciamento aqui na ISS. Além disso, maneiras de criar automaticamente um canal no Slack com o botão de revisão de pentest enviado seria maravilhoso para preparar os membros antes que o teste entre no ar."

- Cobalt Review, Sean T.

Chegue à raiz do problema

Os testes de penetração emulam um ataque cibernético "real", revelando assim a extensão em que um hacker poderia explorar vulnerabilidades. Eles também o conscientizariam das lacunas de segurança que precisam ser preenchidas para proteger sua cibersegurança, desde que você seja regular e proativo sobre isso.

Os hackers precisam apenas de uma lacuna para cumprir seus motivos superficiais; certifique-se de não deixá-las descobertas. Você deve tomar medidas para abordar essas vulnerabilidades e gerenciar sua postura de segurança de forma eficaz.

Saiba mais sobre teste de segurança de aplicativos estáticos (SAST) e como ele pode ajudá-lo a melhorar a segurança de seus aplicativos.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.