Leva vinte anos para construir uma reputação e poucos minutos de um incidente cibernético para destruí-la. Esta afirmação é mais verdadeira hoje do que nunca.

As empresas são altamente suscetíveis a ataques cibernéticos, e uma única violação pode expor dados sensíveis, causar interrupções operacionais e danos à reputação. É por isso que as empresas devem ter uma postura forte de cibersegurança, e um sistema de detecção de intrusões (IDS) é uma das ferramentas críticas para alcançar isso.

O que é um sistema de detecção de intrusões?

Um sistema de detecção de intrusões (IDS) é um sistema de segurança que monitora atividades de rede ou sistema para identificar e alertar sobre acessos não autorizados, comportamentos suspeitos ou violações de segurança em tempo real, ajudando a proteger contra ameaças cibernéticas.

O IDS atua como um sistema de alerta precoce, pronto para soar o alarme se encontrar algo suspeito no sistema, assim como um alarme de incêndio age quando detecta um incêndio. Ele é frequentemente usado com um sistema de prevenção de intrusões (IPS) projetado para ativamente impedir as ameaças detectadas pelo IDS.

Muitas empresas aproveitam a força do IDS e do IPS usando um sistema de detecção e prevenção de intrusões (IDPS) para detectar e defender proativamente contra ataques cibernéticos.

Por que os sistemas de detecção de intrusões são importantes?

Hoje em dia, os riscos cibernéticos estão disparando, causando trilhões de dólares em danos às empresas.

Com o aumento da adoção da nuvem e o surgimento de uma cultura de trabalho híbrida caracterizada por práticas como "traga seu próprio dispositivo" (BYOD) e trabalho remoto, o perímetro de segurança tradicional não é mais tão definido como antes. Isso criou milhões de oportunidades de ataque. E quando os hackers veem uma fraqueza, eles a exploram.

Isso é evidente pelo número crescente de incidentes de segurança. Em 2022, o volume global de ataques cibernéticos aumentou 38%. Somente os ataques de ransomware aumentaram 13% no mesmo ano, igualando-se aos últimos cinco anos combinados. Não é uma questão de se os cibercriminosos atacarão uma empresa, mas quando.

Tais ataques consomem diretamente os recursos de uma empresa, levando a custos de negócios aumentados. O custo inclui remediação, receitas perdidas devido ao tempo de inatividade dos negócios, pagamentos de resgate e taxas legais e de auditoria. As ramificações vão além dessas despesas, chegando à perda de confiança e reputação dos clientes.

Nesta situação, por mais clichê que possa parecer, é melhor prevenir do que remediar. O IDS surge como uma rede de segurança confiável neste momento crítico. Ele visa identificar diferentes tipos de malware, tráfego de rede malicioso e uso de computador o mais cedo possível e notificar a equipe de segurança sobre qualquer tentativa de hackear ou interromper um sistema.

Ao capturar e sinalizar intrusões na primeira instância, o IDS identifica tentativas de ataque ao sistema muito antes de um ataque bem-sucedido ser provável.

O IDS protege contra uma variedade de ataques cibernéticos, incluindo

- Acesso não autorizado

- Violações de dados

- Exfiltração de dados

- Ataques de negação de serviço distribuída (DDoS)

- Infecções por malware

- Envenenamento de DNS

- Tráfego e cargas maliciosas como injeção de SQL e cross-site scripting (XSS)

- Ameaças internas

- Violações de políticas

Hoje, o IDS alimentado por aprendizado de máquina (ML) está sendo implantado também para prevenção de ataques de dia zero.

Quer aprender mais sobre Soluções de Segurança para Data Center? Explore os produtos de Soluções de Segurança para Data Center.

Como funciona um sistema de detecção de intrusões

Intrusão é quando uma pessoa ganha ou tenta ganhar acesso a um sistema ou recurso de sistema ao qual não está autorizada. Uma vez dentro, tais intrusos podem fazer o que quiserem até serem detectados - roubar dados, causar danos aos negócios tornando uma rede, sistema ou aplicativo de software inutilizável, ou usá-lo como meio para outras intrusões em outros lugares.

De qualquer forma, o sistema empresarial é comprometido uma vez que um intruso está dentro, e as consequências podem ser desagradáveis se deixadas assim.

Um IDS trabalha para detectar tais intrusões na infraestrutura de TI empresarial monitorando a rede e atividades no endpoint em busca de padrões suspeitos. Aqui está uma versão simplificada de como funciona:

- Coleta de dados: O IDS coleta dados como tráfego de rede de roteadores, firewalls e logs de sistema individuais de endpoints como servidores e estações de trabalho.

-

Análise de dados: Em seguida, analisa os dados coletados usando diferentes métodos como regras predefinidas, análise baseada em assinaturas e algoritmos de detecção de anomalias.

Para dados de rede, compara os dados coletados com a linha de base do comportamento normal da rede e gera alertas quando há desvios da linha de base. Da mesma forma, rastreia alterações nas configurações, configuração crítica do sistema e arquivos nos logs de sistema individuais para alterações não autorizadas. Muitos IDSs permitem que analistas do centro de operações de segurança (SOC) personalizem e definam as linhas de base para o tráfego de rede e atividades do sistema por meio de política de detecção de intrusões. -

Geração de alertas: Se a análise identificar atividade suspeita ou não autorizada que viole regras definidas pelo usuário ou limites padrão, o IDS registra como um evento de intrusão e envia uma notificação por mensagem ou e-mail.

A maioria dos IDSs mantém registros de eventos de intrusão em seus painéis ou em uma ferramenta de gerenciamento de informações e eventos de segurança (SIEM) com a qual estão integrados. - Resposta e mitigação: Uma vez alertados, os administradores de sistema analisam os eventos de intrusão para determinar quais ações de segurança tomar. Alguns IDSs têm mecanismos de negação como filtragem de pacotes, limitação dinâmica variável, desconexão de servidores comprometidos, etc.

Por exemplo, você tem uma política de regulação de tráfego de rede para notificá-lo se o número de conexões de protocolo de controle de transmissão (TCP) ultrapassar 10% do total de conexões ao seu sistema em um curto intervalo de tempo. Quando o IDS detecta que as conexões TCP excedem o limite definido, ele alerta você com notificações por e-mail e mensagem.

Como tal solicitação de conexão incomum aponta para um possível ataque DDoS, você pode limitar o tráfego de entrada por um período específico e contê-lo. Uma vez que o incidente termina, você pode analisar os logs para identificar de onde o tráfego incomum se originou.

Hoje, existem até mesmo softwares IDS nativos da nuvem para monitorar ativos tanto locais quanto na nuvem como parte da estratégia de segurança na nuvem.

Dois principais métodos de detecção de intrusões no IDS

A partir do funcionamento do IDS, torna-se evidente que os métodos de detecção empregados no IDS desempenham um papel fundamental na identificação de atividades suspeitas. Vamos agora explorar os dois principais métodos de detecção de intrusões.

1. Detecção baseada em assinaturas

A detecção por assinatura baseia-se em assinaturas ou padrões predefinidos de ataques conhecidos, incluindo vírus, worms, trojans e técnicas de ataque específicas. Compara o tráfego de rede ou comportamento do sistema com um banco de dados de assinaturas de ataques conhecidos e aciona um alerta se houver uma correspondência.

Embora o método de detecção baseado em assinaturas seja eficaz contra ameaças conhecidas, é ineficaz contra vulnerabilidades de dia zero e técnicas de ataque novas.

2. Detecção baseada em anomalias

Também conhecida como detecção baseada em comportamento, a técnica de detecção de anomalias foca em identificar desvios dos padrões normais de sistemas ou redes estabelecidos. O sistema constrói um perfil de comportamento normal monitorando a atividade da rede, processos do sistema, atividades do usuário ou outros parâmetros relevantes ao longo do tempo. Se houver um desvio significativo da linha de base, ele aciona um alerta.

Métodos de detecção baseados em anomalias, apoiados por ML, podem ser bastante eficazes contra ataques de dia zero e ameaças emergentes e novas. No entanto, pode gerar falsos positivos com frequência.

A maioria dos sistemas IDS e IDPS adota uma abordagem híbrida chamada método de detecção de intrusões híbrida. Este método combina métodos baseados em assinaturas e anomalias para detectar uma gama mais ampla de ameaças de segurança enquanto minimiza as taxas de erro.

Cinco tipos de sistema de detecção de intrusões

Com base em onde estão colocados em um sistema e que tipo de atividade monitoram, os IDSs são classificados em cinco tipos principais:

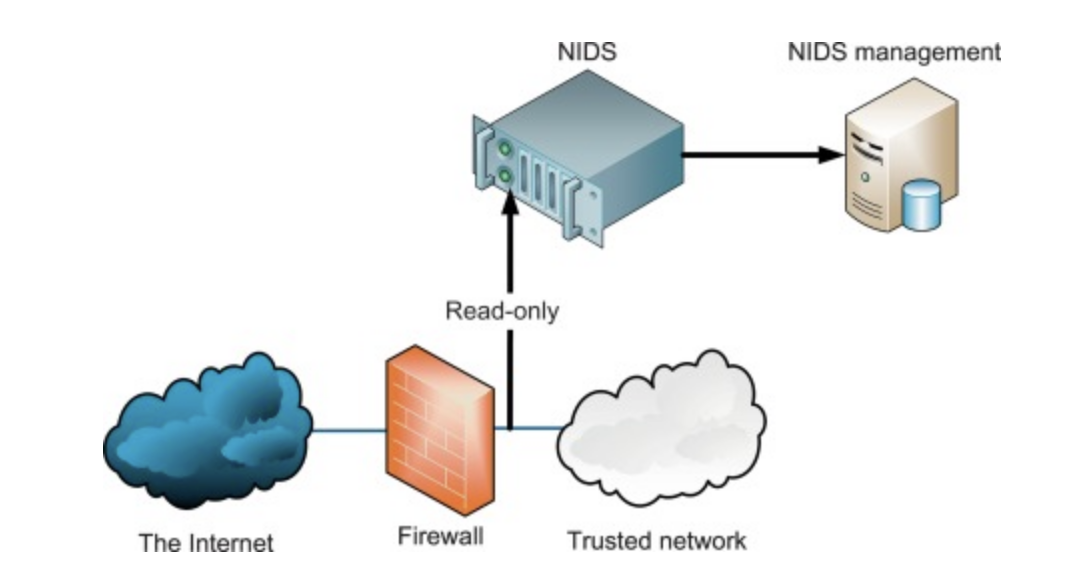

1. Sistema de detecção de intrusões baseado em rede (NIDS)

O NIDS é implantado em pontos estratégicos para examinar o tráfego de rede e pacotes de e para todos os dispositivos para encontrar comportamentos anormais, seja localmente em um data center ou na nuvem. Ele é colocado "fora de banda", ou seja, o tráfego não passa diretamente por ele. Em vez disso, uma cópia dos pacotes de rede é enviada para ele para análise, de modo que a inspeção não afete o tráfego legítimo.

O NIDS é um firewall?

O NIDS não é um firewall. Um firewall monitora e filtra ativamente o tráfego de rede. O NIDS, por outro lado, monitora passivamente o tráfego e alerta se houver suspeita de entrada prejudicial.

O NIDS é particularmente útil porque detecta uma intrusão antes que ela alcance os sistemas internos. Ele tem duas variações principais com base em se a ferramenta usa métodos de detecção baseados em assinaturas e anomalias.

Fonte: ScienceDirect

2. Sistema de detecção de intrusões baseado em host (HIDS)

Assim como as soluções de segurança de data center protegem servidores e endpoints em um data center, o HIDS protege servidores e endpoints em toda a infraestrutura de TI. Ele é instalado em dispositivos e servidores individuais para detectar qualquer sistema comprometido.

O HIDS escaneia atividades no dispositivo individual e supervisiona alterações em arquivos críticos do sistema operacional e processos do sistema. Se notar algo anormal, como tentativas repetidas de login falhadas, alterações no Registro do sistema ou instalação de uma porta dos fundos, ele alerta os administradores de segurança.

Versões simples de consumidor do HIDS monitoram sistemas individuais, e versões complexas de empresas permitem monitoramento e gerenciamento centralizados de sistemas de rede.

Fonte: GeeksforGeeks

3. Sistema de detecção de intrusões baseado em protocolo (PIDS)

O PIDS é implantado em servidores web para monitorar os protocolos usados para conectar dispositivos aos servidores web. Tipicamente, o PIDS verifica as conexões de protocolo de transferência de hipertexto (HTTP) e HTTPS mais comumente usadas para detectar anomalias a nível de protocolo.

4. Sistema de detecção de intrusões baseado em protocolo de aplicação (APIDS)

O APIDS é um IDS específico colocado entre o servidor web e o sistema de gerenciamento de banco de dados de aplicativos web. Ele monitora conexões a bancos de dados de linguagem de consulta estruturada (SQL) em busca de ameaças como injeções de SQL.

Note que o APIDS e o PIDS não podem funcionar como uma solução autônoma para encontrar todas as intrusões e atuam de forma complementar ao NIDS e HIDS.

5. Sistema de detecção de intrusões híbrido

Assim como o método de detecção de intrusões híbrido, este sistema combina dois ou mais tipos de IDS para criar uma solução abrangente. Ele melhora a eficácia geral e a precisão do IDS.

Benefícios do IDS

Implantar o IDS oferece vários benefícios para equipes de segurança, administradores de rede e organizações para responder efetivamente a ameaças cibernéticas, minimizar riscos e manter a integridade de sua infraestrutura de TI. Ele ajuda a:

- Identificar ameaças e ataques de segurança em tempo real, permitindo uma resposta rápida a incidentes.

- Minimizar o tempo de inatividade da rede ou sistema e as perdas financeiras associadas.

- Coletar dados valiosos para análise forense pós-incidente, ajudando as organizações a entender como um ataque ocorreu.

- Atender aos requisitos regulatórios e de conformidade monitorando e relatando eventos de segurança.

- Fortalecer a postura geral de segurança de uma organização.

Desafios do IDS

Embora eficaz na detecção de ameaças potenciais, o IDS não está isento de limitações. Aqui estão alguns desafios comuns associados ao IDS:

- Falsos positivos e falsos negativos: As soluções IDS são propensas a gerar falsos positivos, ou seja, alertas acionados para tráfego de rede benigno. Os falsos alarmes levam a investigações desnecessárias. Por outro lado, falsos negativos ocorrem quando um IDS não detecta uma violação de segurança real, potencialmente deixando toda a rede vulnerável.

- Falta de contexto: O IDS pode gerar alertas sem informações detalhadas sobre o motivo ou as consequências potenciais devido à falta de compreensão da intenção e impacto dos eventos detectados.

- Limitações da detecção baseada em assinaturas: Como mencionado anteriormente, o IDS baseado em assinaturas tem dificuldades para identificar ameaças novas e em evolução, pois não terá os padrões de assinatura em seu banco de dados.

- Técnicas de evasão: Hackers usando técnicas avançadas de evasão como spoofing de DNS, criptografia e ameaças de isca de propósito para distrair a equipe de segurança é um dos principais desafios do IDS. Tais falsos alarmes podem causar fadiga no operador e desviar as equipes de segurança de ataques reais.

Alguns desses desafios, como falsos alarmes, podem ser superados ajustando as políticas de segurança e IDS para atender às necessidades da organização sobre quando precisa ser alertada. No entanto, leva tempo e esforço para acertar.

IDS vs. IPS: Qual é a diferença e qual você precisa?

Frequentemente, as equipes de segurança se perguntam se precisam de IDS ou IPS como parte de sua arquitetura de segurança. Entenda as distinções entre eles para tomar decisões informadas sobre o que você precisa.

IDS é implantado para monitorar passivamente a rede e o sistema para detectar e alertar sobre intrusões. As equipes de segurança precisam investigar o alerta e decidir se requer ação adicional.

IPS é implantado em linha para prevenir ativamente a intrusão, tomando medidas imediatas contra qualquer atividade suspeita. Ele vai um passo além do IDS, pois mitiga ativamente as ameaças.

Aqui estão suas principais diferenças em termos de propósito, funcionalidade e seu impacto na infraestrutura de rede.

| Sistema de detecção de intrusões (IDS) | Sistema de prevenção de intrusões (IPS) | |

| Propósito | Monitorar rede e sistema para incidentes de segurança e tentativas de acesso não autorizado. | Monitorar rede e sistema para incidentes de segurança e tentativas de acesso não autorizado, mas também tomar medidas imediatas para bloquear ou mitigar ameaças identificadas. |

| Funcionalidade | Monitoramento passivo. Gera alertas ou notificações quando atividade maliciosa é detectada. | Monitoramento ativo. Toma medidas imediatas, como desligar sistemas, bloquear tráfego ou interromper conexões em tempo real. |

| Impacto no desempenho da rede | Impacto mínimo no desempenho da rede, pois opera em modo passivo. | Tem um impacto maior no desempenho da rede devido ao bloqueio ativo e mitigação de ameaças. |

O IDS e o IPS podem ser implantados como uma solução autônoma ou como parte de uma estrutura de segurança maior.

Se seu objetivo principal é obter visibilidade da rede e monitorar o tráfego de rede, então o IDS é adequado. Mas, se sua necessidade de segurança é a mitigação imediata de ameaças, o IPS é a melhor opção. Além disso, se sua empresa suporta infraestrutura crítica como sistemas financeiros e opera em setores com requisitos de segurança rigorosos, é melhor optar pelo IPS.

No entanto, a maioria das organizações implementa ambas as soluções usando IDPS em uma abordagem de segurança em camadas, pois fornece proteção mais abrangente para a rede e o sistema. Vamos explorar um pouco mais sobre o IDPS.

IDPS: A solução tudo-em-um

Enquanto firewalls e outras soluções de segurança fornecem a base para a segurança de rede e sistema, o IDPS é a linha adicional de defesa que cuida das ameaças que passam pela defesa preliminar.

O IDPS informa os administradores de TI e a equipe de segurança sobre anomalias e ataques à infraestrutura de TI e fornece capacidades de prevenção de intrusões preventivas.

Um checklist rápido de recursos a considerar ao selecionar um software IDPS

Com base nos dados da G2, nossos usuários se concentram nos seguintes recursos populares ao escolher uma ferramenta IDPS:

- Alertas de incidentes

- Proteção de carga de trabalho

- Monitoramento de atividades

- Automação

As indústrias mais comuns que usam software IDPS com base no resumo de avaliações na G2 são tecnologia da informação e serviços, a indústria de segurança de computadores e rede, serviços de software de computador e serviços financeiros e bancários.

Top 5 sistemas de detecção e prevenção de intrusões (IDPS)

- Trend Micro Hybrid Cloud Security

- Trend Micro TippingPoint

- ExtraHop

- AlienVault USM (da AT&T Cybersecurity)

-

Palo Alto VM-Series

*Acima estão os cinco principais softwares IDPS do Relatório Grid® da G2 de Outono de 2023.

Detecte e derrote

O IDS é indispensável para a segurança de rede e infraestrutura de TI na era do aumento das ameaças cibernéticas. Ele capacita equipes de segurança e administradores de rede e sistema a fortalecer a postura de segurança da organização e proteger ativos digitais críticos.

Deixe o IDS ser seu sentinela e ganhe vantagem na batalha contínua contra os cibercriminosos.

Agora que você foi alertado sobre o IDS, explore nosso guia aprofundado sobre resposta a incidentes para garantir que você esteja preparado para combater ameaças de forma eficaz.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.