Você tem contas comerciais, portanto, você tem nomes de usuário e senhas... por enquanto.

Se você é como eu, usa um gerenciador de senhas para acompanhar todos esses nomes de usuário e senhas. Eu contei as minhas; tenho 184 contas (pelo menos que eu saiba). Isso ainda está abaixo da média. O funcionário médio gerencia 191 senhas, de acordo com um estudo de 2017 da LastPass.

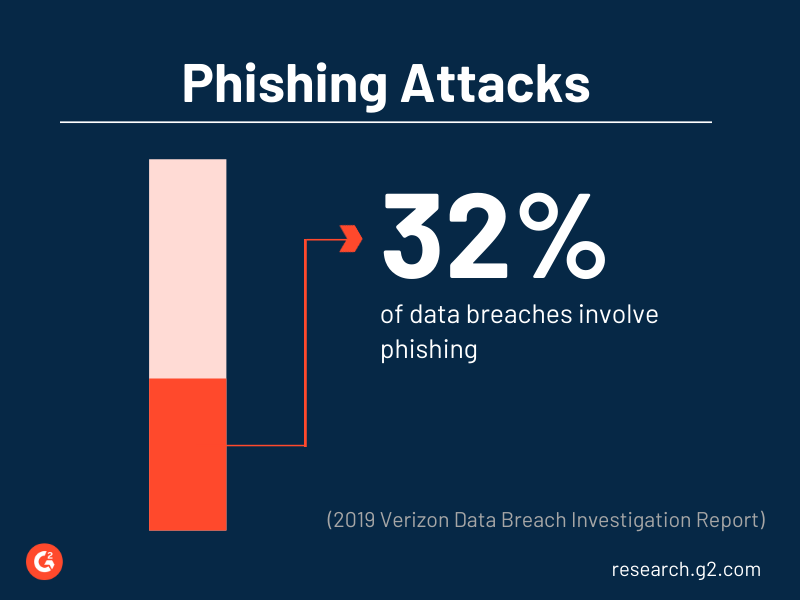

Mesmo com práticas de senhas excelentes, como usar uma senha única para cada conta (quem estamos enganando, no entanto), as senhas são hackeadas. Práticas ruins de senha e autenticação levam a (ainda mais) ataques de phishing a funcionários e suas empresas.

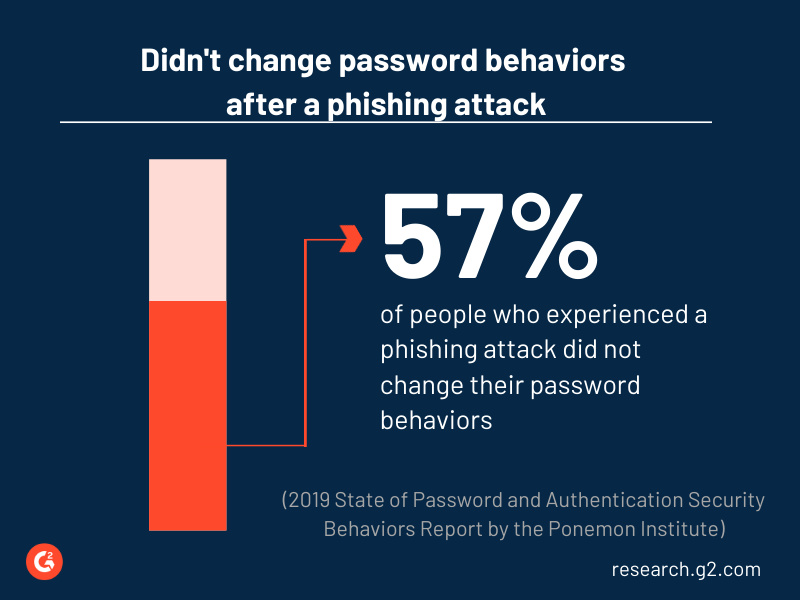

Na verdade, credenciais roubadas e phishing foram os principais vetores de ciberataques em 2019, de acordo com um relatório da Verizon. Além disso, de acordo com o relatório de 2019 do Instituto Ponemon, 44% dos entrevistados já sofreram um ataque de phishing no trabalho (ênfase minha). Ainda pior, 57% desses entrevistados que sofreram um ataque de phishing não mudaram seus comportamentos de senha.

É seguro proteger contas apenas com senhas?

Senhas são o tipo mais básico de autenticação, mas não são suficientes para proteger contas por si só. Por quê? Porque senhas são hackeadas, e senhas estão no centro da maioria das violações de dados.

Nos últimos anos, as estatísticas de crimes cibernéticos relataram números preocupantes sobre o impacto dos hackers nas empresas. Por exemplo, de acordo com um estudo de 2018 da Cisco, 74% das empresas com privacidade imatura sofreram uma perda cibernética de mais de $500.000 no ano anterior, enquanto apenas 39% das empresas com privacidade madura sofreram. Senhas continuam sendo um vetor de ataque principal para criminosos cibernéticos, seja usando diretórios de senhas hackeadas conhecidas, ataques de dicionário, keylogging ou golpes de phishing para obter as senhas dos usuários.

Então, se as senhas não são seguras, podemos parar de usá-las? Você pode se surpreender ao ouvir... sim. Sim, podemos parar de usar senhas usando outros tipos de autenticação. Isso é conhecido como autenticação sem senha.

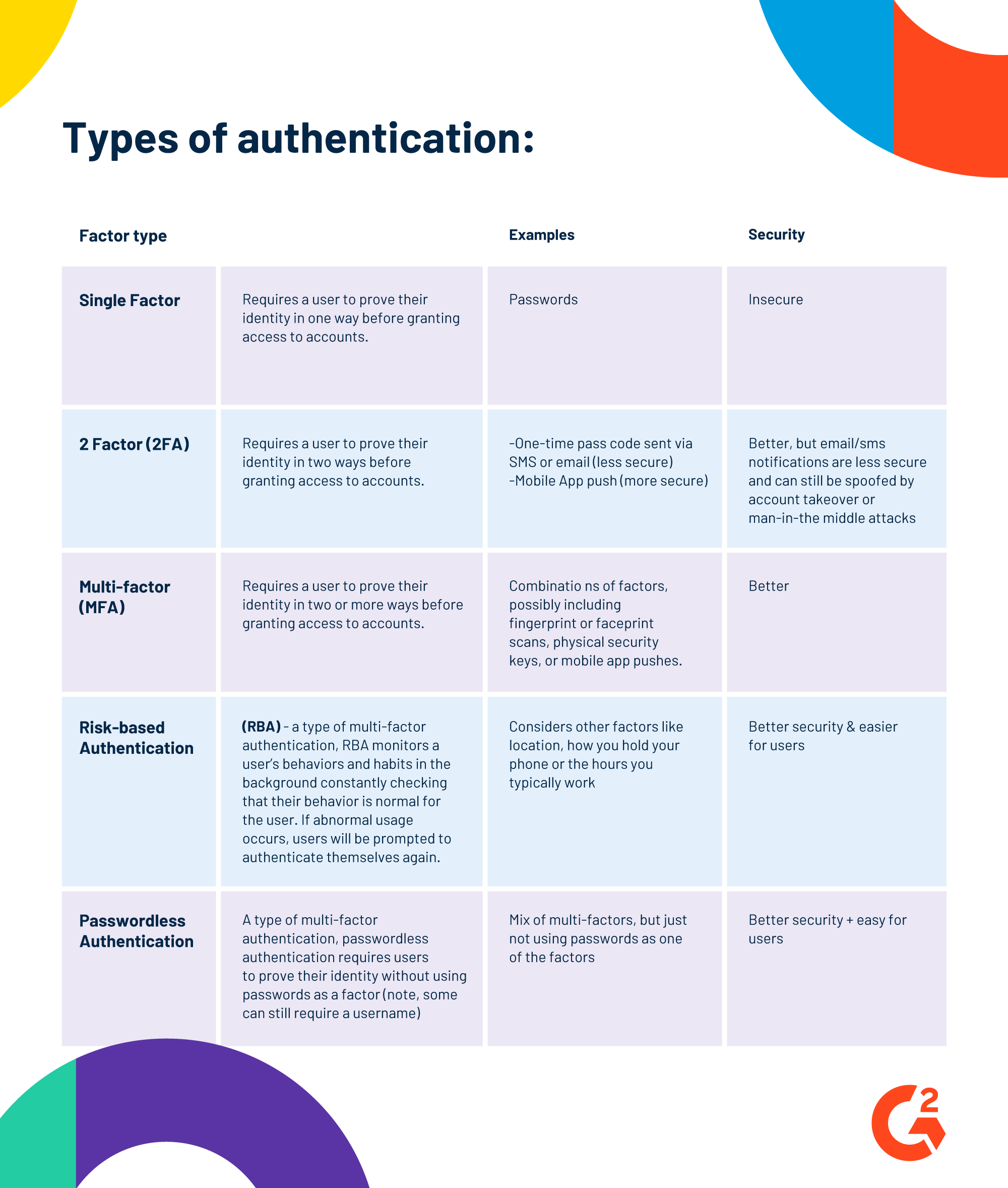

Abaixo você encontrará informações sobre diferentes maneiras de autenticar usuários hoje e como isso contrasta com a autenticação sem senha. Leia mais abaixo sobre casos de uso do mundo real e por que as empresas estão adotando a autenticação sem senha.

O que é autenticação?

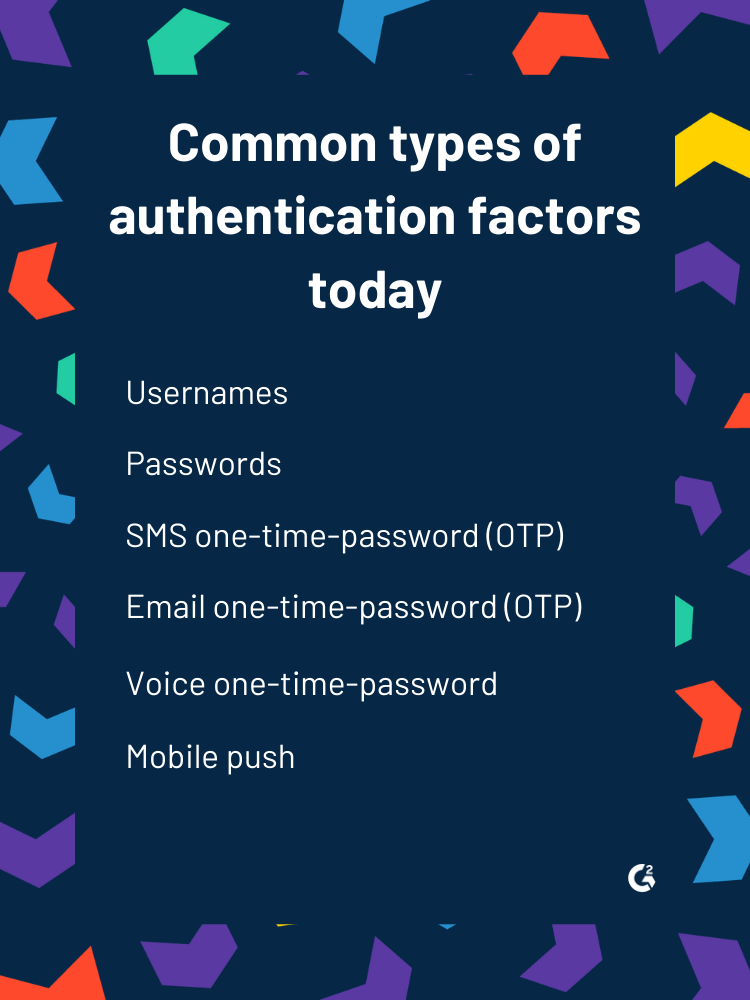

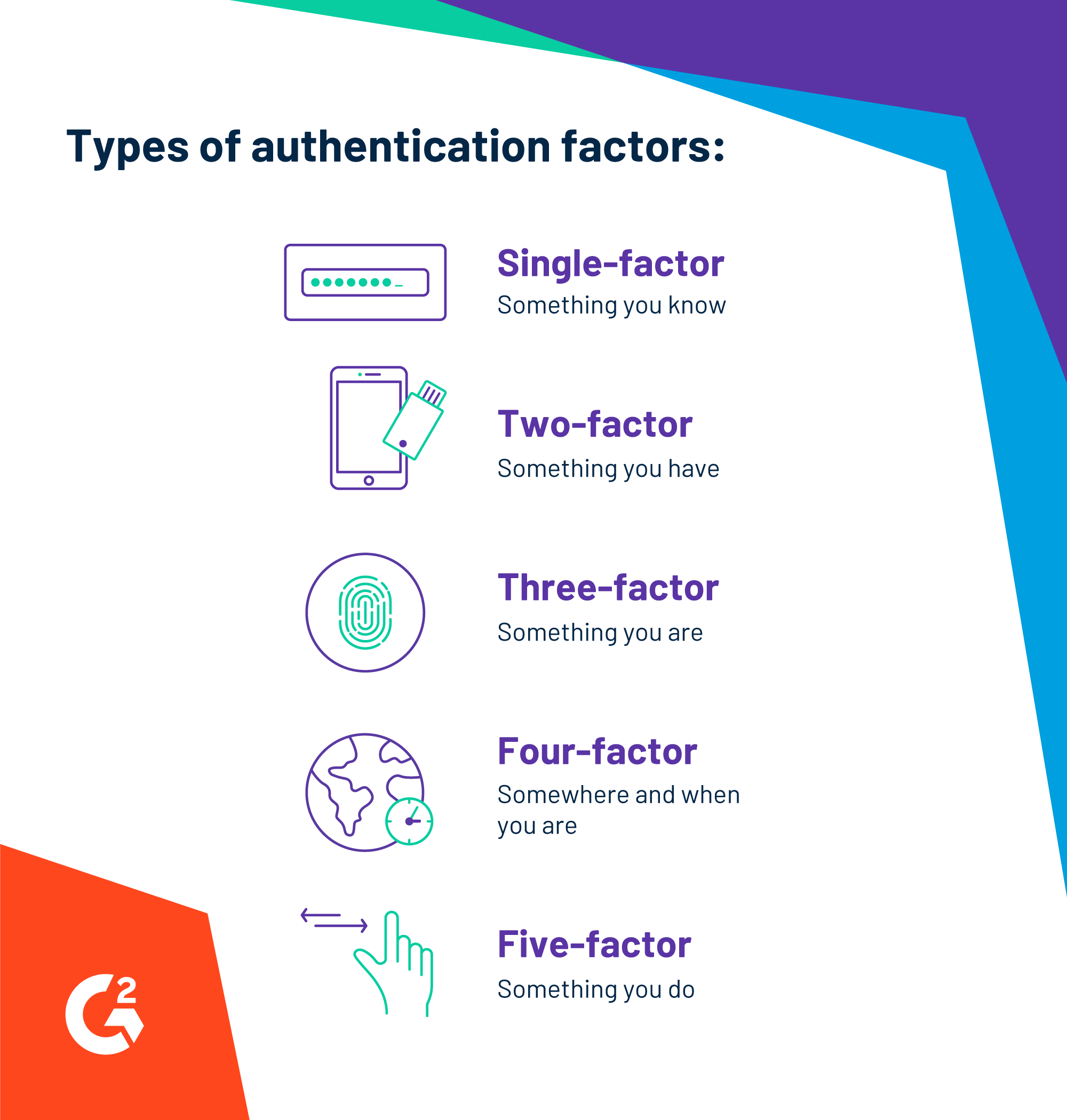

Autenticação é o processo de verificar se os usuários são quem dizem ser. A autenticação exige que os usuários provem sua identidade de uma ou várias maneiras antes que o acesso a uma conta seja concedido. A autenticação pode incluir uma combinação de fatores, como algo que você sabe, algo que você tem, algo que você é, onde você está, quando você acessa uma conta ou algo que você faz.

O que é autenticação sem senha

A autenticação sem senha é uma forma de autenticação multifator (MFA) que se baseia em fatores de autenticação fora das senhas para conceder aos usuários acesso a uma conta. Por exemplo, a autenticação sem senha elimina o fator de algo que um usuário sabe (uma senha) e, em vez disso, autentica um usuário usando algo que ele tem (como um dispositivo móvel confiável ou uma chave de segurança física) e algo que ele é (como sua impressão digital ou impressão facial).

Autenticação sem senha na prática

Existem alguns casos de uso comuns envolvendo experiências de funcionários, experiência do cliente e transações de alto risco.

Vamos começar com casos de uso comuns de funcionários. Digamos que uma funcionária chega ao trabalho e se senta em seu laptop na rede corporativa da empresa. Quando ela digita seu nome de usuário para fazer login, recebe uma notificação para inserir sua chave de segurança física na porta USB do computador. Ela pressiona o botão na chave de segurança e seu laptop é desbloqueado. Nenhuma senha é digitada.

O que são chaves de segurança físicas?

Chaves de segurança físicas são dispositivos de autenticação de hardware que restringem a autenticação do usuário ao mundo real. As chaves de segurança físicas vêm em várias formas, comumente como drives USB que exigem que os usuários o insiram em seu computador ou cartões inteligentes com funcionalidade de comunicação de campo próximo (NFC) que exigem que a chave esteja próxima ao dispositivo do usuário. As chaves de segurança físicas suportam autenticação via senhas únicas, criptografia de chave pública e autenticação, e protocolos padrão FIDO.

Para um caso de uso de cliente, o cenário de autenticação sem senha é semelhante. Vamos usar o exemplo de um cliente de hotel que deseja alterar as datas de sua reserva de hotel. O cliente baixou o aplicativo móvel do hotel em seu celular. Quando ele acessa sua conta do hotel, digita seu nome de usuário, mas não uma senha. Uma notificação push é então enviada para seu telefone via aplicativo móvel. Ele autentica sua identidade escaneando sua impressão digital (os dados biométricos são armazenados localmente e autenticados em seu próprio dispositivo, não nos servidores de uma empresa). A partir daí, ele pode alterar sua reserva de hotel. Neste cenário, não há senhas ou outras perguntas de desafio baseadas em conhecimento para responder, como "Qual é o nome de solteira de sua mãe?" ou outras perguntas que podem ser facilmente acessadas por hackers.

Por último, existem casos de uso de transações de alto risco, como transferir grandes somas de dinheiro de um banco. A quantidade de autenticação necessária é determinada pelo risco. Por exemplo, se um usuário precisa fazer login em uma conta para verificar seu saldo bancário a partir de seu computador, uma notificação push para seu dispositivo móvel protege esse cliente. No entanto, se um usuário iniciar uma grande transferência bancária, pode ser necessária autenticação adicional. Nesse caso, um usuário pode precisar verificar a transferência bancária em seu dispositivo móvel e confirmar a transação em seu computador. Depois disso, uma autenticação por reconhecimento facial pode começar em seu aplicativo de telefone móvel. Finalmente, o banco pode liberar a transferência bancária. Neste caso, nenhuma senha facilitou a transação. Além disso, não há métodos de autenticação não seguros—como códigos SMS ou e-mail enviados ao cliente—também.

Existem três maneiras principais de armazenar dados biométricos como impressões digitais ou faciais:

- Armazenamento centrado no dispositivo: armazenado no próprio dispositivo do usuário, como um celular

- Armazenamento centrado no servidor: armazenado nos servidores centralizados de uma empresa

- Armazenamento distribuído: partes parciais dos dados biométricos de um usuário são armazenadas separadamente no dispositivo do usuário final e no servidor centralizado de uma empresa e mescladas quando um usuário autentica

Observe que celulares, tablets, smartwatches e dispositivos semelhantes podem ser registrados como dispositivos confiáveis para fins de autenticação. Um dispositivo confiável pode ser o dispositivo principal de um usuário, como seu celular do dia a dia, um dispositivo de backup secundário, como seu tablet em casa, ou o dispositivo de um amigo com permissões reduzidas. Os dispositivos confiáveis de um usuário permitem que aplicativos móveis acessem segredos associados a um dispositivo, que identificam o hardware físico e são difíceis de falsificar. O dispositivo pode permitir políticas de autenticação baseada em risco, como a geolocalização de um usuário ou postura do dispositivo (como você segura o telefone), para serem monitoradas e analisadas quanto ao risco também. Políticas comuns de autenticação baseada em risco incluem associação a grupos, geolocalização, gerenciamento de dispositivos móveis (MDM), postura do dispositivo (como você segura o telefone), geo-velocidade, reputação da rede e mais.

O que são segredos de dispositivo?

Segredos de dispositivo, também conhecidos como identificadores únicos de dispositivo, são códigos únicos associados a um dispositivo específico, como um celular. Por exemplo, a Apple codifica seus dispositivos com um código de 40 dígitos. Nota: Segredos de dispositivo não são o número de telefone de um usuário, que pode ser transferido para outros dispositivos.

Por que usar autenticação sem senha?

Existem três razões principais para implementar a autenticação sem senha:

-

- Melhorar a experiência do cliente

- Reduzir riscos de segurança

- Reduzir custos de manutenção de senhas

Melhorar a experiência do cliente é uma consideração importante. Quando designers de UI/UX projetam interfaces digitais, eles se esforçam para criar uma experiência do cliente sem atritos, onde os usuários possam interagir intuitivamente com o software. Atrito é ruim para os negócios, pois clientes frustrados abandonam carrinhos de compras online e transações comerciais. Uma das maiores fontes de atrito? Usar uma senha para fazer login, especialmente se o usuário não consegue se lembrar de sua senha.

A autenticação sem senha também reduz os riscos de segurança. A maioria dos ataques cibernéticos hoje continua a explorar senhas fracas ou hackeadas. Os métodos incluem o uso de dicionários de senhas, ataques de força bruta, ataques de dicionário ou técnicas de engenharia social como phishing. Executivos de nível C estão em maior risco. Eles são quase doze vezes mais propensos a serem alvo de incidentes de engenharia social, de acordo com o relatório de 2019 da Verizon. Confiar em fatores de autenticação seguros—não em senhas—reduz esses riscos.

Por último, as empresas usam autenticação sem senha para reduzir custos. As equipes de help desk corporativas estão sobrecarregadas com problemas relacionados a senhas—desde redefinições de senha até solicitações de alteração—que são exercícios demorados e caros. Por exemplo, "em um único mês em 2017, a Microsoft teve que redefinir 686.000 senhas para funcionários, resultando em despesas de suporte de mais de $12 milhões", de acordo com o relatório da Verizon. Para os funcionários, a autenticação sem senha reduz a quantidade de serviços necessários das equipes de help desk. Registrar dispositivos confiáveis é fácil para os usuários finais, que podem utilizar o autoatendimento para registro e cancelamento de registro de dispositivos. Sem mencionar a maximização da produtividade no local de trabalho, já que menos usuários ficam bloqueados em contas.

Por que agora?

Existem muitas razões pelas quais este é o momento certo para a autenticação sem senha. Há uma necessidade de segurança; os desenvolvedores a acolhem; os usuários finais estão prontos para isso (e possuem os dispositivos necessários para alcançá-la); e o mercado adotou padrões para permitir isso; apenas para citar alguns.

Eliminar senhas como forma de autenticação é uma necessidade de segurança de alto nível. O número de ataques cibernéticos que as empresas enfrentam não diminuirá. Remover senhas como um vetor de ataque pode ajudar a proteger uma empresa e seus funcionários. Os desenvolvedores gostam da autenticação sem senha porque podem autenticar usuários finais com interfaces de programação de aplicativos (APIs) simples. Não há necessidade de criar soluções de autenticação personalizadas.

Os usuários finais estão prontos para a autenticação sem senha e anseiam pela conveniência de um futuro sem senhas. De acordo com o relatório de 2019 do Instituto Ponemon, 57% dos entrevistados expressaram preferência por logins sem senha que protegem sua identidade, porque "gerenciar senhas é inconveniente e complicado".

Além disso, os usuários finais possuem os dispositivos—como smartphones, smartwatches e outros dispositivos móveis—necessários para uma autenticação sem senha. Os usuários podem escolher entre opções de push móvel ou até mesmo autenticação biométrica em seu dispositivo usando seu rosto ou dedo para autenticar. Chaves de segurança físicas ainda são uma opção para aqueles que desejam autenticar por outros meios.

Por último, o mercado adotou os padrões para tornar a autenticação sem senha comum. A aceitação dos padrões da FIDO Alliance (Fast IDentity Online) para autenticação sem senha—incluindo o FIDO Universal Second Factor (FIDO U2F), FIDO Universal Authentication Framework (FIDO UAF) e FIDO2, que inclui a especificação de Autenticação Web (WebAuthn) do W3C e o Protocolo de Cliente para Autenticador FIDO (CTAP)—é uma força motriz para criar o ecossistema para a rápida adoção da autenticação sem senha entre empresas e usuários finais. As especificações FIDO são abertas e gratuitas para uso global. Hoje, os membros da FIDO Alliance incluem líderes globais de tecnologia nos setores de pagamentos, telecomunicações, governo e saúde. Isso inclui gigantes da tecnologia como Amazon, Alibaba, Facebook e Google.

| RELACIONADO: O que é FIDO? Saiba mais sobre a FIDO Alliance aqui → |

Existem algumas coisas importantes a considerar ao avaliar provedores de autenticação sem senha. Nem todos os provedores oferecem ferramentas de SDK móvel para incorporar nativamente a autenticação no aplicativo móvel de uma empresa; isso é importante para empresas que desejam considerar a marcação de seus aplicativos. Alguns provedores oferecem soluções legadas de múltiplos fatores, como senhas únicas por SMS e e-mail, que são menos seguras do que outras formas de autenticação. Com isso em mente, considere se você gostaria de ter fatores de autenticação menos seguros disponíveis para seus usuários finais para uso diário, apenas para casos de backup extremos, ou não. Alguns provedores oferecem soluções "sem senha", não sem senha, que ainda dependem de senhas no backend e apenas reproduzem senhas ao usar um método de autenticação, como uma biometria. Outras coisas a considerar incluem como um usuário pode autenticar se seu dispositivo ficar sem bateria ou se não estiver online. As opções incluiriam ter uma chave de segurança física ou escanear um código QR com um dispositivo offline.

Autenticação sem senha no G2

Nas próximas semanas, o G2 lançará uma nova categoria listando provedores de autenticação sem senha. Se você atualmente usa um provedor de autenticação sem senha, considere deixar uma avaliação em nosso site para ajudar futuros compradores a tomarem decisões de compra confiantes.

*Aviso: Eu não sou advogado e não estou oferecendo aconselhamento jurídico. Se você tiver dúvidas legais, consulte um advogado licenciado.

Quer aprender mais sobre Software de Gerenciamento de Identidade? Explore os produtos de Gerenciamento de Identidade.

Merry Marwig, CIPP/US

Merry Marwig is a senior research analyst at G2 focused on the privacy and data security software markets. Using G2’s dynamic research based on unbiased user reviews, Merry helps companies best understand what privacy and security products and services are available to protect their core businesses, their data, their people, and ultimately their customers, brand, and reputation. Merry's coverage areas include: data privacy platforms, data subject access requests (DSAR), identity verification, identity and access management, multi-factor authentication, risk-based authentication, confidentiality software, data security, email security, and more.