Um site é geralmente onde você encontra seus clientes pela primeira vez.

Mesmo uma pequena indisponibilidade causa uma experiência de usuário ruim e impacta negativamente a receita. Assegure-se de que seu site esteja disponível para receber potenciais clientes em sua plataforma.

Um ataque de negação de serviço distribuído (DDoS) é como um engarrafamento criado por um bando de búfalos parados no meio de uma estrada. Ele interrompe seu trajeto enquanto torna a estrada indisponível para trânsito. Da mesma forma, hackers maliciosos bombardeiam um site com tráfego e solicitações massivas, tornando-o indisponível para usuários legítimos.

Muitas organizações usam software de proteção contra DDoS para prevenir e mitigar ataques em sua rede ou sistemas. Evite ser vítima de ataques DDoS com mecanismos de defesa confiáveis.

O que é um ataque DDoS?

Um ataque de negação de serviço distribuído (DDoS) interrompe o fluxo normal de tráfego de um servidor, rede ou serviço alvo, inundando o alvo ou sua infraestrutura circundante com tráfego ou solicitações massivas, excedendo sua capacidade de manuseio.

Isso leva a anomalias na funcionalidade de um site e interrompe sua disponibilidade para negócios.

Definição de DDoS

Negação de serviço distribuída (DDoS) é um ataque cibernético que hackers maliciosos usam para atacar um servidor, rede ou serviço com múltiplas solicitações, tornando-o temporária ou indefinidamente indisponível para usuários pretendidos.

Pense no DDoS como cargas de lixo despejadas em um ralo levando ao entupimento. Durante um ataque, hackers maliciosos tentam enviar uma vasta inundação de tráfego ao alvo, interrompendo sua operação regular. Hackers aumentam a eficácia do DDoS enviando tráfego de ataque através de vários sistemas comprometidos.

O que acontece durante um ataque DDoS?

Quando seu servidor está sob um ataque DDoS, ele experimenta um fluxo de tráfego alto de uma fonte maliciosa, o que faz o servidor travar. Um hacker não precisa instalar nenhum código no computador da vítima. Eles simplesmente usam várias máquinas comprometidas em seu botnet que enviam vários pings ao alvo. Isso faz parecer que muitos sistemas estavam tentando se conectar a um serviço simultaneamente.

Botnet: Uma rede de sistemas sequestrados infectados com malware. Hackers maliciosos podem controlar remotamente botnets e usá-los para spam ou lançar ataques DDoS.

As empresas têm dificuldade em se defender contra ataques DDoS realizados através de sistemas comprometidos usando múltiplos endereços IP. As organizações precisam de ferramentas sofisticadas de proteção contra DDoS para se defender contra tais ataques.

Abaixo estão alguns exemplos famosos de ataques DDoS.

- Em outubro de 2020, a equipe de Engenharia de Confiabilidade de Segurança do Google relatou um ataque de amplificação de User Datagram Flood (UDP) recorde originado de vários provedores de serviços de Internet chineses.

- Em fevereiro de 2020, a Amazon Web Services (AWS) foi atingida por um ataque DDoS gigantesco, a versão mais extrema recente. Esta versão visava um cliente não identificado da AWS e usava reflexão do Protocolo de Acesso a Diretórios Leves sem Conexão (CLDAP), que dependia de servidores CLDAP de terceiros vulneráveis para amplificar a quantidade de dados enviados ao endereço IP da vítima de 56 a 70 vezes. O ataque durou três dias e atingiu o pico de 2,3 terabytes por segundo.

- Em 20 de setembro de 2016, um ataque DDoS atingiu o blog do especialista em segurança cibernética Brian Krebs em mais de 620 Gbps. Foi três vezes maior do que qualquer coisa que seu site ou a internet já tinha visto antes. A fonte do ataque foi o botnet Mirai, que consistia em mais de 600.000 dispositivos de Internet das Coisas (IoT) comprometidos, como câmeras IP e roteadores domésticos.

Como funciona o DDoS?

Para que um ataque DDoS seja bem-sucedido, ele precisa de alguns elementos.

Requer que um hacker controle várias máquinas online. Computadores e outras máquinas, como dispositivos IoT, são então infectados com malware, que os transforma em um bot sob o controle do hacker.

Uma vez que as máquinas estão sob o controle do hacker a partir de um local remoto, o hacker pode realizar vários atos hostis. Por exemplo, ao direcionar um endereço IP da vítima, cada bot responde enviando solicitações ao alvo. Isso resulta na rede ou servidor alvo ficando acima da capacidade, causando uma negação de serviço ao tráfego normal.

Cibercriminosos se beneficiam do comportamento usual que ocorre entre dispositivos de rede e servidores. Eles se concentram em dispositivos de rede de borda, como roteadores e switches, em vez de servidores individuais.

Suponha que você esteja recebendo consistentemente chamadas de spam em seu celular. Durante esse tempo, seu telefone ficaria indisponível para receber chamadas de pessoas que você conhece. O mesmo acontece durante um ataque DDoS. A vítima se torna indisponível para responder ao tráfego genuíno enquanto lida com a inundação de tráfego de sistemas comprometidos.

Como cada sistema ou bot comprometido é um dispositivo legítimo na Internet, o tráfego parece normal e é difícil de separar do tráfego genuíno gerado por usuários pretendidos.

Negação de serviço persistente avançada (APDoS)

Um ataque APDoS está relacionado a ameaças persistentes avançadas que duram semanas e observam petabits de tráfego direcionados a vítimas primárias ou secundárias. Hackers frequentemente alternam entre vários alvos para escapar das medidas de mitigação de DDoS. As organizações precisam de contramedidas especializadas de DDoS para se protegerem contra tais ataques.

Embora os atacantes visem vários dispositivos, seu foco principal está em uma única vítima. Eles têm controle sobre recursos de rede poderosos que os ajudam a conduzir um ataque prolongado enquanto direcionam uma multidão de tráfego para alvos primários e secundários.

Negação de serviço distribuída como serviço

Muitos fornecedores oferecem serviços de booter ou stresser com uma interface simples que são promovidos como ferramentas de teste de estresse. Atores de ameaça, especialmente aqueles que não são tão tecnicamente capacitados, podem usá-los para convergir um ataque DDoS em seus sistemas.

Esses serviços usam botnets que podem produzir tráfego variando de cinco a 50 Gigabits por segundo, o que pode interromper o acesso de um usuário doméstico médio à Internet.

Por que os atacantes realizam DDoS

Os ataques DDoS podem ter um impacto sério na disponibilidade de um site para negócios. Eles impedem a capacidade de um site de ser operacional e produtivo, resultando em grandes perdas de tráfego genuíno.

Os atacantes fazem isso por muitos motivos. Abaixo estão algumas das motivações comuns de DDoSing que inspiram hackers maliciosos.

Hacktivismo

Hacktivismo envolve hackers exibindo sua crítica sobre entidades governamentais ou privadas com as quais discordam. Eles realizam um ataque DDoS em seu site para derrubá-lo.

Hackers menos tecnicamente capacitados são frequentemente os principais suspeitos de tais ataques, onde usam ferramentas de ataque DDoS para atacar seus alvos.

Anonymous, um dos grupos hacktivistas mais populares, foi responsável por um ataque cibernético contra o Estado Islâmico do Iraque e Síria (ISIS) em fevereiro de 2015.

Guerra cibernética

Alguns ataques DDoS são patrocinados pelo governo para silenciar críticos ou oposição interna. Os governos também os usam para interromper a infraestrutura financeira, de saúde ou administrativa de países ou associações rivais.

Como o governo os apoia, eles empregam profissionais tecnicamente capacitados para executar a campanha, apoiados por amplo financiamento e autoridade.

Rivalidade pessoal

Alguns atacantes ou organizações usam DDoS de forma antiética para impactar a disponibilidade de sites rivais e resolver disputas em competição desleal. Sites de jogos frequentemente observam tais ataques em direção ao seu servidor ou outros jogadores.

Um ataque DDoS contra um jogador é provavelmente executado por software malicioso. Stressors e booters são os principais suspeitos em ataques contra servidores de jogos.

Vandalismo cibernético

Adolescentes ou adultos entediados também realizam ataques DDoS para extravasar sua raiva. Eles frequentemente visam pessoas ou instituições que, em seus olhos, os incomodaram ou prejudicaram. A busca por atenção também pode ser um fator motivador para usar DDoS, premiando os atacantes com respeito e reconhecimento de seus pares.

Esses ataques frequentemente usam scripts e ferramentas predefinidos ou negação de serviço como serviço e estão disponíveis por apenas $10 de múltiplos fornecedores online.

O vandalismo cibernético também pode levar à extorsão quando um atacante exige dinheiro ou algum ganho em troca de parar um ataque DDoS.

Tipos de ataques DDoS

Os atacantes desenvolveram várias técnicas ao longo dos anos para realizar ataques DDoS. Essas técnicas são amplamente classificadas em três categorias:

Ataques volumétricos

Os ataques DDoS volumétricos geram tráfego massivo e o direcionam para o sistema ou serviço da vítima. O objetivo principal dos hackers maliciosos é saturar a largura de banda de um site, impedindo qualquer fluxo de tráfego legítimo. A magnitude desses ataques é medida em bits por segundo (BPS).

Abaixo estão alguns ataques volumétricos comuns.

- Inundação UDP: Um ataque DDoS inunda uma vítima com pacotes do Protocolo de Datagramas de Usuário (UPD). Ele inunda portas aleatórias em um host remoto e incentiva o host a verificar se há algum aplicativo ouvindo a porta. O host responde com um pacote ICMP "destino inalcançável".

- Inundação ICMP (ping): Esses ataques DDoS agem da mesma forma que as inundações UDP. O primeiro sobrecarrega o alvo com pacotes de solicitação de eco ICMP (pings).

- Amplificação DNS: Este ataque usa uma técnica popularmente conhecida como reflexão supercarregada. Ele faz solicitações de informações ao servidor que requerem uma saída de dados enorme e roteia as informações para o mesmo DNS falsificando o endereço de resposta. Os atacantes enviam pequenos pacotes ao servidor que respondem com informações substanciais, que são novamente vinculadas ao mesmo DNS.

- Amplificação NTP: Os atacantes exploram a funcionalidade do servidor de Protocolo de Tempo de Rede (NTP) usando a técnica de DDoS baseada em reflexão, sobrecarregando a rede ou servidor alvo com tráfego UDP alto. Isso torna a rede ou servidor inacessível para o tráfego legítimo.

Ataques na camada de aplicação

Os ataques DDoS na camada de aplicação são mais sofisticados e exploram vulnerabilidades na camada de aplicação. Eles abrem conexões e iniciam processos e solicitações de transação que utilizam amplo espaço em disco e memória.

Esses ataques incluem solicitações aparentemente legítimas que visam derrubar um servidor web. Os ataques na camada de aplicação compreendem inundações GET/POST, ataques lentos e baixos. Eles visam vulnerabilidades do Windows, Apache ou OpenBSD. A magnitude de tais ataques é medida em solicitações por segundo (RPS).

Esses ataques são às vezes referidos como ataques de Camada 7 (modelo de Interconexão de Sistemas Abertos). Eles funcionam de forma mais lenta do que outros ataques DDoS. Porque são mais lentos, eles parecem uma solicitação real para o usuário, até que seja tarde demais e a vítima esteja muito sobrecarregada para responder.

Os ataques de aplicação são frequentemente severos e levam à perda máxima de dados, pois são baratos de operar e mais difíceis para as empresas detectarem.

Inundação HTTP: Uma inundação de Protocolo de Transferência de Hipertexto (HTTP) é um exemplo de um ataque na camada de aplicação. Os atacantes exploram solicitações HTTP, GET e POST aparentemente genuínas para atacar uma aplicação ou um servidor.

Eles requerem menos largura de banda para derrubar um site em comparação com outras técnicas de falsificação ou reflexão. Quando um servidor ou aplicação aloca recursos máximos para uma única solicitação, isso aumenta a eficácia de um ataque DDoS.

Ataques de protocolo

Os ataques de protocolo usam recursos de servidor existentes ou de firewalls, balanceadores de carga e outras comunicações intermediárias. Os ataques consomem a capacidade dos recursos de infraestrutura de rede ao direcionar comunicações de protocolo de camada três e camada quatro com solicitações maliciosas.

Uma inundação SYN é um tipo de ataque de protocolo. A conexão de Protocolo de Controle de Transmissão (TCP) é estabelecida através de um processo de handshake de três vias. Os ataques de inundação SYN contornam esse processo e sobrecarregam os recursos do servidor, resultando em uma falha.

Em conexões TCP, os clientes fazem uma solicitação inicial SYN e o servidor responde com uma resposta de reconhecimento (SYN-ACK). O cliente completa o handshake com um reconhecimento final (ACK).

A inundação SYN faz várias solicitações SYN e deixa o servidor pendurado sem dar o reconhecimento final. À medida que essas conexões meio abertas aumentam, também aumenta a carga do servidor.

Como identificar um ataque DDoS

Existem sinais de aviso limitados que podem confirmar se o comportamento anormal de um site está ligado ao DDoS. Os sinais de aviso também podem ser problemas que você já pode ter com seu computador, como um vírus ou uma conexão lenta com a internet.

Grupos de hackers maliciosos podem enviar ameaças sobre um possível DDoS direcionado ao seu site, mas não há avisos. Muitas vezes, os proprietários de sites não reconhecerão um ataque DDoS até que seus clientes levantem um problema.

Uma quantidade substancial de tempo é gasta para perceber um ataque DDoS e mitigá-lo, resultando em grande tempo de inatividade do site e perdas de receita.

Sinais comuns de um ataque DDoS são:

- Várias solicitações de um único endereço IP

- Servidor respondendo com um erro 503

- Tempo de vida (TTL) em uma solicitação de ping expira

- Conexão mais lenta se a mesma for usada internamente

- Picos de tráfego enormes em software de monitoramento de logs

Os ataques de negação de serviço distribuída podem ser complicados para os administradores lidarem. Dado o suporte de alguma automação, alertas e notificação proativa, você pode minimizar o tempo necessário para identificar um ataque DDoS.

Como parar um ataque DDoS

Antes de você experimentar um dos sinais acima, há certas ações que você pode tomar para se proteger de um ataque DDoS.

Quanto mais cedo um ataque DDoS for identificado, melhor, para que você possa se proteger ainda mais agindo rapidamente a esses alertas. Quando sob ataque, notifique seu provedor de serviços de internet imediatamente para ver se eles podem redirecionar o tráfego malicioso.

Seus firewalls e roteadores também devem ser configurados para rejeitar tráfego prejudicial sendo enviado ao seu servidor e ao hardware de front-end de sua aplicação.

Por fim, como consumidor, para evitar que seus dispositivos sejam transformados em um botnet, assegure-se de que você está usando apenas software confiável atualizado com os patches de segurança mais recentes. Se você usa frequentemente dispositivos IoT, assegure-se de que eles estão formatados usando proteção máxima. E, claro, quando se trata de informações de login, use uma senha forte que nenhum robô ou hacker possa quebrar.

Os ataques DDoS podem colocar sua rede ou servidor em sério perigo. Se não forem tratados adequadamente, podem durar vários dias, resultando em perda de tráfego legítimo e receita. Existem várias técnicas que as empresas usam para se protegerem contra ataques DDoS.

Minimize a área de superfície de ataque

Limitar a área de superfície de ataque coloca mecanismos de proteção em lugares mais propensos a DDoS. Assegure-se de que suas aplicações, portas, protocolos ou outros recursos não estão expostos a lugares onde você não espera nenhum tráfego de entrada.

Você também pode colocar seus recursos atrás de redes de distribuição de conteúdo (CDN) ou balanceadores de carga. Infraestruturas críticas, como servidores de banco de dados, devem ser impedidas de receber tráfego direto da internet. É aconselhável equipar um firewall ou lista de controle de acesso (ACL) para regular e controlar o tráfego de entrada em suas aplicações.

Planeje para escalar

Certifique-se de que seu provedor de hospedagem oferece ampla conectividade redundante à internet ao arquitetar aplicações. Isso ajuda a gerenciar um alto volume de tráfego durante um ataque DDoS volumétrico.

A grande maioria dos ataques DDoS consome muitos recursos. Se você puder escalar rapidamente para cima ou para baixo em

seu recurso de computação, você será capaz de mitigar tais ataques. Equipe recursos de computação maiores ou aproveite seus recursos, como interfaces de rede extensas ou capacidades de rede aprimoradas que suportam maior utilização de recursos.

Distinguir tráfego normal e anormal

Quando você observa altos volumes de tráfego, aceite apenas o volume máximo que seu host pode lidar sem afetar a disponibilidade. Os profissionais reconhecem esse conceito como limitação de taxa.

Embora a limitação de taxa seja uma técnica valiosa em uma estratégia de mitigação de DDoS, seria complicado lidar com um ataque complexo sem a ajuda de outras medidas de mitigação.

Técnicas de proteção avançadas analisam os pacotes para identificar se o tráfego é legítimo ou malicioso. Você deve ser capaz de distinguir entre tráfego bom e ruim para separá-los.

Entenda as características do tráfego bom e faça disso uma linha de base. Então, você pode comparar cada pacote contra essa linha de base para filtrar o tráfego legítimo.

Implante firewall de aplicação web (WAF)

Um firewall de aplicação web (WAF) estabelece uma defesa forte contra injeção SQL ou falsificação de solicitação entre sites, impedindo que hackers maliciosos explorem qualquer vulnerabilidade conhecida. Os administradores usam WAF para controlar o tráfego e personalizar medidas de mitigação para se proteger contra tráfego ilegítimo disfarçado de tráfego bom vindo de geografias inesperadas ou IPs ruins.

Roteamento de buraco negro

Criar uma rota de buraco negro sem restrições específicas protege contra um ataque DDoS. Tanto o tráfego legítimo quanto o de ataque passam por essa rota em um buraco negro onde são descartados da rede. Provedores de serviços de internet (ISP) podem enviar tráfego para um buraco negro enquanto experimentam um DDoS.

Na maioria das situações, isso pode não ser ideal, pois cumpre o objetivo dos atacantes de tornar uma rede inacessível para usuários legítimos.

Difusão de rede Anycast

A rede Anycast dispersa o tráfego de entrada do site em servidores distribuídos que podem absorver o impacto de um ataque DDoS. A confiabilidade dessa estratégia de mitigação depende do tamanho de um ataque e da eficiência da rede.

Essa abordagem espalha o impacto de um ataque DDoS de tal forma que se torna gerenciável para que não interrompa a disponibilidade de um sistema ou servidor.

Use software de proteção contra DDoS

As ferramentas de proteção contra DDoS protegem sites e aplicações contra esses tipos de ataques monitorando o tráfego web e estabelecendo uma linha de base para cargas de tráfego normais. As empresas usam ferramentas de proteção contra DDoS para manter proativamente a funcionalidade constante do site e prevenir falhas súbitas na entrega do site causadas pelo rápido influxo de tráfego.

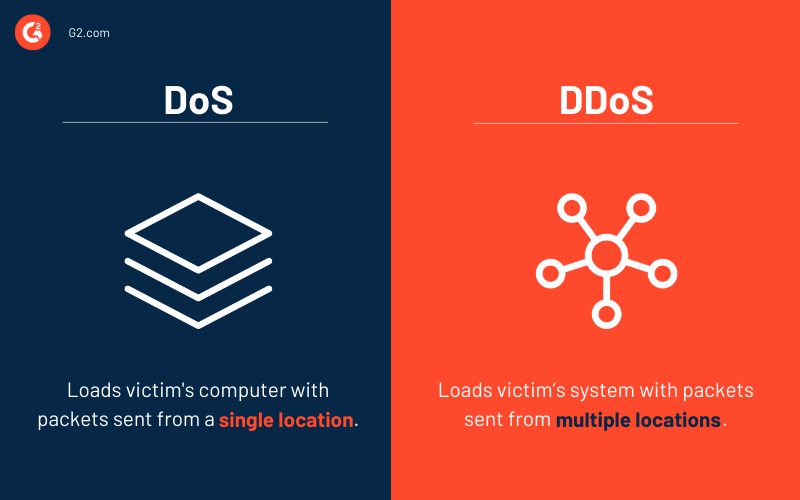

DoS vs. DDoS

Ataques de negação de serviço (DoS) inundam um sistema ou serviço alvo com tráfego originado de uma única fonte.

Por outro lado, os atacantes realizam DDoS dirigindo tráfego de ataque de múltiplos sistemas direcionados ao sistema ou serviço de uma vítima.

A principal diferença entre DoS e DDoS é que o primeiro é um ataque de sistema para sistema. O último observa um ataque de múltiplos sistemas em um sistema ou serviço alvo.

Normalmente, os hackers usam um script ou uma ferramenta para conduzir um ataque DoS, enquanto os ataques DDoS envolvem a coordenação com múltiplos hosts comprometidos com malware. Eles criam um botnet gerenciado por um servidor de comando e controle (C&C) centralizado.

|

Negação de serviço |

Negação de serviço distribuída |

|

Um único sistema ataca a vítima |

Múltiplos sistemas atacam a vítima |

|

Carrega o computador da vítima com pacotes enviados de um único local |

Carrega o sistema da vítima com pacotes enviados de múltiplos locais |

|

Os ataques são lentos |

Os ataques são mais rápidos |

|

Fácil de bloquear |

Difícil de bloquear |

|

Pode ser rastreado facilmente |

Pode apresentar dificuldades em rastrear |

|

O volume de tráfego é baixo |

O volume de tráfego é alto |

| Exemplos: Ataques de estouro de buffer, Ping da Morte ou Protocolo de Mensagem de Controle da Internet (ICMP) flood, ou Ataque Teardrop |

Exemplos: Ataques volumétricos, de fragmentação e de camada de aplicação. |

Top 5 softwares de proteção contra DDoS

O software de proteção contra negação de serviço distribuída ajuda sites a prevenir ataques e mantê-los seguros. Este software monitora o tráfego do site e estabelece linhas de base de acordo com cargas de tráfego normais.

Sempre que os filtros web notam picos anormais de tráfego, eles redirecionam o fluxo de tráfego para uma fonte controlada, diminuindo quaisquer interrupções causadas devido ao rápido influxo de tráfego.

Para se qualificar para inclusão na lista de software de proteção contra DDoS, um produto deve:

- Monitorar e filtrar o tráfego de entrada

- Estabelecer linhas de base de tráfego e limitar o fluxo de tráfego

- Detectar ataques DDoS e prevenir o tráfego malicioso de entrada

- Oferecer um painel de gerenciamento de tráfego

* Abaixo estão os cinco principais softwares de proteção contra DDoS do Relatório Grid® da G2 da Primavera de 2022. Algumas avaliações podem ser editadas para clareza.

1. Webroot DNS Protection

Webroot DNS Protection funciona na camada DNS para bloquear a infiltração de malware e prevenir o influxo de tráfego malicioso. Ele controla redes e mantém segurança, privacidade e visibilidade para proteger a infraestrutura de TI e os usuários, mesmo aqueles que trabalham remotamente.

O que os usuários gostam:

“O Webroot DNS Protection é fácil de implantar e manter, muito pensamento foi dedicado a simplificar a experiência do usuário. Uma vez implantado, a proteção é direta. Um administrador tem muita flexibilidade sobre o que e como os usuários são bloqueados e quem pode atribuir diferentes níveis de habilidades a diferentes usuários. A enorme base de dados de endereços IP prejudiciais do Webroot é atualizada continuamente, e o DNS Protection se baseia nessa enorme base de conhecimento para emparelhar com aprendizado de máquina/IA para esculpir configurações de segurança em tempo real.”

- Revisão do Webroot DNS Protection, David Y.

O que os usuários não gostam:

“A principal reclamação que tenho é que tenho que lutar com a configuração do DNS ao tentar definir um endereço IP estático na minha máquina. Um modo técnico ou algo que possa ser usado para substituir temporariamente as configurações de DNS seria uma adição fantástica.”

- Revisão do Webroot DNS Protection, Koby D.

2. FortiDDoS

FortiDDoS protege centros de dados empresariais contra ataques DDoS. Ele aproveita um extenso cluster de metodologias conhecidas de DDoS e mitiga ataques usando uma abordagem em camadas. Ele também analisa o comportamento dos dados para detectar novos ataques, permitindo que ele pare ameaças de dia zero.

O que os usuários gostam:

“Eu gosto do FortiDDoS por ser um software com um conjunto de recursos de alto potencial que permite que empresas de qualquer tamanho se mantenham protegidas diariamente. É fácil de implementar, gerenciar e inclui proteção dinâmica capaz de múltiplos que faz com que nossa empresa não seja afetada por inatividade diante de ataques, mas sim lide com eles.

É um software poderoso que continua evoluindo para oferecer aos seus usuários as melhores soluções para lidar com possíveis ataques, protegendo assim contra ataques de dia zero e conhecidos. Além disso, é bastante fluido e tem baixa latência. O melhor é que está constantemente analisando ameaças para ajudar a prevenir falsos positivos. Em caso de qualquer inconveniente, ele fornece suporte eficiente e atencioso, o que o torna um software completo e ideal para proteção empresarial.”

- Revisão do FortiDDoS, Emma J.

O que os usuários não gostam:

“Embora o FortiDDoS forneça excelente desempenho, pois traz características de proteção avançadas, poderosas e rápidas, usá-lo pode ser um pouco complexo. Isso se reflete acima de tudo quando o usuário não tem conhecimento técnico nesse tipo de software.”

- Revisão do FortiDDoS, Zaid T.

3. DefensePro

DefensePro oferece proteção automatizada contra DDoS de ameaças rápidas, de alto volume, criptografadas ou de duração muito curta. Ele aproveita um algoritmo de DoS de quantil dinâmico e permite que provedores de serviços com redes de grande escala detectem e mitiguem ataques de inundação fantasma ocultos e anomalias de tráfego.

O que os usuários gostam:

“O principal benefício é a prevenção avançada de ataques DDoS e a mitigação de ataques por redes de botnet que buscam desativar e tornar os serviços indisponíveis. Esta ferramenta faz o que promete. Sofremos ataques no ano passado e a ferramenta protegeu e impediu que o site caísse.”

- Revisão do DefensePro, Carlos S.

O que os usuários não gostam:

“Lentidão na rede enfrentada durante a implementação de algumas políticas.”

- Revisão do DefensePro, Harsh P.

4. DataDome

DataDome’s real-time, full-visibility, 360° client-side and server-side bot detection protects against security threats at all endpoints, including defense against Layer 7 DDoS attacks and carding frauds.

O que os usuários gostam:

“DataDome provides me with an intuitive dashboard that obtains traffic information of our web applications protected by its extensive modules. It gives an overview of all monitored current threats, associated requests, and risk levels of the application. Their comparison protocols on threat requests and average threat traffic automatically segregate risk levels. It offers Cloud DDoS protection which prevents all DDoS attacks even before they reach our targeted network.”

- DataDome Review, Ravi C.

O que os usuários não gostam:

“Not much to dislike; we are pretty satisfied with the platform. We want to run API requests to Datadome from our SIEM systems such as Splunk to augment the IP data but cannot do it ‘out-of-box’ yet.”

- DataDome Review, Siddharth H.

5. Imperva DDoS Protection

Imperva DDoS Protection secures all assets at the edge for uninterrupted operation. It blocks attack traffic at the edge – without having to scale up in bandwidth to pay for it. The software ensures business continuity, with guaranteed uptime and no performance impact.

O que os usuários gostam:

“My company has been using Imperva DDOS protections along with WAF and Advanced Bot protections. So far, we've had zero issues with DDoS attacks, which translates as DDoS protections are working, as we know that we are a constant target as a financial organization.”

- Imperva DDoS Protection Review, Robert H.

O que os usuários não gostam:

“The audit logging to SIEM has been challenging to configure, and they are not secure. Sometimes data is entirely visible, which can lead to data leakage. It should improve the audit logging feature.”

- Imperva DDoS Protection Review, Consultant in Government Administration

Não há tempo para inatividade

Implemente estratégias de mitigação de DDoS e mecanismos de defesa para manter a disponibilidade do seu site e garantir que você esteja pronto para negócios. Adote software de proteção contra DDoS para aplicar uma abordagem em camadas para gerenciar e mitigar DDoS sem pagar a mais por aumentar a largura de banda.

Saiba mais sobre software de monitoramento de rede e meça o desempenho geral da sua rede em relação às linhas de base de desempenho esperadas.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.