As empresas são constantemente confiadas com informações sensíveis dos clientes, como informações financeiras e biométricas, e com dados pessoais vem a grande responsabilidade de garantir a privacidade e a confidencialidade.

Entre em cena a mascaramento de dados, a técnica bem guardada contra olhos curiosos e ameaças à segurança.

O que é mascaramento de dados?

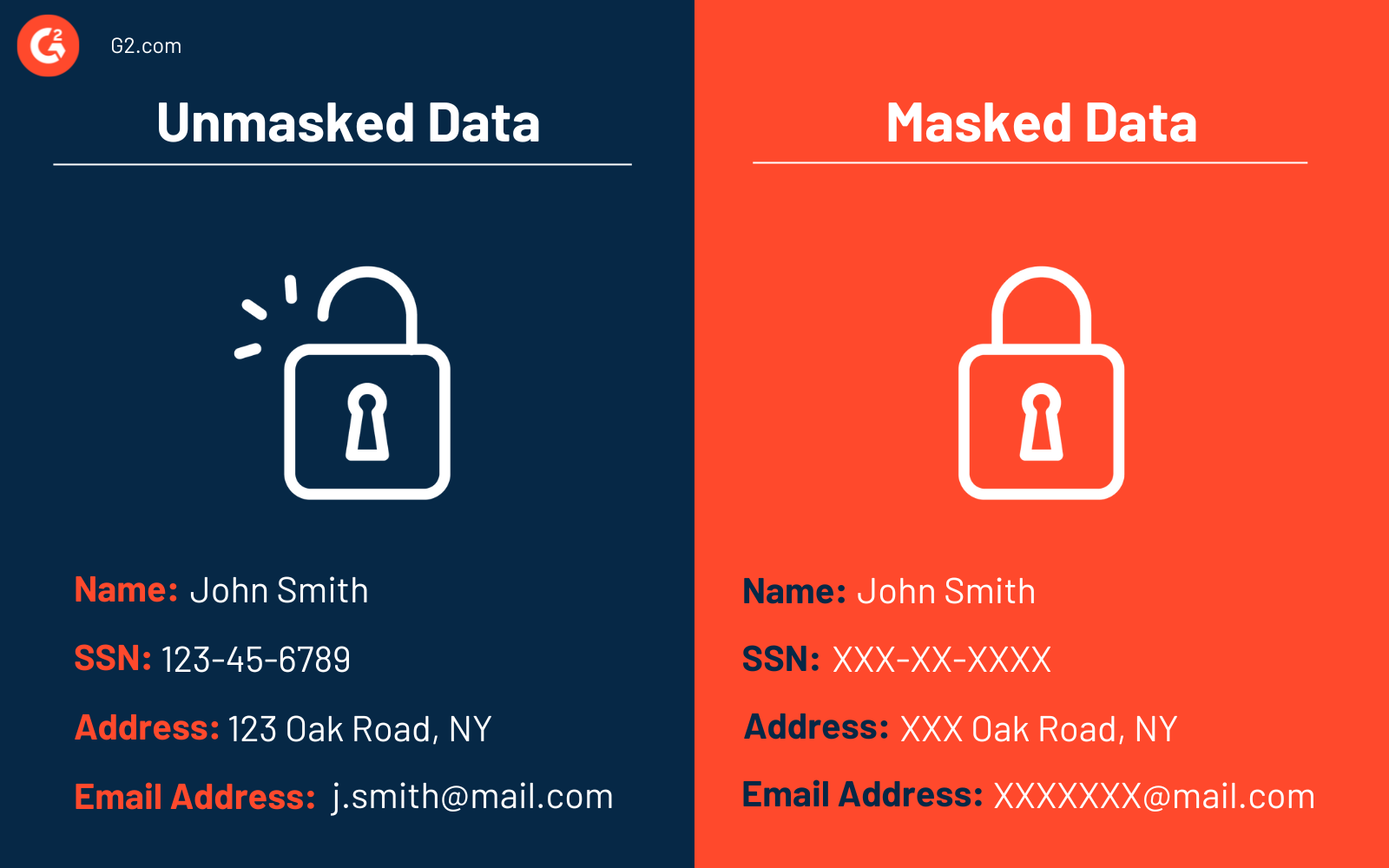

Mascaramento de dados refere-se à modificação ou substituição de dados sensíveis originais para protegê-los de olhos não autorizados, enquanto preserva sua utilidade para usuários autorizados em ambientes de produção e teste.

Software de mascaramento de dados ajuda as organizações a proteger seus dados. Essas ferramentas criptografam dados, fornecem métodos de mascaramento consistentes e permitem a aplicação e remoção de máscaras com base em regras específicas.

Por que o mascaramento de dados é importante?

O mascaramento de dados desempenha um papel crucial na proteção de informações sensíveis contra riscos de segurança, como vazamentos de dados e ataques cibernéticos. Se ocorrer uma violação de segurança, o mascaramento de dados ajuda garantindo que os dados expostos não sejam reais ou sensíveis, reduzindo assim o impacto da violação.

Como os dados mascarados são uma representação fictícia das informações originais, mesmo que os atacantes obtenham acesso, eles não poderão usar os dados para fins maliciosos, como roubo de identidade ou fraude. Isso adiciona uma camada extra de segurança, protegendo os dados sensíveis reais e minimizando os danos potenciais da violação.

Quer aprender mais sobre Software de Mascaramento de Dados? Explore os produtos de Mascaramento de Dados.

Casos de uso de mascaramento de dados

O mascaramento de dados é amplamente utilizado em várias indústrias para proteger informações sensíveis enquanto mantém a utilidade dos dados. Aqui estão os principais casos de uso:

Conformidade com regulamentações de privacidade de dados

As organizações usam o mascaramento de dados para cumprir as leis de privacidade de dados, como o Regulamento Geral sobre a Proteção de Dados (GDPR). Isso protege informações sensíveis, incluindo informações pessoalmente identificáveis (PII), registros financeiros, informações de saúde protegidas (PHI) e propriedade intelectual.

Por exemplo, os provedores de saúde mascaram dados de pacientes para atender aos requisitos da Lei de Portabilidade e Responsabilidade de Seguro de Saúde (HIPAA) ao compartilhar informações para pesquisa.

Desenvolvimento e teste seguro de software

O mascaramento de dados é empregado em ambientes de desenvolvimento e teste de software para garantir que informações sensíveis não sejam expostas. Desenvolvedores e testadores de software usam conjuntos de dados mascarados que imitam dados do mundo real sem revelar detalhes pessoais ou financeiros reais.

Análise e pesquisa

O mascaramento de dados é usado por cientistas de dados e pesquisadores para analisar grandes conjuntos de dados enquanto preserva a privacidade. Por exemplo, empresas farmacêuticas podem mascarar documentos médicos de pacientes em ensaios clínicos para estudar a eficácia de medicamentos sem comprometer a privacidade individual.

Treinamento de funcionários

O mascaramento de dados é aplicado em sessões de treinamento de funcionários para fornecer cenários realistas sem expor dados genuínos. As organizações usam dados mascarados para treinar funcionários no atendimento a consultas de clientes ou no processamento de transações.

Por exemplo, um banco pode usar dados de transações mascarados em programas de treinamento para ensinar os funcionários a detectar fraudes.

Controle de acesso baseado em função

O mascaramento de dados é usado para impor controle de acesso baseado em função dentro das organizações. Os funcionários podem acessar apenas os dados necessários para suas funções, com informações sensíveis mascaradas para evitar visualização não autorizada.

Por exemplo, em um ambiente hospitalar, a equipe administrativa pode ver registros de saúde eletrônicos de pacientes mascarados, enquanto os médicos têm acesso a informações completas.

Gerenciamento de dados de teste

O mascaramento de dados é usado para gerar rapidamente dados de teste seguros, garantindo que os ambientes de teste não exponham informações sensíveis. Ferramentas de mascaramento automatizadas se integram aos sistemas existentes para produzir dados de teste de alta qualidade.

Por exemplo, uma empresa de seguros pode usar informações de apólices mascaradas para testar novos sistemas de processamento de sinistros de seguros sem arriscar a exposição de dados.

Tipos de mascaramento de dados

As empresas podem usar vários tipos de mascaramento de dados para proteger e proteger conjuntos de dados sensíveis.

Mascaramento de dados estático (SDM)

O mascaramento de dados estático (SDM) envolve a aplicação de um conjunto fixo de regras de mascaramento para dados sensíveis antes de compartilhá-los ou armazená-los. Ele altera diretamente os dados com valores anonimizados por meio de criptografia ou técnicas de anonimização.

O mesmo método de mascaramento é usado em todos os usuários e aplicativos que acessam os dados. O SDM é geralmente bom para dados que permanecem inalterados e serão usados repetidamente, como em um ambiente de teste contínuo.

Mascaramento de dados dinâmico (DDM)

O mascaramento de dados dinâmico (DDM) envolve a aplicação de técnicas de mascaramento em tempo real e a alteração dinâmica de dados sensíveis durante a aplicação ou execução. O DDM é prevalente em sistemas de produção e para usuários, como testadores, que precisam de acesso a dados reais para análise.

Os dados dinâmicos são usados para acesso de segurança baseado em função. Por exemplo, um usuário solicita dados no banco de dados, e as regras de mascaramento são aplicadas com base no papel ou permissões de acesso do usuário — usuários autorizados recebem o conjunto de dados original, e usuários não autorizados recebem os dados mascarados.

Mascaramento de dados determinístico

O mascaramento de dados determinístico envolve o mapeamento de dados para garantir que um valor seja sempre substituído por outro valor no banco de dados. Por exemplo, se você mascarar um nome com "Bob", o nome original aparecerá como "Bob" em todo o conjunto de dados.

Embora o mascaramento de dados determinístico seja conveniente, não é tão conveniente quanto outros tipos de mascaramento. Se alguém conseguir decodificar quem é "Bob" no exemplo acima, poderá identificar as informações desse indivíduo em todo o conjunto de dados.

Mascaramento de dados em tempo real

O mascaramento de dados em tempo real mascara informações sensíveis à medida que se movem entre ambientes, mascarando-as na memória em vez de armazenar um conjunto de dados alterado na memória em vez de armazená-lo separadamente.

As organizações podem usar essa técnica para mascarar dados à medida que se movem entre ambientes, da produção para o ambiente de teste. Essa técnica é ideal para desenvolvimento contínuo de software ou cenários de integração complexos, onde as equipes transferem frequentemente dados entre ambientes de produção e não produção.

Ofuscação estatística

O método de ofuscação estatística altera dados sensíveis enquanto preserva propriedades estatísticas e relações dentro dos dados.

Ele permite a aplicação de funções matemáticas e algoritmos aos dados para análise estatística uma vez mascarados, garantindo que os dados mascarados mantenham seus padrões, correlações e distribuição geral originais.

Técnicas de mascaramento de dados

Dependendo do seu banco de dados e necessidades, existem diferentes técnicas para mascarar dados dentro dos vários tipos de mascaramento de dados.

Criptografia

Criptografia de mascaramento combina criptografia e mascaramento de dados para proteger informações sensíveis. Usando essa abordagem, você pode criptografar dados sensíveis com algoritmos criptográficos, tornando-os ilegíveis para todos, exceto usuários autorizados com chaves de descriptografia.

A criptografia de mascaramento fornece alta segurança de dados, mas pode ser um gargalo que retarda o processo de análise de dados, já que os usuários devem usar chaves de descriptografia sempre que quiserem acessar os dados.

Top 5 ferramentas de software de criptografia:

* Estas são as 5 principais ferramentas de software de criptografia com base no Relatório Grid® da G2 de Primavera de 2024Embaralhamento

Embaralhar dados é o que parece — randomizar pontos de dados dentro de um conjunto de dados. Ele preserva a relação e as propriedades estatísticas dentro do conjunto de dados, enquanto torna os registros individuais ilegíveis. Os valores dos dados não mudam, mas a ordem em que aparecem relacionados sim.

Por exemplo, se você estiver trabalhando com uma tabela de dados que inclui nomes de clientes e números de cartão de crédito, o conjunto de dados de saída consistiria em uma tabela embaralhada dos nomes reais dos clientes e números de cartão de crédito que não correspondem.

Substituição

O mascaramento de dados por substituição envolve substituir pontos de dados sensíveis por dados fictícios semelhantes, mas substituídos.

Por exemplo, se você estiver trabalhando com nomes, pode substituir nomes reais por nomes gerados aleatoriamente para que o valor do nome ainda pareça um nome. O mesmo funcionaria com números de cartão de crédito. O conjunto de dados de saída incluiria números de cartão de crédito do mesmo comprimento de string, mas valores numéricos aleatórios em vez de reais.

Nulling

Algumas equipes usam a técnica de nulling para tornar os dados ilegíveis e inutilizáveis. Nulling envolve aplicar valores "nulos" às colunas de dados para que usuários não autorizados não vejam nenhum dado. Embora esse método proteja os dados, também pode ser problemático porque aqueles que precisam acessar os dados provavelmente não poderão usá-los, a menos que os valores "nulos" sejam totalmente irrelevantes para a análise ou teste.

Hashing

Finalmente, o hashing converte pontos de dados em valores de string fixos e ofuscados. É comumente usado para proteger informações como senhas, já que as informações originais não são necessárias para realizar o trabalho.

Em outras palavras, os usuários de dados não precisam saber as senhas reais dos indivíduos, mas precisam testar uma função que exige que o usuário insira uma senha ou tenha uma.

Desafios no mascaramento de dados

O mascaramento de dados é importante. No entanto, ele vem com vários desafios que precisam ser abordados para garantir a segurança e integridade eficazes dos dados. Aqui estão alguns problemas comuns encontrados no mascaramento de dados:

Preservação de atributos

O mascaramento de dados precisa manter os mesmos tipos de dados e seus padrões. Por exemplo, se você mascarar idades de clientes, a faixa e a distribuição de idades devem permanecer semelhantes. Se não for feito corretamente, pode afetar o quão bem sua análise ou relatórios refletem a realidade.

Integridade semântica

Os dados falsos criados durante o mascaramento ainda devem fazer sentido. Por exemplo, se você mascarar salários de funcionários, os novos valores ainda devem se encaixar em faixas salariais típicas. Da mesma forma, números de telefone mascarados devem parecer reais. Isso ajuda a garantir que os dados mascarados ainda sejam úteis e realistas.

Ao mascarar dados para teste, é importante que os dados falsos ainda sigam as regras para coisas como formatos de e-mail ou números de cartão de crédito. Se os dados não corresponderem a essas regras, podem causar erros durante o teste.

Da mesma forma, quando os dados originais precisam ser únicos, como números de segurança social, os dados mascarados devem ser únicos também. Se os novos valores não forem únicos, pode levar a confusão ou erros.

Integridade referencial

Os dados mascarados devem manter suas relações consistentes. Por exemplo, se você substituir o nome de um cliente por um falso, esse mesmo nome falso deve ser usado em todos os lugares onde aparecer. Isso ajuda a manter conexões precisas entre registros de dados.

Melhores práticas de mascaramento de dados

Para fazer o mascaramento de dados corretamente, é importante seguir algumas melhores práticas que garantam que os dados permaneçam protegidos enquanto ainda são úteis. Aqui estão algumas dicas importantes para ajudá-lo a mascarar dados de forma eficaz e segura.

Defina o escopo do projeto

Para implementar um mascaramento de dados eficaz, comece determinando quais informações precisam de proteção, quem está autorizado a acessá-las e quais aplicativos usam os dados e suas localizações em ambientes de produção e não produção.

Mantenha a integridade referencial

A integridade referencial exige que todos os dados de um tipo específico sejam mascarados de forma consistente usando o mesmo algoritmo. Em grandes organizações, uma única ferramenta de mascaramento de dados em toda a empresa pode não ser prática devido a restrições orçamentárias, práticas de TI e requisitos regulatórios diferentes. Portanto, garanta a sincronização das ferramentas e práticas de mascaramento de dados em toda a organização para evitar problemas de integração mais tarde.

Proteja os algoritmos de mascaramento de dados

Apenas pessoal autorizado deve ter acesso aos componentes sensíveis do algoritmo de mascaramento de dados. O conhecimento de algoritmos de mascaramento repetíveis pode levar à engenharia reversa de informações sensíveis.

As melhores práticas incluem a aplicação da separação de funções, onde a segurança de TI define métodos e algoritmos, mas os proprietários de dados dos departamentos relevantes gerenciam configurações específicas e listas de dados.

Organize e rastreie dados sensíveis

Os dados empresariais estão dispersos em várias tecnologias e locais. Dados não estruturados, como imagens, PDFs e arquivos baseados em texto, também devem ser protegidos.

Por exemplo, substitua imagens de documentos sensíveis, como passaportes, carteiras de motorista e contratos, por alternativas falsas. Reconhecimento óptico de caracteres (OCR) pode ajudar a detectar e mascarar conteúdo sensível em tais arquivos.

Localizar e classificar com precisão os dados sensíveis que requerem proteção é essencial. Implemente um rastreamento abrangente para garantir que os dados certos sejam mascarados adequadamente.

Garanta conformidade e segurança

O acesso aos dados mascarados deve aderir às políticas de segurança em relação a funções, locais e permissões. Verifique se as técnicas de mascaramento de dados estão alinhadas com as políticas de segurança e regulamentações.

Avalie e teste o mascaramento de dados

Avalie regularmente a eficácia das técnicas de mascaramento de dados para garantir que forneçam os níveis de segurança necessários. Realize testes para confirmar que os resultados das consultas dos dados mascarados são comparáveis aos dos dados originais, garantindo consistência e confiabilidade.

Top 5 ferramentas de software de mascaramento de dados

As ferramentas de software de mascaramento de dados ajudam as empresas a proteger seus dados mascarando-os por meio de randomização e outras técnicas. Mais importante, essas ferramentas permitem que as empresas continuem usando seus dados, mas os tornam inutilizáveis para partes fora da organização.

Para se qualificar para inclusão na categoria de mascaramento de dados, um produto deve:

- Criptografar dados mascarando-os por trás de caracteres aleatórios ou outros dados

- Permitir a aplicação e remoção de uma máscara à vontade

- Fornecer mascaramento consistente ou aleatório

* Abaixo estão as cinco principais plataformas de software de mascaramento de dados do Relatório Grid® da G2 de Primavera de 2024. Algumas avaliações podem ser editadas para clareza.

1. Oracle Data Safe

Oracle Data Safe é um centro de controle unificado especificamente para bancos de dados Oracle. Ele ajuda os usuários a entender a sensibilidade de seus dados, avaliar riscos de segurança, mascarar dados para uso e monitorar controles de segurança e acesso.

Os usuários podem aproveitar avaliações de segurança, avaliações de usuários, auditoria de atividades, habilitação de alertas para sinalizar comportamentos incomuns, mascaramento de dados com integridade de dados preservada e firewall SQL.

O que os usuários mais gostam:

“O que mais gostei no Oracle Data Safe é que ele é muito útil para auditar os dados automaticamente. Ele gerencia os dados por si só e fornece o melhor nível de segurança. Ajudou nossa organização a atender aos requisitos do cliente ou do negócio e fornecer uma melhor saída com o relatório classificado.”

- Avaliação do Oracle Data Safe, Shivam T.

O que os usuários não gostam:

“Achei os preços um pouco altos, então para ter uma economia de escala, é preciso implantá-lo em todos os projetos que se usa. Caso contrário, achei essa ferramenta muito útil.”

- Avaliação do Oracle Data Safe, Chitrang S.

2. Informatica Dynamic Data Masking

Informatica Dynamic Data Masking controla o acesso não autorizado a ambientes de produção usando desidentificação de dados. Ele mascara informações sensíveis para usuários com base em suas permissões de acesso baseadas em função, que incluem seu papel, localização e privilégios. Além disso, pode alertar sobre tentativas de acesso não autorizado.

O que os usuários mais gostam:

“O mascaramento de dados da Informatica oferece várias técnicas para proteger dados sensíveis. Com a ajuda de sua técnica de preservação de formato, protegemos os dados sem alterar o formato. Além disso, sua técnica de descoberta dinâmica de dados identificou a maioria dos campos de dados sensíveis. No geral, posso dizer que a Informatica é uma solução abrangente com uma experiência robusta e amigável na anonimização de dados.”

- Avaliação do Informatica Dynamic Data Masking, Mayank J.

O que os usuários não gostam:

“É um pouco complexo de entender inicialmente, e há pouca documentação disponível. Mas uma vez que você tem uma ideia, é muito fácil e conveniente usá-lo para mascaramento e outros propósitos de segurança.”

- Avaliação do Informatica Dynamic Data Masking, Himanshu G.

3. Informatica Data Security Cloud

Informatica Data Security Cloud usa métodos de autenticação e criptografia para garantir a segurança dos dados em ambientes nativos da nuvem. Faz parte do Intelligent Data Management Cloud (IDMC) e é projetado para rodar na nuvem.

O que os usuários mais gostam:

“O gerenciamento de dados mestres é o recurso mais valioso que gosto na Informatica Cloud. Podemos escrever código para construir nossa própria lógica para verificar a qualidade e usar o mascaramento de dados. O gerenciamento de API e a integração são bons conectores fornecidos com o software.

- Avaliação do Informatica Data Security Cloud, Gaurav K.

O que os usuários não gostam:

“Embora a ferramenta ofereça muitas opções e recursos para segurança de dados, as pessoas que a manuseiam precisam passar por treinamento extensivo e periódico sobre GDPR, leis, regulamentações, etc., para gerenciar a segurança e usar a ferramenta em sua capacidade total.”

- Avaliação do Informatica Data Security Cloud, Vibha K.

4. Satori Data Security Platform

Satori Data Security Platform permite controles de dados e análises de autoatendimento. Os usuários têm portais de dados pessoais onde obtêm acesso imediato a conjuntos de dados relevantes para eles com base em políticas e controles de acesso. A Satori anonimiza dados dinamicamente para uma solução escalável em vários perfis e políticas baseados em permissões.

O que os usuários mais gostam:

“A Satori oferece uma interface amigável, tornando fácil de implementar e navegar, recursos robustos de mascaramento e segurança de dados, protegendo dados sensíveis. Controle de acesso automatizado e escalável, permitindo que as organizações tenham controle granular sobre o acesso aos dados, integra-se perfeitamente com ferramentas de software populares como Snowflake e Looker, simplificando o processo de integração.”

- Avaliação do Satori Data Security Platform, Vaibhav S.

O que os usuários não gostam:

“Pode ser integrado com quase todo o software, especialmente na nuvem, o que o torna indispensável. No entanto, o desempenho se torna um pouco lento quando toneladas de terabytes de dados são alimentados no sistema, tanto em termos de desempenho quanto de tempo para gerar os resultados.”

- Avaliação do Satori Data Security Platform, Heena R.

5. Clonetab

Clonetab é uma plataforma de virtualização e clonagem para entrega de dados. Oferece embaralhamento avançado de dados (ADS), que ofusca dados sensíveis antes do lançamento, e soluções extensivas de backup e recuperação de dados para Oracle e-Business Suite, PeopleSoft e bancos de dados SAP Hana.

O que os usuários mais gostam:

“O Clonetab não apenas ajuda os administradores com a clonagem de grandes VMware, mas também os ajuda a clonar bancos de dados em um nível granular. A interface gráfica do Clonetab é feita de forma que seja fácil para os administradores trabalharem com ela.”

- Avaliação do Clonetab, Nikhil N.

O que os usuários não gostam:

“Apesar de ser a melhor plataforma para as necessidades diárias de todas as empresas, tem menos suporte da comunidade, o que significa que esta plataforma depende inteiramente da equipe de suporte, o que pode resultar em atrasos não intencionais. Se pudéssemos ter uma edição comunitária desta plataforma, seria simples retificar rapidamente com a ajuda da comunidade.”

- Avaliação do Clonetab, Mukesh P.

Você consegue ler os dados?

O mascaramento de dados é uma técnica eficaz para proteger informações pessoais e confidenciais. As empresas usam o mascaramento de dados para proteger e proteger dados sensíveis ao transferi-los entre vários ambientes de teste, produção e desenvolvimento. Muitos tipos e técnicas de mascaramento de dados estão disponíveis para as empresas escolherem para proteger as informações com as quais estão trabalhando.

Descubra como a prevenção de perda de dados pode proteger suas informações sensíveis.

Alyssa Towns

Alyssa Towns works in communications and change management and is a freelance writer for G2. She mainly writes SaaS, productivity, and career-adjacent content. In her spare time, Alyssa is either enjoying a new restaurant with her husband, playing with her Bengal cats Yeti and Yowie, adventuring outdoors, or reading a book from her TBR list.