O mundo da segurança de dados é um lugar perigoso.

Milhões de hackers e golpistas estão apenas esperando para colocar as mãos nos dados que você trabalha tanto para proteger. As linhas entre o bem e o mal estão se tornando cada vez mais tênues à medida que os funcionários usam seu acesso para violar dados que deveriam proteger.

Neste mundo onde ninguém parece ser exatamente quem diz ser, você deve sempre se preparar para uma aventura! A importância da segurança de dados não pode ser subestimada para empresas de qualquer tamanho.

A eliminação permanente de dados tornou-se cada vez mais relevante nos últimos anos. Existem muitas maneiras de proteger dados. No entanto, algumas ferramentas de segurança de dados usadas hoje não eliminam permanentemente todos os vestígios de informações em dispositivos de armazenamento.

Ferramentas de eliminação de dados, também conhecidas como software de destruição de dados, obliteram permanentemente material sensível de dispositivos de armazenamento e são tipicamente usadas por agências governamentais, escritórios de advocacia e empresas privadas com dados sensíveis ou confidenciais.

O que é eliminação de dados?

A eliminação de dados, também conhecida como limpeza de dados ou apagamento de dados, é uma técnica baseada em software para sobrescrever efetivamente dados armazenados eletronicamente com informações binárias aleatórias de acordo com um padrão específico. Esta é uma parte necessária de qualquer processo seguro de descarte ou descomissionamento de hardware.

A eliminação de dados é uma tarefa técnica e específica de tempo que as equipes internas de segurança de TI realizam para alcançar a sanitização de dados. Comparada a outras técnicas de sanitização de dados comumente usadas, a eliminação de dados oferece a indivíduos não autorizados uma chance mínima de acessar dados sensíveis da empresa.

As leis e regulamentos de conformidade de dados tornaram-se mais rigorosos, com novas multas punitivas e políticas introduzidas nos últimos anos. Isso, impulsionado pela frequência de ataques cibernéticos, aumento da exposição a ameaças criminosas e maior escrutínio para conformidade regulatória, tornou inevitável que as empresas protejam seus dados de forma mais séria.

A eliminação de dados é o método preferido de sanitização de dados. Pode ser realizada em ambientes ativos e inativos para atender às necessidades de diferentes tecnologias e cenários de uso ao longo do tempo.

Antes de descomissionar ou doar, as empresas devem sanitizar dados em servidores, PCs, discos rígidos e dispositivos móveis. Destruir dispositivos removíveis antes que sejam perdidos ou roubados é essencial.

Por que a eliminação de dados é importante?

As violações de dados são comuns, e hackers estão sempre procurando novas maneiras de roubar informações pessoalmente identificáveis (PII), propriedade intelectual e segredos comerciais. A crescente retenção de dados sensíveis, os avanços tecnológicos acelerados e a vida útil limitada dos ativos de TI impulsionaram a necessidade de eliminação permanente de dados de equipamentos eletrônicos quando são aposentados ou recondicionados.

Várias leis foram promulgadas em diferentes indústrias nos últimos anos, orientando as organizações sobre proteção e eliminação de dados para garantir conformidade regulatória.

A eliminação de dados não é uma tecnologia nova, mas está se tornando popular devido aos riscos de proteção de dados, privacidade e segurança da informação. Diante de escândalos de vazamento de dados sem precedentes e ataques cibernéticos, incluindo ataques de ransomware, agências governamentais e organizações precisam impor estratégias de proteção atualizadas para o gerenciamento de dados sensíveis.

A verdadeira eliminação ajuda a defender contra violações de dados, a cumprir muitas regulamentações de segurança de dados, a usar recursos de forma otimizada e a implementar práticas ecológicas enquanto gerencia um portfólio complexo de ativos de TI.

Apagar dados oferece às empresas certificações de eliminação à prova de adulteração para garantir conformidade com padrões de proteção de dados em expansão que exigem minimização de dados, direito ao apagamento ou direito à exclusão.

Também permite que as empresas passem de técnicas de descarte de dados e equipamentos menos ecológicas para modelos de negócios circulares mais sustentáveis. Com a eliminação de dados, as empresas podem revender ou reutilizar dispositivos sem medo de expor dados sensíveis, resultando em uma redução considerável de resíduos eletrônicos.

O que a eliminação de dados não é

Muitas pessoas acreditam erroneamente que a eliminação de dados e várias abordagens incompletas de sanitização de dados são idênticas. Essas técnicas inadequadas de sanitização de dados não são comprovadas para tornar os dados irrecuperáveis em dispositivos de armazenamento adequados. Elas também não fornecem as etapas de verificação e certificação necessárias para a sanitização de dados.

Aqui está uma lista de métodos parciais de sanitização de dados:

- Exclusão de dados

- Reformatação

- Redefinição de fábrica

- Fragmentação de arquivos

Quer aprender mais sobre Software de Destruição de Dados? Explore os produtos de Destruição de Dados.

Características da eliminação de dados

Ao contrário das técnicas tradicionais de destruição de dados, que podem danificar a mídia de armazenamento, a eliminação de dados é baseada em software. Pode ser aplicada a dispositivos físicos e virtuais em um ambiente isolado ou não supervisionado.

Apagar dados em um dispositivo de armazenamento digital significa que todos os setores do dispositivo são verificavelmente substituídos por zeros e uns. Enquanto a funcionalidade do dispositivo é preservada, todos os dados são irrevogavelmente irrecuperáveis.

- Apagar dados em um dispositivo de armazenamento digital implica que todos os setores são verificavelmente reescritos com zeros e uns. Isso destrói permanentemente os dados enquanto o dispositivo continua a funcionar.

- Na sanitização direcionada, um arquivo, pasta ou local específico, como um número de unidade lógica (LUN), é verificavelmente reescrito. Ao mesmo tempo, regiões não direcionadas permanecem intactas e funcionais.

A eliminação segura de dados lhe dá a tranquilidade de que dados confidenciais foram removidos além da recuperação e acesso.

Software de eliminação de dados

O software de eliminação de dados sobrescreve informações em todos os setores de um dispositivo de armazenamento, como discos rígidos (HDDs), com uma sequência de dados pseudo-aleatórios inúteis. Uma boa ferramenta de eliminação verifica os dados purgados para confirmar a destruição permanente dos dados.

O software de eliminação de dados também pode destruir remotamente dados sensíveis se uma senha incorreta for usada para fazer login. Essa técnica é comum em dispositivos móveis para evitar roubo e proteger dados pessoais em caso de roubo do dispositivo.

Para alcançar a eliminação completa de dados, uma solução de software deve:

- Permitir a seleção de padrões específicos com base nas demandas da sua indústria e empresa.

- Confirmar se o processo de sobrescrita removeu efetivamente os dados de todo o dispositivo ou dados alvo.

- Gerar um certificado à prova de adulteração, incluindo detalhes que confirmem que a eliminação foi bem-sucedida e escrita em todas as partes do dispositivo, juntamente com outras informações sobre o dispositivo e o padrão empregado.

Qual é a diferença entre exclusão de dados e eliminação de dados?

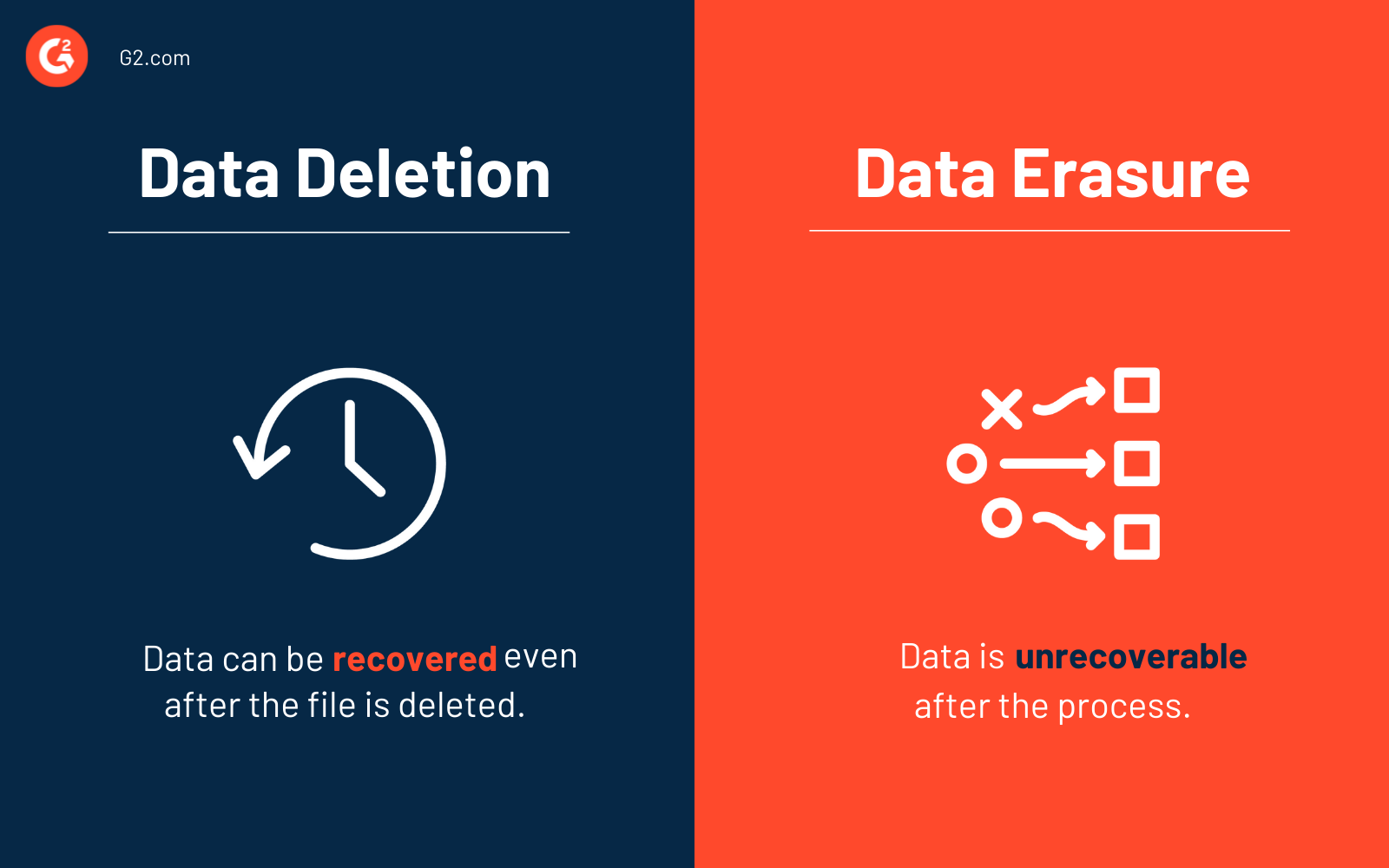

A exclusão e a eliminação de dados ambos removem dados, mas são radicalmente diferentes, desde seus objetivos e técnicas até os resultados finais.

Exclusão de dados

Um sistema operacional (SO) usa um sistema de arquivos, que é essencialmente uma estrutura de tabela, para manter registros de todas as unidades de armazenamento lógicas ou clusters no disco rígido e como esses clusters armazenam e recuperam dados. Tabela de Alocação de Arquivos (FAT) e Sistema de Arquivos de Nova Tecnologia (NTFS) em Windows, bem como volumes do Sistema de Arquivos Apple (APFS) em macOS, são alguns sistemas de arquivos bem conhecidos para armazenar e recuperar informações.

A tabela de alocação de arquivos mantém os endereços dos dados armazenados nos clusters, comumente chamados de ponteiros (ou Nós no macOS). O SO remove os ponteiros do arquivo durante a exclusão de dados e designa o cluster associado na FAT ou na tabela mestre de arquivos (MFT) como 'disponível' para novos arquivos ou armazenamento de dados.

A exclusão de dados não apaga o arquivo ou seu conteúdo, mas apenas o ponteiro (a localização do arquivo), tornando-o invisível e indisponível para uso regular. No entanto, o arquivo apagado ainda existe no meio de armazenamento. Os usuários podem recuperá-lo rapidamente com software de recuperação de dados.

Eliminação de dados

Eliminação de dados sobrescreve dados existentes em um dispositivo de armazenamento com padrões binários, como '1s' e '0s' ou padrões pseudo-aleatórios sem sentido para apagá-los ou sanitizá-los. Isso apaga ou sanitiza os dados para torná-los completamente inúteis. Simplificando, quando os dados são apagados ou substituídos por padrões binários, tornam-se ininteligíveis.

As técnicas de sobrescrita para apagar dados em dispositivos de armazenamento variam em termos de padrões e passagens empregadas e como o resultado de um método específico de sobrescrita é verificado em um disco. Por exemplo, a técnica DoD 5220.22-M usa três passagens de 0s, 1s e caracteres aleatórios para destruição completa de dados com um relatório de eliminação.

Aqui está um resumo rápido das diferenças entre exclusão de dados e eliminação de dados.

| Exclusão de dados | Eliminação de dados |

| Exclui o endereço do arquivo da MFT | Destrói dados sobrescrevendo-os com uns e zeros |

| Dados excluídos podem ser recuperados usando uma ferramenta de recuperação de dados | Dados apagados não podem ser recuperados por nenhuma técnica |

Métodos de eliminação de dados

De acordo com o Instituto Nacional de Padrões e Tecnologia (NIST), a eliminação de dados pode ser feita das seguintes maneiras:

- Sobrescrita: Dados obsoletos ou descartados são sobrescritos com dados não sensíveis (0's e 1's) usando software de eliminação de dados.

- Apagamento de bloco: Uma ferramenta de eliminação de dados direciona endereços de bloco lógico no dispositivo de armazenamento, incluindo aqueles que não estão atualmente mapeados para endereços ativos, para apagar todos os dados no dispositivo.

- Apagamento criptográfico: Esta técnica de eliminação de dados é usada para dispositivos com características de criptografia de dados embutidas, como Unidades de Autocriptografia (SEDs). Uma plataforma de eliminação de dados bem-sucedida pode destruir a chave necessária para decodificar os dados em SEDs, tornando-os irrecuperáveis.

Padrões de eliminação de dados

Várias estratégias de eliminação de dados em todo o mundo apagam completamente informações confidenciais, sensíveis e privilegiadas de diferentes dispositivos de armazenamento. Alguns desses algoritmos de eliminação são criados pelas agências militares mais renomadas do mundo, como o Departamento de Defesa dos Estados Unidos, governos e empresas comerciais.

Esses métodos garantem que os arquivos secretos e privados não vazem ou caiam nas mãos de uma entidade não autorizada ou inimiga e não possam ser recuperados usando qualquer técnica comumente disponível. Abaixo estão os padrões de eliminação de dados mais eficazes para apagar dados e solidificar a privacidade e a segurança dos dados.

1. O Departamento de Defesa dos Estados Unidos (DoD 5220.22-M)

O Serviço de Segurança da Defesa (DSS) criou o DoD 5220.22-M para sanitização segura de dados. É também um dos padrões de eliminação mais avançados, seguros e amplamente utilizados para sanitização de dados. É implementado em três e sete passagens com frequências de verificação variáveis.

Outras versões proeminentes do padrão são:

- DoD 5220.22-M (ECE): Sobrescreve dados 7 vezes (7 passagens)

- DoD 5220.22-M (E): Sobrescreve dados 3 vezes (3 passagens)

- DoD 5220.28-M (STD): Sobrescreve dados 7 vezes (7 passagens)

A diferença é que cada um emprega um caractere diferente e seu complemento em vários intervalos de verificação e número de passagens.

2. Exército dos EUA AR 380-19

A abordagem de eliminação de dados AR 380-19 do Exército dos EUA é definida e publicada pelo Exército dos EUA no Regulamento do Exército 380-19. Esta técnica de eliminação de dados elimina os dados em três passagens.

- Passagem 1: Gera um caractere aleatório

- Passagem 2: Escreve um caractere específico sobre os dados (por exemplo, 1)

- Passagem 3: Sobrescreve o complemento do caractere fornecido (que é zero) e depois verifica o processo de sobrescrita

3. Força Aérea dos EUA AFSSI-5020

A Força Aérea dos Estados Unidos (USAF) definiu o AFSSI-5020 na Instrução de Segurança do Sistema da Força Aérea 5020. Esta técnica de eliminação de dados usa zeros, uns e valores pseudo-aleatórios, mas em uma sequência e número de passagens diferentes. É muito semelhante ao DoD 5220.22-M.

- Passagem 1: Sobrescreve zero no conjunto de dados

- Passagem 2: Sobrescreve um no conjunto de dados

- Passagem 3: Sobrescreve um número pseudo-aleatório e depois valida os dados sobrescritos

4. RCMP Canadense TSSIT OPS-II

A Polícia Montada Real Canadense (RCMP) desenvolveu o método de eliminação de dados TSSIT OPS-II. Ele emprega seis passagens de valores complementares repetidos antes de sobrescrever um caractere pseudo-aleatório com validação na sétima iteração.

- Passagem 1: Sobrescreve um valor definido nos dados (como zero)

- Passagem 2: Sobrescreve o complemento da Passagem 1 (neste caso, um)

- Passagem 3: Sobrescreve o complemento da Passagem 2 (zero)

- Passagem 4: Sobrescreve o complemento da Passagem 3 (um)

- Passagem 5: Sobrescreve o complemento da Passagem 4 (zero)

- Passagem 6: Sobrescreve o complemento da Passagem 5 (um)

- Passagem 7: Sobrescreve um valor pseudo-aleatório e valida o processo de eliminação de dados

Ao contrário do DoD 5220.22-M, que valida a sobrescrita após cada etapa de sobrescrita, esta técnica simplesmente verifica a sobrescrita na sétima iteração.

5. Padrão Britânico HMG IS5

O protocolo de eliminação HMG IS5 britânico emprega duas ou três passagens para escrever uma mistura de dados zero, um e aleatórios com verificação. O método de 3 passagens do HMG IS5 britânico é muito superior ao método de 2 passagens.

6. Peter Gutmann

Peter Gutmann inventou o método de sanitização de dados Gutmann em 1996. É um dos vários padrões de sanitização de dados baseados em software em ferramentas de eliminação de dados para sobrescrever dados existentes em discos rígidos e outros dispositivos de armazenamento. O algoritmo funciona sobrescrevendo alguns dados pseudo-aleatórios 35 vezes (35 passagens).

O ponto crítico a lembrar aqui é que o método Gutmann emprega valores aleatórios para as quatro primeiras e últimas passagens e depois usa um algoritmo sofisticado da passagem 5 à passagem 31.

7. Padrão Russo (GOST-R-50739-95)

GOST-R-50739-95 é um conjunto de regras russas de eliminação de dados projetadas para prevenir o acesso indesejado a dados. Abaixo estão alguns exemplos deste algoritmo de sanitização de dados.

- Método 1: Sobrescreve zero na primeira passagem e substitui caracteres aleatórios pelos mesmos caracteres da primeira passagem

- Método 2: Sobrescreve caracteres aleatórios com a primeira passagem

Benefícios da eliminação de dados

As técnicas de sanitização de mídia mais populares incluem soluções de eliminação de dados ou Fornecedores de Disposição de Ativos de TI (ITADS) para destruição de dados. A abordagem ITAD é mais popular por várias razões.

Por exemplo, o descarte de ativos de hardware exige infraestrutura e capacidade, também pode fornecer opções adicionais de sanitização e é uma linha de negócios estabelecida para lidar com ativos antigos ou fora de uso.

Alguns benefícios da eliminação de dados são:

- A eliminação de dados permite que as empresas limpem seus meios de armazenamento no local. Este é um argumento forte para impor padrões de segurança de dados para conformidade regulatória dentro de um local de trabalho. A eliminação de dados muitas vezes complementa métodos tradicionais de destruição de dados, como fragmentação e desmagnetização. Independentemente do estado físico e das circunstâncias na cadeia de custódia, a eliminação de dados baseada em software oferece proteção de dados à prova de falhas.

- O software moderno de eliminação de dados sanitiza com sucesso a mídia enquanto adere a padrões globais de eliminação. Isso ajuda as empresas a atenderem aos padrões de segurança e privacidade de dados, como SOX, GLB, HIPAA, ISO27001, EU-GDPR e PCI-DSS. Além disso, o software de eliminação de dados cria relatórios automáticos de eliminação à prova de adulteração e certificações que servem como trilhas de auditoria confiáveis para necessidades de conformidade.

- A eliminação de dados permite a reciclagem, realocação ou redistribuição de dispositivos. Aumenta a eficiência e reduz despesas.

Desafios da eliminação de dados

A eliminação de dados pode não ser eficaz em mídias baseadas em flash, como unidades de estado sólido (SSDs) e pen drives USB. Esses dispositivos podem conter dados residuais indisponíveis para o algoritmo de eliminação, e os dados podem ser recuperados dos chips de memória flash específicos no dispositivo.

A eliminação de dados por meio de sobrescrita é eficaz apenas para discos rígidos que escrevem em todos os setores. Na maioria dos casos, o software não pode sobrescrever setores defeituosos, mas pode conter dados recuperáveis.

No entanto, setores danificados podem ser indetectáveis para o sistema host e, portanto, para o aplicativo de eliminação. Este problema pode ser evitado criptografando o dispositivo antes do uso. Malware malicioso pode potencialmente afetar a eliminação de dados baseada em software.

A eliminação de dados é um processo mais demorado do que outras formas de sanitização de dados. Além disso, a eliminação de dados exige que as empresas criem políticas e práticas para todos os dispositivos de armazenamento de dados.

Não corra riscos. Sobrescreva esses dados!

As demandas por privacidade da informação, incluindo retenção de dados e eliminação, tornaram-se uma preocupação para as organizações à medida que os regulamentos de privacidade se tornaram mais rigorosos. Embora a proteção de dados seja crucial, apagar dados após o uso é um componente essencial do ciclo de vida do uso de dados.

Não está satisfeito apenas com a eliminação de dados? Aprenda como diferentes métodos de sanitização de dados podem ajudar a destruir dados permanentemente.

Keerthi Rangan

Keerthi Rangan is a Senior SEO Specialist with a sharp focus on the IT management software market. Formerly a Content Marketing Specialist at G2, Keerthi crafts content that not only simplifies complex IT concepts but also guides organizations toward transformative software solutions. With a background in Python development, she brings a unique blend of technical expertise and strategic insight to her work. Her interests span network automation, blockchain, infrastructure as code (IaC), SaaS, and beyond—always exploring how technology reshapes businesses and how people work. Keerthi’s approach is thoughtful and driven by a quiet curiosity, always seeking the deeper connections between technology, strategy, and growth.