Para ajudar os compradores a entender o cenário dos softwares de privacidade de dados, vou escrever vários artigos sobre as diversas funções desses softwares. Meu objetivo é fornecer aos nossos leitores visões gerais e conselhos práticos ao comprar softwares de privacidade de dados de todos os tipos. Nossa primeira edição é uma visão geral do software de gerenciamento de privacidade de dados.

O que é Software de Gerenciamento de Privacidade de Dados?

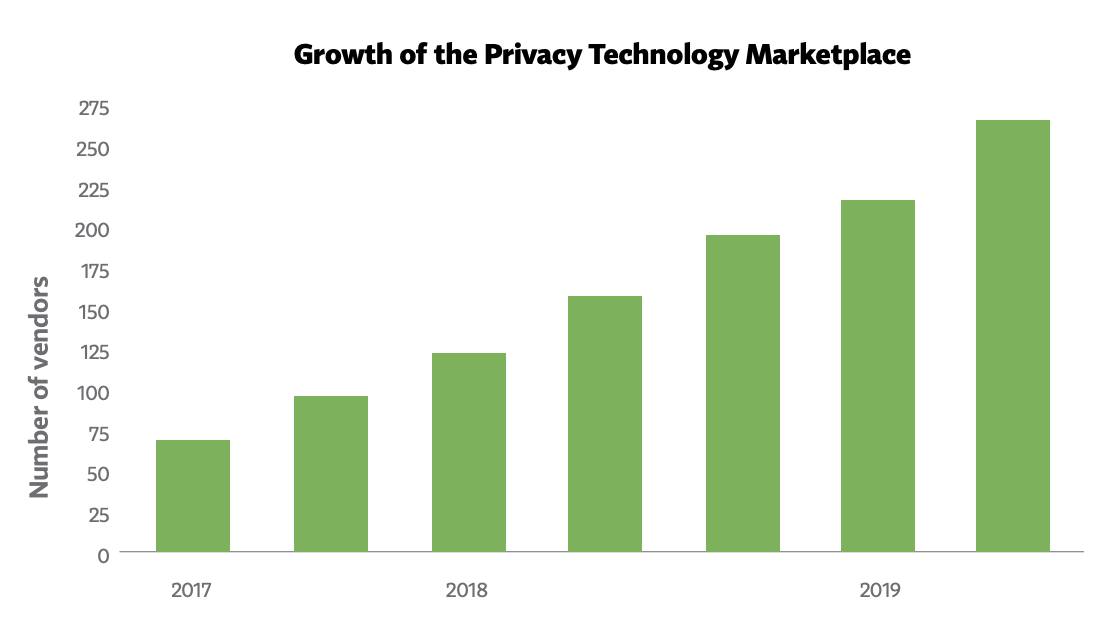

Ainda não existe um padrão desenvolvido para Software de Gerenciamento de Privacidade de Dados, e os produtos estão rapidamente expandindo suas ofertas com uma grande quantidade de dinheiro de investimento recente fluindo para desenvolver ainda mais essa funcionalidade. Por exemplo, apenas em janeiro de 2020, dois grandes fornecedores de software de privacidade, Securiti.ai e BigID, anunciaram separadamente investimentos de $50 milhões cada. Isso sem mencionar a enxurrada de investimentos que ocorreu no final de 2019 antes da entrada em vigor da CCPA, como a start-up DataGrail sendo apoiada como parte do fundo de risco de $50 milhões da Okta, nem a consolidação no espaço com aquisições como a aquisição da Nymity pela TrustArc ou a aquisição da solução de eLearning Privacy core da IAPP pela OneTrust.

Fonte: Relatório de Fornecedores de Tecnologia da IAPP 2019

Fonte: Relatório de Fornecedores de Tecnologia da IAPP 2019

Após revisar uma série de softwares atualmente disponíveis neste espaço dinâmico, no entanto, aqui está como nós da G2 estamos definindo esta categoria de software, por enquanto.

Software de Gerenciamento de Privacidade de Dados:

O software de Gerenciamento de Privacidade de Dados ajuda as empresas a gerenciar seus programas de privacidade para cumprir com leis de privacidade globais, como o Regulamento Geral sobre a Proteção de Dados (GDPR) da UE ou a Lei de Privacidade do Consumidor da Califórnia (CCPA), entre outras regulamentações. A principal funcionalidade do software de Gerenciamento de Privacidade de Dados inclui:

1. Descoberta e mapeamento de dados sensíveis

2. Gerenciamento de Solicitações de Acesso de Titulares de Dados (DSAR) (ou gerenciamento de solicitações de consumidores) e

3. Plataforma de gerenciamento de consentimento

Essas soluções de software frequentemente fornecem funcionalidades adicionais, como (ou integram-se com outras aplicações para fornecer) gerenciamento de avaliação de fornecedores, conformidade com cookies, notificação de violação de dados, verificação de identidade, desidentificação de dados ou pseudonimização, avaliações de impacto de privacidade (PIA).

Quer aprender mais sobre Software de Gestão de Privacidade de Dados? Explore os produtos de Gerenciamento de Privacidade de Dados.

Principais características do software de gerenciamento de privacidade de dados

Vamos dar uma olhada mais de perto nas características mais fundamentais do software de Gerenciamento de Privacidade de Dados, que incluem três características principais:

-

- Descoberta e mapeamento de dados sensíveis

- Gerenciamento de Solicitações de Acesso de Titulares de Dados (DSAR)

- Gerenciamento de consentimento

Perguntas gerais a considerar ao selecionar uma solução de software de gerenciamento de privacidade de dados:

-

- Este software é agnóstico em relação à legislação? Ele funcionará para GDPR, CCPA ou qualquer número das inúmeras leis de privacidade que estão por vir?

- Ele atende tanto às suas necessidades quanto às necessidades de idioma dos seus usuários finais?

- Esta solução atende às necessidades de seus colegas em diferentes departamentos? Quem usará principalmente isso na interface? Oficiais de privacidade? Equipes jurídicas? Quem administrará principalmente isso no back-end? Equipes de TI? Equipes de segurança da informação? As necessidades deles são atendidas com esta solução de software?

Descoberta e mapeamento de dados sensíveis

Você pode afirmar com confiança que sabe onde estão todas as informações pessoalmente identificáveis (PII) e dados sensíveis da sua empresa? E quanto aos dados em seus bancos de dados, aplicativos, plataformas de e-mail ou até mesmo em pontos de extremidade como laptops ou telefones celulares de funcionários? E quanto às informações sensíveis armazenadas em e-mails antigos? Mais perguntas, você sabe de onde obteve esses dados e de quem? E para onde os dados estão indo agora? Para cumprir com as leis de privacidade de dados, as empresas devem saber onde seus dados sensíveis estão localizados e como são usados.

As soluções de software de gerenciamento de privacidade de dados hoje ajudam as empresas a entender onde seus dados sensíveis estão de três maneiras, via:

-

- Pesquisas manuais - Isso requer que os colegas preencham manualmente pesquisas ou planilhas de excel anotando onde os dados sensíveis estão armazenados. Esse processo pode ser trabalhoso, então alguns fornecedores de software de Gerenciamento de Privacidade de Dados oferecem modelos de pesquisa pré-construídos e ferramentas de fluxo de trabalho para administrar essa tarefa tediosa.

- Descoberta automatizada de dados sensíveis - Ferramentas automatizadas de descoberta de dados sensíveis conectam-se aos seus bancos de dados, aplicativos e outros repositórios de dados e rastreiam, identificam e classificam dados sensíveis automaticamente. Muitas dessas ferramentas oferecem representações visuais dos seus dados para que você possa ver onde os dados gerais estão armazenados geograficamente, mas também criar um mapa de um titular de dados individual.

- Alguma combinação de ambos os métodos.

Existem vantagens e desvantagens tanto no método de descoberta de dados baseado em pesquisa quanto no método de descoberta automatizada. Para a descoberta de dados baseada em pesquisa, isso não é um levantamento tecnológico, mas sim de processo. Como os funcionários que gerenciam os dados preenchem essas pesquisas, o erro do usuário ou a incompletude podem ser um problema crítico. Além disso, os resultados desse exercício são estáticos a partir do momento em que os dados foram relatados. Sabemos que novos dados são gerados todos os dias, então as informações estarão desatualizadas a partir da data em que foram geradas.

Para a descoberta automatizada de dados, os benefícios são que, quando implementada, é um processo automático que não requer que os funcionários encontrem dados sensíveis e os resultados são dinâmicos e atualizados. Os limites com a descoberta automatizada de dados são que ela deve ser capaz de se conectar não apenas ao seu armazenamento em nuvem e aplicativos em nuvem, mas também aos seus bancos de dados locais e aplicativos legados. Alguns fornecedores que oferecem descoberta automatizada estão dispostos a construir APIs personalizadas para se conectar a armazenamentos legados para resolver esse problema, no entanto.

Perguntas a considerar ao selecionar uma ferramenta de descoberta automatizada de dados:

-

- Quais conexões pré-construídas o fornecedor oferece?

- A solução deles pode encontrar dados estruturados e não estruturados?

- Quais formatos de arquivo a solução deles pode encontrar? Eles oferecem OCR para documentos digitalizados?

- Eles construirão conexões personalizadas para repositórios de dados não padronizados ou legados?

- Peça às equipes de TI da sua empresa para revisar a solução para garantir que ela atenda às suas necessidades.

Para pequenas empresas ou empresas com uma baixa quantidade de dados sensíveis, a descoberta baseada em pesquisa pode ser suficiente por enquanto. A descoberta de dados sensíveis baseada em pesquisa também é uma maneira de encontrar dados que podem estar em sistemas legados ou em aplicativos que não podem ser descobertos usando um método automatizado, como arquivos de papel literais. Para grandes empresas e empresas que abraçaram a transformação digital ou são nativas digitais, no entanto, a descoberta automatizada seria fácil de adicionar ao seu mix de outros produtos SaaS. Do ponto de vista da indústria, vi uma série de investimentos em descoberta automatizada de dados, então acredito que a longo prazo, esse método é o caminho do futuro.

Gerenciamento de solicitações de acesso de titulares de dados (DSAR)

Então, o que acontece quando você recebe uma solicitação de um titular de dados (um consumidor, funcionário ou outro usuário final) solicitando acessar, portar ou excluir seus dados? Como você gerencia essas solicitações dentro dos prazos de resposta definidos por lei?

| Relacionado:Saiba mais sobre como processar solicitações de portabilidade de dados, aqui.→ |

A funcionalidade de software de Solicitações de Acesso de Titulares de Dados (DSAR) geralmente inclui fornecer um formulário de entrada de DSAR ou portal para aceitar a solicitação do titular de dados para acessar, portar ou excluir suas informações pessoalmente identificáveis; métodos de verificação de identidade; fornecer uma visão centralizada de todos os DSARs em processo; alertas para administradores quando está se aproximando do prazo de resposta legalmente exigido; fornece ferramentas de fluxo de trabalho para processar DSARs em toda a sua organização; e fornece ferramentas de relatórios e registros. Algumas ferramentas também oferecem um portal de comunicação criptografado para comunicar e transferir dados de DSAR com segurança para um titular de dados.

Perguntas a fazer aos fornecedores sobre a funcionalidade de gerenciamento de Solicitações de Acesso de Titulares de Dados (DSAR):

- Você tem formulários online de modelo para Solicitações de Acesso de Titulares de Dados (DSAR) para receber solicitações?

- Você oferece um número de telefone gratuito para receber solicitações de DSAR por telefone, o que é exigido de algumas empresas?

- Os formulários de DSAR podem ser personalizados com a marca da empresa para continuidade de marca ou devem manter a marca do fornecedor de privacidade?

- Como você verifica a identidade dos titulares de dados? Você oferece funcionalidade de identidade nativamente ou isso é um plug-in para outro fornecedor e, portanto, outra licença de software?

- Se a verificação de identidade for oferecida, quais são os métodos de confirmação de identidades? Exemplos incluem verificação de cartão de identificação, verificação de voz, verificação de e-mail, verificação por sms, push móvel, autenticação biométrica, perguntas de desafio, perguntas baseadas em conta ou outras formas de identificação e autenticação.

- Se o seu processo de descoberta de dados for manual:

Você oferece ferramentas de fluxo de trabalho para gerenciar o processo de pedir a outros funcionários para encontrar, acessar ou excluir os dados solicitados? - Se o seu processo de descoberta de dados for automatizado:

Após a descoberta automática dos dados, você envia um relatório para um administrador de privacidade revisar antes de enviar o relatório para o titular dos dados?

- Você oferece um portal de comunicação criptografado para responder aos DSARs?

Gerenciamento de consentimento

Uma característica importante que está se tornando mais comum no software de gerenciamento de privacidade de dados é o gerenciamento de consentimento, já que muitas regulamentações de privacidade de dados exigem consentimento de opt-in ou opt-out dos usuários antes de coletar, usar, compartilhar ou vender seus dados de usuário. Acertar o consentimento do usuário é crítico. Para aderir ao consentimento e preferências do usuário, as empresas podem empregar ferramentas de gerenciamento de consentimento.

Com ferramentas de gerenciamento de consentimento, os usuários podem consentir com uma série de usos de dados pelas empresas, incluindo direito à coleta de dados, rastreamento de localização, preferências de contato, incluindo sms, e-mail, telefone e mais. Os usuários finais podem até definir permissões de coleta e uso para seus dispositivos IoT. Empregar ferramentas de gerenciamento de consentimento torna a adesão às regulamentações de privacidade de dados muito mais fácil.

O que vem a seguir

Este artigo fornece uma visão geral de alto nível do software de Gerenciamento de Privacidade de Dados. Meu objetivo é escrever informações mais detalhadas sobre a funcionalidade das plataformas de gerenciamento de privacidade de dados, bem como conteúdo sobre outros softwares relacionados à privacidade. Siga meu conteúdo no site de pesquisa da G2 para atualizações. Você também pode me seguir no LinkedIn.

Isenção de responsabilidade: Não sou advogado e não estou oferecendo aconselhamento jurídico. Se você tiver dúvidas legais, consulte um advogado licenciado. Também não dou conselhos de moda, conselhos de relacionamento ou recomendações de filmes. Confie em mim, isso é para o melhor.

Merry Marwig, CIPP/US

Merry Marwig is a senior research analyst at G2 focused on the privacy and data security software markets. Using G2’s dynamic research based on unbiased user reviews, Merry helps companies best understand what privacy and security products and services are available to protect their core businesses, their data, their people, and ultimately their customers, brand, and reputation. Merry's coverage areas include: data privacy platforms, data subject access requests (DSAR), identity verification, identity and access management, multi-factor authentication, risk-based authentication, confidentiality software, data security, email security, and more.