Já se perguntou onde todos os seus e-mails, postagens em redes sociais, fotos ou até mesmo o filme da Netflix que você está assistindo estão armazenados? A resposta simples é a nuvem.

Hoje, armazenamos tudo na nuvem, desde arquivos pessoais até dados críticos de negócios empresariais. O e-mail que você acabou de verificar agora? Aquele tweet que você postou esta manhã? A playlist que seu amigo te enviou? Estão todos na nuvem. À medida que os dados crescem exponencialmente, o uso de armazenamento em nuvem também está se expandindo. As empresas estão rapidamente adotando múltiplos armazenamentos em nuvem e armazenamento em nuvem híbrida pela velocidade, escala e flexibilidade que oferecem.

Mas a rápida adoção do armazenamento em nuvem também abre a caixa de Pandora da segurança dos dados na nuvem. Uma pesquisa da G2 descobriu que quase um quarto dos usuários de armazenamento em nuvem híbrida considera a segurança um grande ponto de dor. Configurações incorretas, perda de dados e conformidade regulatória, a lista de desafios de segurança é longa e está em evolução.

24%

consideram segurança, conformidade e prevenção de DDoS como grandes pontos de dor do armazenamento em nuvem híbrida

Fonte: Pesquisa G2

As empresas estão buscando ajuda adicional através de software de segurança em nuvem à medida que novas ameaças proliferam o armazenamento em nuvem.

O que é segurança de armazenamento em nuvem?

A segurança de armazenamento em nuvem inclui um conjunto de políticas, tecnologias, ferramentas e práticas para proteger dados armazenados em sistemas de armazenamento em nuvem contra vazamentos, ciberataques, acesso não autorizado e outras ameaças.

A segurança de armazenamento em nuvem é fundamental para a proteção de dados na nuvem, que inclui acessibilidade de dados, privacidade de dados e integridade de dados. Proteger o armazenamento em nuvem envolve fortalecer a infraestrutura de armazenamento em nuvem, proteger redes e endpoints, proteger dados na nuvem em repouso e em movimento, e monitorar vulnerabilidades e riscos.

Mas antes de mergulharmos nos riscos evolutivos do armazenamento em nuvem e como mitigá-los, vamos dar uma olhada nos fundamentos do armazenamento em nuvem. Isso é importante porque algumas vulnerabilidades do armazenamento em nuvem decorrem de algumas de suas melhores características.

Quer aprender mais sobre Software de Segurança em Nuvem? Explore os produtos de Segurança na Nuvem.

O que é armazenamento em nuvem seguro?

O armazenamento em nuvem é um modelo de serviço de computação em nuvem onde dados digitais são armazenados, gerenciados e copiados em vários servidores remotos de um provedor de nuvem que pode ser acessado através da internet ou rede privada.

Como funciona o armazenamento em nuvem?

As empresas compram armazenamento em nuvem de fornecedores terceirizados que possuem e operam data centers com servidores massivos em locais fora do local. O provedor de armazenamento em nuvem hospeda, mantém e gerencia data centers e torna os dados acessíveis às empresas através da internet.

Existem três tipos de modelos de armazenamento em nuvem: público, privado, e híbrido.

Armazenamento em nuvem pública: Este armazenamento em nuvem é hospedado e gerenciado por provedores de armazenamento em nuvem terceirizados que compartilham os recursos de armazenamento com vários clientes. Google Cloud, Amazon Web Services, Microsoft Azure e IBM Cloud são alguns dos provedores populares de armazenamento em nuvem pública.

Armazenamento em nuvem privada: Este tipo de serviço de armazenamento em nuvem é de propriedade, hospedado e operado por uma organização ou comprado de um provedor de armazenamento em nuvem externo exclusivamente para seu uso. Não há compartilhamento de recursos de armazenamento aqui.

Armazenamento em nuvem híbrida: Este armazenamento em nuvem combina e permite o compartilhamento de dados entre armazenamento em nuvem pública e privada. Organizações que usam armazenamento em nuvem privada e pública aproveitam os serviços de armazenamento em nuvem híbrida para usá-los ambos com interoperabilidade perfeita.

.png)

Por que usar armazenamento em nuvem?

O armazenamento em nuvem elimina a necessidade de as empresas comprarem e gerenciarem data centers locais próprios. Ele possui cinco características significativas que diferem dos data centers tradicionais:

- Escalabilidade e elasticidade

- Serviço sob demanda

- Compartilhamento de recursos

- Acessibilidade

- Modelo de pagamento conforme o uso

As empresas aumentam sua capacidade de armazenamento em nuvem à medida que os volumes de dados aumentam ou reduzem a capacidade se o volume diminuir. Assim, em vez de gastar na construção e manutenção de uma rede de armazenamento, as empresas pagam pela capacidade de armazenamento que usam enquanto o provedor a mantém para elas.

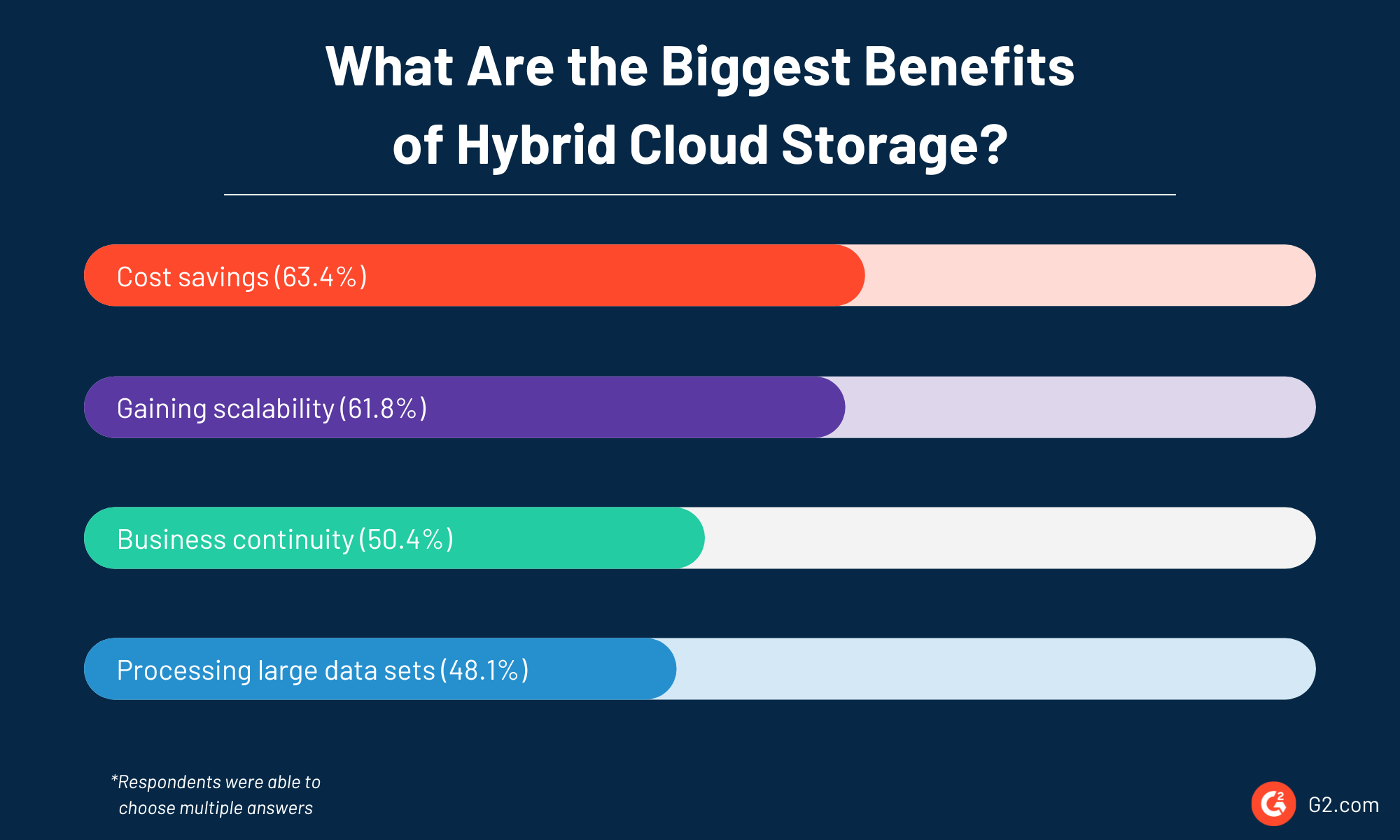

Mais da metade dos usuários de armazenamento em nuvem híbrida se beneficiam das economias de custos (63,4%), escalabilidade (61,8%) e continuidade dos negócios (50,4%) que ele oferece, de acordo com uma pesquisa da G2.

Os fornecedores também armazenam várias cópias dos mesmos dados em diferentes servidores e, se necessário, em diferentes locais. Assim, mesmo em caso de qualquer interrupção devido a falhas de hardware de curto prazo, falhas de rede ou energia, ou um desastre natural, a nuvem oferece serviço ininterrupto e continuidade dos negócios.

A capacidade de processar grandes volumes de dados em escala usando armazenamento em nuvem torna-o essencial à medida que mais empresas buscam usar big data para inteligência artificial (IA), aprendizado de máquina (ML) e análises preditivas. De fato, essa capacidade é considerada um dos maiores benefícios por 48% dos usuários de armazenamento em nuvem híbrida.

Muitos fornecedores de nuvem como Google Cloud, Microsoft Azure, AWS, e IBM cloud também fornecem serviços complementares que coletam, gerenciam, protegem e analisam dados em grande escala. Mas o armazenamento em nuvem tem um problema único.

Segurança - o problema especial da nuvem

Os fornecedores de armazenamento em nuvem hospedam, gerenciam e mantêm os servidores e a infraestrutura associada em nome de seus usuários. Eles também protegem a infraestrutura da nuvem com vários recursos de segurança, como:

- Segurança física para data centers.

- Gerenciamento de controle de acesso do usuário.

- Firewalls e sistemas de detecção de intrusão.

- Monitoramento contínuo e testes de segurança.

- Várias cópias de segurança de dados para recuperação de desastres.

Mas há duas perguntas persistentes sobre esse relacionamento: onde termina a responsabilidade do provedor pela segurança da nuvem? Onde começa a responsabilidade do comprador pela segurança da nuvem?

É aqui que entra o modelo de responsabilidade compartilhada da segurança em nuvem.

O que é o modelo de responsabilidade compartilhada?

Em um data center local, a empresa possui toda a pilha tecnológica; não há dúvida de quem é responsável pela segurança. Mas quando a empresa transfere dados para a nuvem, algumas responsabilidades de segurança passam para os provedores de serviços de nuvem (CSPs), e algumas permanecem com os usuários. O modelo de responsabilidade compartilhada dita quais tarefas de segurança o provedor de nuvem lida e quais tarefas a empresa cuida.

As responsabilidades variam dependendo se o modelo de serviço em nuvem é software como serviço (SaaS), plataforma como serviço (PaaS) ou infraestrutura como serviço (IaaS).

%20(600%20%C3%97%20400px)%20(1).png)

Por exemplo, os fornecedores de armazenamento em nuvem, que fornecem IaaS, cuidam da infraestrutura subjacente da nuvem, tanto física quanto virtualizada. Os usuários cuidam da segurança dos dados e da proteção de aplicativos, redes virtualizadas, sistemas operacionais e acesso de usuários.

Em termos simples, os provedores de armazenamento em nuvem são responsáveis pela segurança da nuvem em si, e os usuários são responsáveis pela segurança do conteúdo na nuvem.

Em linha com isso, os fornecedores de armazenamento em nuvem têm diferentes medidas de segurança em vigor para proteger sua infraestrutura de nuvem. Sua equipe dedicada de cibersegurança fornece atualizações de segurança constantes, auto-correção e firewalls e backups integrados. Também audita, testa e monitora continuamente qualquer vulnerabilidade ou risco de cibersegurança. A pesquisa da G2 descobriu que a segurança é uma das características mais importantes para os clientes que usam soluções de armazenamento em nuvem híbrida.

No entanto, os usuários da nuvem muitas vezes não entendem o modelo de responsabilidade compartilhada. Eles assumem que o CSP é responsável pela segurança da nuvem e dos dados armazenados lá. Como resultado, os usuários deixam seus dados e ativos desprotegidos na nuvem, tornando-os vulneráveis a ataques.

Vulnerabilidades e riscos do armazenamento em nuvem

O armazenamento em nuvem tem várias vulnerabilidades e suas medidas de proteção só serão eficazes quando você identificar esses problemas e estruturar suas estratégias de segurança de acordo.

Algumas vulnerabilidades do armazenamento em nuvem vêm de algumas de suas ótimas características. Aqui estão algumas das vulnerabilidades comuns das instalações de armazenamento em nuvem que levantam preocupações de segurança.

Falta de controle físico

Os usuários colocam seus dados nos servidores remotos dos provedores de armazenamento em nuvem. Como a segurança da infraestrutura física recai sobre o fornecedor, os usuários perdem o controle sobre esse componente. Eles têm que confiar no provedor de serviços para garantir que não haja vazamento de dados. Isso levanta preocupações de segurança e questões relacionadas à privacidade e integridade dos dados. É verdade que os provedores de armazenamento em nuvem oferecem controles de segurança, mas quando você está operando em um ambiente de confiança zero, os usuários precisam tomar precauções adicionais.

Exemplo: A varejista de roupas dos EUA Bonobos perdeu setenta gigabytes de dados de clientes em 2021 devido a uma violação em um backup hospedado por um serviço de nuvem terceirizado. A Bonobos teve que notificar o provedor de serviços para proteger os dados de seus clientes.

Multi-tenancy

Assim como inquilinos que compartilham apartamentos em um prédio, as empresas compartilham recursos de nuvem com outras organizações. A multi-tenancy em nuvem proporciona melhor uso dos recursos e economiza custos para as empresas. Por outro lado, no entanto, a separação fraca de inquilinos ou uma vulnerabilidade no ambiente de nuvem compartilhada compromete vários inquilinos. Uma falha em um único aplicativo compartilhado ou uma configuração incorreta do sistema de um único usuário pode levar a uma cadeia de ataques cibernéticos em vários usuários da nuvem.

Exemplo: em janeiro, uma pesquisa da Ocra descobriu que os atacantes poderiam contornar a separação de inquilinos e acessar credenciais e dados sensíveis de vários clientes em uma plataforma de dados em nuvem pública. A vulnerabilidade permitiu o acesso a dados e a execução de códigos nas máquinas dos clientes, comprometendo todo o sistema.

Vulnerabilidades do sistema

O armazenamento em nuvem também possui bugs ou outras vulnerabilidades do sistema que são descobertas de tempos em tempos. Os atacantes podem explorá-las para acessar dados, comprometer a integridade e a privacidade dos dados e potencialmente interromper o serviço.

Exemplo: em 2021, uma equipe de pesquisa de cibersegurança da Wiz encontrou uma vulnerabilidade do sistema em um serviço de banco de dados amplamente utilizado da Microsoft Azure que permitia acesso a milhares de bancos de dados de clientes, incluindo os de empresas da Fortune 500. Posteriormente, os pesquisadores encontraram outras cinco vulnerabilidades que foram corrigidas posteriormente.

Quatro principais categorias de vulnerabilidades do sistema:

- Vulnerabilidades de dia zero são vulnerabilidades recém-descobertas que não têm correção de segurança.

- Faltam patches de segurança ocorrem quando novas vulnerabilidades são encontradas à medida que novos patches são lançados, resultando em patches de segurança ausentes que os hackers podem explorar.

- Vulnerabilidades baseadas em configuração surgem quando há erros simples nas configurações padrão da nuvem, como criptografia fraca.

- Credenciais fracas ou padrão ou a ausência de autenticação sólida podem resultar em fácil acesso para atacantes.

Além das vulnerabilidades nos sistemas de armazenamento em nuvem, existem outras ameaças de atores externos e internos que resultam em violações e incidentes de segurança. Vamos dar uma olhada nos oito principais riscos de armazenamento em nuvem.

Nuvem mal configurada

A configuração incorreta é a principal e mais comum causa de violações de dados no armazenamento em nuvem. É uma vulnerabilidade escondida à vista de todos.

Quando as empresas não configuram corretamente seu armazenamento em nuvem, deixam a porta aberta para que qualquer um explore. Elas configuram incorretamente o sistema ao migrar para a nuvem ou fazem alterações não aprovadas nas configurações após a implantação, resultando em grandes incidentes de segurança.

Hoje, os atacantes de nuvem usam automação para detectar configurações incorretas e outras vulnerabilidades. Uma vez dentro, eles destroem e capturam os dados de que precisam. Algumas causas de configuração incorreta são:

- Falta de conhecimento das políticas de segurança da plataforma de nuvem.

- A complexidade das implantações em várias nuvens.

- Falta de visibilidade em todo o ambiente de nuvem.

- TI sombra ou implantação não autorizada na nuvem.

- Credenciais e configurações padrão não alteradas.

- Falta de habilidades e recursos na equipe de segurança.

Exemplo: inúmeras empresas perderam milhões de dados de clientes através de violações de dados devido ao seu armazenamento AWS S3 bucket mal configurado. Esses tipos de ataques podem levar a demandas de resgate, multas por não conformidade, perda de receita e má reputação.

Configurações incorretas comuns incluem:

- Permissões de acesso à nuvem excessivas.

- Deixar credenciais e configurações padrão inalteradas.

- Elementos de armazenamento acessíveis publicamente.

- Controles de segurança padrão desativados.

- Armazenamento em nuvem não criptografado.

- Gerenciamento de chaves/senhas não seguro.

- Faltam atualizações ou patches de segurança.

APIs e interfaces inseguras

Interfaces de programação de aplicativos (APIs) são comuns hoje em dia. Os fornecedores de nuvem geralmente expõem suas APIs aos usuários para que possam interagir com suas tecnologias de nuvem. As APIs de nuvem são frequentemente a porta de entrada para o serviço de nuvem, permitindo que aplicativos e bancos de dados trabalhem juntos sem problemas. No entanto, quando deixadas desprotegidas, as APIs são portas de entrada para ataques. Desde configurações incorretas até exposição excessiva de dados, as brechas nas APIs criam exposições indesejadas de dados.

Exemplo: em janeiro de 2021, um pesquisador de segurança da Pen Test Partners encontrou um bug na API da Peloton que permitia que qualquer pessoa extraísse informações privadas dos usuários diretamente do servidor em nuvem da Peloton. Empresas como John Deere, Experian e Clubhouse também sofreram com APIs vazadas.

Aplicativos de terceiros inseguros

Assim como com as APIs, as empresas dependem cada vez mais de aplicativos e recursos de terceiros. Existem riscos em cada um desses produtos ou serviços. Qualquer vulnerabilidade em tais aplicativos de terceiros pode causar danos significativos aos usuários da nuvem.

Exemplo: em dezembro de 2020, a Microsoft constatou que hackers comprometeram a plataforma Solarwind Orion para colocar em risco os recursos de nuvem dos clientes-alvo.

Gerenciamento de identidade e acesso (IAM) deficiente

Um IAM insuficiente é como dar a chave da sua casa para ladrões. Na nuvem, deixa seus servidores e outros inquilinos abertos a ataques e sequestros de contas. Um IAM deficiente pode ser mais lento na concessão ou revogação de acesso privilegiado à nuvem ou no gerenciamento inadequado de senhas, mas isso facilita para insiders maliciosos e hackers sequestrarem sua conta.

Exemplo: em setembro, um jovem de 18 anos invadiu os sistemas internos da Uber, incluindo seus sistemas de nuvem, roubando a senha de um funcionário e enganando o funcionário para aprovar a notificação de push para autenticação multifator (MFA).

Exposição e vazamentos acidentais de dados

A nuvem torna os dados e aplicativos acessíveis de qualquer lugar em qualquer dispositivo. Mas isso aumenta o risco de os dados se tornarem acidentalmente expostos ou compartilhados.

À medida que as empresas se movem para ambientes de nuvem híbrida e multi-nuvem, as equipes de segurança lutam para acompanhar os diferentes recursos de nuvem e configurá-los corretamente. Elas carecem de visibilidade, tornando difícil para elas identificar qualquer exposição acidental ou vazamento de dados e acabam com configurações incorretas. Esses bancos de dados são minas de ouro para hackers.

Exemplo: Uma equipe de cibersegurança da SafetyDetectives encontrou um servidor de armazenamento em nuvem AWS não seguro expondo mais de 1 milhão de arquivos na internet, incluindo dados sensíveis de funcionários de aeroportos na Colômbia e no Peru.

Ataques DDoS

Ataques de negação de serviço distribuída (DDoS) são uma das preocupações de segurança mais significativas para empresas que se movem para a nuvem. DDoS não resulta em uma violação de dados, mas pode impedir que os usuários acessem os serviços de nuvem, interrompendo as operações.

Os atacantes usam dispositivos comprometidos ou bots para inundar servidores de nuvem alvo com tráfego. O provedor de nuvem escala os recursos de nuvem para lidar com as solicitações recebidas, seja memória, espaço em disco, poder de processamento ou largura de banda de rede. Isso esgota os recursos e desacelera o serviço para usuários legítimos. Em casos extremos, causa interrupções na nuvem.

DDoS é mais preocupante hoje porque os hackers estão usando serviços de nuvem para lançar ataques. Além disso, há também um aumento nos pedidos de resgate para empresas, com hackers mantendo os dados de uma empresa "reféns" até que suas demandas sejam atendidas. Embora os provedores de armazenamento em nuvem usem técnicas avançadas de mitigação para se defender contra ataques DDoS, o problema continua preocupante.

Exemplo: em dezembro de 2021, Flexbooker enfrentou uma interrupção generalizada em seu aplicativo principal devido a um ataque DDoS em seu servidor AWS. O ataque DDoS também resultou em uma violação de dados expondo quase 3,7 milhões de registros de clientes.

Hackers, Crime Organizado e APTs

Hackers, grupos de crime organizado e ameaças persistentes avançadas (APT) representam um risco significativo para a nuvem. Embora esses atacantes tenham diferentes motivos, todos eles visam entrar em sistemas vulneráveis e explorá-los para seu próprio ganho. E o que é mais atraente para eles do que a nuvem que é diretamente acessível via internet?

Além disso, os usuários muitas vezes deixam seus dados sensíveis na nuvem desprotegidos, e um ataque a um usuário significa uma maior probabilidade de atacar outros usuários na mesma nuvem. Desde o sequestro de contas através de phishing e táticas de engenharia social até malware e penetração avançada, eles usam todas as técnicas à sua disposição.

Exemplo: a violação da Solarwind foi realizada por um grupo APT apoiado por um estado-nação para obter acesso aos recursos de nuvem dos usuários-alvo.

Riscos de conformidade e regulamentação

Muitas regiões hoje têm leis de proteção de dados, soberania de dados e localização de dados, como Regras Gerais de Proteção de Dados (GDPR). As regras estipulam onde e como as empresas podem armazenar, processar e usar os dados pessoais de seus usuários. As empresas enfrentam multas pesadas e penalidades se não cumprirem essas regras.

Exemplo: Em julho de 2022, a Rússia multou Apple, Zoom, Whatsapp, Snap e muitas outras empresas por supostamente se recusarem a armazenar os dados pessoais de seus cidadãos dentro da Rússia. A Coreia do Sul multou Microsoft por não proteger os dados pessoais dos usuários em 2021.

Insider malicioso

Focamos bastante na ameaça externa à segurança do armazenamento em nuvem. Mas às vezes, a chamada está vindo de dentro da casa. O ator malicioso é um insider que tem acesso e conhece os meandros do sistema de TI de uma empresa. O insider pode ser um ex-funcionário ou funcionário atual, contratado ou parceiro de negócios que abusa deliberadamente de seu acesso e credenciais para causar danos. As empresas perdem milhões devido a ataques de insiders maliciosos.

Exemplo: um funcionário da Pfizer que tinha uma oferta de emprego de outra empresa supostamente baixou mais de 10.000 arquivos da empresa, incluindo informações sensíveis sobre testes de vacinas e novos medicamentos, e os carregou em uma conta do Google Drive. Embora a empresa tenha pego o funcionário, nem sempre é o caso.

A necessidade de proteger seu armazenamento em nuvem

À medida que as empresas se movem para o armazenamento em nuvem, a pegada dos dados sensíveis das empresas se expande, e assim também os riscos organizacionais. O potencial para perda de dados, violações de dados, incidentes de segurança e falhas de conformidade aumenta.

As falhas de segurança em nuvem podem ser fatais em uma era em que a privacidade dos dados é de extrema importância para as empresas. Mas não passa um dia sem notícias de perda de dados, ataques de malware, ransomware e outros ataques cibernéticos. O armazenamento baseado em nuvem e os bancos de dados em nuvem são um dos principais alvos de ataque.

Esses incidentes têm um alto custo para as empresas - um golpe na reputação, perda de negócios devido ao tempo de inatividade do sistema, perda de dados sensíveis e multas por auditorias falhadas e violações de conformidade. As empresas precisam ter uma arquitetura de segurança que abranja ambientes de nuvem e locais. A segurança não é mais uma reflexão tardia.

Seis etapas para proteger um armazenamento em nuvem

Ler sobre os riscos e vulnerabilidades do armazenamento de segurança em nuvem pode te deixar nervoso, mas não tema. Aqui estão seis etapas práticas para proteger sua nuvem, independentemente de onde você esteja em sua jornada na nuvem.

1. Entenda o modelo de responsabilidade compartilhada

Comece lendo o modelo de responsabilidade compartilhada do seu provedor de armazenamento em nuvem. Faça as seguintes perguntas:

- Quais controles de segurança são de sua responsabilidade?

- Quais controles de segurança fazem parte da oferta de nuvem?

- Quais controles de segurança padrão são herdados?

Para decidir os controles de segurança que você precisa implementar, considere os seguintes fatores:

- Suas obrigações regulatórias

- Os padrões de segurança da sua empresa e o plano de gerenciamento de riscos

- Os requisitos de segurança de seus clientes e seus fornecedores

Crie um plano de segurança que abranja suas responsabilidades de segurança em nuvem. Mais importante ainda, revise os acordos de nível de serviço (SLA) com seu provedor de serviços de nuvem. Esta é a única maneira de saber o tipo de serviço que seu provedor de armazenamento em nuvem oferece e que tipo de recurso existe em caso de qualquer incidente.

2. Aproveite o controle de acesso

Na nuvem, a identidade é a nova fronteira. Um IAM robusto impede o acesso não autorizado ao seu armazenamento em nuvem. Seu IAM deve incluir políticas e processos para gerenciamento de contas, governança de identidade, autenticação e controle de acesso. Revise seus processos de identidade atuais e atualize-os adequadamente para uso em nuvem.

Melhores práticas para proteger o acesso do usuário:

- Use um único provedor de identidade.

- Habilite o single sign-on (SSO) e a autenticação de dois fatores (2FA).

- Planeje o uso de contas de serviço em nuvem.

- Forneça aos usuários apenas o acesso menos privilegiado.

- Proteja suas contas de superadministrador.

- Revise regularmente e remova usuários, permissões, funções, credenciais e políticas não utilizadas.

- Monitore o acesso e as atividades dos usuários para detectar anomalias.

- Treine os funcionários sobre o uso aceitável e as melhores práticas de segurança para evitar erros inadvertidos que resultem em danos duradouros

3. Proteja a rede e os endpoints

Proteger a rede e os endpoints a partir dos quais os usuários acessam a nuvem é crucial à medida que você se move além do seu perímetro local para a nuvem.

Use redes privadas virtuais (VPN) para conectar entre ambientes locais e de nuvem. Habilite firewalls de aplicativos web e monitore o tráfego de rede e o uso de firewalls. Os firewalls fornecem proteção contra DDoS, bem como impedem o acesso não autorizado e ataques man-in-the-middle.

Uma conexão privada dedicada e uma nuvem privada virtual que alguns provedores de nuvem oferecem podem ser úteis se você tiver recursos críticos para os negócios.

4. Habilite a proteção de dados em nuvem

Proteger os dados em nuvem é crítico e a criptografia de dados pode ser uma das maneiras. Os serviços comerciais de armazenamento em nuvem oferecem criptografia. Use-os ou crie suas próprias chaves de criptografia que um fornecedor terceirizado fornece. Certifique-se de que sua criptografia seja de ponta a ponta, o que significa que protege seus dados em repouso, em movimento e quando em uso. Mesmo que os atacantes coloquem as mãos em seus dados, eles serão incompreensíveis com a criptografia de ponta a ponta. Mas certifique-se de ter um plano de gerenciamento de chaves adequado. Se a chave for perdida, seus dados serão incompreensíveis para você!

Continue verificando os logs de acesso dos usuários e suas atividades para identificar alterações não autorizadas e acessos inadequados.

Você também pode usar software que verifica a presença de malware ou vírus em seus dados antes de carregá-los no armazenamento em nuvem.

5. Mantenha a visibilidade

Você não pode proteger o que não pode ver. Usar diferentes serviços de nuvem e nuvens híbridas cria pontos cegos que escapam das equipes de segurança. Além disso, a TI sombra é comum nas empresas. Uma pesquisa da G2 com compradores de software B2B descobriu que 56% dos funcionários usam software que não é avaliado pela equipe de segurança.

Aproveite o software como corretores de segurança de acesso à nuvem (CASB) e gerenciamento de postura de segurança em nuvem (CSPM) para manter a visibilidade de sua infraestrutura de nuvem e controlar o uso de TI sombra.

6. Monitore, detecte e mitigue

Centralize seu monitoramento. Procure ativamente por configurações incorretas de segurança em redes, máquinas virtuais, buckets de armazenamento e aplicativos. Seja proativo quando se trata de atualizar patches de segurança de provedores de serviços de nuvem. Projete um plano de gerenciamento de riscos limitando os efeitos no restante do seu sistema em caso de comprometimento de segurança.

Além disso, empregue software de detecção de ameaças para identificar quaisquer riscos altos, como malware ou DDoS. Continue revisando suas políticas de IAM e segurança de dados. Você não pode simplesmente configurá-las e esquecê-las.

Mais importante ainda, certifique-se de que sua arquitetura de segurança seja baseada no princípio de confiança zero e sempre verifique os controles de segurança que eles fornecem. Da mesma forma, mantenha um controle sobre sua arquitetura de segurança. Envolva um fornecedor terceirizado para procurar vulnerabilidades, se necessário. Lembre-se, cada elemento é uma ameaça até que você o verifique.

Tipos de soluções de segurança em nuvem

Diferentes soluções de segurança em nuvem melhoram a proteção de dados em nuvem e fortalecem a arquitetura de segurança em nuvem. Você pode usar uma combinação dessas ferramentas com base em suas necessidades e tornar sua organização uma empresa segura na nuvem.

Gerenciamento de identidade e acesso (IAM)

Gerenciamento de identidade e acesso (IAM) software permite apenas usuários autorizados e autenticados com base em políticas predeterminadas. Além do IAM, existem outras soluções, como single sign-on (SSO) e autenticação multifator (MFA), que servem ao mesmo propósito.

Software de segurança de dados em nuvem

Software de segurança de dados em nuvem protege informações armazenadas na nuvem e transferidas através da nuvem. As empresas usam software de segurança de dados em nuvem para:

- Criptografar ou mascarar dados armazenados na nuvem.

- Identificar dados sensíveis.

- Controlar o acesso a dados sensíveis.

- Monitorar o comportamento e o acesso dos usuários para desvios.

Ferramentas de segurança de API

Ferramentas de segurança de API protegem dados que viajam através da rede de uma empresa via API. As empresas usam ferramentas de API para

- Facilitar a documentação das APIs conectadas.

- Monitorar APIs para problemas de segurança e anormalidades.

- Testar e aplicar políticas de segurança para conexão de API.

Software de prevenção de perda de dados

A ferramenta de prevenção de perda de dados (DLP) garante o controle de informações comerciais sensíveis e garante conformidade. As empresas usam software de prevenção de perda de dados (DLP) para proteger dados sensíveis de perda, vazamentos e violações. Ele também:

- Entende o uso de dados.

- Mantém a confiança do cliente.

- Atende à conformidade do parceiro de negócios.

- Cumpre com regulamentações governamentais.

Corretor de segurança de acesso à nuvem

Software de corretor de segurança de acesso à nuvem fornece uma conexão segura entre usuários de nuvem e serviço de nuvem. Eles oferecem uma combinação de ferramentas para aplicar políticas de segurança, incluindo:

- Single sign-on (SSO)

- Análise de usuários

- Análise de lacunas na nuvem

- Detecção de anomalias

- Registro na nuvem

- Gerenciamento de dispositivos móveis (MDM)

- Controle de acesso

- Criptografia de dados

Gerenciamento de postura de segurança em nuvem

Mais adequado para ambientes de nuvem híbrida, o gerenciamento de postura de segurança em nuvem monitora serviços e infraestrutura de nuvem para detectar e corrigir configurações incorretas ou políticas aplicadas incorretamente. O CSPM é usado para:

- Monitorar políticas e configurações de segurança em toda a nuvem.

- Visualizar a infraestrutura de nuvem em uma única visão de painel de vidro.

- Procurar outros problemas relacionados à conformidade em nuvem e outras possíveis lacunas de segurança.

As empresas podem usar uma combinação dessas ferramentas ou aproveitar um CSPM ou CASB abrangente para proteger o armazenamento em nuvem e todo o ambiente de nuvem.

Não é tão nebuloso quanto parece.

Hoje, não é uma questão de saber se a nuvem é segura. Em vez disso, trata-se de saber se as empresas estão usando a nuvem de forma segura para se protegerem de ameaças cibernéticas. Adote práticas de segurança com as soluções de software de segurança em nuvem mencionadas acima. Mantenha seu negócio na nuvem seguro e protegido. Afinal, a nuvem é o futuro.

Leia nossa última pesquisa e descubra por que as empresas estão adotando o armazenamento em nuvem híbrida.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.

.png)