Gerenciar identidades de usuários em uma organização é um pesadelo para as equipes de TI.

Por que não seria? Cada funcionário em uma organização provavelmente usa uma dúzia de aplicativos todos os dias, implantados em infraestrutura de nuvem e local. Alguns trabalham no escritório, outros em casa, alguns no laptop e outros no celular.

Até agora, um sistema centralizado de gerenciamento de identidade e acesso (IAM) tem sido o cavalo de batalha tradicional, com uma única autoridade responsável por verificar e controlar a identidade e o acesso do usuário. Administradores de sistema e equipes de IAM apreciam sua simplicidade e controle centralizado.

No entanto, há preocupações crescentes sobre possíveis vazamentos de dados. A falta de controle sobre os dados dos usuários e preocupações com a privacidade também impedem a tranquilidade completa.

O apelo por uma abordagem de gerenciamento de identidade mais centrada no usuário e que preserve a privacidade levou ao surgimento do gerenciamento de identidade descentralizado.

Qual é a diferença entre gerenciamento de identidade centralizado e descentralizado?

O IAM centralizado armazena dados de usuários em um único local, oferecendo facilidade de uso, mas arriscando vazamentos. O IAM descentralizado permite que os usuários armazenem dados em sua carteira digital segura, dando-lhes controle sobre seus dados e aumentando a segurança, mas apresentando desafios como interoperabilidade.

Construídas sobre um blockchain, soluções de identidade descentralizada tornaram-se uma palavra da moda no campo de IAM, pois mostram potencial para facilitar a verificação e dar aos usuários controle sobre seus dados.

Mas qual é a melhor escolha para sua organização? Vamos descobrir. Vamos nos aprofundar em cada tipo de gerenciamento de identidade, compará-los e chegar a uma conclusão.

O que é gerenciamento de identidade centralizado?

O gerenciamento de identidade centralizado envolve a coleta e armazenamento de dados de identidade de usuários em um banco de dados central. Os usuários podem ser funcionários, clientes, parceiros ou usuários finais de aplicativos, e os dados podem incluir identificadores como nomes de usuário, endereços de e-mail, IDs emitidos pelo governo, biometria, senhas e outros valores vinculados à pessoa.

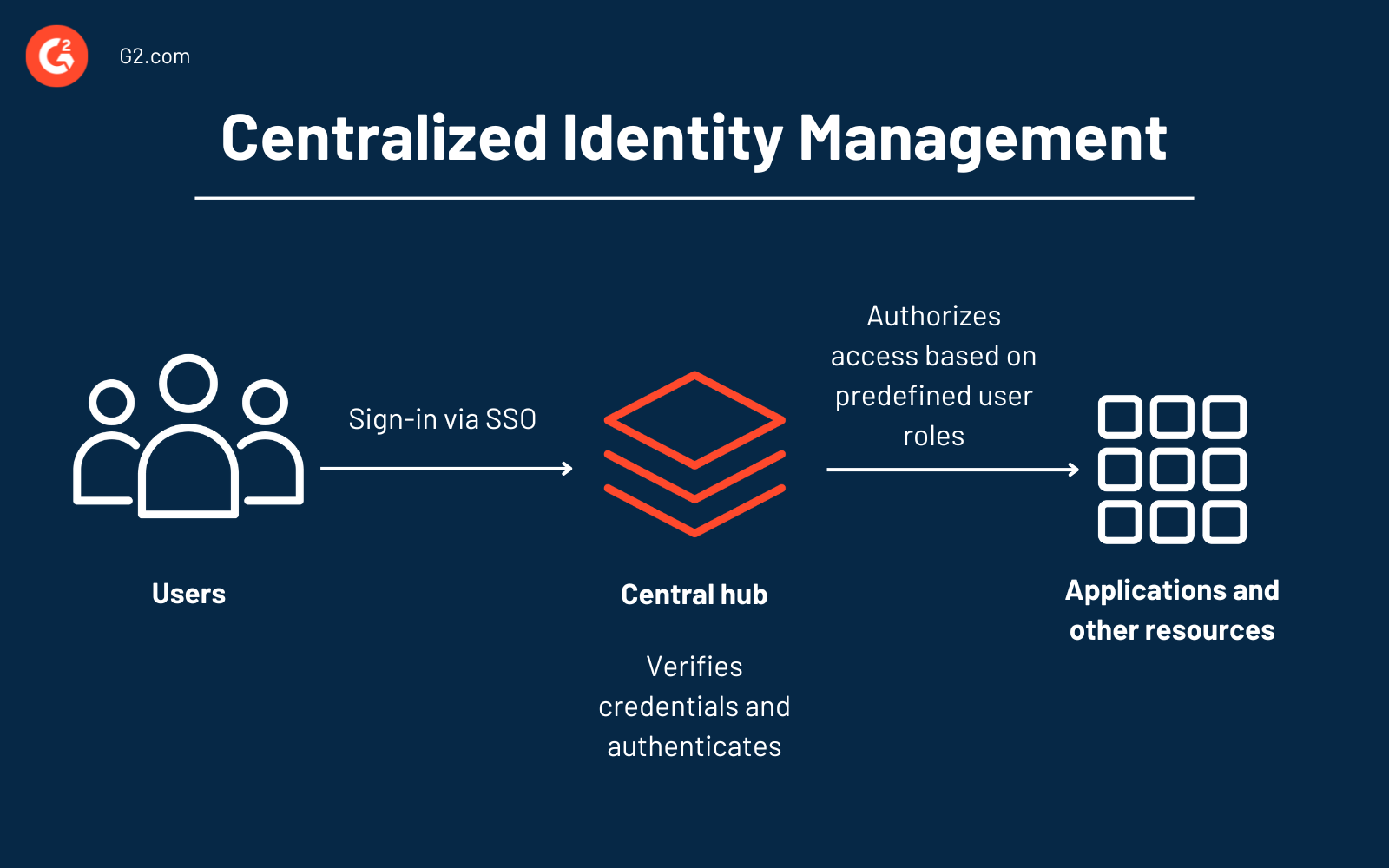

O gerenciamento de identidade centralizado consolida todos os processos de identificação, autenticação e autorização de usuários em um único sistema. Do ponto de vista empresarial, as equipes de TI usam um banco de dados unificado para gerenciar e controlar a identidade do usuário e o acesso a recursos.

Do ponto de vista do usuário final, usar um IAM central com single sign-on (SSO) simplifica o processo de login. Não há necessidade de lembrar vários nomes de usuário e senhas para acessar diferentes ferramentas.

Como funciona o gerenciamento centralizado

A maioria dos provedores de serviços, empresas, governos e outras organizações usa sistemas de identidade centralizados. Veja como funciona:

1. O núcleo central

O núcleo do gerenciamento de identidade centralizado é um hub central que armazena todos os detalhes das contas de usuário, credenciais de login, funções e permissões. Este hub pode ser um banco de dados, serviço de diretório ou uma plataforma IAM.

As equipes de TI coordenam as tarefas de IAM usando este banco de dados. A equipe de IAM configura e aplica regras e políticas de IAM em toda a organização para logins seguros, controles de acesso, senhas e gerenciamento de usuários.

Eles configuram perfis e grupos de usuários, criam listas de controle de acesso que definem quais recursos usuários individuais e em grupo podem acessar, integram aplicativos internos e de terceiros ao SSO, gerenciam o diretório central e auditam o acesso dos usuários.

2. Autenticação

Quando um usuário faz login, o repositório central verifica as credenciais do usuário em relação aos seus registros e concede acesso se forem válidas. A autenticação em sistemas IAM modernos geralmente inclui autenticação multifator (MFA), autenticação de dois fatores (2FA) ou até mesmo autenticação sem senha.

3. Controle de acesso

O sistema determina o nível de acesso do usuário a diferentes aplicativos com base em sua função e concede acesso de acordo.

4. SSO

O SSO elimina a necessidade de logins repetitivos para acessar diferentes softwares. Ele usa a confiança pré-estabelecida entre o sistema IAM central e os aplicativos por meio de padrões de segurança comuns, como OAuth 2.0, OpenID Connect e linguagem de marcação de asserção de segurança (SAML).

Diferentes categorias de ferramentas IAM centralizadas

Com base em seus modelos de implantação, funcionalidades e nas necessidades específicas que atendem, aqui estão as diferentes categorias de ferramentas IAM centralizadas:

- Serviços de diretório

- Serviços de diretório em nuvem

- Soluções de single sign-on (SSO)

- Ferramentas de gerenciamento de identidade baseadas em nuvem

- Software de gerenciamento de acesso privilegiado (PAM)

- Ferramentas de provisionamento e governança de usuários

- Sistemas de autenticação biométrica

Benefícios do gerenciamento de identidade centralizado

Recursos de um IAM centralizado, como gerenciamento centralizado de senhas, auditoria, automação de fluxo de trabalho e aplicação de políticas de segurança, proporcionam benefícios financeiros e de segurança significativos.

Benefícios de custo do IAM centralizado

- Automatiza o onboarding e offboarding de contas de usuário, economizando tempo e minimizando erros humanos.

- Consolida e rastreia o acesso e uso de vários aplicativos, potencialmente reduzindo a necessidade de várias licenças por usuário.

- Simplifica o gerenciamento de conformidade com relatórios automatizados.

- Reduz o tempo gasto em tarefas administrativas relacionadas ao IAM, liberando a equipe de TI para se concentrar em funcionalidades principais.

Benefícios de segurança do IAM centralizado

- Fortalece a autenticação com recursos como MFA, 2FA e autenticação biométrica.

- Permite controle de acesso granular, onde os usuários acessam apenas o que precisam.

- Melhora a visibilidade e trilhas de auditoria do uso de software para detecção mais rápida de incidentes.

- Reduz o risco de uso indevido de contas privilegiadas, ameaças internas e roubo de identidade de funcionários.

- Permite a aplicação de políticas de segurança em toda a empresa, reduzindo o risco de vulnerabilidades devido a práticas de controle de acesso inconsistentes.

- Centraliza o gerenciamento de senhas com uma política de senhas forte que se aplica a toda a organização.

16 meses

é o tempo que leva para obter retorno sobre o investimento (ROI) de software IAM.

Fonte: G2

Limitações do gerenciamento de identidade centralizado

Um sistema de identidade centralizado oferece uma abordagem conveniente e controlada, mas não está isento de falhas.

Ponto único de falha

Críticos do IAM centralizado frequentemente apontam que o armazenamento central é um alvo principal para ataques cibernéticos. Se comprometido, os invasores podem obter acesso a uma grande quantidade de credenciais de usuários. Os dados podem ser roubados, duplicados ou adulterados, levando a problemas de acesso generalizados e vazamentos de dados.

Imagine seu ID de e-mail e senha sendo comprometidos em um vazamento. Seus outros aplicativos que dependem do mesmo ID de e-mail também são comprometidos.

Por exemplo, um vazamento de dados na Ticketmaster em maio de 2024 expôs os dados pessoais de seus 560 milhões de clientes na América do Norte, potencialmente até mesmo detalhes de pagamento.

Um vazamento em uma plataforma IAM é ainda pior e pode levar a ataques à cadeia de suprimentos.

Em 2023, Okta, um dos principais fornecedores de soluções IAM, sofreu um vazamento de dados devido a credenciais de funcionários roubadas. Isso comprometeu 134 contas de clientes, incluindo Cloudflare, BeyondTrust e 1Password, e os hackers conseguiram até roubar dados sobre todos os seus clientes. Avançando para fevereiro de 2024, a Cloudflare, uma das empresas afetadas, relatou um ataque cibernético decorrente do vazamento da Okta.

Isso mostra como uma vulnerabilidade em um único sistema IAM centralizado pode criar um efeito dominó, impactando inúmeras organizações a jusante.

Falta de controle do usuário sobre os dados

A segunda grande crítica ao IAM centralizado também decorre de sua arquitetura centralizada. Os usuários não têm controle sobre como seus dados são armazenados ou usados dentro do repositório central. Essa falta de transparência pode ser desconcertante, especialmente ao considerar que os dados podem ser usados para fins além do consentimento inicial.

O proprietário do Facebook, Meta, por exemplo, foi multado em mais de 1 bilhão de dólares pela União Europeia em 2023 por violar as regras de privacidade de dados da UE ao transferir e armazenar dados de usuários da Europa para os Estados Unidos, onde as proteções de privacidade são consideradas mais fracas.

Essas limitações destacam a necessidade de sistemas de gerenciamento de identidade descentralizados centrados no usuário.

Quer aprender mais sobre Soluções de Identidade Descentralizada? Explore os produtos de Identidade Descentralizada.

O que é gerenciamento de identidade descentralizado?

Gerenciamento de identidade descentralizado é uma abordagem inovadora. Os usuários coletam dados de identidade e credenciais de entidades confiáveis, como o governo, e os armazenam em sua carteira digital ou dispositivo local.

Quando um provedor de serviços solicita uma identificação, o usuário a compartilha da carteira sem depender de uma única autoridade central.

Dessa forma, o usuário revela apenas as informações absolutamente necessárias para a transação, mantendo o restante de seus dados privados. A empresa não armazena os dados após a verificação.

Como funciona o gerenciamento de identidade descentralizado?

A identidade descentralizada funciona com os seguintes componentes:

- Uma carteira digital que é protegida com criptografia de chave pública, para que o usuário tenha uma chave pública para compartilhar com um provedor de serviços e uma chave privada que apenas ele pode acessar. Muito parecido com uma carteira de criptomoedas, exceto que esta é usada para armazenar dados de identidade do usuário.

- Credenciais verificáveis (VC), como um certificado de educação, certidão de nascimento, carteira de motorista, ID de segurança social ou experiência de trabalho, de emissores certificados como o governo, universidades e empregadores, com suas assinaturas digitais, são armazenadas em uma carteira digital.

- Um identificador descentralizado (DID) que aponta para a carteira digital com credenciais e informa aos provedores de serviços como acessar as credenciais de que precisam.

- Tecnologia de livro-razão distribuído (DLT), como blockchain, como o livro-razão para registrar o DID.

Ao interagir com um serviço (por exemplo, alugar um carro), o usuário compartilha o DID que aponta para seus dados em vez de todos os detalhes pessoais. O serviço olha para o DID em um blockchain. Isso lhes diz onde encontrar as VCs do usuário e como verificá-las.

O serviço recupera a VC específica necessária (carteira de motorista) e verifica sua autenticidade usando assinaturas digitais do emissor. Com base na verificação bem-sucedida da VC, o serviço concede acesso ao usuário (aluga o carro) ou o nega se a VC não atender aos seus requisitos.

Em vez de uma organização inscrever um usuário e verificar e armazenar os dados do usuário, os indivíduos os mantêm e os compartilham quando necessário. A confiança é compartilhada com base nas credenciais verificadas em um livro-razão imutável para identificar, autenticar e autorizar usuários.

Assim, o gerenciamento de identidade descentralizado inverte o roteiro dos sistemas de identidade tradicionais.

Benefícios do gerenciamento de identidade descentralizado

O gerenciamento de identidade descentralizado fornece recursos como dados de identidade distribuídos, criptografia forte, design centrado no usuário e credenciais à prova de adulteração. Seus benefícios potenciais incluem:

- Menor dependência de gerenciar e proteger infraestrutura de identidade centralizada.

- Processos de verificação mais fáceis por meio de credenciais reutilizáveis.

- Nenhum ponto central de falha para os invasores explorarem.

- Os usuários compartilham dados mínimos com cada serviço, limitando os danos potenciais.

- Proteção de dados aprimorada com criptografia reduz o potencial de violações de privacidade.

- O armazenamento descentralizado torna mais difícil roubar identidades completas.

Top 5 soluções de identidade descentralizada

*Acima estão as 5 principais soluções de identidade descentralizada com base no Relatório Grid® de Verão de 2024 da G2 para o software.

Limitações do gerenciamento de identidade descentralizado

No papel, o gerenciamento descentralizado parece uma mudança de jogo. Os usuários podem tomar decisões sobre sua identidade digital. Vazamentos se tornam menos catastróficos quando não há um cofre central de dados de usuários para ser invadido.

Para profissionais de TI, a identidade descentralizada oferece uma arquitetura potencialmente mais simples, sem centenas de contas para gerenciar centralmente. Mas, há desafios — tanto técnicos quanto não técnicos. Vamos dar uma olhada.

Limitações do blockchain

A tecnologia blockchain fornece um livro-razão à prova de adulteração para armazenamento de DID, mas tem problemas de escalabilidade. Sempre que um DID precisa ser adicionado a um blockchain, ele deve ser validado, o que leva tempo. Blockchains públicos, como os usados para Bitcoin, por exemplo, têm dificuldade em processar um grande volume de transações, levando a tempos de transação lentos. Isso pode ser um obstáculo significativo para a adoção de DID, pois uma grande base de usuários sobrecarregaria a rede.

Armazenamento de chaves

Armazenar com segurança chaves privadas e credenciais verificáveis associadas a DIDs continua sendo um desafio. Hoje, a maioria das soluções descentralizadas armazena esses dados privados nos dispositivos dos usuários, como smartphones, computadores pessoais ou até mesmo dispositivos de hardware. O que acontecerá se o dispositivo de armazenamento for perdido ainda não foi resolvido.

Interoperabilidade

A maior questão em torno da identidade descentralizada é o padrão comum para interoperabilidade. Embora organizações como o World Wide Web Consortium (W3C) estejam trabalhando na padronização, ainda é um trabalho em andamento. Dada a escala necessária, certamente levará algum tempo e coordenação entre todas as partes interessadas, como governos, provedores de tecnologia e outras organizações.

Adoção do usuário

Incentivar os usuários a mudar de sistemas centralizados familiares para um novo sistema é frequentemente difícil. Depende de muitos fatores, como conhecimento sobre a nova tecnologia, facilidade de uso, custo e disposição para adotá-la. A identidade descentralizada requer algum nível de conhecimento técnico que muitos usuários não possuem.

Mudar de um sistema legado para o gerenciamento descentralizado será difícil para as organizações, já que grande parte de seu funcionamento depende de uma autoridade central controlando o IAM.

Gerenciamento de identidade centralizado vs. descentralizado

A principal diferença entre sistemas centralizados e descentralizados decorre da relação de confiança que existe entre as partes envolvidas.

Padrões de gerenciamento de identidade como SAML e OAuth usados no IAM centralizado dependem de confiança bidirecional. Aqui, as partes se conhecem e confiam umas nas outras para compartilhar com segurança e autenticar a identidade do usuário.

Por exemplo, você faz login em um software relacionado ao trabalho usando seu SSO. Seu provedor de SSO e o provedor de aplicativos já têm um acordo que define como eles se comunicarão e trocarão informações sobre você. Eles confiam um no outro para lidar com suas informações com segurança. Essa relação identifica, autentica e autoriza você a acessar recursos.

Um sistema descentralizado, em contraste, usa um modelo unidirecional de confiança. Aqui, o verificador da identidade do usuário confia no emissor das credenciais, mas o emissor não conhece o verificador e não tem relação com ele.

Agora, esse modelo unidirecional pode ser alcançado usando sistemas centralizados existentes também. Mas o que diferencia ainda mais o gerenciamento de identidade descentralizado são as tecnologias que emprega, a saber, a carteira digital, e técnicas criptográficas avançadas. Estas garantem o controle do usuário sobre os dados de identidade.

O usuário tem uma relação independente com o emissor e o verificador, com a carteira digital atuando como um meio-termo. A natureza à prova de adulteração do blockchain estabelece confiança nos dados de identidade. Além disso, criptografia avançada define limites de confiança de forma mais segura e oferece maior privacidade ao usuário.

Essa distinção fundamental nas relações de confiança molda os vários aspectos dos sistemas centralizados e descentralizados.

|

Aspecto |

Identidade centralizada |

Identidade descentralizada |

|

Controle |

Controlado por autoridades centrais (governos, empresas). |

Controlado por indivíduos. |

|

Armazenamento de dados |

Bancos de dados ou servidores centralizados. |

Distribuído em uma rede descentralizada. |

|

Privacidade |

Controle limitado, vulnerável a vazamentos. |

Com controle aprimorado, os usuários decidem sobre o compartilhamento. |

|

Segurança |

Pontos centrais de falha, suscetíveis a ataques cibernéticos. |

A arquitetura distribuída é resistente a pontos únicos de falha, mas novas ameaças de segurança podem surgir. |

|

Interoperabilidade |

As soluções de gerenciamento de identidade existentes têm interoperabilidade limitada. |

A interoperabilidade ainda está em desenvolvimento, pois os padrões comuns de identidade descentralizada ainda estão evoluindo. |

|

Confiança |

Dependência de autoridades centralizadas e intermediários. |

Mecanismos de confiança embutidos com criptografia. |

|

Conformidade regulatória |

Requer esforços de conformidade para leis de privacidade/proteção de dados. |

Controles de privacidade embutidos e mecanismos de consentimento podem ajudar na conformidade. |

|

Experiência do usuário |

Variada. Simplificada com SSO, mas muitas vezes envolve contas/senhas redundantes. |

Potencial para acesso mais contínuo com carteira digital. |

Centralizado ou descentralizado: Escolhendo a abordagem certa

Não há uma única resposta certa quando se trata de escolher entre abordagens centralizadas e descentralizadas. Ambas as abordagens têm seus pontos fortes e fracos, e a escolha ideal depende de suas necessidades e prioridades específicas.

Se sua organização requer supervisão rigorosa e políticas uniformes, uma solução IAM centralizada pode ser melhor.

74%

dos usuários de software IAM vêm de empresas de médio porte e grandes empresas, de acordo com dados de revisão da G2.

Fonte: G2

No entanto, se você prioriza a privacidade do usuário e o controle de dados e está disposto a investir em tecnologia emergente, considere uma abordagem IAM descentralizada.

No entanto, lembre-se de que implementar e gerenciar soluções de identidade descentralizada pode ser significativamente mais complexo do que implementar sistemas centralizados estabelecidos. Pode ser necessário conhecimento especializado ou recursos adicionais, e a compatibilidade com parceiros existentes pode se tornar um obstáculo.

Se você está confortável com seu IAM atual, é aconselhável esperar e observar antes de adotar sistemas de identidade descentralizada. Monitore o desenvolvimento de padrões e a experiência do usuário.

A abordagem mais pragmática seria um modelo híbrido, onde você integra elementos de identidade descentralizada com seu sistema IAM centralizado existente e o testa. Considere programas piloto para testar a tecnologia e avaliar sua adequação.

Em última análise, a melhor abordagem depende das suas circunstâncias únicas.

IAM-prove sua segurança

O IAM desempenha um papel crítico em garantir que as pessoas certas tenham acesso aos recursos certos no momento certo e pelos motivos certos. Considere cuidadosamente suas prioridades de IAM, explore as opções disponíveis e selecione seu modelo para criar um ambiente de identidade digital seguro e capacitado para sua organização.

Pronto para o próximo passo? Explore este guia gratuito da G2 sobre governança de identidade, que pode ajudá-lo a definir, gerenciar e revisar suas políticas de IAM.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.