Aplicações modernas enviam e recebem uma quantidade inimaginável de dados a qualquer momento. Esse fluxo de dados é alimentado por interfaces de programação de aplicativos (APIs).

Do ponto de vista de um hacker, APIs são uma superfície de ataque frequentemente negligenciada por equipes de segurança.

As APIs frequentemente desempenham um papel crucial na funcionalidade de uma aplicação. Além disso, as APIs não são inerentemente vulneráveis se configuradas corretamente, e a ameaça de um ataque não supera seu valor.

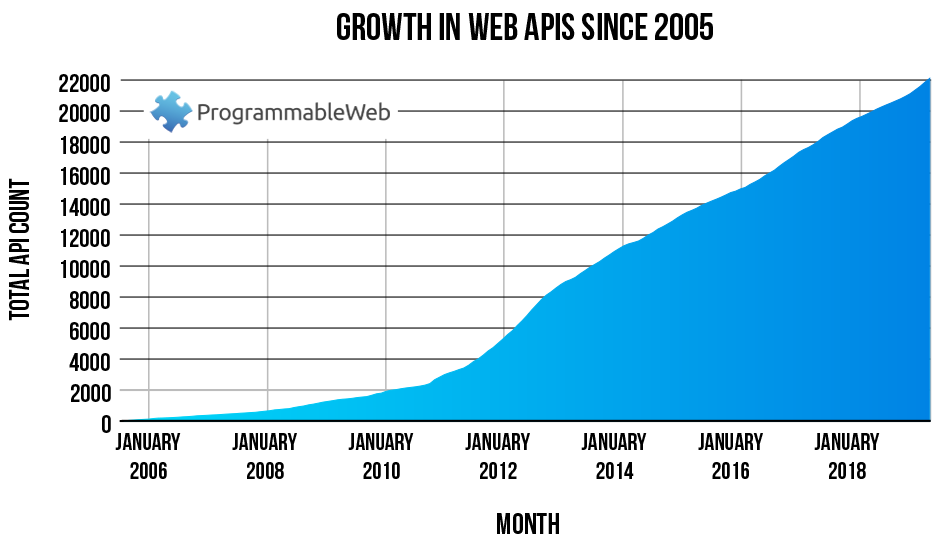

Em julho de 2019, mais de 22.000 APIs foram publicadas. Como tantas aplicações dependem de APIs, proteger conexões online pode ser um componente crucial das operações de segurança na nuvem, especialmente ao trabalhar com dados sensíveis.

Fonte: ProgrammableWeb

Fonte: ProgrammableWeb

O que é segurança de API?

Primeiro, vamos revisar o que são APIs. APIs controlam solicitações de servidor de entrada e saída enquanto conectam dados e outros serviços em nuvem a aplicações.

APIs são usadas para alimentar aplicações que incluem desde dados financeiros e de preços até bibliotecas de aprendizado de máquina e serviços de varredura de vulnerabilidades. Não há argumento contra sua conveniência e usabilidade, mas há grandes preocupações em relação à sua segurança.

Empresas que executam aplicações na nuvem e as conectam a fontes de dados adicionais ou serviços em nuvem têm uma série de desafios de segurança pela frente. Vamos aprofundar mais neles, mas as principais questões giram em torno de controle de acesso à rede (NAC), autenticação, padronização e exposição.

Por que a segurança de API é importante?

À medida que novas conexões continuam a trazer mais dados para aplicações globais, a segurança de API se torna mais importante. Cada conexão e cada aplicação tem requisitos únicos que devem ser continuamente testados para garantir proteção.

APIs desprotegidas ou desconhecidas representam muitas ameaças para as empresas, incluindo vazamentos, multas e ataques.

Vazamentos ganham manchetes. Empresas são demonizadas e bodes expiatórios são lançados para o bem do negócio. Se mal protegidas, APIs podem ser especialmente vulneráveis a ataques.

| RELACIONADO: Aprenda 8 melhores práticas para aumentar a segurança de dados e evitar vazamentos de dados, aqui → |

Empresas e suas respectivas equipes de segurança devem se colocar no lugar de um atacante para proteger melhor seus dados. Ao examinar superfícies de API de fora, é significativamente mais fácil descobrir e remediar vulnerabilidades existentes.

Multas vêm como resultado de vazamentos. Quando uma empresa sofre um vazamento, órgãos reguladores e ordenanças locais aplicam proteção de privacidade e multas dependendo do tamanho e escopo de um vazamento, bem como da natureza dos dados expostos.

Má publicidade será a menor das preocupações de uma empresa se uma API vulnerável for descoberta. APIs vulneráveis são multas esperando para acontecer, especialmente se uma aplicação ou conexão expuser informações sensíveis ao público.

Em 2019, o Facebook recebeu atenção pública negativa devido ao escândalo Cambridge Analytica. O Facebook permitiu acesso a dados sensíveis com o uso de uma API por uma aplicação de terceiros. Como resultado desse escândalo, a Comissão Federal de Comércio multou o Facebook em $5 bilhões.

Ataques podem ser custosos de várias maneiras. Enquanto multas podem se acumular rapidamente, ataques podem ser igualmente caros. Ataques podem impedir uma aplicação de funcionar ou causar a queda de uma rede, mas também podem vir na forma de roubo literal.

| RELACIONADO: Aprenda como se proteger de um ataque cibernético, aqui → |

No início deste ano, chaves de API roubadas, juntamente com malware e ataques de engenharia social, foram usados para roubar milhões da Binance, uma popular exchange de criptomoedas. Usando credenciais roubadas e APIs vulneráveis, os hackers obtiveram ilegalmente 7.000 Bitcoins no valor de mais de $40 milhões.

Desafios de segurança de API

APIs são complexas e vêm em muitas formas. Isso as torna difíceis de proteger, mas abordar essas preocupações comuns de segurança é um bom ponto de partida.

Controle de acesso e visibilidade são as duas maiores necessidades quando se trata de proteger APIs e aplicações. Sem medidas adequadas de acesso e autenticação, qualquer ator nefasto na web poderia facilmente descobrir uma API desprotegida e roubar dados ou invadir uma aplicação.

As organizações devem exigir autenticação multifator para acessar APIs e monitorar continuamente sistemas para abuso de privilégios e acesso não autorizado a APIs. As empresas devem limitar o número de funcionários que têm acesso a APIs e garantir que as credenciais sejam revogadas quando os funcionários deixam a empresa, seja por vontade própria ou por demissão.

Expor dados sensíveis é outro problema comum com a segurança de API. Frequentemente, empresas usam APIs para transferir dados sensíveis de forma segura. A maioria das APIs de saúde ou financeiras contém algum tipo de informação sensível.

O controle de acesso é fundamental para proteger esses dados, mas também deve ser criptografado durante o trânsito. A criptografia de camada de transporte de ponta a ponta (TLS) deve sempre ser usada, mas autenticação adicional com OAuth ou OpenID pode melhorar a proteção também.

| RELACIONADO: Leia uma visão geral da tecnologia de criptografia moderna, aqui → |

API sombra é um termo usado para descrever APIs legadas ou outras APIs que não estão mais em uso. Essas APIs antigas ou desconhecidas podem ter mecanismos de segurança desatualizados ou expor dados a qualquer pessoa que interaja com elas.

Elas também podem estar conectadas a sistemas sem que a empresa saiba. É por isso que é incrivelmente importante descobrir continuamente conexões de API e monitorar seu uso.

Melhores práticas de segurança de API

Mantenha em mente esses componentes de segurança ao projetar um ecossistema de API para maximizar a proteção.

-

-

Use protocolos de autenticação avançados como OAuth ou OpenID

Protocolos de autenticação avançados fornecem um nível adicional de segurança e governança de usuários. Isso pode dificultar que atores mal-intencionados usem indevidamente credenciais e escalem seus privilégios. Eles podem ser implementados aproveitando autenticação multifator ou soluções de gerenciamento de acesso privilegiado. -

Monitore ecossistemas de API para comportamento anormal e APIs sombra

Comportamento anormal pode ser detectado usando uma série de soluções, mas análise de comportamento de usuário e entidade (UEBA) parece ser a solução mais promissora para o futuro. Produtos UEBA avaliam continuamente o risco com base no comportamento do usuário, privilégios, localização e uma série de fatores adicionais para alertar administradores quando usuários de alto risco representam uma ameaça. -

Use um gateway de API para limitar pontos de entrada e simplificar o gerenciamento

Muitas plataformas de integração como serviço (iPaaS) são capazes de servir como um gateway de API. Elas podem canalizar solicitações de integração para um único ponto de acesso, tornando mais difícil para APIs sombra se conectarem ou para hackers permanecerem despercebidos. -

Teste e escaneie APIs, aplicações e configurações para vulnerabilidades

Muitos scanners de vulnerabilidade são capazes de examinar APIs em busca de ameaças no código-fonte e descobrir configurações incorretas. Ferramentas de teste de penetração também são úteis para simular ameaças do mundo real e fornecer contexto situacional para testes de segurança.

-

Use protocolos de autenticação avançados como OAuth ou OpenID

O mercado em evolução de segurança de API

Soluções de segurança de API estão em ascensão e não seria surpreendente se um número de novas startups de segurança de API fossem adquiridas por grandes players no espaço de plataforma de integração (iPaaS). Essas tecnologias seriam uma adição lógica para qualquer plataforma focada em gerenciar APIs.

Fique de olho em novas startups como Appknox, CloudVector, Data Theorem, e Wallarm—mais surgirão à medida que a demanda por soluções cresce. Será interessante ver como o relacionamento entre essas empresas e os principais provedores de soluções de integração evolui à medida que a segurança de API se torna um objetivo comum para as empresas.

Quer aprender mais sobre Software de Criptografia? Explore os produtos de Criptografia.

Aaron Walker

Aaron has been researching security, cloud, and emerging technologies with G2 for more than half a decade. Over that time he's outlined, defined, and maintained a large portion of G2's taxonomy related to cybersecurity, infrastructure, development, and IT management markets. Aaron utilizes his relationships with vendors, subject-matter expertise, and familiarity with G2 data to help buyers and businesses better understand emerging challenges, solutions, and technologies. In his free time, Aaron enjoys photography, design, Chicago sports and lizards.