Qu'est-ce qu'une évaluation de vulnérabilité ?

Une évaluation de vulnérabilité consiste à découvrir et évaluer les faiblesses d'une application, d'un système informatique ou d'un réseau. La procédure détecte les bugs, les défauts de conception logicielle, les lacunes dans les procédures de sécurité ou les problèmes de contrôles internes et propose des protections pour protéger une entreprise ou un individu contre les pirates informatiques.

Les équipes de sécurité utilisent diverses techniques manuelles et automatiques ainsi que des analyses lors d'une évaluation de vulnérabilité pour identifier les problèmes de sécurité. Lorsqu'elles trouvent des problèmes potentiels, elles évaluent la gravité pour aider l'organisation à prioriser les corrections.

Les outils de gestion des informations et des événements de sécurité (SIEM) aident à identifier les vulnérabilités et fournissent une surveillance continue des anomalies de comportement dans les systèmes informatiques. Ils agrègent et stockent également les données de sécurité pour répondre aux exigences de conformité réglementaire.

Types d'évaluation de vulnérabilité

Les évaluations de vulnérabilité varient en portée. Selon leurs besoins informatiques uniques, une organisation peut utiliser un ou plusieurs des éléments suivants :

- Analyses de réseau se concentrent sur les faiblesses au sein de l'infrastructure réseau. Cela implique de scanner les appareils réseau comme les routeurs ou les pare-feux pour trouver des points d'attaque possibles, tels que des ports ouverts et des micrologiciels obsolètes.

- Analyses d'application sont effectuées par des experts en sécurité qui évaluent les applications mobiles et web pour trouver des faiblesses. Ils scannent l'interface utilisateur, examinent le code source de l'application et effectuent des tests dynamiques pour découvrir des problèmes tels qu'une validation d'entrée incorrecte ou de mauvaises pratiques de stockage des données.

- Analyses basées sur l'hôte recherchent des vulnérabilités dans les systèmes individuels, tels que les serveurs ou les postes de travail. Ils scannent le système d'exploitation et les paramètres de configuration, à la recherche de correctifs manquants ou de paramètres problématiques.

- Analyses de réseau sans fil aident les experts à repérer les vulnérabilités dans l'infrastructure, les points d'accès et les mécanismes de sécurité. Par exemple, ils peuvent découvrir des points d'accès non autorisés et un chiffrement faible qui compromettent la sécurité du réseau.

- Analyses de base de données se préoccupent des problèmes dans les bases de données de l'organisation. Les vulnérabilités introduisent la possibilité que des acteurs malveillants puissent prendre le contrôle des serveurs ou accéder et modifier des données sensibles.

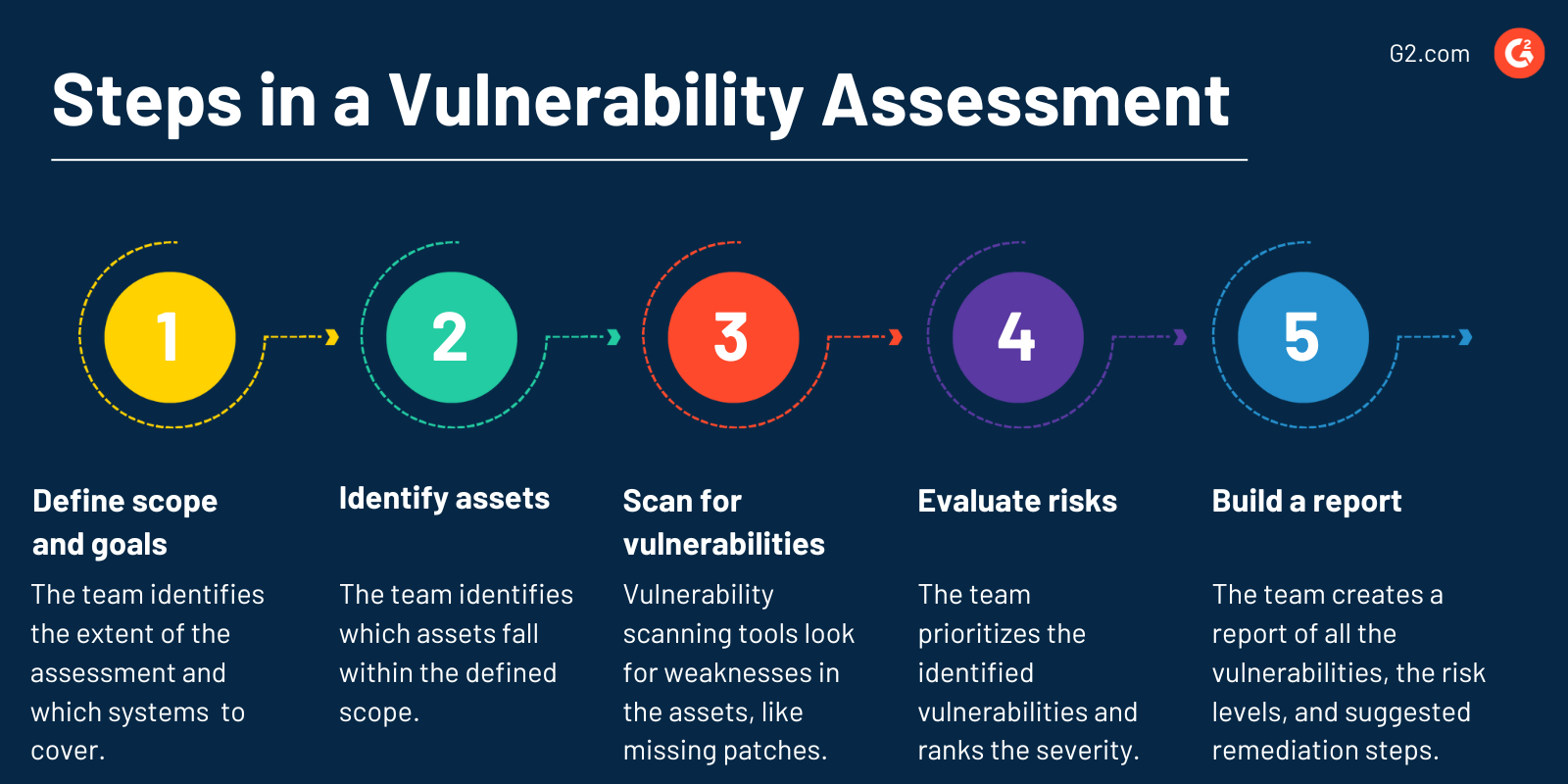

Étapes de base d'une évaluation de vulnérabilité

Une évaluation de vulnérabilité adopte une approche systématique pour garantir que les entreprises découvrent et traitent toutes les lacunes de sécurité.

Le processus comporte cinq étapes principales :

- Définir la portée et les objectifs. L'expert en sécurité ou l'équipe commence par identifier l'étendue de l'évaluation et quels systèmes, réseaux ou applications couvrir. En fonction de leur taille, de leur tolérance au risque et de leurs objectifs commerciaux, certaines organisations se concentrent sur des domaines spécifiques tandis que d'autres effectuent un test plus large.

- Identifier les actifs. L'équipe identifie quels actifs entrent dans le cadre défini à cette étape. Cela inclut l'inventaire des appareils matériels, logiciels et configurations.

- Scanner les vulnérabilités. Les outils de scan de vulnérabilité recherchent automatiquement les faiblesses dans les actifs identifiés, comme des configurations incorrectes ou des correctifs manquants. Les experts en sécurité vérifient ensuite manuellement les points faibles pour valider leur existence et déterminer leurs causes profondes.

- Évaluer les risques. Ensuite, l'équipe priorise les vulnérabilités identifiées. Elle classe la gravité de chaque problème en fonction de facteurs tels que la facilité d'une attaque ou les données à risque.

- Élaborer un rapport. En fin de compte, l'équipe crée un rapport documentant les vulnérabilités, évaluant les niveaux de risque et suggérant des étapes de remédiation. Par exemple, l'équipe peut suggérer de nouvelles procédures de sécurité, adopter de nouveaux logiciels ou développer et mettre en œuvre des correctifs.

Avantages d'une évaluation de vulnérabilité

Les entreprises de toutes tailles effectuent des analyses de vulnérabilité pour identifier les failles de sécurité et améliorer leur cybersécurité. Certains avantages spécifiques incluent :

- Comprendre et atténuer les risques. Les évaluations de vulnérabilité donnent aux organisations une vue claire de leur posture de sécurité globale afin qu'elles puissent prendre des décisions éclairées et agir pour réduire les dommages.

- Atteindre la conformité. Les cadres réglementaires exigent souvent que les entreprises évaluent les vulnérabilités des systèmes. En effectuant les analyses, les entreprises réduisent le risque de pénalités et de conséquences légales pour non-conformité.

- Rassurer les clients et les parties prenantes. Les clients confient aux entreprises des données sensibles, telles que des dossiers de santé et des informations de carte de crédit. Les évaluations de vulnérabilité démontrent que les entreprises se soucient de protéger la vie privée de leurs clients. De plus, l'organisation acquiert une réputation de fiabilité, ce que les investisseurs et les parties prenantes apprécient.

Meilleures pratiques pour l'évaluation de vulnérabilité

Les évaluations de vulnérabilité aident une entreprise à préserver sa réputation et à se protéger ainsi que ses clients. Pour tirer le meilleur parti des évaluations de vulnérabilité, les entreprises devraient :

- Effectuer des évaluations régulièrement. Les menaces et les faiblesses de sécurité évoluent, donc les entreprises doivent évaluer régulièrement la vulnérabilité. Les organisations devraient également effectuer des analyses après des changements majeurs d'infrastructure ou d'application.

- Communiquer avec les membres de l'équipe. L'évaluation de vulnérabilité est un effort conjoint entre des experts en sécurité externes et des équipes informatiques internes. Assurez-vous que tous les membres de l'équipe et les parties prenantes ont l'opportunité de consulter le rapport d'évaluation et de partager leurs idées lors de la création du plan de mitigation.

- Sélectionner les bons outils. De nombreux types de logiciels d'évaluation de vulnérabilité sont disponibles. Les entreprises devraient rechercher un outil facile à utiliser qui produit des rapports précis et complets et utilise l'automatisation pour réduire les tâches répétitives.

Choisissez le meilleur scanner de vulnérabilité pour votre organisation.

Kelly Fiorini

Kelly Fiorini is a freelance writer for G2. After ten years as a teacher, Kelly now creates content for mostly B2B SaaS clients. In her free time, she’s usually reading, spilling coffee, walking her dogs, and trying to keep her plants alive. Kelly received her Bachelor of Arts in English from the University of Notre Dame and her Master of Arts in Teaching from the University of Louisville.