Qu'est-ce que la gestion des rôles et des accès utilisateurs ?

La gestion des rôles et des accès utilisateurs—parfois également appelée permissionnement des utilisateurs—est un moyen pour les administrateurs de définir quel type d'accès à des ressources telles que des fichiers, des applications et des systèmes un utilisateur possède. Les entreprises accordent l'accès aux utilisateurs par groupe ou type de rôle au lieu de le faire individuellement pour économiser du temps administratif lors de l'approvisionnement et du retrait des utilisateurs ; pour définir et surveiller l'accès aux actifs de l'entreprise à grande échelle ; pour limiter l'accès des utilisateurs aux actifs de l'entreprise au minimum requis pour accomplir leur travail ; et pour répondre aux exigences de conformité en matière de sécurité et de confidentialité réglementaires.

Les types de descriptions de rôles varient selon les besoins et les politiques de l'entreprise. Les utilisateurs se voient souvent attribuer des types de rôles en fonction de leurs fonctions professionnelles. De nombreuses entreprises attribuent des rôles basés sur des groupes, tels que les départements de l'entreprise, les titres de poste, les fonctions, les emplacements et les niveaux de gestion des employés. Les types de rôles, et non les utilisateurs individuels, se voient ensuite accorder des autorisations spécifiques pour accéder et effectuer des actions au sein des ressources de l'entreprise. Par exemple, un rôle de leader de département peut se voir accorder la permission d'effectuer des modifications globales dans une application logicielle, tandis qu'un rôle de manager se verrait accorder la permission de modifier uniquement des fichiers spécifiques. De même, un utilisateur de rôle d'employé débutant peut se voir accorder un accès en lecture seule aux fichiers de ce système, voire aucun accès.

Types de gestion du contrôle d'accès

Les méthodes de gestion du contrôle d'accès ont évolué au fil des ans, passant de basées sur les rôles à basées sur les attributs, puis à basées sur les politiques. Selon le besoin d'une entreprise en granularité et flexibilité avec le contrôle d'accès, elle déterminera quelle philosophie de gestion des rôles et des accès utilisateurs elle adoptera.

- Contrôle d'accès basé sur les rôles (RBAC) : Avec le RBAC, les utilisateurs se voient attribuer des types de rôles basés sur des facteurs statiques tels que le titre de poste, le département de l'entreprise, le lieu de travail et la fonction professionnelle, puis le type de rôle se voit accorder l'accès aux actifs de l'entreprise.

- Contrôle d'accès basé sur les attributs (ABAC) : Similaire au RBAC, l'ABAC permet aux utilisateurs d'accéder ou d'agir dans les ressources de l'entreprise en fonction des attributs de l'utilisateur, tels que le niveau d'autorisation s'il accède à des informations sensibles, le type de ressource, comme des types de fichiers spécifiques, et d'autres facteurs comme l'accès basé sur le temps et le lieu.

- Contrôle d'accès basé sur les politiques (PBAC) : Le PBAC facilite un contrôle d'accès plus flexible que le RBAC statique en ce qu'il offre une flexibilité pour un accès temporaire, géographique ou basé sur le temps en fonction des politiques de l'entreprise.

Avantages de l'utilisation de la gestion des accès

Les avantages de l'application d'une politique de gestion des rôles et des accès utilisateurs incluent :

- Un approvisionnement et un retrait des utilisateurs plus faciles et plus rapides, économisant du temps pour les administrateurs

- Une sécurité accrue en limitant l'accès au niveau le plus bas nécessaire pour accomplir la tâche

- Réduire l'utilisation abusive des actifs par les employés, connue sous le nom de menaces internes

- Se conformer aux exigences réglementaires en matière de sécurité des données et de confidentialité des données telles que le Règlement général sur la protection des données (RGPD), la California Consumer Privacy Act (CCPA), la loi Sarbanes-Oxley (SOX), la loi sur la portabilité et la responsabilité en matière d'assurance maladie (HIPAA), la loi Gramm-Leach-Bliley (GLBA), et plus encore

Impacts de la gestion du contrôle d'accès

L'impact des politiques de gestion des rôles et des accès utilisateurs sur l'entreprise et les utilisateurs finaux est généralement positif.

- Vitesse : La gestion des rôles et des accès utilisateurs permet aux administrateurs d'accorder rapidement l'accès aux utilisateurs en fonction des groupes et des types de rôles d'un utilisateur.

- Précision : Les administrateurs sont plus précis dans la fourniture du minimum de privilèges à un utilisateur lorsqu'ils utilisent des rôles prédéfinis.

- Surveillance : Développer des politiques pour l'accès basé sur les rôles nécessite qu'une entreprise comprenne qui a accès aux ressources importantes de l'entreprise. Des outils comme les outils de provisionnement et de gouvernance des utilisateurs peuvent aider les administrateurs de l'entreprise à surveiller que ces politiques sont correctement appliquées.

- Conformité : De nombreuses entreprises sont tenues de respecter des réglementations strictes en matière de sécurité des données et de confidentialité des données, y compris les politiques de gestion des rôles et des accès utilisateurs.

Éléments de base du contrôle d'accès basé sur les rôles (RBAC)

Les types de gestion des rôles et des accès utilisateurs peuvent varier. Pour le RBAC spécifiquement, cela peut inclure les types suivants, basés sur le modèle de l'Institut national des normes et de la technologie des États-Unis (NIST) :

- RBAC plat : C'est le type le plus simple de gestion des rôles et des accès utilisateurs basé sur le rôle de l'employé.

- RBAC hiérarchique : Le RBAC hiérarchique accorde aux employés de niveau supérieur les autorisations de leurs subordonnés.

- RBAC contraint : Ce type permet la séparation des tâches souvent requise par les réglementations.

- RBAC symétrique : Le RBAC symétrique ajoute des révisions d'autorisations à l'accès contraint.

Meilleures pratiques de gestion des accès

Pour que la gestion des rôles et des accès utilisateurs fonctionne bien, les entreprises doivent suivre ces meilleures pratiques :

- Déterminer si le RBAC, l'ABAC ou le PBAC est le meilleur pour l'organisation

- Comprendre que les utilisateurs peuvent avoir plusieurs types de rôles qui leur sont appliqués

- S'assurer que les administrateurs de rôles créent des politiques pour l'attribution des rôles, l'autorisation des rôles et l'autorisation des permissions

- Utiliser des solutions logicielles, telles que des outils de provisionnement et de gouvernance des utilisateurs pour gérer les politiques d'accès de l'entreprise

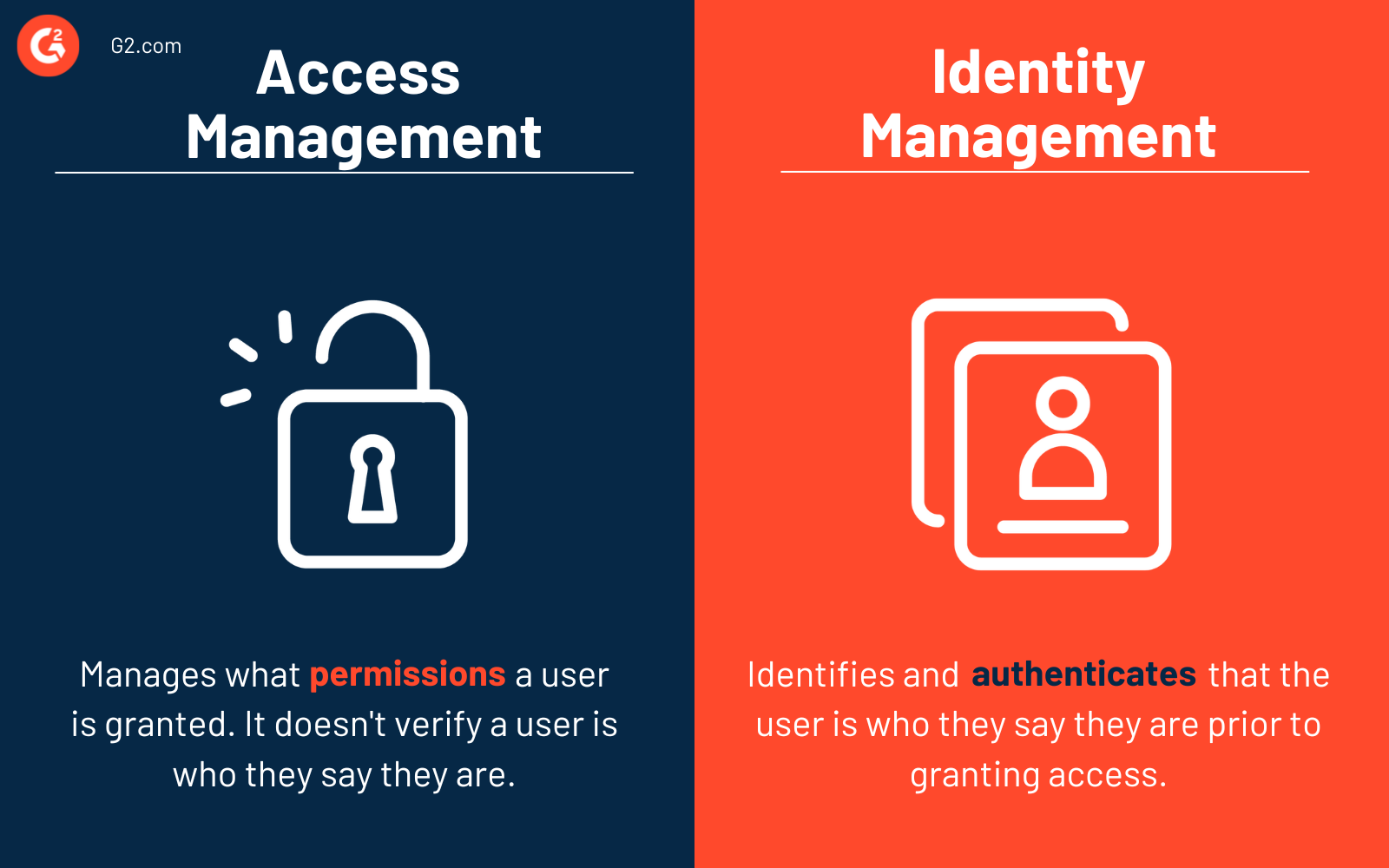

Gestion des accès vs gestion des identités

Il est courant de confondre la gestion des accès avec la gestion des identités, mais les deux présentent quelques différences clés.

La gestion des accès gère les autorisations accordées à un utilisateur ; elle ne vérifie pas que l'utilisateur est bien celui qu'il prétend être avant d'accorder l'accès aux ressources autorisées.

La gestion des identités identifie et authentifie que l'utilisateur est bien celui qu'il prétend être avant d'accorder l'accès. Les solutions logicielles de gestion des identités et des accès (IAM) comprennent souvent des outils d'identité tels que les logiciels de connexion unique (SSO), les logiciels de gestion de mots de passe, les logiciels d'authentification multi-facteurs, des outils de provisionnement et de gouvernance des utilisateurs, et plus encore.

Merry Marwig, CIPP/US

Merry Marwig is a senior research analyst at G2 focused on the privacy and data security software markets. Using G2’s dynamic research based on unbiased user reviews, Merry helps companies best understand what privacy and security products and services are available to protect their core businesses, their data, their people, and ultimately their customers, brand, and reputation. Merry's coverage areas include: data privacy platforms, data subject access requests (DSAR), identity verification, identity and access management, multi-factor authentication, risk-based authentication, confidentiality software, data security, email security, and more.