Qu'est-ce que le provisionnement ?

Le provisionnement est le processus de mise en place et de livraison de ressources, de services ou de fonctionnalités à des individus ou des systèmes. Il implique la collecte et la mise en œuvre de l'infrastructure ou des éléments nécessaires pour une tâche ou une fonction spécifique.

Le provisionnement se produit dans divers contextes, y compris l'administration réseau, les télécommunications et l'informatique en nuage. C'est un terme fréquemment utilisé dans l'industrie des technologies de l'information (TI) qui décrit la distribution et la configuration de ressources informatiques telles que les serveurs, le stockage, le matériel réseau, les logiciels et les applications.

Il nécessite que les entreprises établissent des configurations logicielles, des comptes d'utilisateurs et des privilèges d'accès, puis déploient et configurent ces ressources pour répondre à des besoins particuliers. La construction peut être manuelle ou automatisée à l'aide de logiciels de provisionnement d'utilisateurs.

Types de provisionnement

Le provisionnement est essentiel dans la gestion de la gouvernance des ressources informatiques. Les organisations peuvent utiliser plusieurs types.

- Provisionnement de serveurs implique l'installation et la configuration de logiciels, la mise en place de matériel physique ou virtuel, et la connexion aux composants de stockage, de réseau et de middleware.

- Provisionnement en nuage crée une infrastructure fondamentale pour l'environnement cloud d'une entreprise. Une fois que les éléments et services réseau sont installés et que l'infrastructure cloud est mise en place, le provisionnement aide à rendre les ressources et services disponibles dans le cloud.

- Provisionnement des utilisateurs se concentre sur la gestion des identités. Il accorde aux utilisateurs l'accès aux services et applications de l'entreprise en fonction de leurs permissions et besoins.

- Provisionnement réseau assiste les utilisateurs avec des appareils configurés comme les routeurs, les commutateurs et les pare-feux. Il alloue également des adresses IP, effectue des vérifications de santé et recueille les informations nécessaires pour les utilisateurs. En télécommunications, le provisionnement réseau se réfère à la fourniture de services de télécommunication.

- Provisionnement de services implique la configuration de services dépendants de l'informatique pour les utilisateurs finaux et la maintenance des données pertinentes. Par exemple, le système donne au nouvel employé l'accès à la plateforme software as a service, l'accès de connexion et d'autres privilèges système selon leur rôle.

Avantages du provisionnement

Les organisations doivent s'assurer que les bons employés ont accès aux applications et à l'infrastructure appropriées pour en tirer des avantages et éviter les menaces de sécurité. Voici quelques-uns des avantages de l'utilisation du provisionnement.

- Meilleure sécurité. Un provisionnement efficace protège les privilèges des utilisateurs et protège les informations sensibles contre les menaces de données. Les administrateurs peuvent définir les permissions des utilisateurs sans accès direct à aucune de leurs informations privées, ce qui améliore la posture de sécurité globale de l'entreprise. Même si un employé souhaite changer ses mots de passe, le provisionnement facilite et simplifie le support.

- Application des réglementations. Un bon provisionnement informatique améliore la sécurité en travaillant à faire respecter la conformité réglementaire dans toute l'organisation. Il garantit que les normes essentielles sont comprises et suivies.

- Productivité accrue. Comme le provisionnement s'occupe de la gestion des identifiants et des identités des utilisateurs, il réduit les procédures chronophages et inefficaces pour gérer les mots de passe des applications individuelles et d'autres difficultés. Cela signifie une meilleure productivité des employés.

- Administration centrée sur l'utilisateur. Le provisionnement permet aux administrateurs de centraliser la gestion des comptes d'application des utilisateurs. Le provisionnement de divers comptes à travers l'infrastructure de l'entreprise et la mise à jour automatique des changements d'identifiants d'application facilite le travail des administrateurs.

- Retour sur investissement (ROI) amélioré. La gestion des comptes utilisateurs prenait beaucoup de temps et d'engagement financier. Le provisionnement aide les entreprises à réduire ces dépenses, récupérant rapidement leur investissement et transformant la gestion des comptes en un atout crucial.

Meilleures pratiques pour le provisionnement

Le provisionnement automatisé est une méthode efficace pour gérer le cycle de vie et les identités des utilisateurs. Suivre certaines pratiques essentielles maintiendra une posture de sécurité robuste.

- Automatisez. Automatiser autant que possible signifie réduire le risque d'inexactitudes et de menaces ou problèmes de sécurité. Cela aide les processus d'intégration et de désintégration. Le provisionnement et la désactivation automatisés permettent un transfert sécurisé et sans heurts chaque fois qu'un employé est embauché, quitte une organisation ou se voit attribuer un nouvel outil.

- Désactivez. Supprimez tout accès dès qu'un employé quitte l'organisation. Un accès non autorisé peut entraîner une perte de données ou d'autres violations de sécurité.

- Superposez la sécurité. Donnez plus de pouvoir aux administrateurs informatiques et des ressources humaines avec le contrôle des rôles, des accès et des politiques de sécurité. La définition de politiques supplémentaires signifie que ces administrateurs peuvent améliorer et sécuriser les applications et les permissions pour une meilleure protection de l'accès au système.

- Surveillez. Les systèmes restent sécurisés tant que les utilisateurs du système n'en abusent pas. Le provisionnement permet aux administrateurs système d'analyser le statut des employés et leur accès. Le suivi garantit qu'aucun individu n'a plus de privilèges que nécessaire et qu'aucun compte n'existe pour les utilisateurs désactivés.

- Adoptez l'authentification unique (SSO). Les systèmes de provisionnement des utilisateurs peuvent être connectés avec SSO du même fournisseur. Cela économise beaucoup de temps humain et d'erreurs et favorise la sécurité.

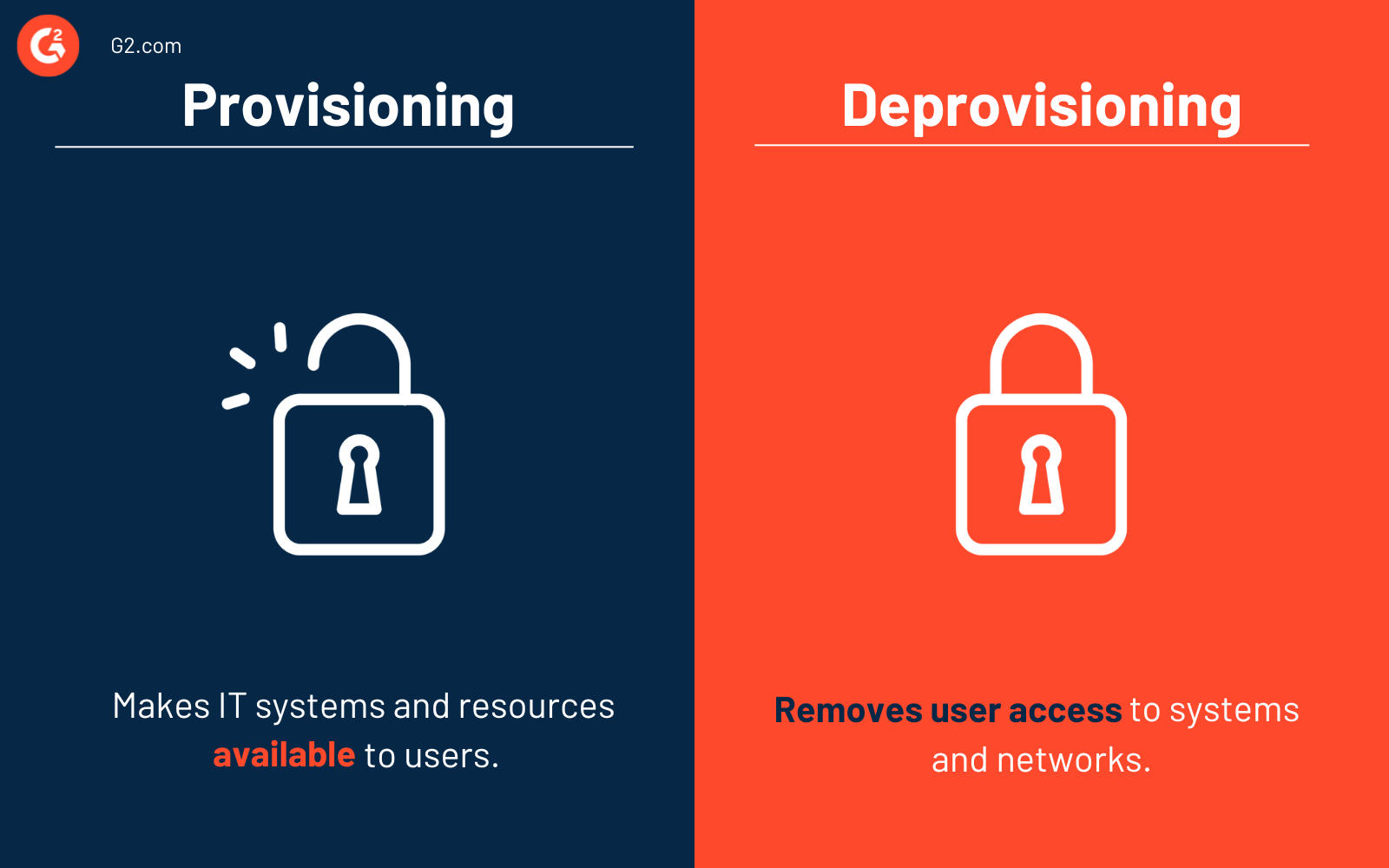

Provisionnement vs. désactivation

Certains peuvent confondre le provisionnement et la désactivation, mais les deux ont des différences clés.

Le provisionnement rend les systèmes et ressources informatiques disponibles pour les utilisateurs. La désactivation, en revanche, supprime l'accès des utilisateurs aux systèmes et réseaux. Le provisionnement et la désactivation sont tous deux des étapes vitales pour sécuriser les systèmes et applications informatiques.

Toute organisation qui envisage d'améliorer sa posture de sécurité devrait planifier un provisionnement et une désactivation automatisés efficaces des utilisateurs. Ils font tous deux partie intégrante du cycle de vie des employés.

En savoir plus sur la gestion des identités et des accès (IAM) pour gérer les permissions d'accès et prouver la conformité à grande échelle.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.