Qu'est-ce que la criminalistique numérique ?

La criminalistique numérique, également connue sous le nom de criminalistique informatique, collecte et aide les utilisateurs à présenter des preuves numériques pour assister les litiges.

À mesure que la technologie évolue, les cybercrimes aussi. Les preuves numériques stockées dans les ordinateurs, les smartphones, les clés USB ou le stockage en nuage peuvent être corrompues ou volées. La criminalistique numérique préserve ces preuves grâce à la technologie et aux techniques d'enquête.

Les logiciels de criminalistique numérique permettent aux chercheurs d'identifier, de collecter et de stocker en toute sécurité des preuves numériques. Les experts en criminalistique numérique utilisent ces preuves dans les procédures judiciaires pour aider le système judiciaire.

Types de criminalistique numérique

La criminalistique numérique récupère les données perdues ou analyse les preuves de données pour découvrir le « pourquoi » et le « comment » derrière une cyberattaque. Elle est classée dans les types suivants :

- Criminalistique des médias inclut la collecte, l'identification, l'analyse et la présentation de preuves audio, vidéo ou image lors d'une enquête.

- Criminalistique cybernétique couvre la collecte de données et la présentation de preuves numériques lors d'une enquête sur un cybercrime.

- Criminalistique mobile englobe la récupération de preuves numériques à partir de téléphones mobiles, de systèmes de positionnement global (GPS), de tablettes ou d'ordinateurs portables.

- Criminalistique des logiciels présente des preuves liées aux logiciels lors d'une enquête.

- Criminalistique informatique collecte des preuves numériques à partir d'ordinateurs, d'ordinateurs portables et d'autres appareils informatiques.

- Criminalistique des bases de données enquête sur toute activité malveillante ou accès à une base de données et analyse toute modification. Elle vérifie les contrats commerciaux et enquête sur les crimes financiers à grande échelle.

Techniques courantes de criminalistique numérique

Les experts en criminalistique numérique utilisent une ou plusieurs des techniques suivantes pour collecter et analyser des preuves.

- Récupération de fichiers supprimés : Cela aide à récupérer et restaurer des fichiers délibérément ou involontairement supprimés par une personne ou un virus.

- Stéganographie inversée : Alors que la stéganographie cache des données dans un message numérique, la stéganographie inversée est lorsque les experts examinent le hachage d'un message. Le hachage se réfère à une chaîne de données qui change lorsqu'un fichier ou un message est interrompu.

- Analyse croisée des disques : L'analyse croisée des disques examine les données sur plusieurs disques d'ordinateur en utilisant des concepts comme la corrélation et le recoupement pour comparer les événements.

- Analyse en direct : Cela analyse les données volatiles d'un ordinateur en cours d'exécution stockées dans la mémoire vive (RAM) ou la mémoire cache. Cela aide à identifier la cause d'un trafic informatique anormal.

- Préservation des preuves : Les experts utilisent un outil de blocage d'écriture pour créer une copie exacte des données initiales. Cela empêche tout appareil ou programme de corrompre les preuves originales.

- Reconstruction de l'activité web : Les experts utilisent la reconstruction de l'activité web pour récupérer l'historique de navigation et accéder aux fichiers internet temporaires et aux cookies acceptés. Cela est utile lorsqu'un utilisateur supprime l'historique de navigation pour plaider la dénégation plausible.

- Enquête sur les appareils réseau : Cette technique enquête sur tous les journaux réseau. Les experts l'utilisent lorsque les journaux de serveur ne sont pas disponibles pour des raisons inconnues.

- Tactiques d'appât : Cela aide les experts à extraire et copier l'adresse de protocole internet (IP) d'un cybercriminel. Les experts envoient un e-mail pour capturer l'adresse IP du destinataire, leur permettant de suivre les criminels présumés.

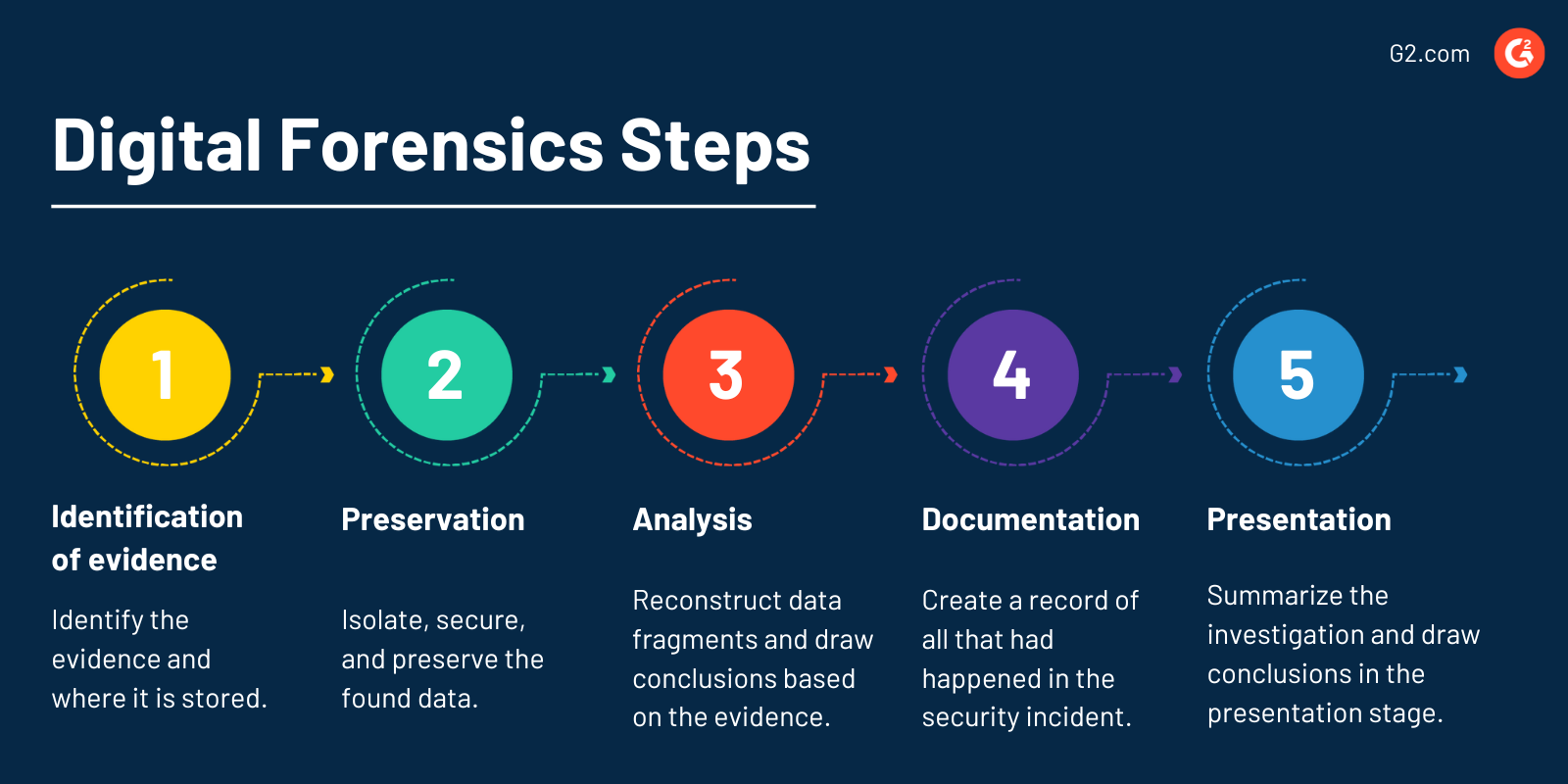

Étapes de la criminalistique numérique

Pour que les preuves numériques soient acceptées, un expert doit suivre des étapes spécifiques afin que les preuves ne soient pas altérées.

Voici les cinq étapes courantes impliquées dans une enquête de criminalistique numérique.

- Identification des preuves : Identifiez les preuves et où elles sont stockées.

- Préservation : Isolez, sécurisez et préservez les données trouvées. Assurez-vous qu'aucune menace externe ou interne ne peut altérer les données.

- Analyse : Reconstituez les fragments de données et tirez des conclusions basées sur les preuves numériques.

- Documentation : Créez un enregistrement recréant tout ce qui s'est passé lors de l'incident de sécurité.

- Présentation : Résumez l'ensemble de l'enquête et tirez une conclusion lors de l'étape de présentation.

Criminalistique numérique vs. cybersécurité

La criminalistique numérique consiste à récupérer des données à partir d'un appareil numérique pour identifier des preuves d'activité criminelle. La cybersécurité consiste à protéger les données en ligne contre toute menace de cybercriminels avant qu'elles ne se produisent.

La cybersécurité déploie des outils et des protocoles pour protéger les ordinateurs contre les cyberattaques. Les professionnels utilisent des compétences en technologie de l'information (TI) et des connaissances en système d'exploitation (OS) pour créer un système inviolable.

Bien que la criminalistique numérique et la cybersécurité puissent sembler similaires, elles ont des différences uniques. La cybersécurité est préventive, et la criminalistique numérique est réactive. La criminalistique numérique ne traite pas de la prévention des cybercrimes. Cependant, elle aide les professionnels de la cybersécurité à noter comment un cybercrime s'est produit et comment il peut être évité.

Un expert en criminalistique numérique travaille avec des enquêteurs pour accéder aux données d'un système ou avec des organisations pour les aider à récupérer des données perdues. La cybersécurité offre des spécialisations telles que l'architecture des systèmes, la sécurité des logiciels, la gestion des accès, le piratage éthique, etc. Les principales spécialisations offertes par la criminalistique numérique sont les enquêtes criminelles et la récupération de données.

En savoir plus sur la cybersécurité et protégez les organisations et les entreprises contre les cyberattaques.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.