Ressources Sécurité de la périphérie du cloud Software

ArticlesetTermes du glossaireetDiscussionsetRapports pour approfondir vos connaissances sur Sécurité de la périphérie du cloud Software

Les pages de ressources sont conçues pour vous donner une vue d'ensemble des informations que nous avons sur des catégories spécifiques. Vous trouverez articles de nos expertsetdéfinitions de fonctionnalitésetdiscussions d'utilisateurs comme vousetrapports basés sur des données sectorielles.

Articles Sécurité de la périphérie du cloud Software

Qu'est-ce que la sécurité du cloud ? Comprendre les bases du cloud

Lorsqu'une entreprise décide de déplacer ses données dans le cloud, il y a toujours la question sous-jacente de la sécurité.

par Mara Calvello

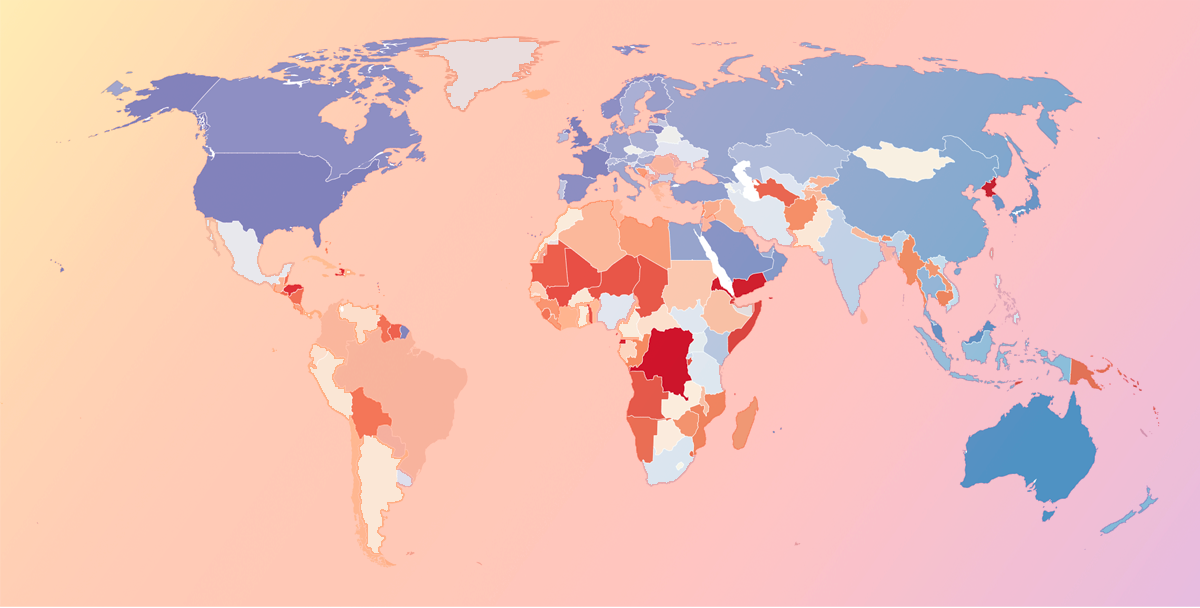

National Cybersecurity and Popular Products Across the World

In a digital age, data security is a top priority, but it can be difficult to know who exactly is responsible for securing sensitive information. While companies may feel they have sufficiently secured their own data, those that utilize SaaS vendors in their business put their sensitive information and business data in the hands of these vendors, who store it in the cloud or on-premises at their location.

There are a number of security considerations and variables a business should keep in mind, especially related to cloud security. But it's helpful to remember one simple question when considering vendors or evaluating current protection efforts: Does the country housing my data care about security?

Countries that do have taken action to protect personal and business data stored in their country or region. Other efforts to protect personal information include enforcing security standards, developing national cybersecurity strategies, and providing public awareness campaigns, among others. Countries that received lower scores have done less to ensure businesses are protecting data and require less transparency between data collectors and individuals.

In a globalized world, servers could be housed in any number of countries other than the one your business or a software vendor operates in. Still, it should be considered a potential red flag if vendors operate out of extremely vulnerable geographical regions.

Every year, the International Telecommunication Union (ITU) releases the results of a worldwide security survey titled the United Nations Global Cybersecurity Index (CGI). The index provides an overall security rating based on a number of factors related to legislative, organizational, technical, capacity building, and international cooperation.

par Aaron Walker

Termes du glossaire Sécurité de la périphérie du cloud Software

Discussions Sécurité de la périphérie du cloud Software

0

Question sur : Netskope One Platform

Netskope est-il un CASB ?Netskope est-il un CASB ?

oui, c'est l'une des nombreuses offres

0

Question sur : Zscaler Cloud Platform

Quel cloud utilise Zscaler ?Quel cloud utilise Zscaler ?

Zscaler ayant leurs propres centres de données avec plus de 150 centres de données dans toutes les régions. Pour une connectivité transparente des applications SaaS, ils ont les centres de données les plus proches des centres de données AWS et Microsoft.

0

Question sur : Check Point Harmony SASE

Comment fonctionne Perimeter 81 ?Comment fonctionne Perimeter 81 ?

Perimeter 81 est une plateforme de mise en réseau et de sécurité réseau convergée qui connecte tous les utilisateurs, au bureau ou à distance, à toutes les ressources, situées sur site ou dans le cloud, en utilisant des tunnels VPN sécurisés. C'est un service basé sur le cloud qui est réparti sur 50 points de présence distribués mondialement, garantissant une connectivité à faible latence depuis n'importe quel endroit. Il inclut des capacités avancées telles que l'accès à distance Zero Trust, le contrôle d'accès Internet, la protection contre les logiciels malveillants et le pare-feu en tant que service. Il permet à toute entreprise de construire un réseau d'entreprise sécurisé sur une dorsale mondiale privée, sans matériel et en quelques minutes. L'ensemble du service est géré depuis une console unifiée basée sur le web et est soutenu par une équipe de support mondial primée.

Rapports Sécurité de la périphérie du cloud Software

Grid® Report for Cloud Edge Security

Summer 2025

Rapport G2 : Grid® Report

Small-Business Grid® Report for Cloud Edge Security

Summer 2025

Rapport G2 : Grid® Report

Momentum Grid® Report for Cloud Edge Security

Summer 2025

Rapport G2 : Momentum Grid® Report

Grid® Report for Cloud Edge Security

Spring 2025

Rapport G2 : Grid® Report

Small-Business Grid® Report for Cloud Edge Security

Spring 2025

Rapport G2 : Grid® Report

Momentum Grid® Report for Cloud Edge Security

Spring 2025

Rapport G2 : Momentum Grid® Report

Momentum Grid® Report for Cloud Edge Security

Winter 2025

Rapport G2 : Momentum Grid® Report

Grid® Report for Cloud Edge Security

Winter 2025

Rapport G2 : Grid® Report