Le temps est une ressource précieuse.

Lorsque vous aidez les gens à gagner du temps, ils vous rendent la pareille par une performance améliorée. La même idée s'applique à la fonctionnalité de connexion unique (SSO), qui offre un accès rapide et fluide aux services qui permettent les opérations commerciales.

Les solutions de connexion unique aident les utilisateurs à accéder aux applications et aux bases de données sans passer par des processus d'authentification séparés pour chacune d'elles de manière répétitive. Cela permet aux utilisateurs de gagner du temps tout en garantissant la sécurité des actifs.

Sans aucun doute, c'est un élément vital de la gestion des identités et des accès (IAM) dans les entreprises, qui ont un ensemble désigné de privilèges d'accès pour les utilisateurs.

Plongeons maintenant plus profondément dans les détails et obtenons une perspective plus claire sur le fonctionnement de la connexion unique.

Qu'est-ce que la connexion unique ?

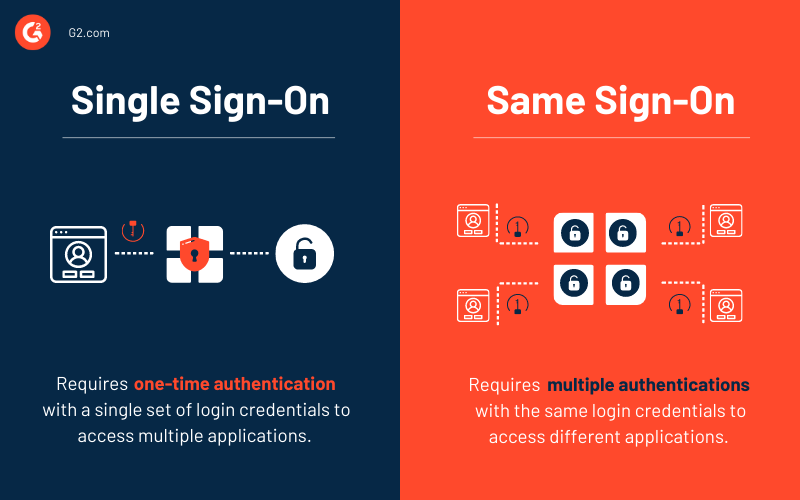

La connexion unique est une méthode d'authentification qui permet à un utilisateur d'utiliser un ensemble d'identifiants de connexion pour accéder à plusieurs applications.

Elle élimine la difficulté de se souvenir de noms d'utilisateur et de mots de passe complexes pour différents services en fournissant un service d'authentification utilisateur centralisé où vous n'avez pas besoin de prouver votre identité à chaque fois que vous vous authentifiez.

Ne confondez pas la connexion unique avec le schéma de connexion identique, c'est-à-dire l'authentification du serveur d'annuaire, facilitée par le protocole d'accès léger aux annuaires (LDAP) et les bases de données LDAP stockées sur les serveurs.

Dans l'authentification du serveur d'annuaire, le système s'attend à ce que vous saisissiez le même identifiant de connexion pour accéder à chaque application séparément. En revanche, pour une connexion unique, vous devez vous authentifier une seule fois pour accéder à diverses applications et bases de données.

Comme les applications suivent différents processus d'authentification, un fournisseur de services de connexion unique stocke les identifiants de l'utilisateur en interne et les traduit pour servir d'autres mécanismes lorsqu'ils sont sollicités.

Vous voulez en savoir plus sur Solutions d'authentification unique (SSO) ? Découvrez les produits Authentification unique (SSO).

Comment fonctionne la connexion unique ?

La connexion unique valide un utilisateur avec un certificat échangé entre le fournisseur de services et le fournisseur d'identité. Les informations envoyées du fournisseur d'identité au fournisseur de services sont signées sur ce certificat pour garantir que les détails proviennent d'une ressource de confiance.

Dans la méthode SSO, les informations d'identité sont transmises sous forme de jetons d'authentification contenant des informations sur l'utilisateur comme l'adresse e-mail, le nom d'utilisateur, et plus encore.

Habituellement, voici l'algorithme de connexion SSO :

- L'utilisateur ouvre le site web ou l'application auquel il souhaite se connecter. Si l'utilisateur n'est pas déjà connecté, il se voit présenter une page ou un écran de connexion. Cela consiste généralement en une option de connexion unique.

- L'utilisateur saisit ensuite les identifiants requis dans le formulaire de connexion, par exemple, son e-mail et son mot de passe.

- Le fournisseur de services transmet les informations au système SSO ou au fournisseur d'identité sous forme de jeton SSO pour authentifier l'utilisateur.

- Le fournisseur d'identité vérifie dans la base de données si l'utilisateur est déjà authentifié.

- Si l'identité de l'utilisateur est déjà vérifiée, un jeton sera renvoyé au fournisseur de services pour confirmer l'identification réussie. Sinon, l'utilisateur sera invité à s'authentifier.

- Une fois que le fournisseur d'identité libère le jeton de confirmation d'authentification, il passe par le navigateur de l'utilisateur jusqu'au fournisseur de services.

- Le fournisseur de services valide ce jeton.

- L'utilisateur se voit enfin accorder l'accès au site web ou à l'application par le fournisseur de services.

Types de configurations de connexion unique

Il existe différents types de configurations SSO. Celles-ci sont basées sur des protocoles tels que Kerberos, le langage de balisage d'assertion de sécurité (SAML), et plus encore.

Dans la configuration basée sur Kerberos, une fois que l'utilisateur saisit les identifiants de connexion, un ticket de concession de ticket (TGT) est émis. Le TGT est utilisé pour acquérir des tickets de service pour d'autres applications, ce qui prouve l'identité de l'utilisateur lors de leur accès, sans avoir besoin de ressaisir les identifiants de l'utilisateur.

D'autre part, SAML est une méthode basée sur XML qui facilite l'échange d'informations de sécurité entre le fournisseur d'identité SAML et le fournisseur de services SAML pour permettre la connexion unique.

Une authentification basée sur une carte à puce demande à l'utilisateur une carte à puce, qui contient les informations de connexion de l'utilisateur. Une fois la carte utilisée, les applications ne demanderont plus à l'utilisateur de ressaisir les identifiants.

Cas d'utilisation de la connexion unique

La connexion unique et l'authentification multi-facteurs ont ensemble simplifié et sécurisé l'authentification pour les organisations et les institutions. Elle aide les entreprises à maintenir la sécurité tout en offrant une meilleure convivialité à travers toutes les applications et services web, permettant aux utilisateurs et aux administrateurs de se concentrer sur des tâches de plus haute priorité.

Connexion unique d'entreprise et connexion unique web

La solution de connexion unique d'entreprise (ESSO) vise à gérer l'accès des utilisateurs aux logiciels sur site dans une organisation. L'administrateur de bureau capture les identifiants de l'utilisateur lors de la première connexion et les utilise pour fournir un accès fluide pour les demandes de connexion ultérieures.

Dans l'ESSO, les applications ne sont pas tenues de faire des modifications de leur côté. Cependant, les administrateurs système sont censés distribuer, installer et maintenir la solution SSO sur chaque système orienté utilisateur.

Le développement d'un nouveau système ESSO se dirige vers la centralisation des identifiants utilisateur pour réduire les redondances dans la tâche de gestion des mots de passe pour les administrateurs informatiques.

D'autre part, la connexion unique web simplifie le processus d'authentification pour les applications basées sur le web. Son agent d'application intercepte le trafic web et vérifie l'identité de l'utilisateur avec un référentiel pour fournir l'authentification et gérer l'accès aux serveurs. À mesure que les applications migrent vers le cloud, le besoin de solutions SSO web est devenu plus important pour simplifier les authentifications.

SSO pour les équipes à distance

Avec le travail à distance devenant la nouvelle norme, le SSO a élargi sa portée à pratiquement toutes les ressources informatiques. Il est considéré comme la véritable expérience de connexion unique. Les administrateurs informatiques doivent élargir leur arsenal technologique et avancer vers un service d'annuaire cloud centralisé pour le permettre aux équipes à distance.

La véritable connexion unique vise à tirer parti d'un fournisseur d'identité (IDP) pour avoir une identité unique qui authentifie un utilisateur à tout ce qui est lié à l'informatique, pas seulement aux applications. À mesure que les espaces de travail se déplacent au-delà des bureaux et convergent vers les domiciles, de nombreux utilisateurs peuvent ne pas utiliser essentiellement un système d'exploitation Windows où les systèmes SSO traditionnels peuvent gérer l'accès des utilisateurs.

Les administrateurs informatiques doivent repenser leurs plans de gestion des identités et des accès pour mieux servir la main-d'œuvre moderne, où une solution SSO est censée être indépendante du système d'exploitation/plateforme, axée sur les protocoles et basée sur le cloud.

Avantages de la connexion unique

Quel que soit le but pour lequel vous accédez à un site web, une expérience fluide est toujours attendue. Personne n'aime mémoriser des identifiants séparés pour accéder aux sites. Avec le SSO, ces problèmes peuvent être minimisés en un clin d'œil, avec divers avantages supplémentaires.

Productivité accrue

Les demandes d'assistance à la connexion au département informatique gaspillent beaucoup de temps et d'argent des deux côtés. Au lieu de cela, un point d'accès unique pour différentes plateformes réduit le gaspillage et augmente la productivité.

- Appels au service d'assistance : Lorsque les utilisateurs n'ont besoin de se souvenir que d'un seul ensemble d'identifiants pour différentes plateformes, ils n'auront pas besoin de support technique aussi souvent.

- Expérience utilisateur : Sans avoir besoin de passer d'une URL à l'autre et de réinitialiser constamment les mots de passe, les utilisateurs auront une bien meilleure expérience d'accès aux applications et gagneront également beaucoup de temps.

Sécurité renforcée

Étant donné que les utilisateurs n'ont besoin de se souvenir que d'un seul ensemble d'identifiants, ils sont plus susceptibles de définir des mots de passe forts. En conséquence, le risque de vol de mot de passe est réduit, ne posant donc pas de menaces aux plateformes intégrées.

De plus, une structure de connexion unique peut être rendue encore plus sécurisée avec une authentification à deux facteurs ou une authentification multi-facteurs.

SSO combiné avec une authentification basée sur le risque

Le SSO permet à l'utilisateur d'utiliser une "clé" principale pour accéder à diverses plateformes basées sur le web. Cela peut être préoccupant pour certains en termes de sécurité. Pour garantir la sécurité de chaque entité dans la structure intégrée, le SSO peut être combiné avec une authentification basée sur le risque (RBA).

La RBA vous permet, à vous et à l'équipe de sécurité, de surveiller le comportement des utilisateurs sur chaque plateforme. En cas de comportement utilisateur inhabituel, d'adresse IP incorrecte, de multiples échecs de connexion, une vérification d'identification externe peut être demandée. En cas d'échec de cette vérification, l'adresse IP ou l'appareil sera bloqué pour tout accès ultérieur.

Cette combinaison peut s'avérer extrêmement utile pour prévenir les cybercrimes, tels que le vol de données, les dommages au site ou l'épuisement des ressources.

Réduction de la fatigue des mots de passe

Au milieu des taux de cybercriminalité en hausse, chaque site web exige un mot de passe unique. Cela nécessite généralement une combinaison de lettres en majuscules et minuscules, de chiffres et de caractères spéciaux. Se souvenir de divers mots de passe pour différents sites web conduit à la "fatigue des mots de passe".

L'utilisation d'une méthode SSO permettra aux utilisateurs d'accéder facilement aux applications, ce qui conduit à une meilleure expérience utilisateur et à une faible fatigue des mots de passe.

Expérience utilisateur sans tracas

L'expérience utilisateur est une priorité pour tout site web. Peu importe le nombre de fonctionnalités impressionnantes que vous présentez sur votre site, les utilisateurs ne seront pas disposés à continuer si l'expérience de connexion est pénible.

Avec une intégration SSO, vous pouvez offrir à vos utilisateurs une expérience numérique moderne. Avec des exigences de connexion unique et un fardeau réduit de la fatigue des mots de passe, l'utilisateur gagnera du temps.

Prévention de l'informatique fantôme

L'informatique fantôme fait référence à l'utilisation de logiciels non autorisés sur le lieu de travail aux frais de l'organisation. Cette pratique était auparavant limitée aux achats de logiciels mais a considérablement augmenté, posant des risques plus importants de vol d'identité.

L'informatique fantôme est évitable en utilisant la méthode SSO. Les administrateurs informatiques peuvent utiliser cette structure pour surveiller les activités des employés sur les serveurs de l'entreprise, garantissant une sécurité globale contre la cybercriminalité.

Adoption des applications promues par l'entreprise

Lorsque le problème des multiples identifiants de connexion n'est pas une préoccupation, les utilisateurs ont une meilleure expérience d'accès à une application. Avec le SSO, cela peut être facilement réalisé, créant un meilleur marché et un taux d'adoption avancé des applications promues par votre entreprise.

Défis dans la mise en œuvre de la connexion unique

Le SSO semble être la meilleure solution pour la plupart des entreprises, mais il présente quelques défis dont vous devez être conscient.

Obstacles techniques à l'intégration

Le principal problème auquel la plupart des entreprises sont confrontées est l'intégration de divers systèmes utilisant la connexion unique. Cela s'applique à la fois à l'architecture et aux protocoles de sécurité de ces systèmes.

Actuellement, la plupart des entreprises fonctionnent sur des systèmes ERP ou SAP anciens, qui sont encore loin de la structure réseau moderne. D'autre part, les applications modernes sont basées sur une architecture technologique de pointe.

Pour une coordination fluide entre ces systèmes contrastés, il est nécessaire de trouver un terrain d'entente. Cela fournirait un chemin commun à tous ces systèmes tout en les équipant d'une fonctionnalité de connexion unique.

Actuellement, vous pouvez trouver une gamme de fournisseurs de services qui offrent des fonctionnalités de connexion unique et autorisent les utilisateurs qui se connectent sur n'importe quelle plateforme intégrée. Il devrait localiser les informations de l'utilisateur dans la base de données, informer les autres applications que l'utilisateur est déjà connecté et authentifier l'identité de l'utilisateur.

Cette intégration doit être disponible pour chaque entité pertinente du système intégré, par exemple, application mobile, boutique en ligne, site web, programme de fidélité, etc. Étant donné que les points d'intégration sont divers, le défi d'assurer une expérience SSO fluide est énorme.

Interface et cohérence

Les systèmes internes utilisés par les entreprises peuvent être des interfaces utilisateur monotones. Cependant, ces systèmes doivent avoir une interface standard en ce qui concerne le processus d'authentification.

La cohérence peut être atteinte en mettant en œuvre la même politique et le même modèle sur toutes les plateformes. Cependant, une ressemblance complète dans chaque application est difficile à réaliser si les projets sont développés par différentes équipes, y compris des propriétaires de produits dédiés et des développeurs front-end. Cela est dû au fait que chaque propriétaire de produit met en œuvre sa vision sur le projet, rendant les résultats différents des normes.

Lors de la mise en œuvre du SSO, la page de connexion de chaque plateforme devient similaire, car elle est hébergée de manière centrale. En conséquence, la fenêtre de connexion sera la même sur chaque système orienté client car ce sera une étape nécessaire pour tous les systèmes inclus.

Coordination du calendrier

Une structure de connexion unique implique au moins deux systèmes ou plus. La mise en œuvre peut être divisée en étapes ; c'est-à-dire qu'elle peut être introduite pour un seul système, puis pour les autres jusqu'à ce que l'intégration complète soit terminée. Même après avoir divisé le processus en étapes, il y aura encore des défis importants.

En raison de ces défis, il est préférable de développer et de mettre en œuvre le SSO simultanément sur tous les systèmes pertinents. Cela profitera à la fois à l'entreprise et à ses utilisateurs. L'entreprise économisera beaucoup de temps, d'argent et de ressources en évitant la possibilité d'essais et d'erreurs répétés. Les utilisateurs pourront utiliser la fonctionnalité de connexion centralisée sur toutes les plateformes.

Impact sur la performance

Le processus de connexion SSO fonctionne principalement sur une série de redirections entre les systèmes et le logiciel SSO. Lorsqu'un utilisateur se connecte ou est automatiquement connecté en raison de l'option "Se souvenir de moi", la redirection sous-jacente prend un certain temps.

Cela est dû à un changement de domaine et à une redirection vers un autre système ou site web. En conséquence, l'utilisateur doit attendre plus longtemps. Si le système SSO ralentit même légèrement, tous les utilisateurs de chaque système subiront un retard.

Le ralentissement du SSO peut être causé par diverses raisons. Par exemple, supposons que la solution SSO soit mise en œuvre sur deux canaux. Actuellement, les utilisateurs de ces deux canaux peuvent accéder à la page de connexion SSO. Ensuite, trois autres canaux sont ajoutés au système simultanément. Maintenant, les utilisateurs de cinq canaux peuvent accéder à la page de connexion SSO. Cette augmentation soudaine du trafic peut ralentir le système SSO, augmentant la période de retard de l'utilisateur.

En conclusion, la mise en œuvre échelonnée du SSO nuit à sa performance. Dans cette solution particulière, le temps de connexion se détériorera inévitablement si le processus de connexion et d'autorisation est entrepris par des systèmes séparés.

Ce problème peut être évité en fournissant une infrastructure appropriée et élaborée au système SSO pour gérer efficacement et rapidement les demandes.

Dépannage

Autant le SSO est bénéfique pour une entreprise, il pose certains problèmes pour les parties impliquées. Avant de mettre en œuvre cette structure, une entreprise doit être prête avec une stratégie de dépannage et des procédures pour gérer les plaintes des utilisateurs.

Tous les systèmes intégrés à travers une structure SSO doivent avoir des équipes de support dédiées. Leur tâche est de collecter tous les problèmes et demandes signalés et d'analyser si le problème a son origine dans le système de l'entreprise, le logiciel SSO, l'utilisateur ou quelque part au milieu. C'est sans doute la méthode la plus efficace pour gérer tous les problèmes signalés dans le système.

Top 5 des logiciels de connexion unique

Le logiciel de connexion unique permet aux utilisateurs de se connecter à diverses applications tout en utilisant un seul ensemble d'identifiants de connexion. Il aide les administrateurs informatiques à centraliser la gestion des accès tout en permettant aux utilisateurs de naviguer facilement entre les applications. Le SSO se concentre principalement sur la fourniture d'un accès sécurisé aux serveurs d'entreprise plutôt que sur la gestion des données et des mots de passe.

Pour être inclus dans la liste, un produit doit :

- Utiliser un portail unique pour fournir un accès à plusieurs applications et bases de données

- Empêcher les connexions multiples en automatisant l'authentification

- Centraliser le serveur d'authentification pour accéder à plusieurs applications

- Offrir un accès sécurisé aux données et informations

- Intégrer l'accès aux applications professionnelles

* Ci-dessous, les cinq principaux logiciels de connexion unique du rapport Grid® de l'hiver 2021 de G2. Certains avis peuvent être édités pour plus de clarté.

1. Okta

Okta exploite la puissance du cloud pour fournir des solutions de gestion des identités comme le SSO qui s'intègrent directement aux annuaires et systèmes d'identité existants d'une organisation et à plus de quatre mille autres applications. Il offre une solution SSO avec un moteur de fédération complet et des politiques d'accès flexibles.

Ce que les utilisateurs aiment :

"C'est l'application la plus fiable que j'utilise pour établir des connexions à long terme avec mon équipe afin qu'ils puissent avoir accès à diverses applications pour offrir de meilleurs services clients. Grâce à cet outil, je ne m'inquiète plus de toute connexion erronée à une application. Mais il me fournit une option de connexion unique par laquelle il est très facile de commencer à travailler quotidiennement, et cela a également réduit les plaintes car mon équipe apprécie la connexion plus rapide pour les nouvelles applications même."

- Okta Review, Andrey T.

Ce que les utilisateurs n'aiment pas :

"Il n'y a vraiment rien de problématique. L'interface peut parfois être délicate, mais le produit évolue toujours, et beaucoup d'UX ont déjà été corrigés et sont maintenant très utilisables."

- Okta Review, Xavier R.

2. Citrix Workspace

Citrix Workspace va au-delà du SSO traditionnel pour réguler l'accès aux applications en fonction de la manière et du lieu où elles sont utilisées et fournit une sécurité contextuelle tout en garantissant une productivité accrue. Il offre une approche de confiance zéro pour accéder aux applications web, virtuelles et SaaS.

Ce que les utilisateurs aiment :

"Installation et déploiement faciles via SCCM. Même sans un outil de déploiement à distance tel que SCCM, l'installation est assez simple. Avoir SCCM ou similaire rend simplement le déploiement encore plus facile. Je n'ai jamais rencontré de problèmes de compatibilité, même avec des applications héritées plus anciennes.

Nous avons plusieurs applications héritées qui relèvent du modèle client-serveur traditionnel mais qui doivent fonctionner dans toute notre entreprise. Bien qu'il existe d'autres options disponibles, Citrix Workspace permet la livraison la plus efficace de ces applications tout en garantissant que les applications sont livrées en toute sécurité.

Il est également très simple à administrer, même pour ceux qui n'ont pas d'expérience préalable avec les produits Citrix car l'interface est très simple et directe."

- Citrix Workspace Review, Anthony B.

Ce que les utilisateurs n'aiment pas :

"À l'exception du prix, qui est un peu cher par rapport à ses concurrents, la vie avec Citrix Workplace est très fluide et facile pour un administrateur. Jusqu'à présent, je n'ai pas rencontré de gros défi à mentionner ici où cela m'a mis dans une situation très difficile."

- Citrix Workspace Review, Serdar M.

3. Duo Security

La connexion unique de Duo Security offre aux utilisateurs une expérience de connexion facile et cohérente pour toute application, qu'elle soit sur site ou basée sur le cloud, sans compromettre la sécurité. Le SSO basé sur le cloud de Duo complète sa solution d'authentification multi-facteurs (MFA), tandis que la plateforme de confiance zéro s'intègre à des dizaines d'autres outils de SSO et de fournisseurs d'identité, vous permettant de sécuriser l'accès aux applications et aux annuaires.

Ce que les utilisateurs aiment :

"La capacité MFA push sur votre téléphone ou montre est excellente par rapport à l'utilisation d'un jeton ou d'une vérification par SMS. Duo Restore est également un gain de temps sérieux lorsque vous obtenez un nouvel appareil mobile et que vous devez transférer tous vos jetons MFA sur cet appareil. Nos utilisateurs finaux apprécient également la possibilité d'appliquer le MFA en fonction de l'emplacement ou d'autres critères de manière sélective. La console d'administration vous donne un excellent aperçu des appareils se connectant à votre réseau, des versions du système d'exploitation, etc."

- Duo Security Review, Ben C.

Ce que les utilisateurs n'aiment pas :

"L'application mobile ne fonctionne pas bien. Ce serait bien si elle pouvait être améliorée. De plus, il serait formidable d'ajouter plus d'applications natives et de réduire le nombre d'utilisations de licence pour la période de 90 jours fournie."

- Duo Security Review, Ana D.

4. OneLogin

OneLogin fournit des solutions de gestion des identités simples et sécurisées pour les organisations, facilitant l'accès en un clic à toutes les applications cloud et sur site de l'entreprise sur tous les types d'appareils. Il réduit le coût de l'infrastructure d'identité et permet aux utilisateurs d'étendre efficacement la politique d'identité au cloud.

Ce que les utilisateurs aiment :

"Excellent support, documentation et ressources disponibles. L'équipe de support de compte de OneLogin est au top pour vérifier que tout continue de bien se passer avec des réunions trimestrielles. Lors de ces réunions, ils passent en revue notre compte OneLogin et nous tiennent informés de ce que OneLogin a prévu pour les futures versions. Ils passent en revue tous les tickets de support que nous avons soumis et répondent à toutes les questions que nous pourrions avoir. Nous apprécions toute leur communication, et c'est de premier ordre.

- OneLogin Review, Jon D.

Ce que les utilisateurs n'aiment pas :

"Les règles de mappage peuvent devenir effrayantes lorsque vous avez une logique complexe que vous essayez de maintenir. La simplicité des règles de mappage est une épée à double tranchant. D'une part, il ne faut pas beaucoup de réflexion pour comprendre ce que fait chaque règle, mais si vous cherchez à avoir une logique de branchement complexe, c'est un peu comme programmer en assembleur : faisable, solide comme le roc quand vous le faites bien, mais difficile à suivre parfois."

- OneLogin Review, Joseph A.

5. LastPass

De la connexion unique et de la gestion des mots de passe à l'authentification multi-facteurs adaptative, LastPass aide les entreprises à être plus sécurisées, à augmenter la productivité et à maintenir la conformité en offrant un contrôle supérieur à l'informatique et en permettant un accès fluide aux applications.

Ce que les utilisateurs aiment :

"L'intégration SSO avec Azure AD a été un jeu d'enfant. Ils ont fourni une excellente documentation directement sur la page d'inscription. Le plugin de navigateur fonctionne également généralement très bien avec la plupart des sites web modernes. Les fonctionnalités d'organisation des mots de passe dans LastPass sont également bénéfiques pour ceux d'entre nous qui ont littéralement des centaines de connexions à gérer ; il ne serait tout simplement pas possible de le faire sans une solution de gestion des accès privilégiés de qualité comme LastPass. Ajouter la capacité de partager des dossiers avec d'autres utilisateurs en fait une solution fantastique."

- LastPass Review, Chris S.

Ce que les utilisateurs n'aiment pas :

"La version de l'application pour smartphones a des problèmes selon l'appareil que vous utilisez. En termes abrégés, nous pouvons souligner que les mises à jour sont imposées et s'exécutent automatiquement une fois intégrées à la plateforme, ce qui entraîne des processus lents, retardant considérablement l'avancement du travail, mentionnant que l'amarrage avec les navigateurs par défaut sur votre ordinateur est un grand défi car la plupart ne sont pas pris en charge."

- LastPass Review, Tom J.

Avancez vers une authentification rapide et sécurisée

Le schéma de connexion unique peut changer la dynamique de la façon dont les utilisateurs accèdent aux applications et services qui les aident à fournir les résultats que vous attendez. Les initier à la connexion unique offrira un moyen sécurisé et rapide d'accéder aux applications cloud et sur site, offrant une expérience utilisateur fluide tout en améliorant la cybersécurité.

En savoir plus sur la façon dont vous pouvez améliorer cette expérience en gérant les contrôles d'accès utilisateur avec la gestion des utilisateurs.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.