Les données sensibles nécessitent une protection.

Le chiffrement aide à protéger les données sensibles que les organisations stockent, transmettent ou utilisent en les convertissant en formes incompréhensibles.

Les entreprises doivent être conscientes de leurs données et de leur emplacement. Certaines organisations utilisent des outils de découverte de données sensibles pour trouver des informations afin qu'aucune donnée ne soit laissée exposée. Les outils de chiffrement transforment ensuite ces données en texte chiffré (séquence aléatoire de caractères générée par des calculs mathématiques), les rendant inaccessibles aux utilisateurs non autorisés.

Qu'est-ce que le chiffrement ?

Le chiffrement est le processus de protection des données ou informations réelles en les convertissant en un code secret. Toute personne essayant d'accéder aux données chiffrées aurait besoin d'une clé de chiffrement pour les décoder.

Une clé cryptographique (ou clé de chiffrement) est un ensemble de valeurs mathématiques convenues mutuellement par un expéditeur et un récepteur. Elle garantit que les données ne sont disponibles qu'aux personnes autorisées à y accéder. Les entreprises utilisent des logiciels de gestion des clés de chiffrement pour centraliser toutes les clés et les protéger contre les accès non autorisés. Ils sont utilisés pour surveiller les clés de chiffrement et contrôler leur disponibilité aux utilisateurs, car cela peut mettre en danger la sécurité des données si elles tombent entre de mauvaises mains.

Le processus de chiffrement implique la conversion de texte en clair en texte chiffré, qui est inintelligible. Le texte chiffré peut parfois sembler être une séquence aléatoire, mais il y a une logique en son cœur.

Les organisations doivent maintenir un chiffrement sécurisé avec une clé complexe, rendant difficile et moins rentable pour les attaquants de le casser. Elles peuvent utiliser des logiciels de chiffrement pour maintenir l'intégrité et la confidentialité des données tout en réduisant la responsabilité si les données sont exposées ou violées.

Pourquoi le chiffrement est-il important ?

Les entreprises modernes travaillent avec de nombreuses données personnelles de leurs clients et employés. Protéger ces données devient une responsabilité pour maintenir la réputation d'une entreprise et éviter les sanctions légales. Le chiffrement aide les entreprises à stocker et transmettre des données en toute sécurité tout en préservant l'intégrité et la confidentialité.

Le chiffrement sert la sécurité des données de plusieurs manières :

- Authentification : Le chiffrement à clé publique vérifie que le propriétaire du site Web possède la clé privée répertoriée dans un certificat de sécurité de la couche de transport (TSL). Il donne confiance aux utilisateurs qu'ils se connectent à un site Web authentique.

- Intégrité : Le chiffrement garantit que les utilisateurs non autorisés ne modifient pas les données en transmission ou en stockage. Il prouve que l'information n'est pas modifiée lors de son passage de la source à un destinataire.

- Confidentialité : Le chiffrement encode les données et empêche leur exposition. Il bloque les attaquants malveillants ou toute entité non autorisée d'accéder aux données au repos ou en transmission.

- Sécurité : Le chiffrement assure la sécurité de l'information même lorsque les appareils sont volés ou égarés. Il aide les entreprises à prévenir les violations de données et permet une communication sécurisée où les parties peuvent échanger des informations sans risque de sécurité.

- Réglementations : Le chiffrement aide les organisations à se conformer à plusieurs normes industrielles qui évaluent la sécurité des données avec une importance primordiale. Par exemple, la norme de sécurité des données de l'industrie des cartes de paiement (PCI DSS) ou la loi sur la portabilité et la responsabilité en matière d'assurance maladie (HIPAA).

La sécurité des données est au cœur de la technologie moderne qui fonctionne avec plusieurs entités connexes. Le chiffrement garantit que les informations sensibles partagées entre ces entités ne sont pas sujettes à des fuites ou à une exposition, ce qui en fait une partie essentielle de tout bon programme de sécurité des données.

Vous voulez en savoir plus sur Logiciel de cryptage ? Découvrez les produits Chiffrement.

Comment fonctionne le chiffrement ?

Le chiffrement utilise plusieurs algorithmes pour décoder les données. Par exemple, un message, "Mon nom est Steve" serait encodé en un texte chiffré, comme "fweji2j320wfeoi93dfs". Lorsqu'il est envoyé à un destinataire, celui-ci aurait besoin d'une clé de chiffrement pour décoder le message.

Voici quelques termes essentiels pour comprendre le chiffrement :

- Algorithme de chiffrement : Un algorithme, également connu sous le nom de chiffre, est un ensemble de règles que suit un processus de chiffrement. Il inclut la longueur de la clé, les caractéristiques et les fonctionnalités qui garantissent un chiffrement efficace.

- Déchiffrement : Un processus de conversion du texte chiffré en texte en clair.

- Clé de chiffrement : Une séquence aléatoire de caractères utilisée pour chiffrer ou déchiffrer des données. Typiquement, les clés privées sont de 128 bits ou 256 bits, et les clés publiques sont de 2048 bits.

Le chiffrement fonctionne au cœur du protocole de transfert hypertexte sécurisé (HTTPS) pour maintenir une communication sécurisée entre un utilisateur et un serveur sur un réseau. HTTPS utilise le protocole de chiffrement TLS, qui a remplacé le protocole SSL ces dernières années.

Conseil : Tout site Web qui suit HTTPS aura https:// dans l'URL au lieu de http://. Vous pouvez trouver un symbole de cadenas sécurisé dans la barre d'adresse de votre navigateur lorsque vous vous connectez à un site Web.

Chiffrement symétrique vs asymétrique

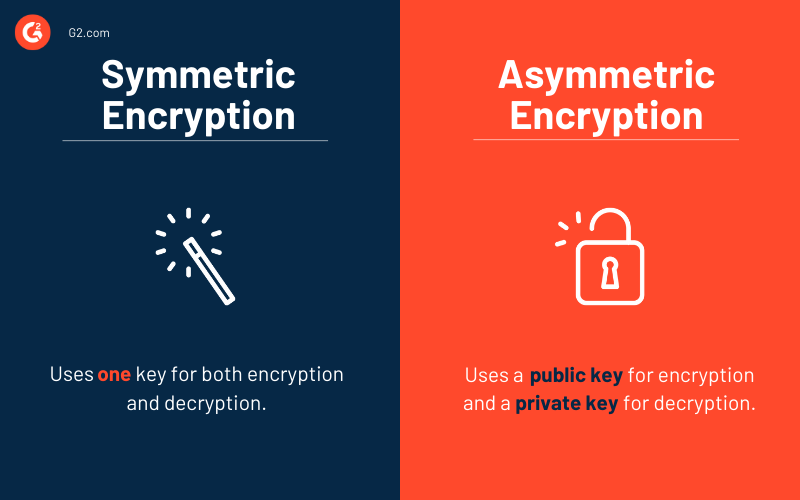

La principale différence entre le chiffrement symétrique et asymétrique réside dans l'utilisation des clés de chiffrement.

Le chiffrement symétrique utilise une clé pour le chiffrement et le déchiffrement. Il agit comme un secret partagé qui permet aux parties de chiffrer ou de déchiffrer des informations. Les algorithmes de chiffrement symétrique sont moins complexes et relativement plus rapides à exécuter, ce qui en fait un choix privilégié pour transporter des transmissions de données en vrac.

Les algorithmes de chiffrement symétrique impliquent l'utilisation de chiffres par blocs ou de chiffres par flux. Par exemple, la norme de chiffrement avancée (AES) utilise une taille de bloc de 128 bits (ou 192, 256 bits), où le nombre de bits est chiffré en une seule unité.

L'épuisement des clés (utilisation d'une clé plusieurs fois) est un problème qui entrave le chiffrement symétrique. En l'absence de hiérarchie de clés appropriée et de rotation efficace des clés, il peut y avoir des fuites d'informations que les attaquants peuvent exploiter pour recréer une clé secrète. Des exemples de chiffrement symétrique incluent RC4, DES, 3DES, et plus encore.

Le chiffrement asymétrique, également connu sous le nom de cryptographie à clé publique ou chiffrement à clé publique, utilise une paire de clés de chiffrement : une clé publique et une clé privée.

Une clé publique est utilisée pour chiffrer un message et est accessible à tout le monde. À l'inverse, une clé privée est utilisée pour déchiffrer un message, et elle n'est partagée qu'avec l'initiateur de la clé pour maintenir la confidentialité. Les deux clés sont mathématiquement liées, mais vous ne pouvez pas dériver une clé privée d'une clé publique.

Le chiffrement asymétrique est plus compliqué et prend plus de temps, mais il offre une sécurité robuste par rapport au chiffrement symétrique. La longueur des clés dans le chiffrement asymétrique est comparativement plus grande. Par exemple, une clé Rivest–Shamir–Adleman (RSA) peut être de 2048 bits. Il existe divers autres algorithmes de chiffrement asymétrique comme Diffie-Hellman, la cryptographie sur les courbes elliptiques, et plus encore.

Liste des algorithmes de chiffrement

Les algorithmes de chiffrement utilisent différentes tailles de clés, complexités et méthodes pour chiffrer et déchiffrer un message. Voici quelques algorithmes de chiffrement courants.

AES

La norme de chiffrement avancée (AES), également connue sous le nom de Rijndael, est un chiffre de confiance approuvé par l'Agence nationale de sécurité des États-Unis (NSA) pour protéger les informations sensibles. Il relève du chiffrement symétrique, où une clé est utilisée à la fois pour chiffrer et déchiffrer des données.

Le chiffrement AES est facilité par des clés de différentes longueurs qui ont plusieurs combinaisons possibles.

Il existe trois longueurs de clés de chiffrement AES couramment utilisées :

-

128 bits avec 3,4 x 10³⁸ combinaisons

-

192 bits avec 6,2 x 10⁵⁷ combinaisons

-

256 bits avec 1,1 x 10⁷⁷ combinaisons

Le chiffrement AES 256 bits est généralement utilisé dans les endroits où il y a un besoin de sécurité plus robuste. Même s'il existe plusieurs longueurs de clés disponibles dans lesquelles le chiffrement AES 256 est le plus fort, l'utiliser partout pourrait ne pas être judicieux. Par exemple, une application utilisant le chiffrement AES 256 bits épuisera votre batterie mobile plus rapidement qu'une application utilisant le chiffrement AES 128 bits.

Triple DES

Le standard de chiffrement des données triple (3DES) applique des algorithmes de chiffrement par blocs trois fois à chaque bloc de données, assurant une sécurité plus forte. Le DES est initialement venu avec un bloc de 64 bits et une clé de chiffrement de 56 bits, le rendant moins sécurisé en raison de la courte longueur de la clé. Le 3DES a été introduit pour fournir une sécurité renforcée avec une longueur de clé de chiffrement de 3 x 56 bits, où la sécurité tombe généralement à 112 bits. Les trois clés dans le 3DES sont k1, k2, et k3, qui chiffrent les données trois fois.

Le 3DES était le chiffrement de choix dans les années 1990, mais avec l'introduction de normes de chiffrement plus sécurisées comme l'AES, il a été relégué au second plan.

SNOW

SNOW est un chiffre par flux basé sur des mots qui fonctionne sur des mots de 32 bits et des clés de chiffrement de 128 bits et 256 bits. Il n'y a pas de propriété intellectuelle ou d'autres restrictions associées à l'algorithme de chiffrement SNOW. Il a une phase d'initiation courte et une performance remarquable sur les processeurs et le matériel de 32 bits.

Il existe trois versions de l'algorithme de chiffrement SNOW :

-

SNOW 1.0 a été utilisé dans le projet eSTREAM, un projet organisé par le réseau EU Encrypt pour identifier de nouveaux chiffres pour une adoption généralisée.

-

SNOW 2.0 est un chiffre par flux choisi pour la norme de l'Organisation internationale de normalisation/Commission électrotechnique internationale (ISO/IEC) ISO/IEC 18033-4.

-

SNOW 3G a été sélectionné comme chiffre par flux pour les algorithmes de chiffrement 3GPP, UAE2 et UIA2.

Échange de clés Diffie-Hellman

L'échange de clés Diffie-Hellman est un développement renommé dans la cryptographie à clé publique qui permet à deux parties de créer une clé partagée et de l'utiliser pour une communication sécurisée sur un canal non sécurisé. Les parties impliquées ne se sont pas rencontrées auparavant.

L'objectif de l'échange de clés Diffie-Hellman est d'établir en toute sécurité des secrets partagés que vous pouvez utiliser pour dériver des clés. Ensuite, avec l'utilisation de ces clés, vous pouvez transmettre des informations de manière protégée.

RSA

Rivest–Shamir–Adleman (RSA) est un type de chiffrement asymétrique qui trouve son utilisation dans les ordinateurs modernes. L'algorithme de chiffrement RSA émane de l'idée que trouver les facteurs d'un grand nombre composite est une tâche complexe.

Il implique une clé publique et une clé privée, où la clé privée est un secret et ne peut pas être facilement calculée à partir d'une clé publique. Le chiffrement RSA est couramment utilisé avec d'autres schémas de chiffrement ou signatures numériques. Il n'est généralement pas utilisé pour chiffrer un message complet en raison de son inefficacité et de sa structure gourmande en ressources.

Cryptographie sur les courbes elliptiques

La cryptographie sur les courbes elliptiques (ECC) exploite les mathématiques des courbes elliptiques pour générer des paires de clés pour le chiffrement à clé publique. Elle gagne en popularité comme alternative au RSA en raison de sa taille de clé plus petite et de sa capacité à maintenir la sécurité.

L'ECC crée des clés plus difficiles à casser car elles sont basées sur la structure algébrique des courbes elliptiques sur des champs finis. Contrairement au RSA, le chiffrement ECC est plus rapide et utilise moins de mémoire. Même si l'ECC offre une plus grande sécurité pour une longueur de clé particulière, il n'est pas facile à mettre en œuvre de manière sécurisée par rapport au RSA. Il a une courbe d'apprentissage plus raide et prend plus de temps pour produire des résultats exploitables.

Distribution de clés quantiques

La distribution de clés quantiques (QKD) utilise la mécanique quantique tout en mettant en œuvre un protocole cryptographique qui permet à deux parties d'établir une clé partagée aléatoire et d'avoir une communication sécurisée.

L'aspect sécurité de la distribution de clés quantiques réside dans les fondations de la mécanique quantique plutôt que dans la difficulté de casser une fonction mathématique. Mais le principal inconvénient de l'utilisation de la QKD est qu'elle repose sur un échange préalable d'une clé symétrique ou d'une clé publique. S'il y a eu un échange, les parties peuvent établir une communication sécurisée par AES sans utiliser la distribution de clés quantiques.

Les parties peuvent utiliser la distribution de clés quantiques pour établir et distribuer une clé, puis utiliser un autre algorithme de chiffrement comme l'AES pour chiffrer ou déchiffrer un message.

Blowfish

L'algorithme de chiffrement Blowfish est un chiffre par blocs symétrique (64 bits) qui utilise des clés de longueurs variables allant de 32 bits à 448 bits. C'est un algorithme de chiffrement non breveté et sans licence que tout le monde peut utiliser gratuitement.

Bruce Schneier, un cryptographe américain, a conçu Blowfish en 1993. Il a affiché un taux de chiffrement remarquable et une forte défense contre la cryptanalyse. Cependant, l'AES a été un algorithme de chiffrement de premier plan dans l'industrie, et Schneier recommande Twofish pour les applications modernes.

La principale faiblesse que le chiffre Blowfish avait était sa vulnérabilité aux attaques d'anniversaire (dans des contextes comme HTTPS) en raison de sa taille de bloc de 64 bits. En 2016, l'attaque SWEET32 a démontré comment les pirates pouvaient récupérer du texte en clair en effectuant des attaques d'anniversaire contre des chiffres avec une taille de bloc de 68 bits.

Le saviez-vous ? Une attaque d'anniversaire est une attaque cryptographique qui exploite les mathématiques derrière un problème d'anniversaire en théorie des probabilités pour abuser de la communication entre deux parties.

Twofish

Twofish est un algorithme de chiffrement symétrique qui utilise une taille de bloc de 128 bits et des tailles de clé allant jusqu'à 256 bits. Il a été introduit en 1988 par Bruce Schneier et l'équipe étendue de Twofish. Pour les clés de 128 bits, Twofish était plus lent que l'AES mais était relativement plus rapide pour les tailles de clé de 256 bits.

Twofish a été créé comme un algorithme hautement flexible qui permet plusieurs couches de compromis de performance. Il dépendait de la vitesse de chiffrement, de l'utilisation de la mémoire, de la configuration des clés, du nombre de portes matérielles, et de divers autres paramètres. Cet algorithme de chiffrement peut être utilisé par n'importe qui gratuitement et n'est pas breveté par les éditeurs.

Types de chiffrement

Différents types de chiffrement conviennent aux utilisateurs en fonction de leurs cas d'utilisation particuliers, de leur infrastructure, et de divers autres paramètres.

Voici quelques types de chiffrement courants :

- Chiffrement en tant que service (EaaS) offre un moyen pour les utilisateurs qui manquent de ressources pour gérer eux-mêmes le chiffrement, leur permettant de se conformer aux réglementations et de sécuriser les données dans des environnements multi-locataires.

- Apportez votre propre chiffrement (BYOE) convient aux utilisateurs de services cloud qui souhaitent gérer leur logiciel de chiffrement et leurs clés.

- Chiffrement de stockage cloud est facilité par les fournisseurs de services cloud qui chiffrent les données à l'aide d'algorithmes et les stockent.

- Chiffrement déniable permet au texte chiffré de se déchiffrer de deux manières ou plus en fonction de la clé de chiffrement qu'une partie utilise.

- Chiffrement au niveau des colonnes convient au chiffrement de base de données où chaque cellule d'une colonne particulière peut être accédée à l'aide du même mot de passe.

- Chiffrement au niveau des champs gère le chiffrement des données sur un champ particulier d'une page Web. Par exemple, chiffrer les numéros de sécurité sociale ou les numéros de carte de crédit, etc.

- Chiffrement de bout en bout (E2EE) garantit que les utilisateurs non autorisés ne peuvent pas intercepter les communications entre deux parties. Il utilise un circuit de communication chiffré où le logiciel client chiffre le message, et le destinataire déchiffre le message lorsqu'il le reçoit.

- Chiffrement de disque complet (FDE) fonctionne au niveau matériel et convertit toutes les données sur un disque en une forme incompréhensible qu'une partie ne peut accéder qu'avec une clé d'authentification.

- Chiffrement au niveau du réseau est mis en œuvre par le biais de la sécurité du protocole Internet (IPSec) qui garantit des communications sécurisées au niveau de la couche de transfert réseau.

- Chiffrement au niveau des liens garantit que les données sont chiffrées lorsqu'elles sont transmises depuis un hôte et déchiffrées lorsqu'elles atteignent le lien suivant ou un point de relais. Les données sont à nouveau chiffrées lorsqu'elles partent pour le lien suivant ou le point de relais.

- Hypertext Transfer Protocol Secure garantit le chiffrement de chaque contenu qu'un serveur Web envoie et vérifie si un certificat de clé publique est installé.

- Chiffrement homomorphe convertit les données en texte chiffré qui peut être traité, permettant aux utilisateurs de réaliser des opérations complexes sur des données chiffrées.

Avantages du chiffrement

La technologie de chiffrement vous aide à protéger vos données. Elle est aussi ancienne que l'art de la communication lui-même. Les Égyptiens cachaient le véritable sens des inscriptions avec des hiéroglyphes non standard dès 1900 av. J.-C., et la même idéologie fonctionne en parallèle pour sécuriser les données dans le chiffrement moderne. Elle offre divers avantages aux utilisateurs et fournit l'assurance nécessaire que leurs données sont sûres et sécurisées.

Elle garantit la confidentialité et l'intégrité des données lors du stockage ou de la transmission de données sur des réseaux, permettant aux entreprises de prouver leur conformité à diverses normes réglementaires. Par exemple, la conformité PCI DSS exige qu'un commerçant chiffre les détails de la carte d'un client au repos et en transmission.

50%

des organisations ont une stratégie de chiffrement globale appliquée de manière cohérente dans l'ensemble de l'entreprise en 2021.

Source : Ponemon Institute

De plus, le chiffrement protège les données sensibles qui incluent des informations personnelles tout en garantissant la confidentialité et l'anonymat. Il protège les données de vos clients contre l'exposition à des pirates malveillants ou à des agences gouvernementales de surveillance.

Défis du chiffrement

Le chiffrement est un atout bénéfique pour les entreprises pour assurer la sécurité des données. Pourtant, il n'est qu'une partie de plusieurs solutions de sécurité qui, ensemble, constituent le programme de cybersécurité d'une organisation. Il y a de nombreux défis auxquels les organisations sont confrontées lors de la mise en œuvre de mécanismes de chiffrement.

Le maillon le plus faible de la cybersécurité d'une organisation est un humain. Même si le chiffrement assure la sécurité mathématiquement, un utilisateur peut le désactiver en raison de ses complexités ou partager des clés de déchiffrement de manière non sécurisée.

Étant une unité unique dans l'arsenal de sécurité d'une entreprise, le chiffrement est souvent associé à des solutions de sécurité comme les logiciels de sécurité des points de terminaison, les logiciels SIEM, et divers autres. Ces outils peuvent fournir un sentiment de sécurité flou, mais ils ouvrent de larges lacunes de sécurité s'ils ne sont pas correctement intégrés et gérés. Les entreprises doivent s'assurer que le chiffrement et les autres outils de sécurité sont correctement configurés et sont constamment actifs.

Top 5 des logiciels de chiffrement

Les logiciels de chiffrement convertissent les données normales en une forme brouillée et illisible qui garantit leur confidentialité et leur intégrité pour les données au repos, en transmission, ou en utilisation. Les entreprises utilisent des logiciels de chiffrement pour réguler les informations personnellement identifiables (PII), les informations de santé personnelles (PHI), ou les données de l'industrie des cartes de paiement (PCI).

Pour être inclus dans la liste des logiciels de chiffrement, un produit doit :

- Protéger les fichiers et les données en utilisant le texte chiffré

- Chiffrer soit les données au repos, les données en transmission, soit les données en utilisation

- Permettre à l'utilisateur de sélectionner et de gérer les paramètres de chiffrement de ses fichiers

* Ci-dessous se trouvent les cinq principaux logiciels de chiffrement du rapport Grid® Summer 2021 de G2. Certains avis peuvent être édités pour plus de clarté.

1. Progress MOVEit

Progress MOVEit est un logiciel de transfert de fichiers géré en toute sécurité pour les données sensibles qui exploite ses capacités d'automatisation des flux de travail pour administrer les tâches. Il aide les entreprises à consolider les coûts et la gestion tout en gardant une piste d'audit documentée. Les entreprises utilisent Progress MOVEit pour répondre aux exigences de conformité réglementaire internes et externes.

Ce que les utilisateurs aiment :

"Facilité d'utilisation, c'est beaucoup plus facile que d'autres outils pour l'utilisateur final. C'est pratique lorsque l'on travaille avec des clients car ils peuvent facilement suivre le processus. Nous avons eu très peu d'allers-retours avec la capacité des clients à l'utiliser, ce qui aide les deux parties à gagner du temps. Nous avons un large éventail de clients avec différentes compétences techniques, donc un outil facile à utiliser est indispensable pour nos besoins.

De plus, la sécurité de l'information était le principal moteur du choix d'un outil, et MOVEit répond à ces exigences. Dans le monde d'aujourd'hui, il est essentiel d'avoir une perspective axée sur la sécurité, ce qui résonne avec MOVEit qui offre un moyen sans effort de définir plusieurs fonctions comme la connexion unique et diverses autres."

- Progress MOVEit Review, James H.

Ce que les utilisateurs n'aiment pas :

"Je n'ai rien trouvé que je n'aime pas à propos de la plateforme MOVEit. Bien sûr, il y a un composant de coût plus élevé que les méthodes de script et de traitement de fichiers plus rudimentaires, mais vous en avez pour votre argent. Ce produit vaut bien le coût."

- Progress MOVEit Review, Brandon R.

2. Microsoft Bitlocker

Microsoft Bitlocker protège les documents et les mots de passe en chiffrant toutes les données d'un lecteur particulier. Par défaut, il utilise un algorithme de chiffrement AES en mode de chaînage de blocs ou XTS avec une clé de chiffrement de 128 bits ou 256 bits.

Ce que les utilisateurs aiment :

"C'est excitant car BitLocker a donné une sécurité qui excelle dans la manière de faire plusieurs changements des fichiers ; il m'aide à suivre le travail mais avec la confiance que certains éléments sont chiffrés. L'interface est très intuitive et a donné beaucoup d'avantages de résolution."

- Microsoft Bitlocker Review, Rachel E.

Ce que les utilisateurs n'aiment pas :

"Parfois, le chiffrement peut affecter les performances du PC. Il peut causer un ralentissement et des décalages sur certains anciens systèmes."

- Microsoft Bitlocker Review, Akib H.

3. Kaspersky Endpoint Security

Kaspersky Endpoint Security effectue un chiffrement de disque complet pour prévenir les fuites de données via la perte d'un appareil. Il offre également un chiffrement au niveau des fichiers qui protège les fichiers transférés dans des canaux non fiables, et Crypto disk stocke les données utilisateur sous forme chiffrée dans un fichier séparé.

Ce que les utilisateurs aiment :

"Kaspersky Endpoint security est un excellent protecteur pour les systèmes réseau. Il fonctionne bien comme garde antivirus. Il réagit immédiatement et résout les menaces. Il fournit un chiffrement pour de nombreux usages comme les e-mails, la messagerie, les documents texte, etc. Ce logiciel fournit son service de gestion avec sauvegarde, récupération, et gestion des fichiers tout en surveillant les activités pour se protéger des menaces inutiles."

- Kaspersky Endpoint Security Review, Arandi M.

Ce que les utilisateurs n'aiment pas :

"Il a des méthodes d'installation compliquées pour certains systèmes d'exploitation. Il devrait également fournir des fonctionnalités de filtrage anti-spam. Les fonctionnalités de détection des menaces et des logiciels malveillants dans les e-mails peuvent être améliorées. Kaspersky Endpoint Security devrait mettre à jour certaines de ses fonctionnalités de chiffrement. Il a un processus complexe pour renouveler son abonnement qui peut être simplifié, et il nécessite occasionnellement de nouvelles mises à jour."

- Kaspersky Endpoint Security Review, Victoria E.

4. Tor

Tor permet aux utilisateurs de communiquer anonymement entre eux sur Internet avec son routage en oignon de deuxième génération. Il suit un chiffrement à plusieurs couches, où le trafic est relayé et chiffré trois fois lorsqu'il passe sur le réseau Tor.

Ce que les utilisateurs aiment :

"Tor est un navigateur sécurisé pour la navigation anonyme. Son processus d'installation est simple, et il n'y a pas besoin d'exigences spécifiques pour exécuter ce navigateur. De plus, il a une interface conviviale qui aide à comprendre les fonctionnalités qu'il possède. Mon attribut préféré du navigateur Tor est la façon dont il change périodiquement les adresses IP. Nous pouvons le rendre manuel pour changer la navigation par emplacement ou pays.

Le navigateur Tor contourne les sites Web bloqués par le gouvernement, et il peut également faciliter la navigation profonde et sombre. Avec plusieurs couches de protection de la vie privée, nous pouvons assurer nos données."

- Tor Review, Madusanka B.

Ce que les utilisateurs n'aiment pas :

"Le principal inconvénient du navigateur Tor est que nous ne pouvons pas localiser les sites Web avec notre emplacement actuel. De plus, le temps de démarrage et le temps de navigation sont très élevés. Certains plug-ins et autres fonctionnalités de confidentialité sont difficiles à comprendre pour les débutants."

- Tor Review, Tharek J.

5. FileVault

FileVault sécurise le disque dur du Mac en utilisant la technologie de chiffrement par blocs XTS-AES 128 avec une clé de chiffrement de 256 bits et est livré avec Mac OS X 10.3 et versions ultérieures. Une fois FileVault activé sur un Mac, toutes les données existantes seront chiffrées et toutes les nouvelles données et données modifiées seront automatiquement verrouillées et protégées par mot de passe au démarrage pour empêcher tout accès non autorisé.

Ce que les utilisateurs aiment :

"FileVault est un système de chiffrement hautement sécurisé pour tous types de fichiers et peut fonctionner sur n'importe quel appareil Apple. Il est facile à utiliser, et vous pouvez protéger n'importe quel fichier, dossier, image, document, ou ce que vous voulez avec un chiffrement de haut niveau. Vous n'avez pas besoin d'être un génie pour l'utiliser. N'importe qui peut protéger ses informations avec cette application de la manière la plus simple, sans complications. De plus, d'autres applications de protection des données sont compliquées, et vous devez être un professionnel de l'informatique pour les utiliser."

- FileVault Review, Ronald K S.

Ce que les utilisateurs n'aiment pas :

"Il n'y a pas de points négatifs à ce programme que j'ai rencontrés. Vous pourriez dire que désactiver FileVault semble prendre plus de temps à traiter complètement. Cependant, cela semble quelque peu logique de se produire."

- FileVault Review, Jan P.

Gardez les données sensibles en sécurité

Utilisez des logiciels de chiffrement pour transformer les données en un format inintelligible, non pas pour aider les pirates malveillants à les exploiter. Même si c'est un processus complexe et peut poser des défis lors de sa mise en œuvre, cela vaut toujours la peine de l'avoir à l'avant-garde du plan de sécurité de votre entreprise.

En savoir plus sur la sécurité de l'information et son importance pour protéger les données, éviter les pertes financières et de réputation, et maintenir la conformité.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.