Les scanners de vulnérabilités sont une ligne de défense cruciale pour protéger les applications web contre les cybermenaces en constante évolution et dangereuses. Ce logiciel évalue votre réseau et vos systèmes pour détecter les vulnérabilités et rapporte les risques associés. Il existe de nombreux outils de scan de vulnérabilités disponibles dans l'industrie, mais comme les besoins de chaque organisation varient, le meilleur choix de scanner de vulnérabilités varie également.

Qu'est-ce qu'un scanner de vulnérabilités ?

Un scanner de vulnérabilités est un outil de sécurité qui examine vos actifs informatiques pour détecter des défauts, des faiblesses ou des CVE (Common Vulnerabilities and Exposures) qui pourraient mettre en danger la cybersécurité de votre organisation.

Plongeons-nous dans l'apprentissage de tout ce qui concerne le scan de vulnérabilités pour mettre vos priorités en ordre et vous aider à choisir le meilleur outil pour votre équipe.

Comprendre les scanners de vulnérabilités

Les scanners de vulnérabilités vous aident à remédier aux faiblesses et à prioriser le processus selon leur niveau de risque. Une fois le scan terminé, le logiciel produit une mesure du risque associé aux vulnérabilités identifiées et suggère des remédiations pour atténuer les risques.

Lorsque le scan de vulnérabilités est effectué régulièrement avec une gestion des vulnérabilités appropriée, il aide à protéger votre organisation contre les nouvelles menaces émanant des mises à jour fréquentes du logiciel. De plus, l'outil vérifie avec une ou plusieurs bases de données de vulnérabilités pour identifier s'il existe des vulnérabilités connues.

Par exemple, la NVD, ou la National Vulnerability Database, est le dépôt du gouvernement américain de données de gestion des vulnérabilités basées sur des normes représentées à l'aide du Security Content Automation Protocol. Ces données permettent l'automatisation de la gestion des vulnérabilités, de la mesure de la sécurité et de la conformité.

Les scanners de vulnérabilités permettent également aux organisations de respecter les normes de sécurité en évolution en surveillant et en détectant les faiblesses pour maintenir la sécurité des applications web et la sécurité du réseau. De plus, le scan de vulnérabilités est également l'une des premières étapes du test de pénétration.

Vous voulez en savoir plus sur Logiciel de scanner de vulnérabilités ? Découvrez les produits Scanner de vulnérabilités.

Quel est le but des scanners de vulnérabilités ?

Le but des scanners de vulnérabilités est de protéger le cadre de sécurité de votre organisation contre les menaces en constante évolution. Voici comment un scanner de vulnérabilités remplit son objectif.

- Détecte les menaces de sécurité : Les scans continus vous aident à détecter les vulnérabilités et à traiter les vulnérabilités émergentes à la fois d'un point de vue externe et interne.

- Découvre les appareils non identifiés : Les scanners de vulnérabilités identifient les machines non autorisées connectées à votre réseau sans autorisation appropriée. Cela vous aide à protéger votre réseau contre les menaces potentielles que ces appareils peuvent poser.

- Vérifie l'inventaire des appareils réseau : Les scanners de vulnérabilités aident à identifier tous les appareils du réseau avec des détails spécifiques tels que le type d'appareil, la version du système d'exploitation, la configuration matérielle, le niveau de correctif, etc.

Quels sont les types de scans de vulnérabilités ?

Que vous ayez choisi un outil de vulnérabilité open-source ou un scanner de sécurité sous licence, il existe différents types de scans de vulnérabilités que vous pouvez effectuer avec eux. Le type de scan de vulnérabilités dépend de la portée, de l'environnement et d'autres facteurs.

On peut les classer en ces types :

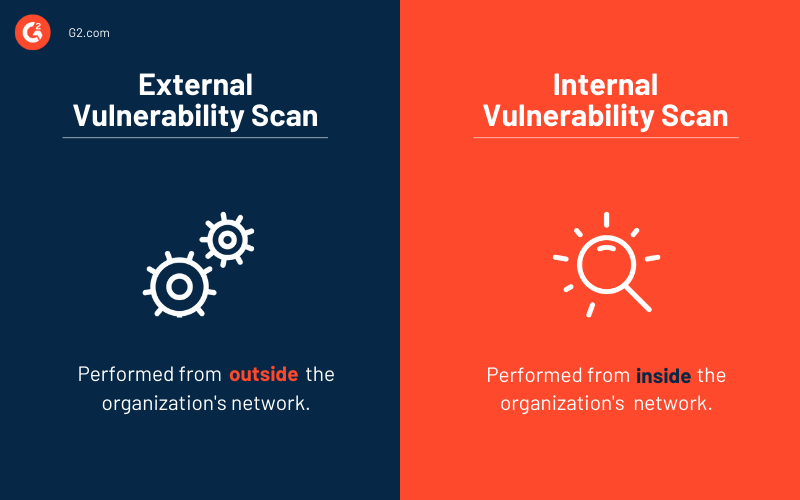

Scan de vulnérabilités externe vs. scan de vulnérabilités interne

Les scans de vulnérabilités externes aident les entreprises à identifier et à résoudre les problèmes qui exposent leur réseau aux attaquants. Ces scans sont effectués depuis l'extérieur du réseau de l'organisation, y compris tous les points d'extrémité, les applications web, les ports, et plus encore.

L'adoption du cloud a alimenté le besoin de scans de vulnérabilités externes car la présence de mauvaises configurations et de bases de données non sécurisées a considérablement augmenté.

Les scans de vulnérabilités internes vous permettent de renforcer la sécurité des applications et des systèmes, principalement de l'intérieur du réseau de votre entreprise.

Ces scans vous aident à détecter les vulnérabilités de sécurité que les pirates peuvent utiliser à leur avantage une fois qu'ils ont pénétré la défense externe. Ces scans aident également à identifier la menace posée par les malwares ou les menaces internes modélisées par des employés mécontents ou des sous-traitants.

Il existe des normes telles que la norme de sécurité des données de l'industrie des cartes de paiement (PCI-DSS), qui exige des scans de vulnérabilités internes et externes trimestriellement, ainsi que lors de l'installation de nouvelles mises à jour, de changements de topologie réseau ou de modifications des règles de pare-feu. Ici, vous devez utiliser des outils d'un fournisseur de scan approuvé par le PCI (ASV) qui respecte l'exigence 11.2.2 du PCI DSS pour effectuer vos scans externes.

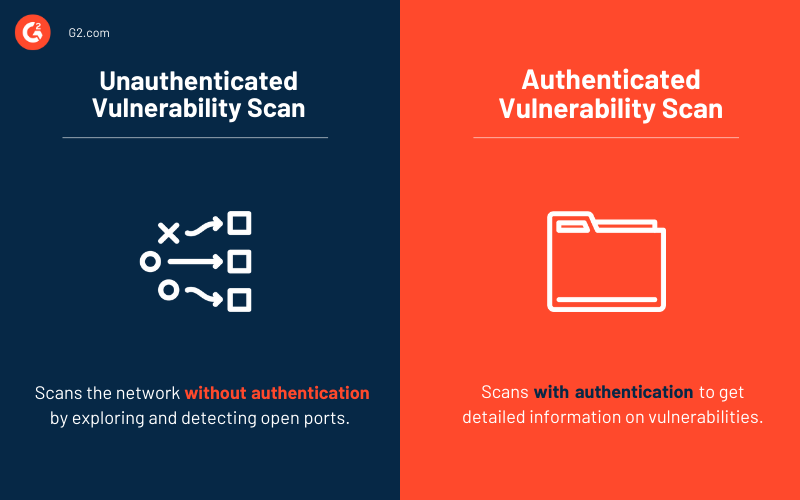

Scans de vulnérabilités non authentifiés vs. scans de vulnérabilités authentifiés

Les scans de vulnérabilités non authentifiés explorent et détectent les services ouverts sur un ordinateur via un réseau en envoyant des paquets sur leurs ports ouverts. Ils déterminent la version du système d'exploitation, la version du logiciel derrière les services respectifs, les partages de fichiers ouverts ou toute autre information disponible sans authentification.

Ensuite, les scanners vérifient avec la base de données de vulnérabilités et identifient les vulnérabilités les plus susceptibles d'être présentes.

Les scans de vulnérabilités authentifiés accumulent des informations plus détaillées sur la version du système d'exploitation (OS) et le logiciel installé en utilisant des identifiants de connexion pour fournir des informations complètes sur les vulnérabilités du système.

Parfois, il est possible que certains programmes ne soient pas accessibles via le réseau mais puissent encore divulguer des vulnérabilités exposées à d'autres vecteurs d'attaque, tels que l'ouverture de pages web malveillantes ou de fichiers malveillants.

Pour gérer ces vulnérabilités, certaines solutions d'évaluation des vulnérabilités déploient des agents logiciels légers sur les ordinateurs pour obtenir une image complète du paysage de cybersécurité d'une organisation.

Scans de vulnérabilités complets vs. scans de vulnérabilités limités

Les scans de vulnérabilités complets explorent, examinent et identifient de nouvelles vulnérabilités sur chaque appareil géré sur le réseau. Cela inclut les serveurs, les ordinateurs de bureau, les ordinateurs portables, les machines virtuelles, les téléphones mobiles, les conteneurs, les imprimantes, les pare-feu, les commutateurs, et plus encore.

Ici, vous obtenez un rapport de scan complet sur le système d'exploitation installé, les informations sur les comptes utilisateurs, et les ports ouverts, entre autres choses. Le scan de vulnérabilités complet peut utiliser beaucoup de bande passante, mais l'avantage est qu'il ne laisse aucun risque non pris en compte.

Les scans de vulnérabilités limités se concentrent principalement sur des appareils particuliers comme un serveur, des postes de travail ou des logiciels. Ces scans sont effectués pour obtenir une posture de sécurité très spécifique des outils et les protéger mieux contre les risques possibles.

Comment fonctionne un scanner de vulnérabilités ?

Les scanners de vulnérabilités fonctionnent par un mécanisme en trois étapes qui converge vers l'objectif de votre organisation d'identifier les vulnérabilités et le risque qu'elles peuvent poser. Ces trois mécanismes vous permettent de protéger la cybersécurité de votre organisation.

1. Détection

La première étape de l'outil d'évaluation des vulnérabilités est de réaliser un test de vulnérabilités pour détecter et identifier les surfaces d'attaque possibles. Cela vous permet de déterminer les lacunes de sécurité sur votre réseau et de les combler avant que les attaquants ne puissent y pénétrer.

2. Classification

Dans la deuxième étape, les vulnérabilités sont classées pour aider les administrateurs à prioriser leur plan d'action. Ces vulnérabilités peuvent inclure des mises à jour manquantes, des erreurs de script ou des anomalies, tandis que les menaces sont priorisées en fonction de leur ancienneté et de la mesure du risque.

3. Remédiation

En général, les scanners de vulnérabilités ne fournissent pas de moyen d'adresser automatiquement les vulnérabilités identifiées. Ils se concentrent davantage sur la surveillance et la fourniture de détails pour que les administrateurs prennent les mesures nécessaires. Mais certains scanners gèrent les erreurs de configuration, économisant ainsi des heures de travail aux administrateurs en atteignant plusieurs appareils simultanément.

Comment effectuer un scan de vulnérabilités ?

Effectuer un scan de vulnérabilités nécessite un ensemble standard de processus répétables et évolutifs pour répondre aux besoins croissants de votre organisation. Exécutez les étapes mentionnées ci-dessous pour effectuer un scan de vulnérabilités réseau dans votre organisation et établir une procédure standard :

Définir la portée

Il est essentiel de définir la portée du scan de vulnérabilités avant de le planifier. Vous devez identifier tous les actifs qui font partie du système d'information de votre organisation. Vous pouvez le faire avec votre registre des actifs avec des colonnes supplémentaires pour les menaces et les vulnérabilités afin de maintenir un dépôt centralisé des actifs, des vulnérabilités, des risques et des mesures de remédiation.

Créer une procédure standard

Pour créer une méthodologie claire et structurée de scan de vulnérabilités, vous devez avoir une procédure standard fixe, des politiques et un plan d'action pour la mettre en œuvre.

Tout d'abord, vous avez besoin d'un propriétaire officiel qui serait responsable de l'exécution de la SOP mentionnée. N'oubliez pas que cette SOP doit être approuvée par les autorités de niveau supérieur et doit être conforme à différentes réglementations comme HIPAA ou PCI-DSS, par exemple.

Cette procédure standard définirait la fréquence à laquelle vous devriez effectuer ces scans, le type de scans, l'utilisation de solutions logicielles, et les étapes après la fin du scan.

Identifier le type de scan de vulnérabilités nécessaire

Avant de vous lancer directement dans le scan de vos actifs pour détecter les vulnérabilités, vous devez identifier quel type de scan apporterait le maximum de bénéfices.

Il existe quatre types de scans que vous pouvez effectuer en fonction de vos besoins.

- Scans de vulnérabilités réseau : La portée des scans de vulnérabilités réseau inclut le matériel et le logiciel qui font partie du réseau, leurs canaux de communication ou l'équipement réseau. Cela inclut les concentrateurs, les commutateurs, les pare-feu, les routeurs, les serveurs web, les clusters, et ainsi de suite.

- Scans de vulnérabilités basés sur l'hôte : Ces scans sont souvent confondus avec les scans réseau. En réalité, les scans de vulnérabilités basés sur l'hôte identifient les vulnérabilités dans les hôtes sur un réseau comme les ordinateurs, les systèmes, les ordinateurs portables, etc. La portée de l'investigation dans ces scans inclut la configuration, les répertoires, les systèmes de fichiers, et d'autres informations. Grâce à ceux-ci, vous pouvez identifier les vulnérabilités dormantes et les mauvaises configurations que les attaquants peuvent exploiter.

- Scans de vulnérabilités basés sur le sans fil : Ces scans incluent la connaissance de tous les appareils sans fil dans votre réseau, la cartographie des attributs de chaque appareil, et l'identification de tout point d'accès non autorisé dans le réseau que les pirates pourraient utiliser pour écouter votre trafic sans fil.

- Scans de vulnérabilités basés sur les applications : Ces scans font partie des tests de sécurité des applications pour détecter les faiblesses dans une application web ; en fonction des résultats, des tests de pénétration des applications sont effectués pour renforcer la sécurité des applications.

Configurer le scan de vulnérabilités

Vous pouvez aborder la configuration d'un scan de vulnérabilités en fonction des objectifs généraux que vous souhaitez atteindre et du système impliqué.

Tout d'abord, vous devez ajouter une liste d'adresses IP ciblées où les cours sont hébergés dans le logiciel de scan de vulnérabilités. Vous devez ensuite sélectionner la plage de ports que vous souhaitez scanner et le protocole que vous utiliseriez.

L'étape suivante définit les cibles sur les IP spécifiées, qu'il s'agisse d'une base de données, d'un serveur, d'un appareil sans fil, ou d'autre chose. Avec cela, vous pouvez rendre votre scan plus spécifique pour obtenir des résultats précis.

Évaluer les risques associés au scan

Effectuer un scan de vulnérabilités peut imposer une charge substantielle sur la cible, la forçant potentiellement à redémarrer ou à subir des temps d'arrêt.

Vous devriez prendre des précautions lors du scan des systèmes de production et de ceux vitaux pour les opérations de l'organisation. Il est préférable d'effectuer les scans en dehors des heures de travail pour que l'effet sur la cible soit minimal, et qu'il y ait moins de possibilités de surcharge.

En relation : Apprenez-en plus sur l'équilibrage de charge pour éviter de surcharger votre réseau.

Initier le scan de vulnérabilités

Une fois que vous avez terminé la configuration et l'évaluation des risques, vous pouvez lancer le scan souhaité. Maintenant, la durée du scan dépend de divers facteurs comme la portée du scan, son caractère intrusif, et plus encore ; cela peut prendre des minutes ou des heures pour se terminer.

Il y a trois phases d'un scan de vulnérabilités. La première est le scan, où l'outil analysera les cibles et recueillera les informations nécessaires. Ensuite vient l'énumération, lorsque l'outil recherche des détails plus spécifiques comme les ports et les services que ces cibles exécutent. Enfin, l'outil créera une carte des vulnérabilités présentes.

Analyser les résultats

Les outils de scan de vulnérabilités généreront automatiquement une liste de priorités, mais vous devez vérifier les faux positifs ou les faux négatifs avant de prioriser les vulnérabilités pour la remédiation.

Vous devriez également considérer l'effort requis pour exploiter la vulnérabilité. Les pirates attaqueront celles qui demandent moins d'étapes et ont des gains plus élevés pour eux. De même, il serait utile de corriger d'abord les vulnérabilités qui sont ouvertes à l'exploitation publique.

Créer un plan de remédiation

Une fois que vous avez analysé les résultats, votre équipe de sécurité de l'information devrait collaborer avec l'équipe informatique pour prioriser le processus de remédiation.

Il est préférable d'utiliser le CVSS (Common Vulnerability Scoring System) pour prioriser les mesures de remédiation. Ce système standard vous aide à quantifier la gravité des risques de sécurité associés à la vulnérabilité sur une échelle de zéro à 10. Dans l'ensemble, cela vous permettrait de prioriser et d'accélérer le processus de remédiation.

Il serait utile de ne pas considérer une vulnérabilité comme corrigée après le patch, effectuez des scans pour vous assurer qu'elles n'apparaissent plus dans les rapports. Certaines vulnérabilités peuvent être complexes, et vous pourriez avoir besoin de plusieurs correctifs de sécurité pour les corriger.

Top 5 des scanners de vulnérabilités

La liste ci-dessous contient des avis d'utilisateurs réels sur les meilleurs scanners de vulnérabilités du marché. Pour être inclus dans cette liste, un produit doit :

- Maintenir une base de données de vulnérabilités connues.

- Scanner en continu les applications pour détecter les vulnérabilités.

- Produire des rapports analysant les vulnérabilités connues et les nouvelles exploitations.

* Ci-dessous se trouvent les cinq principaux scanners de vulnérabilités du rapport Grid® de G2 du printemps 2024. Certains avis peuvent être édités pour plus de clarté.

1. Wiz

Wiz propose un scan de vulnérabilités natif du cloud avec un accent sur le scan automatisé. La charge de travail ne nécessite pas le déploiement d'agents ou de conteneurs sidecar. Cela simplifie le déploiement et réduit la maintenance.

Les critiques louent Wiz pour son interface conviviale et sa présentation claire des données de vulnérabilités. Sa capacité à prioriser les vulnérabilités en fonction du contexte et de l'impact potentiel permet aux utilisateurs de se concentrer d'abord sur les problèmes les plus critiques. De plus, les critiques estiment que Wiz offre un meilleur support produit continu.

Ce que les utilisateurs aiment le plus :

"C'est utile pour signaler les vulnérabilités des applications pour une remédiation rapide. L'outil offre une visibilité et une supervision centralisées, et plusieurs options de déploiement ; De plus, l'interface utilisateur est facile à utiliser et conviviale.

Le point le plus attractif est qu'il est sans agent. Je peux prioriser sans effort de ma part et je peux personnaliser les règles pour s'adapter à mon organisation."

- Avis sur Wiz, Vaibhav S.

Ce que les utilisateurs n'aiment pas :

"Wiz sort souvent de nouvelles fonctionnalités qui sont censées être "testées" - cela peut signifier que si vous ne comprenez pas la valeur ou le cas d'utilisation, elles peuvent sembler ne pas être "prêtes pour la production". Certaines organisations peuvent être rebutées par cela."

- Avis sur Wiz, Tony C.

2. Nessus

Tenable Nessus est une solution d'évaluation des vulnérabilités utilisée par les professionnels de la sécurité pour effectuer des évaluations ponctuelles afin d'identifier et de corriger rapidement les vulnérabilités. Il analyse et détecte également les défauts logiciels, les correctifs manquants, les malwares, et les mauvaises configurations sur divers systèmes d'exploitation, appareils et applications.

Les critiques sur G2 soulignent les capacités d'automatisation robustes de Nessus et sa grande bibliothèque de politiques de scan préconstruites pour répondre à divers besoins de sécurité. Il peut exécuter des scans de vulnérabilités préconfigurés sans nécessiter d'intervention manuelle, économisant ainsi du temps et des ressources.

Parmi les autres fonctionnalités, citons la création de rapports personnalisables, les mises à jour en temps réel, et la fonctionnalité de "snooze" de groupe. Dans l'ensemble, cela rend l'évaluation des vulnérabilités simple, facile et intuitive.

Ce que les utilisateurs aiment le plus :

"Nessus possède l'une des plus grandes bibliothèques de vérifications de vulnérabilités et de configurations, couvrant une large gamme de systèmes, d'appareils et d'applications. Malgré son ensemble de fonctionnalités complet, Nessus est connu pour son interface conviviale, ce qui peut aider les utilisateurs à démarrer rapidement."

- Avis sur Tenable Nessus, Deepsan V.

Ce que les utilisateurs n'aiment pas :

"(Nessus) peut être coûteux et convient aux grandes organisations qui nécessitent une fonctionnalité et un support élevés. Il est conçu avec une interface conviviale mais nécessite tout de même des connaissances ou une formation pour l'utiliser. Il consomme plus de temps pour le scan."

- Avis sur Nessus, Lavesh K.

3. Microsoft Defender Vulnerability Management

Microsoft Defender Vulnerability Management est une solution de gestion des vulnérabilités basée sur le cloud proposée par Microsoft dans le cadre de leurs produits de sécurité des points de terminaison et du cloud.

Avec son intégration de l'intelligence des menaces de Microsoft, il peut prédire les probabilités de violation et prioriser les vulnérabilités en fonction du contexte commercial et de l'évaluation des appareils. Les utilisateurs apprécient le logiciel pour ne pas être exigeant en CPU/Mémoire et admirent son efficacité et ses options de personnalisation.

Ce que les utilisateurs aiment le plus :

"Il existe de nombreuses solutions sur le marché à cette fin, mais seules quelques-unes d'entre elles ne sont pas exigeantes en CPU/mémoire comme Microsoft Defender Vulnerability Management. Vous ne pouvez vraiment pas remarquer qu'il fonctionne, aucun effet sur la vitesse du système, mais il fait parfaitement le travail. La personnalisation est également excellente, et peut être configurée juste pour vos besoins très rapidement.."

- Avis sur Microsoft Defender Vulnerability Management, Marko V.

Ce que les utilisateurs n'aiment pas :

"Le tableau de bord peut être déroutant et difficile à utiliser pour les nouveaux utilisateurs ; une formation supplémentaire est nécessaire pour tirer pleinement parti de toutes les capacités. Les capacités de reporting pourraient être augmentées pour fournir des informations plus détaillées sur les vulnérabilités et l'impact potentiel de ces vulnérabilités. Le support pour les produits tiers est sévèrement limité"

- Avis sur Microsoft Defender Vulnerability Management, Marko V.

4. Orca Security

Orca Security, similaire à Wiz, adopte une approche sans agent. Il utilise la technologie de side-scanning pour scanner votre environnement cloud sans nécessiter de déploiement d'agents sur les charges de travail. Il est conçu spécifiquement pour les environnements cloud et comprend les complexités de la sécurité cloud et peut scanner une large gamme d'actifs cloud, y compris les machines virtuelles, les conteneurs, les fonctions sans serveur, et plus encore.

Ce que les utilisateurs aiment le plus :

"Approche sans agent et visibilité approfondie. Il ne nécessite pas l'installation d'agents ou de logiciels supplémentaires, c'est pourquoi nous avons besoin de seulement quelques minutes pour intégrer de nouveaux comptes à Orca. Après l'intégration, Orca fournit une découverte d'actifs vraiment complète, scan de vulnérabilités et évaluation des risques. De plus, je suis impressionné par le développement continu du produit Orca Security et son engagement à introduire de nouvelles fonctionnalités."

- Avis sur Orca Security, Swapnil R.

Ce que les utilisateurs n'aiment pas :

"Vérifier le fichier qui est compromis ou mal configuré est difficile à voir dans le tableau de bord et je ne suis toujours pas clair sur le fait qu'il utilise sonarqube ou juste une requête sonar. Il y a beaucoup de composants ce qui le rend difficile à comprendre."

- Orca Security, Sujeeth J.

5. Tenable Vulnerability Management

Tenable Vulnerability Management est un autre produit de Tenable qui inclut le scanner Nessus de base dans cet outil. Cela va un pas plus loin que le scan de vulnérabilités pour la gestion des vulnérabilités basée sur le risque. L'outil peut être déployé sur site, dans le cloud ou dans un environnement hybride.

De nombreux critiques trouvent Tenable Vulnerability Management précieux pour assurer le respect des réglementations de sécurité. Ses vérifications de conformité préconstruites simplifient ce processus. Les rapports détaillés de la plateforme sont appréciés par les utilisateurs.

Ce que les utilisateurs aiment le plus :

" (J'aime la) flexibilité de l'outil, pour les scans internes et externes. (Il) fournit de bonnes capacités de reporting (et il est) facile d'établir un accès basé sur les rôles... (L'équipe) de support client est excellente."

- Avis sur Tenable Vulnerability Management, Roger N.

Ce que les utilisateurs n'aiment pas :

"Certaines filtres et catégories pour examiner vos vulnérabilités actives sont cachées et difficiles à localiser dans le tableau de bord. J'ai dû discuter directement de certaines de mes questions avec notre ingénieur en conformité de sécurité, pour obtenir de l'aide."

Avis sur Tenable Vulnerability Management, Esteben G.

Renforcez votre cybersécurité maintenant

Choisir le meilleur scanner de vulnérabilités pour votre organisation est primordial, car il aurait un impact énorme sur votre processus d'évaluation et de gestion des vulnérabilités.

Vous avez besoin d'un logiciel qui complète les besoins de votre organisation et délivre des résultats selon vos attentes. Sélectionnez le meilleur scanner de vulnérabilités parmi ceux ci-dessus, et faites un choix judicieux pour protéger la cybersécurité de votre organisation contre les menaces et les attaques.

Vous en voulez plus ? Apprenez-en plus sur les systèmes de détection d'intrusion et comment ils aident à détecter les intrus dans votre réseau.

Cet article a été publié pour la première fois en 2020. Il a été mis à jour avec de nouvelles informations.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.