Le retour sur investissement (ROI) est impossible à calculer pour les solutions de cybersécurité. Pour ces solutions, la valeur ne se trouve pas dans les économies réalisées ou les contrats conclus ; la valeur réside dans l'évitement des catastrophes sans entrave et un sentiment de confiance pour les employés, les partenaires et les clients.

Au lieu de mettre en œuvre la dernière technologie à la mode qui prétend automatiser un composant de niche des opérations de sécurité, les professionnels de la sécurité peuvent améliorer leur posture de sécurité en formant correctement le personnel, en comprenant les menaces et en optimisant les solutions existantes de détection, de réponse et d'investigation.

Cela est plus vrai pour certains outils que pour d'autres. Évidemment, il est important d'examiner les résultats empiriques de sécurité pour s'assurer que les outils envisagés sont capables de gérer les menaces courantes et avancées, en particulier en relation avec les actifs que l'utilisateur vise à sécuriser.

Cependant, pour certains outils, le succès repose sur un équilibre entre l'efficacité empirique et l'efficacité utilisable.

L'utilisateur : problème et solution

Le problème, comme toujours, est l'utilisateur final. Ce n'est pas parce qu'il n'est pas formé ou préparé, mais parce qu'il n'est pas mis en situation de réussir. Souvent, le problème et la solution pour avoir une bonne posture de sécurité dans une entreprise se résument à l'utilisation correcte des outils par les utilisateurs finaux. Les solutions centrées sur l'utilisateur comme la sécurité du cloud, des e-mails et du web, les outils d'authentification multi-facteurs (MFA), ou même les programmes de formation à la sensibilisation à la sécurité dépendent fortement de l'adoption et de l'utilisabilité.

Même alors, l'utilisateur est simplement un problème si la solution est intrusive ou déroutante.

Si l'adoption par l'utilisateur est facultative, sa mise en œuvre sera moins réussie. Un certain pourcentage d'utilisateurs n'opteront pas pour une protection ou une vérification supplémentaire si la question leur est posée, mais plus la solution est moins intimidante et plus facilement compréhensible, plus les travailleurs sont susceptibles de l'adopter.

Il ne faut pas présenter les utilisateurs comme des boucs émissaires, car ils sont aussi les héros de cette histoire.

Si ces solutions sont facultatives, les utilisateurs sont ceux qui choisissent de mettre à jour leurs mots de passe ou de mettre en œuvre leur formation et de ne pas télécharger un fichier suspect ; seuls eux suivront leur formation en sécurité et activeront la MFA, rempliront les exigences d'authentification continue et pratiqueront leurs exercices de formation anti-hameçonnage.

L'adoption est un facteur distinct de l'efficacité empirique de la sécurité, qui est un facteur très important dans la décision des outils qu'une entreprise adoptera. Cependant, après avoir complété toutes les démonstrations, recueilli des informations sur l'efficacité et permis aux équipes interfonctionnelles de tester l'outil, des facteurs au-delà de l'efficacité commencent à émerger.

En conséquence, il est important de considérer l'acquisition de sécurité basée sur les données au-delà des restrictions budgétaires et des faux positifs.

Investissements : temps, argent et formation

Il y a de nombreux investissements qu'une entreprise fait lors de la mise en œuvre d'une nouvelle solution, dont beaucoup sont moins évidents que les totaux en dollars. Certains de ces investissements peuvent même avoir un impact plus important sur l'organisation dans son ensemble que le coût littéral de la technologie.

Temps : De la recherche à la mise en œuvre, le temps est un facteur énorme dans le processus d'acquisition de logiciels. Il est important de ne pas précipiter la recherche ou la mise en œuvre d'une nouvelle solution. Une configuration rapide peut mettre un outil en action rapidement mais peut également entraîner des erreurs de configuration, des privilèges mal alloués et des employés ne comprenant pas son utilisation.

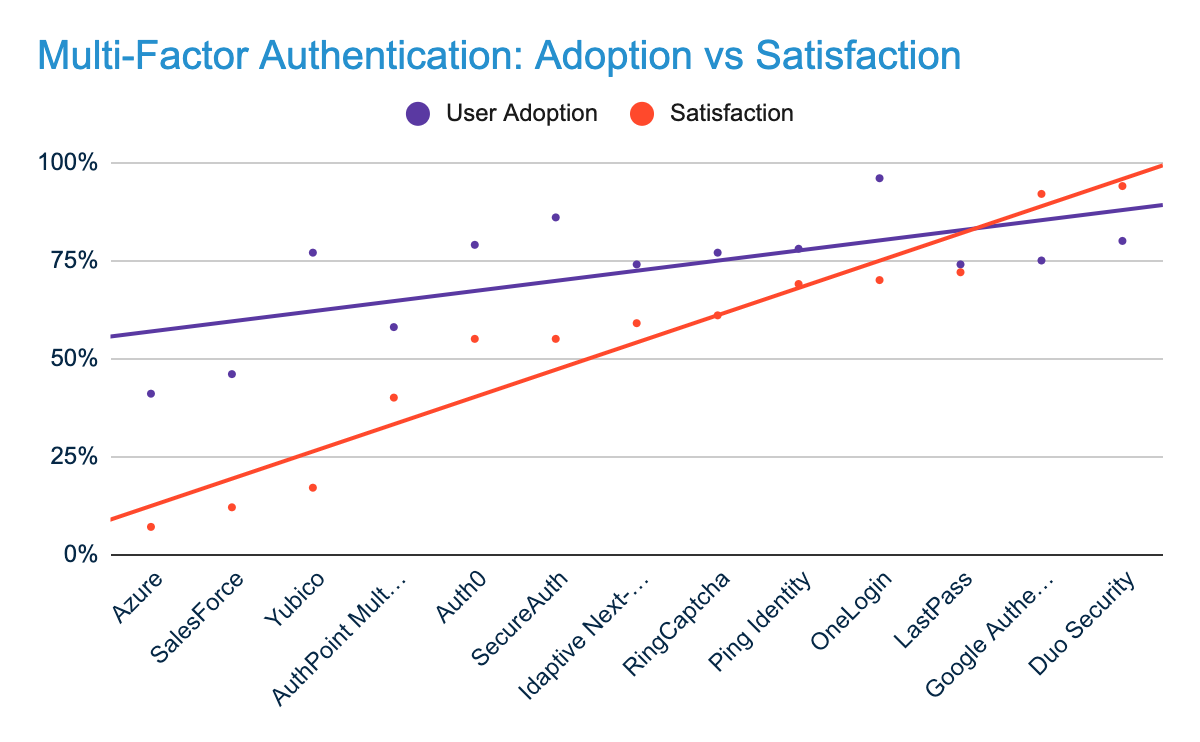

Seulement 41 % des entreprises atteignent 100 % d'adoption par les utilisateurs pour les outils d'authentification multi-facteurs (MFA), selon les avis de G2 au 17 octobre 2020.

Recherche : En tant qu'investissement le plus objectivement perceptible, l'argent est souvent le facteur décisif dans les décisions d'achat, mais l'argent est impliqué de manière au-delà de l'étiquette de prix. Les entreprises qui ne consacrent pas leur temps à rechercher correctement et minutieusement les fournisseurs et les produits n'adopteront probablement pas les solutions les plus efficaces. Elles peuvent également passer à côté d'une technologie transformatrice qui vient d'arriver sur le marché.

Formation : La plupart des entreprises aujourd'hui ont une certaine forme de formation à la sécurité, mais peu en ont suffisamment. Il y a déjà une pénurie de professionnels de la sécurité qualifiés aujourd'hui et forcer les responsabilités de sécurité sur le personnel informatique et les développeurs sans formation adéquate est une recette pour le désastre. Il en va de même pour les employés en général - sans formation adéquate, chaque employé et son activité en ligne posent un risque pour l'entreprise et ses clients.

ROI : adoption et efficacité

Deux choses détermineront sûrement si une solution est considérée comme réussie : sa convivialité et son efficacité.

Le défi de la convivialité est une lance à double tranchant. D'un côté, l'entreprise doit choisir le bon produit et espérer que les employés et les utilisateurs quotidiens le trouvent intuitif et l'adoptent. De l'autre côté, il y a le besoin pour les entreprises de former ces employés de manière efficace.

L'efficacité est plus facile à mesurer. Une solution efficace réduit la fréquence des infections, des faux positifs et des incidents de sécurité en général, mais lorsqu'une solution n'est pas efficace, cela peut être le résultat de nombreux facteurs allant de l'adoption et de la formation à la configuration et à l'intégration.

Source : Grid® Report for Multi-Factor Authentication (MFA) | Fall 2020 (Ranked by Satisfaction)

Source : Grid® Report for Multi-Factor Authentication (MFA) | Fall 2020 (Ranked by Satisfaction)

Adoption : Si un outil est trop encombrant ou déroutant, il n'est pas adopté. Si les gens ne sont pas correctement formés, il n'est pas adopté. De plus, pour la plupart, si un outil n'est pas requis, il n'est pas adopté.

Une formation continue et obligatoire peut aider à lutter contre les faibles taux d'adoption par les utilisateurs, mais seulement si la formation est digeste. Une adoption accrue empêchera également l'informatique fantôme résultant du personnel cherchant par lui-même un outil pour faire le travail.

Efficacité : La question clé en matière d'efficacité est : « cela a-t-il facilité mon travail ? » Si la réponse est oui, l'outil fonctionne. Si la réponse est peut-être, quelques questions doivent être posées.

Les entreprises doivent déterminer s'il s'agit d'un problème d'utilisateur unique ou d'un problème à l'échelle de l'entreprise, revoir les exigences et le contenu de la formation des employés, et réévaluer l'efficacité empirique de l'outil. Une combinaison de ces facteurs devrait montrer si le problème peut être résolu en interne ou si c'est la solution qui doit être remplacée.

Le ROI de la sécurité est la confiance et la valeur, pas les dollars et les centimes

Des utilisateurs satisfaits sont des utilisateurs efficaces. Les entreprises ne devraient pas imposer une solution aux travailleurs parce qu'elle est abordable. Les employés n'utiliseront pas l'outil s'ils n'y sont pas obligés et ne seront pas efficaces s'ils le font. Au lieu de cela, il est conseillé de laisser les utilisateurs finaux donner leur avis sur les nouveaux outils, et l'entreprise doit réaliser toutes les démonstrations et considérer toutes les alternatives.

Les données que les professionnels de la sécurité sont responsables de protéger peuvent dévaster les personnes et les entreprises si elles sont exposées. Ainsi, l'objectif d'une organisation ou de son équipe de sécurité devrait être plus que simplement éviter la prison. Il devrait être d'habiliter les professionnels de la sécurité à protéger l'entreprise et ses clients en incluant les utilisateurs finaux dans le processus de décision de sélection de l'outil approprié et en améliorant la posture de sécurité quotidienne de l'entreprise en utilisant efficacement les outils de sécurité.

Vous voulez en savoir plus sur Gestionnaires de mots de passe ? Découvrez les produits Gestionnaires de mots de passe.

Aaron Walker

Aaron has been researching security, cloud, and emerging technologies with G2 for more than half a decade. Over that time he's outlined, defined, and maintained a large portion of G2's taxonomy related to cybersecurity, infrastructure, development, and IT management markets. Aaron utilizes his relationships with vendors, subject-matter expertise, and familiarity with G2 data to help buyers and businesses better understand emerging challenges, solutions, and technologies. In his free time, Aaron enjoys photography, design, Chicago sports and lizards.