Les humains sont prévisibles. Parfois, leurs mots de passe le sont aussi.

Quiconque vous connaît ou vous observe peut prédire les mots de passe que vous êtes susceptible d'utiliser. Prenez un moment et réfléchissez, quel mot de passe avez-vous actuellement ?

Ne contient-il pas votre nom, le nom de votre animal de compagnie ou le nom d'un être cher, associé à une date de naissance et uni par un élégant caractère spécial ?

Le simple hochement de tête signifie que votre compte utilisateur est plus vulnérable à une cyberattaque que vous ne le pensez.

Vous aurez besoin d'une authentification à deux facteurs, comme valider votre identité avec un mot de passe à usage unique (OTP) sur votre téléphone, une notification push, un jeton de sécurité, et d'autres en plus des systèmes de mot de passe standard. Lorsque vous travaillez dans une organisation, le besoin d'une authentification à deux facteurs augmente de façon exponentielle, car un seul compte compromis peut mettre en danger la cybersécurité de l'organisation.

Comprendre l'authentification à deux facteurs (2FA)

L'authentification à deux facteurs est le processus de confirmation de l'identité d'une personne à travers deux défis différents, en utilisant quelque chose que vous connaissez déjà, possédez ou contenez. Dans l'authentification à deux facteurs, un test peut consister à remplir le nom d'utilisateur et le mot de passe. Le défi suivant peut être de vérifier l'identité en appuyant sur une notification push, en entrant un OTP partagé par e-mail, message texte, appel téléphonique ou d'autres canaux.

Certaines organisations utilisent l'authentification à deux facteurs avec des clés de sécurité, suivant les directives FIDO U2F. La 2FA vous aide à résoudre les vulnérabilités d'une approche d'authentification basée uniquement sur le mot de passe et la rend plus sécurisée.

Elle vous aide à garder vos comptes en sécurité en les enfermant dans deux couches de sécurité, où il devient difficile de se connecter à moins que l'identité ne soit vérifiée.

Vous voulez en savoir plus sur Logiciel d'authentification multifacteur (MFA) ? Découvrez les produits Authentification multifacteur (MFA).

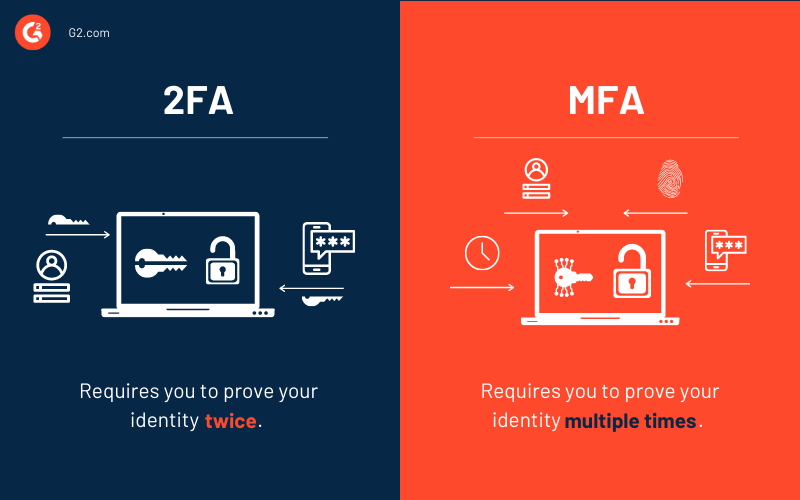

La différence entre 2FA et MFA

La différence notable entre l'authentification à deux facteurs et l'authentification multi-facteurs (MFA) est le nombre de facteurs que le processus d'authentification utilise pour vérifier votre identité.

Comme son nom l'indique, la 2FA vous met au défi de prouver votre identité deux fois, tandis que la MFA teste votre identité avec plusieurs facteurs comme la biométrie, la reconnaissance faciale, le temps, le lieu, et plusieurs autres.

La MFA est déclenchée lorsque la vérification en deux étapes échoue ou qu'une activité suspecte est détectée dans le comportement de l'utilisateur. Les entreprises peuvent également utiliser l'authentification multi-facteurs pour sécuriser les informations sensibles ou les applications et services les plus critiques.

Un pas vers l'authentification basée sur le risque (RBA)

Les vols d'identité ou les menaces à la sécurité de l'information sont dynamiques. Vous ne savez jamais ce que l'attaquant tente de faire ou les méthodes qu'il utilise pour pénétrer les comptes utilisateurs. Pour faire face à de telles menaces, votre processus d'authentification doit adopter une pratique intelligente d'identification des comportements inhabituels ou suspects en temps réel et y répondre en fonction du risque qu'ils impliquent.

Le processus d'authentification basé sur le risque insiste sur l'idéologie ci-dessus en encourageant les organisations à adopter des processus d'authentification multi-facteurs intelligents. Les systèmes RBA analysent plusieurs facteurs d'authentification en temps réel et attribuent un score de risque à la demande d'un utilisateur. En fonction du score de risque, l'authentification est autorisée à des systèmes spécifiques qui se situent dans le seuil de risque.

Si le score de risque est supérieur au seuil, le logiciel RBA demandera aux utilisateurs de prouver leur identité avec des facteurs d'authentification supplémentaires ou les empêchera d'accéder au réseau.

En conclusion, l'authentification à deux facteurs est étroitement liée à l'authentification multi-facteurs car elle combine un certain nombre de facteurs d'authentification pour valider l'identité de quelqu'un.

Comment fonctionne la 2FA ?

Détaillons le processus de 2FA ou de vérification en deux étapes en étapes granulaires :

- Un site ou une application vous invite à vous connecter.

- On s'attend à ce que vous entriez ce que vous savez, ce qui est la première étape de la 2FA. En général, cela implique de saisir un nom d'utilisateur et un mot de passe.

- Une fois que vous avez saisi la combinaison de nom d'utilisateur et de mot de passe, le serveur du site trouve et valide votre identité.

- Pour les processus d'authentification sans mot de passe, le site génère une clé de sécurité unique. La clé de sécurité est traitée par le fournisseur de services d'authentification et est validée par le serveur du site.

- Une fois la première étape de l'authentification terminée, vous initiez la deuxième étape. La deuxième étape peut prendre diverses formes, principalement associées à quelque chose que vous possédez, comme un téléphone mobile.

- Vous entrez le code à usage unique généré à l'étape 5, cliquez sur une notification push délivrée par un fournisseur d'identité, ou insérez un jeton de sécurité universel de second facteur (U2F) pour vérifier votre identité.

- Lorsque vous avez terminé les deux étapes de l'authentification, vous pouvez accéder à votre compte.

Pourquoi avez-vous besoin de l'authentification à deux facteurs ?

Les cyberattaquants ont l'expertise technologique pour tester des milliards de combinaisons de mots de passe en peu de temps. Compte tenu de l'évolution des menaces, les mots de passe ne sont plus suffisants pour défendre votre compte utilisateur contre les accès non autorisés.

Les attaques par force brute ou les tentatives d'ingénierie sociale constituent une menace constante pour pénétrer vos comptes et profiter de vos informations sensibles.

81%

des violations liées au piratage se produisent en raison de mots de passe compromis.

Source : Verizon

Vous devez établir des couches de défenses de sécurité autour de vos comptes utilisateurs pour les protéger des menaces croissantes. Une façon de le faire est d'adopter un processus d'authentification multi-facteurs dans votre organisation, où l'authentification à deux facteurs en fait partie.

L'authentification à deux facteurs garde les attaquants à distance, même lorsqu'ils ont réussi à pénétrer les éléments de votre authentification à facteur unique : nom d'utilisateur et mot de passe. Puisque le second facteur est généralement quelque chose que vous possédez, il est difficile pour un cybercriminel de mettre la main dessus, ce qui se traduit par une meilleure protection des comptes.

Facteurs d'authentification courants

Vous pouvez associer des mots de passe traditionnels à divers facteurs d'authentification : un facteur de connaissance, un facteur de possession, un facteur inhérent ou un facteur de temps et de lieu. Lorsque vous associez des facteurs d'authentification avec des mots de passe standard, cela permet à vos systèmes de mieux protéger les identifiants des utilisateurs. Les organisations utilisent des logiciels d'authentification multi-facteurs (MFA) pour équiper leur technologie de telles capacités.

Différentes catégories de facteurs d'authentification :

- Facteur de connaissance : C'est un secret partagé que vous connaissez déjà et que vous pouvez utiliser pour valider votre identité. Cela peut être un mot de passe, un numéro d'identification personnel (PIN), ou toute autre information qui repose uniquement sous votre garde.

- Facteur de possession : C'est une entité que vous possédez. Cela peut être un jeton de sécurité, une carte d'identité, ou un appareil numérique pour approuver les demandes d'authentification.

- Facteur inhérent : Ces facteurs s'associent à la présence physique de l'utilisateur et le vérifient avec des défis biométriques, de reconnaissance faciale ou vocale.

- Facteur de temps : Il contrôle les connexions des utilisateurs en fonction du temps. Si la connexion est dans les limites de temps définies, elle est autorisée, sinon non.

- Facteur de lieu : Il interroge les appareils de confiance de l'utilisateur pour le lieu. Si la tentative de connexion est effectuée depuis un lieu prédéfini, elle est autorisée, sinon interdite.

Les facteurs d'authentification listés ci-dessus gardent les comptes utilisateurs sécurisés et protégés contre les intrusions. Les trois premiers sont généralement adoptés dans les organisations se dirigeant vers les normes 2FA. Les organisations de diverses dimensions peuvent empiler plus de facteurs d'authentification si elles ont besoin de réaliser une protection astronomique des comptes utilisateurs.

Plongeons dans les détails des facteurs d'authentification courants en 2FA que les organisations utilisent.

1. Service de messages courts (SMS)

Les gens ne sont pas étrangers aux téléphones mobiles aujourd'hui. Vous l'utilisez quotidiennement pour divers services comme les SMS, les appels, les jeux, etc. De même, vous pouvez utiliser les SMS pour passer le deuxième défi dans l'authentification à deux facteurs.

Lorsque vous remplissez votre numéro dans le système d'authentification, vous recevrez un mot de passe à usage unique (OTP), et après l'avoir validé, vous aurez accès à votre compte. En général, vérifier l'identité des personnes avec un OTP est devenu une pratique courante maintenant. C'est une méthode faisable et moins problématique, mais en même temps, elle a ses côtés amers.

Un numéro de mobile est une information personnellement identifiable (PII) qui peut compromettre votre vie privée. De plus, si votre téléphone portable est éteint, se connecter à un système deviendra sans ambiguïté problématique. Mais ce sont des défis que vous pouvez gérer car leurs chances de vous impacter sont moindres par rapport à une violation de sécurité.

2. Application d'authentification

Les applications d'authentification utilisent une clé secrète pour générer des codes de vérification sur un appareil mobile pour faciliter l'authentification. C'est un autre type d'authentification basée sur le téléphone que les entreprises utilisent pour la 2FA.

Les organisations qui utilisent des applications d'authentification fournissent un code QR à l'utilisateur, qu'il peut scanner pour le vérifier avec la clé secrète stockée localement sur son appareil. Une fois vérifié, l'appareil génère un code, qui change après des intervalles de temps périodiques. Vous pouvez entrer ce code pour prouver votre identité et accéder à votre compte.

La technologie alimentant ce type d'authentification en 2FA est un mot de passe à usage unique basé sur le temps (TOTP) et fait partie de l'architecture d'authentification ouverte (OATH).

Le principal avantage de l'utilisation d'une application d'authentification est que, même si votre appareil n'est pas connecté à un réseau mobile, vous pouvez toujours vérifier votre identité car la clé secrète est stockée localement. Cependant, si votre appareil est volé ou perdu, il sera difficile d'accéder à votre compte.

3. Authentification basée sur les notifications push

Dans les systèmes d'authentification basés sur les notifications push, vous recevez une invite sur votre appareil mobile pour confirmer si vous vous connectez à votre compte. De nombreux fournisseurs de logiciels d'authentification offrent cette capacité à l'utilisateur, où vous devez scanner un code QR une fois pour enregistrer votre appareil avec le compte.

Ensuite, vous recevrez une notification push pour toutes vos connexions ultérieures, et lorsque vous la validez, vous pouvez avoir un accès transparent à votre compte et à vos applications.

Les entreprises préfèrent utiliser l'authentification basée sur les notifications push en 2FA car elle résiste aux attaques de phishing et aux attaques de l'homme du milieu (MITM). Il est difficile pour un attaquant de tromper en exposant le code ou en le remplissant sur un site malveillant.

4. Clés de sécurité alimentées par U2F

Les clés de sécurité sont des appareils physiques tels qu'une petite clé USB, NFC ou Bluetooth. Ces appareils suivent les protocoles de second facteur universel (U2F) définis par FIDO Alliance.

Utiliser de tels appareils pour l'authentification à deux facteurs impliquera :

- Enregistrer ces appareils avec votre compte

- Connecter l'appareil à votre système lors des connexions ultérieures

- Appuyer sur "autoriser" sur l'appareil si demandé dans le processus d'authentification

Les clés de sécurité sont considérées comme à l'épreuve du phishing et sont intelligemment conçues d'un point de vue de la confidentialité.

5. 2FA basé sur l'e-mail

L'e-mail est un autre canal que vous pouvez utiliser pour passer le défi du second facteur en 2FA. L'authentification à deux facteurs basée sur l'e-mail vous aidera à resserrer les vis de l'authentification à facteur unique (SFA), qui étaient facilement brisées par le bourrage d'identifiants ou les attaques par force brute.

Les utilisateurs fournissent généralement leur adresse e-mail aux fournisseurs d'authentification pour recevoir des mises à jour et réinitialiser leur mot de passe. La 2FA basée sur l'e-mail ne mettra pas en danger votre vie privée, car il n'est pas nécessaire de donner un numéro de téléphone ou d'autres informations personnellement identifiables, et l'e-mail est déjà enregistré.

Le seul endroit où une 2FA basée sur l'e-mail peut vous surprendre est lorsqu'un attaquant pénètre votre e-mail au lieu de votre compte. Et ensuite, ils réinitialisent votre mot de passe de compte en utilisant le compte e-mail et obtiennent un accès non autorisé.

Top 5 des solutions logicielles d'authentification multi-facteurs

Le logiciel d'authentification multi-facteurs sécurise les comptes des utilisateurs en les mettant au défi de prouver leur identité de deux manières ou plus avant d'accéder à leurs comptes. Il leur permet d'ajouter des couches supplémentaires de sécurité à l'authentification à facteur unique traditionnelle et de résoudre les vulnérabilités des connexions basées sur le mot de passe.

Les entreprises utilisent l'authentification multi-facteurs pour confirmer l'identité des utilisateurs avant qu'ils n'accèdent à des informations privilégiées. Non seulement elle restreint l'accès aux parties non approuvées, mais elle aide également les entreprises à prévenir le vol interne et la perte de données.

Pour être inclus dans la liste des logiciels MFA, un produit doit :

- Soutenir des méthodes d'authentification secondaires telles que les OTP, les jetons logiciels, les jetons matériels, les facteurs biométriques, les notifications push mobiles, et plus encore

- Inviter l'utilisateur à s'authentifier

- Permettre une MFA déclenchée pour les nouveaux appareils et utilisateurs

* Ci-dessous figurent les cinq principaux logiciels d'authentification multi-facteurs du rapport Grid® de l'hiver 2021 de G2. Certains avis peuvent être édités pour plus de clarté.

1. Duo Security

Duo Security améliore votre sécurité en protégeant vos environnements et applications avec une authentification multi-facteurs. La solution de Duo exige que les utilisateurs portent leur téléphone mobile avec l'application Duo Mobile installée.

L'application mobile est disponible pour Android, iPhones, et les appareils portables comme l'Apple Watch. Duo Security recommande fortement d'utiliser la notification push ou U2F comme second facteur d'authentification car ils sont les plus sécurisés et peuvent protéger contre les attaques MITM.

Ce que les utilisateurs aiment :

"Duo 2FA était la meilleure fonction que nous avons mise en place dans toute l'entreprise. Je peux rapidement stabiliser les liens, et nous pouvons gérer la connectivité des utilisateurs finaux assez efficacement avec Duo Push. Un plan d'entreprise global sera en cours, appliquant la 2FA à toutes nos utilisations quotidiennes de produits. Cela peut être rendu assez simple en utilisant la protection Duo 2FA, et ce sera exactement comme prévu lors des tests."

- Duo Security Review, Alessandra M.

Ce que les utilisateurs n'aiment pas :

"Nous n'avons rien de vraiment mauvais à limiter concernant ce logiciel, nous l'utilisons depuis longtemps dans notre entreprise, et le seul problème qui est survenu était des difficultés avec la configuration. Mais une fois que c'est fait, tout fonctionne très bien."

- Duo Security Review, Carlos C.

2. Google Authenticator

Google Authenticator est un authentificateur basé sur un logiciel de Google qui implémente des services de vérification en deux étapes en utilisant l'algorithme de mot de passe à usage unique basé sur HMAC et l'algorithme de mot de passe à usage unique basé sur le temps pour authentifier les utilisateurs d'applications logicielles.

Ce que les utilisateurs aiment :

"Google Authenticator est une application mobile dont la tâche est de générer des codes uniques qui vous permettent de vous connecter à des comptes sur divers sites que nous utilisons. Avec Google Authenticator et sa vérification en deux étapes lors de la connexion, nous pouvons prévenir le vol de nos données.

La double authentification avec cette application nous permet de vérifier une connexion donnée non seulement avec le mot de passe que nous avons défini nous-mêmes, mais aussi avec un code généré exclusivement sur le téléphone dans l'application Google Authenticator. L'interface de l'application est très transparente, et l'application est disponible pour Android et IOS."

- Google Authenticator Review, Matthieu B.

Ce que les utilisateurs n'aiment pas :

"Le seul inconvénient de Google Authenticator est que cette application n'est pas compatible avec tous les sites, bien que le nombre de sites compatibles s'améliore continuellement."

- Google Authenticator Review, Jeremey F.

3. LastPass

LastPass protège vos comptes avec la deuxième pièce d'information avant que les utilisateurs ne soient autorisés à accéder à leurs comptes. Il fournit son application d'authentification et permet aux utilisateurs de s'intégrer à diverses applications tierces, logiciels et jetons USB.

Le LastPass Authenticator permet aux utilisateurs de vivre une authentification en un clic pour les téléphones iOS, Android, et Windows.

Ce que les utilisateurs aiment :

"Avec LastPass, je dois connaître un seul mot de passe pour accéder à tous mes comptes. Chaque site, nom d'utilisateur, et mot de passe est stocké en toute sécurité et peut être automatiquement rempli lors de l'utilisation de l'extension de navigateur et connecté. C'est aussi génial pour les agences qui ont besoin de partager l'accès parmi une équipe. Lorsqu'un employé part, son accès LastPass est désactivé, et il ne peut plus accéder à aucun des comptes de votre entreprise. C'est facile à utiliser, facile à maintenir, et facile à s'assurer que vous et vos employés pouvez accéder à ce dont ils ont besoin.

J'ai un compte personnel pour mes propres informations, et je suis également membre d'un compte professionnel, qui peut être lié pour accéder à tout en une seule fois. LastPass a également d'excellents outils d'organisation pour étiqueter les identifiants et les cartes de crédit dans un dossier client. Les informations sont facilement recherchables et trouvables dans le système.

J'aime qu'il détecte lorsqu'un mot de passe a changé et vous invite à mettre à jour l'enregistrement stocké dans LastPass. Super utile ! Nous utilisons LastPass depuis des années sans aucun problème, avec une confiance totale que nos données d'identification sont sécurisées et faciles d'accès pour ceux qui en ont besoin."

- LastPass Review, Jackie B.

Ce que les utilisateurs n'aiment pas :

"Gérer de nombreux comptes avec LastPass n'est pas facile car chaque connexion est enregistrée et se termine par une sélection substantielle de comptes. Si vous devez nettoyer à fond, cela pourrait être difficile."

- LastPass Review, Hameed S.

4. Authy

Authy’s MFA solution vous permet de vaincre les cybercriminels et d'éviter les prises de contrôle de compte avec une sécurité plus robuste. L'application d'authentification d'Authy est simple à configurer et apporte l'avenir de l'authentification forte à la commodité de votre appareil.

Ce que les utilisateurs aiment :

"De nos jours, un mot de passe ne suffit pas ; il est insuffisant face à tant d'insécurité informatique ; c'est pourquoi les applications d'authentification à deux facteurs sont plus que nécessaires. Authy combine deux éléments ; sécurité et style. J'aime l'interface car elle intègre toutes les icônes des comptes que nous gardons.

Son interface a les caractéristiques que je considère essentielles dans toute application qui n'est pas complexe à utiliser et dont l'utilisation est intuitive. Elle se démarque des autres applications similaires. Ce que j'aime le plus dans cette application, c'est que si je change de smartphone, la migration de tous mes comptes n'est pas un casse-tête comme dans d'autres applications. Il suffit d'installer Authy et de se connecter avec mon numéro de téléphone et mon e-mail. Une autre caractéristique remarquable est que je peux autoriser l'utilisation de plusieurs appareils."

- Authy Review, Marta L.

Ce que les utilisateurs n'aiment pas :

"Authy n'a pas de version de bureau, ce qui signifie qu'il ne peut être obtenu et utilisé que depuis l'appareil mobile, et pour effectuer tout type de transaction avec, il est nécessaire de l'avoir sur soi. Un point qui reste car il limite le temps lors de la réalisation d'une opération."

- Authy Review, Tyler A.

5. Ping Identity

Ping Identity offre des solutions d'identité qui répondent à vos défis, besoins et environnement uniques. Il optimise la sécurité des comptes et la commodité avec divers facteurs d'authentification, permettant aux entreprises d'équilibrer la sécurité et l'expérience utilisateur pour les types d'identité de la main-d'œuvre, des clients et des partenaires avec plusieurs options de déploiement cloud, y compris l'identité en tant que service (IDaaS), le logiciel conteneurisé, et plus encore.

Ce que les utilisateurs aiment :

"Ping utilise des normes ouvertes qui aident à augmenter son interopérabilité avec d'autres applications. Cette utilisation de normes ouvertes et la stabilité générale en font une excellente plateforme pour baser l'authentification des utilisateurs. L'utilitaire de mise à niveau fourni rend les mises à niveau faciles à réaliser. Le groupe de services professionnels de Ping a également été excellent et a été un véritable partenaire lors de la mise en œuvre et d'autres projets supplémentaires."

- Ping Identity Review, Anthony S.

Ce que les utilisateurs n'aiment pas :

"L'UI/UX laisse un peu à désirer ; naviguer dans le processus de configuration de votre application ou accomplir des tâches de support peut être un peu difficile. La documentation est correcte, et le support est toujours prêt à aider.

Les notifications et événements seraient agréables à avoir (certifications expirant, etc.).

Une vue plus "logique" sur les connexions et les applications serait instrumentale lors de la gestion de plusieurs applications avec différentes connexions."

- Ping Identity Review, Tyler A.

Gardez les comptes utilisateurs protégés contre les accès non autorisés

L'authentification à deux facteurs double la sécurité de vos comptes utilisateurs en mettant au défi l'utilisateur de prouver son identité deux fois et valide que l'utilisateur est réellement celui qu'il prétend être.

Gardez vos comptes sécurisés tout en offrant une expérience de connexion supérieure à vos utilisateurs.

Vous voulez améliorer encore l'expérience utilisateur ? En savoir plus sur l'authentification unique et comment elle simplifie l'authentification.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.