Dans un monde numérique de plus en plus centré sur les données, la sécurité ne peut pas être compromise.

L'accès à distance continue d'être un sauveur pour les opérations informatiques dans le paysage post-pandémique. Cependant, malgré ses nombreux avantages, la technologie ne vient pas sans défis. Le plus grand défi est l'exposition aux cyberattaques lors de l'interaction avec des systèmes sur des réseaux non sécurisés. Le shell sécurisé (SSH) a été un changement de paradigme pour surmonter ce problème.

Qu'est-ce que SSH ?

Le shell sécurisé (SSH) est un protocole réseau à distance qui permet aux administrateurs système d'accéder, contrôler et modifier des serveurs sur des réseaux non sécurisés. Il garantit que toutes les communications sont cryptées en fournissant un accès sécurisé lors de la connexion à un système distant pour exécuter des commandes.

Le logiciel d'émulation de terminal est livré avec un protocole de transfert de fichiers SSH automatique (SFTP) et aide les utilisateurs à accéder aux fichiers de manière sécurisée et à gérer les fichiers à distance.

Bien que SSH ait été développé pour les systèmes d'exploitation de type Unix, tels que Linux et macOS, il fonctionne également sur Windows. Vous avez seulement besoin d'un client SSH comme PuTTy pour ouvrir des connexions SSH sur votre système.

Comment fonctionne SSH ?

Avant SSH, il n'y avait pas de moyen sécurisé de connecter des ordinateurs à distance.

Disons que vous avez un document confidentiel à partager avec votre collègue. Lorsque vous le passez à travers la longue chaîne de contacts qui vous relie, il y a un risque que quiconque lise le contenu à l'intérieur. La seule façon d'éviter cette invasion de la vie privée est que ces documents soient verrouillés avec une clé unique que seul votre collègue peut accéder.

Les 3 couches du protocole SSH :

- Couche de transport : Sécurise le contact entre le serveur et le client, fournit le cryptage des données et établit l'intégrité des données.

- Couche d'authentification : Effectue l'authentification du client pour le serveur, confirmant l'identité de l'agent opérant.

- Couche de connexion : Multiplexe le tunnel SSH en canaux logiques après l'authentification.

Le protocole de shell sécurisé fonctionne sur un modèle client-serveur et utilise la cryptographie à clé publique pour vérifier le client. Il fournit un moyen crypté d'échanger des informations, indépendamment de l'infrastructure réseau sous-jacente.

.png)

Il y a deux étapes impliquées dans l'établissement d'une connexion SSH. Tout d'abord, les systèmes doivent décider mutuellement des normes de cryptage pour protéger les communications futures. Ensuite, l'utilisateur doit s'authentifier. Si les identifiants correspondent, l'accès est accordé.

SSH fonctionne avec des connexions comme le protocole de contrôle de transmission (TCP) pour envoyer des données sous forme de paquets. Une fois la connexion établie, il utilise différents algorithmes de cryptage SSH pour garantir la confidentialité et l'intégrité des données entre le client et le serveur.

Les informations à l'intérieur de ces paquets de données sont décryptées par le serveur avec un code d'authentification de message disponible uniquement pour le serveur et le client. Et c'est ainsi que les données sont transférées en toute sécurité sur des réseaux non sécurisés car SSH crypte les données, pas la connexion entre les systèmes.

Consultez mon avis sur les meilleurs émulateurs de terminal pour trouver le choix parfait pour vos sessions SSH, que vous soyez sur Windows, Mac ou Linux.

Vous voulez en savoir plus sur Logiciel d'émulation de terminal ? Découvrez les produits Émulateur de terminal.

Un bref historique de SSH

Avant SSH, le protocole de réseau Teletype (Telnet) était utilisé pour accéder et modifier des fichiers en se connectant à des ordinateurs à distance. En 1995, Tatu Ylönen, un chercheur de l'Université de technologie d'Helsinki en Finlande, a conçu SSH pour remplacer les protocoles non sécurisés comme Telnet. SSH a assuré que les forces externes ne pouvaient pas intercepter les données privées, ce qui était l'une des menaces de sécurité les plus importantes de Telnet.

La première version du shell sécurisé est devenue connue sous le nom de SSH-1 et a rapidement été un outil populaire dans les industries. Bientôt, l'Internet Engineering Task Force (IETF) a commencé à travailler sur le développement d'un successeur à ce protocole. En 2006, SSH-2 a été introduit avec des améliorations de sécurité et est devenu la nouvelle norme.

SSH-2 utilise différents algorithmes de cryptage et d'authentification. C'est une réécriture complète du protocole original et intègre des protections intégrées contre les défis connus de SSH1.

Caractéristiques principales de SSH

Généralement, SSH est utilisé pour établir une connexion sécurisée avec un serveur distant. Mais il est également utilisé pour transférer des fichiers en toute sécurité, rediriger des ports, monter des répertoires distants, rediriger l'interface graphique et proxy le trafic arbitraire.

Jetez un œil à certaines des caractéristiques principales de SSH.

SSHD

Établir une connexion nécessite que l'ordinateur distant exécute le démon SSH (SSHD). Ce programme trouve et authentifie les demandes de connexion. Il utilise le protocole SSH pour crypter l'échange de données entre les hôtes locaux sur des réseaux non sécurisés.

Il existe également un enregistrement d'empreinte digitale de shell sécurisé (SSHFP) qui équipe les empreintes de clé hôte publique pour vérifier l'authenticité de l'hôte.

Tunneling SSH et redirection de port

La technologie de redirection de port ou de tunneling redirige le trafic non crypté sur un réseau via un canal crypté. OpenSSH, un serveur SSH open-source populaire, prend en charge trois types de redirection de port : locale, distante et dynamique. Il peut également mettre en œuvre des réseaux privés virtuels (VPN) pour accéder à du contenu géo-restreint à travers des pare-feu.

Clés et agents SSH

Parmi les divers mécanismes d'authentification dans SSH, l'utilisation de clés est la plus sécurisée par rapport aux mots de passe. Une clé est cryptée pour une sécurité améliorée et ne peut être utilisée qu'après l'avoir décryptée en entrant une phrase secrète. De plus, les clés SSH, combinées à un agent d'authentification, peuvent protéger vos comptes informatiques sans mémoriser de mots de passe ou les entrer à plusieurs reprises.

4,88 millions de dollars

est le coût moyen mondial par violation de données en 2024.

Source : Statista

Technologies de cryptage utilisées par SSH

Ce qui distingue SSH, c'est qu'il utilise la technologie de logiciel de cryptage pour transférer des informations en toute sécurité. Il protège tout le trafic entre le client et le serveur, rendant difficile pour les cyberattaquants d'accéder aux données cryptées. Il existe trois méthodes de cryptage SSH :

1. Cryptage symétrique

Dans le cryptage symétrique, une clé secrète est utilisée pour crypter et décrypter les données par le client et le serveur. Ainsi, toute personne ayant accès à la clé peut crypter les données partagées. Chaque clé est unique pour les sessions SSH individuelles et est générée avant l'étape d'authentification du client.

Ce processus est très sécurisé car il est effectué par un algorithme d'échange de clés unique. Même si un système externe accède au fichier, il ne pourra pas décrypter les informations car l'algorithme d'échange de clés sera inconnu.

2. Cryptage asymétrique

Cette méthode diffère du cryptage symétrique car elle utilise deux clés SSH : privée et publique. Ces clés sont appariées à l'aide d'algorithmes mathématiques complexes et fonctionnent ensemble pour crypter et décrypter les messages.

Tout le monde peut utiliser la clé publique pour crypter, mais seul le destinataire de la clé privée peut décrypter ce message. Le mécanisme derrière le cryptage et le décryptage est entièrement automatisé.

3. Hachage

Cette méthode n'est pas la même que le cryptage mais est une forme différente de cryptographie utilisée dans les connexions SSH. Le hachage est unidirectionnel et irréversible, ce qui signifie qu'il ne peut pas être décrypté.

L'algorithme de hachage fournit une valeur hexadécimale unique d'une longueur fixe qui vérifie tout sur le fichier. SSH utilise le hachage pour vérifier l'authenticité d'un message, garantissant qu'il n'a pas été altéré.

Top 5 des logiciels d'émulation de terminal

*Ce sont les cinq principaux logiciels d'émulation de terminal du rapport Grid® de l'automne 2024 de G2.

Importance des clés SSH

Le protocole SSH est l'une des méthodes de cryptage les plus sécurisées aujourd'hui. Il ajoute plus de sécurité, renforce la crédibilité et offre des moyens pratiques de gérer les données sensibles.

L'un des principaux défis auxquels les entreprises de tous les secteurs sont confrontées est le manque de moyens pour étendre la sécurité sur site. Avec SSH, les administrateurs peuvent protéger l'intégrité des données et les modifications apportées au serveur. Grâce à ses méthodes de cryptage, le protocole SSH offre la plus haute protection contre les actions malveillantes telles que l'interception de données ou l'invasion de serveurs avec des informations confidentielles.

Les clés SSH restreignent l'accès aux données uniquement à l'utilisateur authentifié, offrant plus de contrôle à une entreprise. Ce protocole de sécurité SSH contrôle également l'accès aux machines ou serveurs distants en bloquant l'accès non autorisé à ces systèmes.

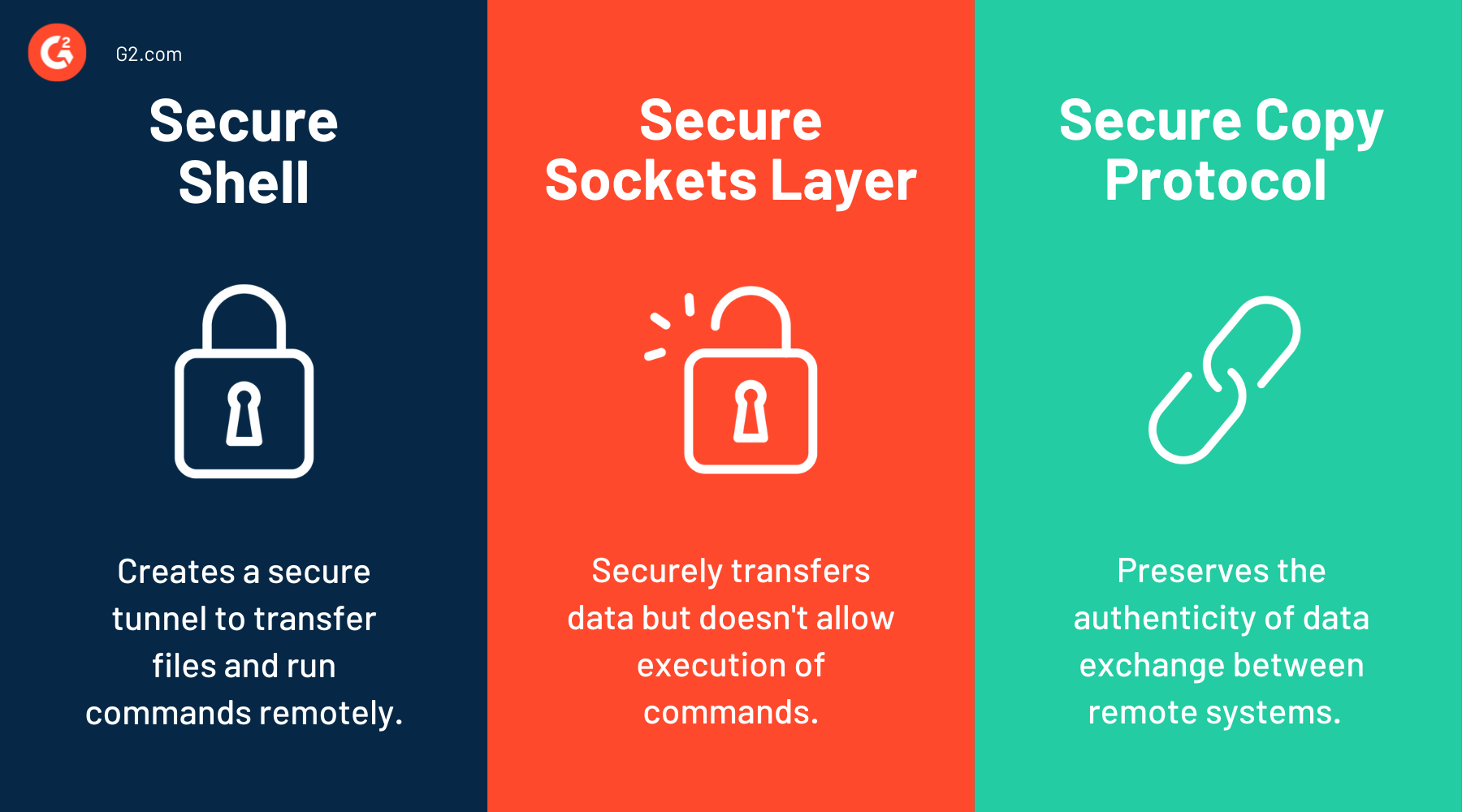

SSH vs. SSL vs. SCP

Bien que ces trois mécanismes soient utilisés pour crypter et sécuriser les connexions entre les systèmes, il existe quelques différences clés.

SSH est un protocole réseau cryptographique. Il permet le transfert de fichiers sécurisé, l'accès et la configuration de systèmes distants pour exécuter des commandes en toute sécurité. Le protocole de sécurité des sockets (SSL) est un protocole de sécurité qui ne permet pas d'exécuter des commandes à distance comme SSH.

Le protocole de copie sécurisée (SCP) est un protocole réseau qui utilise une connexion sécurisée SSH pour transférer des fichiers. Cependant, SCP se concentre sur la sécurisation de l'intégrité de l'échange de données et ne peut pas être utilisé pour accéder ou contrôler des appareils à distance comme SSH.

Commandes SSH courantes

Bien que les commandes SSH aient également des implémentations graphiques, elles sont généralement exécutées à l'aide d'émulateurs de terminal ou exécutées dans le cadre d'un script avec des interfaces de ligne de commande (CLI).

Voici quelques exemples de commandes SSH et leur fonctionnalité.

| Commande SSH | Fonction |

| ssh-keygen | Crée une nouvelle paire de clés d'authentification pour SSH |

| ssh-copy-id | Utilisé pour copier, installer et configurer une clé SSH |

| ssh-agent | Suit les clés d'identité et permet de se connecter à un serveur sans ressaisir les mots de passe |

| ssh-add | Ajoute une clé à l'agent d'authentification SSH et impose le SSO |

| scp | Version SSH de rcp (copie à distance), copie des fichiers d'un ordinateur à un autre |

| sftp | Version SSH des solutions de protocole de transfert de fichiers (FTP), copie des fichiers d'un système à un autre |

Cas d'utilisation de SSH

SSH permet aux organisations de communiquer en toute sécurité sur Internet. Il ne présente pas les complications des processus traditionnels, comme Telnet ou FTP, et offre un accès facile grâce à des mécanismes automatisés. Les administrateurs système utilisent SSH pour :

- Établir des canaux de communication entre les machines locales et les hôtes distants

- Exécuter des commandes sur un serveur distant à l'aide d'une interface de ligne de commande

- Se connecter automatiquement aux serveurs pour modifier les configurations

- Effectuer des tâches de gestion à distance comme les sauvegardes, l'installation de logiciels, les mises à jour et le dépannage

- Fournir des options de connexion unique pour accéder à plusieurs comptes utilisateur sans mots de passe

- Créer un processus d'authentification sécurisé pour la gestion de base de données

- Activer l'authentification par clé pour une automatisation sécurisée

Quelle est la sécurité de SSH ?

L'une des principales questions concernant SSH est : "Quel avantage en matière de sécurité est fourni par SSH ?" SSH a de nombreuses fonctionnalités de sécurité, soulignant comment il protège les données sensibles, améliore l'authentification des utilisateurs et protège contre diverses menaces cybernétiques :

- Cryptage fort : SSH utilise des algorithmes de cryptage robustes, comme AES, pour protéger les données en transit et garantir la confidentialité contre l'écoute clandestine.

- Authentification par clé publique : Il utilise la cryptographie à clé publique pour l'authentification, permettant aux utilisateurs de se connecter sans transmettre de mots de passe, réduisant ainsi le risque de vol d'identifiants.

- Intégrité de la session : SSH inclut des mécanismes pour vérifier que les données envoyées et reçues n'ont pas été altérées, protégeant contre la falsification.

- Protection contre les menaces cybernétiques : Il protège contre les attaques telles que les attaques de l'homme du milieu, l'usurpation d'adresse IP et la manipulation de données.

- Contrôle d'accès : SSH permet aux administrateurs de gérer efficacement l'accès des utilisateurs et de révoquer les autorisations si nécessaire.

- Normes largement acceptées : Il utilise des pratiques cryptographiques bien établies reconnues dans la communauté de la cybersécurité, renforçant la confiance dans sa sécurité.

- Mises à jour régulières : Des mises à jour continues et des correctifs de sécurité aident à se protéger contre les menaces émergentes et à maintenir un environnement sécurisé.

SSH est-il plus sûr qu'un VPN ?

Un réseau privé virtuel (VPN) est construit sur une infrastructure réseau publique comme Internet. Il masque votre adresse IP en cryptant et en acheminant le trafic via un serveur distant. Il protège vos informations personnelles lorsque vous accédez à un Wi-Fi public et garantit que personne ne peut espionner vos données ou suivre votre géolocalisation en vérifiant votre adresse IP ou votre nom d'hôte.

Le logiciel VPN est facile à utiliser et offre un cryptage et une protection de la vie privée de premier ordre. À première vue, SSH semble similaire aux services VPN, mais il existe quelques différences.

Bien que ces deux technologies ajoutent une couche de sécurité supplémentaire lors de la navigation sur le Web, SSH fonctionne sur les systèmes, tandis qu'un VPN sécurise votre réseau. Ainsi, entre SSH et VPN, ce dernier offre une protection plus élevée et est plus facile à configurer en tant que solution d'entreprise.

Avantages et défis de SSH

Comme tout autre protocole de sécurité, SSH est un mélange qui offre d'excellents avantages et quelques défis. Comprendre ces deux facteurs à un niveau plus profond aidera les entreprises à tirer le meilleur parti de leurs implémentations de protocole SSH.

Avantages de SSH

Les mécanismes de cryptage supérieurs de SSH en font le meilleur choix pour les applications commerciales. Voici quelques-uns des principaux avantages de l'utilisation de SSH.

- Fournit un accès sécurisé sans partager de mots de passe avec plusieurs utilisateurs

- Exécute des commandes shell sur un ordinateur distant

- Rationalise la gestion des autorisations en permettant à toutes les parties de se connecter en tant que même utilisateur

- Facilite la gestion des fichiers à distance pour les administrateurs

- Permet la révocation de l'accès au besoin

- Protège contre les cyberattaques telles que le routage de source IP, l'usurpation d'identité et la manipulation de données

- Permet le tunneling d'autres protocoles comme FTP et la sécurité DNS

- Utilise des paires de clés uniques au lieu des identifiants de connexion traditionnels

Défis de SSH

Bien que SSH soit considéré comme un tout-en-un en termes de sécurité, il est connu pour avoir certaines vulnérabilités, telles que :

- Violation des réglementations de sécurité en raison de transactions SSH sortantes non restreintes

- Mauvaise gestion des clés SSH peut entraîner une prolifération des clés conduisant à des cyberattaques

- Réponse lente aux commandes à large bande passante sur des réseaux SSH plus lents

- Retard dans le processus de réponse aux incidents donne aux pirates plus de temps pour accéder aux données confidentielles

- Manque d'options de surveillance pour les données cryptées en raison de la difficulté et des dépenses supplémentaires

- L'exposition des ports SSH peut servir de porte dérobée aux attaques de logiciels malveillants

Meilleures pratiques SSH

Bien que SSH se soit imposé comme la norme de l'industrie en matière de sécurité, il n'est aussi sécurisé que les configurations appliquées au serveur et au client. Garder à l'esprit les meilleures pratiques du shell sécurisé est fondamental pour prévenir les menaces de cybersécurité.

Activer l'authentification à deux facteurs

Un système avec authentification à deux facteurs activée nécessite deux formes de vérification différentes pour fournir l'accès. Étant donné que les organisations utilisent SSH pour établir une connexion sécurisée avec des systèmes distants, imposer une autre couche de sécurité SSH est essentiel pour offrir une protection complète.

Les administrateurs système doivent s'assurer que les utilisateurs se connectant à un système distant via SSH s'authentifient avec plus d'un identifiant. Cette pratique rend cette méthode d'authentification plus sécurisée qu'un mot de passe, qui peut être piraté, ou une seule clé SSH.

Désactiver la connexion de l'utilisateur root

L'accès root SSH peut être risqué car il donne un accès complet et un contrôle sur l'ensemble du système. Désactiver la connexion de l'utilisateur root est nécessaire car elle est activée par défaut, ce qui permet aux pirates de rechercher facilement des identifiants.

Conseil : Les administrateurs peuvent modifier les paramètres de connexion de l'utilisateur root en mettant à jour le fichier de configuration SSH (/etc/ssh/sshd_config) et en définissant l'option "PermitRootLogin" sur "no."

La meilleure façon de résoudre ce problème est de créer des connexions individuelles. Cela permet de contrôler ce à quoi chaque utilisateur peut accéder, ce qui facilite le suivi et l'audit de chaque activité.

Utiliser des certificats SSH pour l'authentification client

L'authentification par clé SSH est supérieure aux mots de passe réguliers. Mais lors de la sécurisation d'un processus de connexion à distance, vous devez vous rappeler les complexités de la gestion des clés SSH.

Les clés SSH sont basées sur du texte et présentent le risque d'être copiées ou piratées. C'est pourquoi l'authentification avec des certificats SSH est une option plus puissante, car elle peut sécuriser le processus de connexion avec des clés publiques et fournir un certificat pour vérifier l'authenticité de chaque clé.

Imposer un pare-feu

Un pare-feu non seulement examine le trafic entrant et sortant, mais surveille également le trafic au sein d'un réseau, ce qui aide à sécuriser le serveur. Il fonctionne sur un ensemble de règles prédéterminées et peut réduire les risques de cyberattaques.

En configurant votre pare-feu, vous pouvez activer le filtrage de paquets, ce qui signifie qu'il peut accepter ou rejeter des paquets de données et prendre la meilleure décision pour sécuriser votre système. Vous pouvez également filtrer l'accès des utilisateurs et recevoir des alertes sur les tentatives d'accès non autorisées avec le bon logiciel de pare-feu.

Changer le numéro de port par défaut

Sur les systèmes Linux, le serveur par défaut de SSH fonctionne sur le numéro de port 22. Lors de la recherche de serveurs SSH ouverts, le port par défaut est la première chose que les pirates examinent.

Bien que cela n'améliore pas nécessairement la sécurité globale, changer le port par défaut sécurisera votre serveur en cachant le port SSH des attaques comme la force brute. Cela vous cache également des bots à la recherche de serveurs SSH ouverts à attaquer et à accéder.

Ce n'est pas une question de si, mais de quand.

Il y a beaucoup de vérité dans le vieil adage, "Prévenir vaut mieux que guérir." La cybersécurité ne doit pas être prise à la légère dans l'environnement commercial actuel où les actifs numériques ont tant de valeur pour une entreprise.

SSH est un outil puissant pour les administrateurs informatiques pour protéger les entreprises contre l'accès non autorisé et le vol de données. Le bon mélange de solutions de sécurité peut aider à créer un système robuste exempt de risques d'attaques cybernétiques.

Consultez le meilleur logiciel de gestion des clés de cryptage pour appliquer des politiques de sécurité pour votre stockage et distribution de clés.

Cet article a été initialement publié en 2023. Il a été mis à jour avec de nouvelles informations.

Washija Kazim

Washija Kazim is a Sr. Content Marketing Specialist at G2 focused on creating actionable SaaS content for IT management and infrastructure needs. With a professional degree in business administration, she specializes in subjects like business logic, impact analysis, data lifecycle management, and cryptocurrency. In her spare time, she can be found buried nose-deep in a book, lost in her favorite cinematic world, or planning her next trip to the mountains.