De nombreuses personnes et entreprises gèrent vos informations personnelles.

Mais la grande majorité d'entre elles ne les utiliseraient jamais de manière à avoir des conséquences graves. Elles vous soutiendront généralement en premier. Cependant, d'autres peuvent collecter et stocker vos informations à votre insu – qu'ils copient les frappes de clavier pendant que vous rédigez un article de recherche ou qu'ils volent vos informations de carte de crédit auprès d'une grande marque comme Target.

Ces individus hostiles utilisent des programmes tels que les logiciels espions pour enregistrer et stocker l'activité des utilisateurs. Pour aider à prévenir cela, les gens utilisent des logiciels antivirus pour détecter et supprimer les logiciels espions, car ils peuvent finalement compromettre la vie privée en ligne des utilisateurs.

Qu'est-ce qu'un logiciel espion ?

Un logiciel espion est un logiciel qui suit votre activité sur un ordinateur ou un appareil mobile, collecte et enregistre des informations, puis transmet ces informations à une autre partie.

Les logiciels espions sont utilisés à de nombreuses fins, mais ils sont presque toujours malveillants. Ils peuvent prendre des captures d'écran de votre écran d'ordinateur, des enregistrements vidéo de vous utilisant votre webcam, et même des enregistrements audio via votre microphone.

Parfois, ils collectent des informations de votre disque dur, comme des documents ouverts et des sites web visités. Les logiciels espions peuvent recueillir vos adresses e-mail, mots de passe pour des sites web ou applications, numéros de carte de crédit, informations de compte bancaire, et d'autres données sensibles telles que votre mot de passe Wi-Fi. Par exemple, les autorités de police peuvent utiliser des logiciels espions pour localiser des criminels, tandis que les escrocs peuvent les utiliser pour profiter d'utilisateurs non méfiants qui ne savent pas mieux.

Parce que les logiciels espions ne nécessitent pas de consentement avant de collecter des informations, ils sont souvent considérés comme une invasion de la vie privée. Beaucoup de gens pensent que les logiciels espions sont des logiciels malveillants parce que tant de programmes malveillants sont conçus pour collecter des informations sensibles de la même manière : silencieusement, invisiblement, et sans la connaissance ou le consentement de l'utilisateur.

Types de logiciels espions

Avant de plonger profondément dans les types de logiciels espions, jetez un œil à trois catégories importantes :

- Logiciels espions basés sur le matériel suivent l'activité à l'aide d'un dispositif physique installé sur votre ordinateur portable ou de bureau. Le type le plus courant de logiciel espion basé sur le matériel est une caméra cachée dans le cadre d'un ordinateur portable.

- Logiciels espions basés sur le logiciel est une application installée sur votre appareil qui enregistre tout ce que vous faites. La plupart des gens ne connaissent pas ce type car il est bien caché.

- Traceurs web sont des paquets sournois que les sites web intègrent dans leur code pour suivre l'activité des utilisateurs.

Il existe plusieurs types de logiciels espions et chacun est utilisé à des fins différentes. Voici un aperçu de certains des types les plus courants :

Voleurs de mots de passe

Les voleurs de mots de passe volent vos identifiants de connexion de divers sites web et peuvent essayer d'obtenir vos numéros de carte de crédit lorsque vous faites des achats en ligne. Les voleurs de mots de passe sont un type de cheval de Troie installé pour voler des mots de passe à partir de navigateurs web populaires et de programmes tels qu'Internet Explorer, Google Chrome, Opera et Mozilla Firefox.

Ces programmes malveillants se cachent dans d'autres programmes et passent souvent inaperçus. Ils peuvent fonctionner sur un ordinateur comme un simple morceau de code ou prendre l'apparence d'un programme que l'utilisateur pourrait raisonnablement installer. Les voleurs de mots de passe peuvent également télécharger d'autres logiciels malveillants sur l'ordinateur à l'insu de l'utilisateur.

Signes que votre ordinateur peut être compromis par un voleur de mots de passe :

- Messages d'erreur étranges lors de l'utilisation de sites web et d'applications

- L'incapacité de se connecter à certains sites

- Téléchargements à partir de sites web que vous n'avez pas initiés

- Pop-ups et publicités inhabituels apparaissant sur votre écran

Trojans bancaires

Les trojans bancaires permettent aux pirates de prendre le contrôle de votre compte bancaire en ligne, de voler de l'argent directement ou de modifier votre solde pour que vous ne réalisiez pas la différence. Ceux-ci peuvent être difficiles à détecter car ils apparaissent souvent comme des versions personnalisées de logiciels antivirus qui peuvent ne pas être facilement détectées comme fausses.

Infostealers

Les infostealers fonctionnent en collectant des informations de votre ordinateur – ils rassemblent toutes sortes de choses, y compris des documents financiers et des photos personnelles. Ils peuvent également envoyer ces informations à celui qui a installé le logiciel espion en premier lieu.

Les infostealers utilisent des e-mails de phishing pour vous inciter à cliquer sur des liens contenant des logiciels malveillants cachés. Lorsque vous ouvrez un fichier infecté, le logiciel malveillant commencera à infecter votre ordinateur avec des logiciels espions qui peuvent enregistrer vos frappes de clavier, mots de passe, numéros de carte de crédit, informations de compte bancaire, et d'autres informations personnelles à votre insu.

Keyloggers

Les keyloggers sont essentiellement un moteur de recherche de pirate pour votre ordinateur - ces programmes enregistrent tout ce que vous tapez sur votre clavier, y compris les noms d'utilisateur et mots de passe pour des services comme le courrier électronique et la banque en ligne.

Les keyloggers collectent des informations sur l'activité d'un ordinateur, y compris les frappes de clavier, les sites web visités, l'historique de recherche, les discussions par e-mail, les dialogues de chatroom, et les identifiants système. Ces programmes peuvent surveiller l'activité des employés sur les ordinateurs de travail ou garder un œil sur l'activité internet des enfants.

Adware

L'adware est un logiciel qui affiche des publicités pour générer des revenus pour ses opérateurs. Certains professionnels de la sécurité le considèrent comme le précurseur des programmes indésirables modernes. L'adware malveillant utilise des méthodes sournoises pour se déguiser en légitime ou s'installer en même temps qu'un autre programme pour vous tromper et vous inciter à l'installer sur votre ordinateur, tablette ou appareil mobile.

L'adware est plus une nuisance agaçante qu'une menace de logiciel malveillant pour votre cybersécurité. Si les auteurs d'adware vendent votre comportement de navigation et vos informations à des tiers, ils peuvent les utiliser pour vous cibler avec des publicités plus personnalisées.

Logiciels espions mobiles

Les logiciels espions mobiles sont conçus pour surveiller et enregistrer les actions des utilisateurs finaux sur un appareil mobile sans leur connaissance ou permission. Une fois téléchargé, le logiciel espion mobile écoute les conversations tenues sur ou près du smartphone. Il peut également accéder aux données stockées sur ou transmises par l'appareil, y compris les journaux d'appels, les messages texte, les informations de localisation du système de positionnement global (GPS), et les photos.

Vous voulez en savoir plus sur Logiciel antivirus ? Découvrez les produits Antivirus.

Exemples de logiciels espions

Bien que certains logiciels espions soient inoffensifs et se contentent de suivre les habitudes de navigation d'un utilisateur, d'autres sont spécifiquement conçus à des fins malveillantes.

CoolWebSearch

L'un des logiciels malveillants les plus connus qui présente des capacités de logiciels espions est CoolWebSearch (CWS). Ce logiciel malveillant a été créé en 2006 et est largement disponible sur internet, infectant près de 10 millions d'ordinateurs dans le monde.

CWS vole des informations sensibles aux utilisateurs, y compris les mots de passe et les détails de compte bancaire. Il affecte les ordinateurs dans près de 100 pays et est préchargé avec d'autres types de logiciels malveillants.

Hawkeye

Les chercheurs des laboratoires Kaspersky ont découvert Hawkeye en 2012. Il vole des informations sensibles à partir d'appareils mobiles basés sur Android. Les développeurs derrière ce programme utilisent de faux certificats de sécurité pour contourner les mécanismes de sécurité de Google Play, leur permettant d'installer le logiciel malveillant sans que les utilisateurs sachent qu'il existe sur leurs appareils.

Hawkeye recueille des numéros de téléphone, des messages texte, et des enregistrements d'appels passés ou reçus sur l'appareil infecté. Il envoie ensuite ces données à ses créateurs.

Agent Tesla

Agent Tesla (AT) est l'un des logiciels espions les plus complexes et difficiles à détecter disponibles pour les pirates. AT entre généralement dans une machine comme un cheval de Troie ou un programme malveillant déguisé en autre chose. Une fois dans l'appareil, AT s'active comme un outil d'accès à distance (RAT), ce qui signifie qu'il peut non seulement voler vos données mais aussi contrôler entièrement votre système.

Pegasus

Pegasus est un logiciel espion développé par NSO Group, une entreprise israélienne de cyber-armes. Il cible les téléphones mobiles et autres appareils fonctionnant sous la plupart des versions du système d'exploitation iOS d'Apple et Android de Google. Pegasus peut exploiter des vulnérabilités, y compris des exploits zero-day.

Depuis 2018, Pegasus peut lire les messages texte, suivre les appels, collecter les mots de passe, suivre la localisation, accéder au microphone et à la caméra de l'appareil cible, et récolter des informations à partir d'applications. Le logiciel espion tire son nom de Pégase, le cheval ailé de la mythologie grecque qui a transporté Zeus sur Terre.

Comment fonctionne un logiciel espion ?

Si vous recevez une notification de votre système d'exploitation indiquant que des données ont été envoyées à un tiers inconnu, vous avez rencontré un logiciel espion. Strictement parlant, un logiciel espion est un logiciel qui peut s'introduire sur votre appareil à votre insu via un package d'installation d'application, une pièce jointe de fichier, ou un site web malveillant.

Les logiciels espions peuvent s'introduire sur votre appareil de plusieurs manières :

- Télécharger une application gratuite contenant un virus

- Cliquer sur le mauvais lien lors de la navigation

- Acheter un téléphone ou un ordinateur qui en est déjà équipé

Les acteurs malveillants peuvent intégrer des logiciels espions dans le firmware des appareils. Cela signifie que même si le système d'exploitation est réinitialisé aux paramètres d'usine, il sera là et fonctionnera. Les gouvernements ou les grandes entreprises utilisent généralement ce type de logiciel espion pour obtenir des informations sur les actions de leurs employés, mais les individus peuvent également l'utiliser pour surveiller leurs partenaires ou employés.

Les logiciels espions peuvent également prendre le contrôle de votre écran. Par exemple, il pourrait apparaître et vous demander si vous souhaitez accepter un appel vidéo d'un ami qui n'est pas actuellement en ligne.

Comment détecter un logiciel espion

Les logiciels espions sont un problème courant pour les utilisateurs d'ordinateurs portables et d'ordinateurs de bureau et peuvent être difficiles à détecter. Cependant, il y a certains signes qui pourraient indiquer que vous êtes infecté.

- L'ordinateur portable ou l'ordinateur ralentit : Si votre ordinateur a soudainement commencé à fonctionner très lentement ou à se figer, ou si des programmes ou applications se comportent de manière inhabituelle, votre ordinateur peut être infecté par un logiciel espion. Il a tendance à ralentir ou à planter les ordinateurs en utilisant la puissance de traitement et la mémoire.

- Des sites web aléatoires s'ouvrent dans le navigateur : Si vous êtes sûr que personne d'autre n'a accès à votre ordinateur et que vous remarquez que quelque chose semble un peu étrange, il n'y a pas de mal à regarder l'historique et les cookies de votre navigateur web pour voir quels sites néfastes pourraient se cacher. Souvent, ces programmes se laissent connectés à des sites de médias sociaux pour pouvoir continuer à suivre vos habitudes et informations, même lorsqu'ils ne sont pas activement en cours d'exécution.

Vous ne trouverez pas de logiciels espions dans des endroits en vue comme l'App Store d'Apple ou Google Play. Au lieu de cela, ils peuvent être trouvés sur des magasins d'applications moins réputés où les développeurs ne prennent pas le temps de vérifier que leurs applications sont sécurisées.

Les utilisateurs mobiles ne réalisent pas qu'ils utilisent des logiciels espions jusqu'à ce qu'ils remarquent quelque chose qui ne va pas avec leur téléphone. Voici quelques signes d'avertissement de logiciels espions :

- La batterie se décharge rapidement et ne dure pas plus de quelques heures

- L'écran s'assombrit et s'éclaircit de manière aléatoire

- Le téléphone émet des bruits étranges même lorsqu'il n'est pas utilisé

- L'affichage de fond a changé de l'image normale à une photo de coucher de soleil, de plage, ou quelque chose de similaire

Comment supprimer un logiciel espion

Dans le meilleur des cas, vous n'avez jamais à faire face à un logiciel espion. Mais si vous êtes ici, ce n'est probablement pas le cas.

Cependant, il y a plusieurs étapes que vous pouvez suivre pour minimiser les dommages que les logiciels espions peuvent causer.

- Examinez votre système et assurez-vous qu'il est exempt de toute infection – logiciels espions actifs, virus, et autres logiciels malveillants. S'il reste quelque chose sur votre système, cela pourrait créer d'autres problèmes à l'avenir.

- Communiquez avec vos institutions financières pour les avertir d'une activité frauduleuse potentielle. Cela peut sembler être une étape inutile, mais les gens découvrent souvent une violation lorsqu'ils commencent à voir des frais de carte de crédit étranges ou que leur compte bancaire est complètement vidé.

- Contactez les forces de l'ordre. Vous êtes légalement tenu de signaler toute fraude qui se produit dans votre région, alors n'essayez pas de gérer cela par vous-même ou de l'ignorer. Il vaut mieux laisser les professionnels s'en occuper que de risquer de perdre de l'argent à long terme.

- Procurez-vous un programme de cybersécurité robuste avec une réputation de suppression de logiciels malveillants. Cela vous aidera à vous assurer que vous n'aurez plus jamais à faire face à quelque chose comme ça – ou du moins pas avant longtemps.

Si votre téléphone est victime d'une infection par un logiciel espion, il existe des moyens de le supprimer. Tout d'abord, allez dans Paramètres, puis appuyez sur Applications. Ensuite, appuyez sur l'onglet Téléchargé. Ensuite, trouvez l'application qui ne devrait pas être là ou qui semble suspecte et appuyez sur Désinstaller.

Au cas où cela ne fonctionnerait pas, retournez au menu principal Paramètres et appuyez à nouveau sur Applications. Ensuite, appuyez sur Forcer l'arrêt, suivi de Désinstaller les mises à jour. Enfin, retournez à l'onglet Téléchargé et désinstallez toutes les autres applications qui n'ont pas besoin d'être sur votre téléphone. Si ces étapes ne suppriment pas le logiciel malveillant, alors réinitialiser votre appareil aux paramètres d'usine supprimera toute infection persistante.

Comment vous protéger des logiciels espions

Soyez prudent lorsque vous téléchargez des applications gratuites. Si une application semble trop belle pour être vraie, alors elle l'est probablement.

Avant de télécharger une application, lisez les avis et assurez-vous que d'autres utilisateurs n'ont pas signalé de spam par e-mail ou d'appels indésirables – un signe clair de logiciel espion. La meilleure façon de vous protéger contre les logiciels espions est d'avoir toujours un logiciel de suppression de logiciels espions à jour sur votre ordinateur et votre téléphone.

Les attaquants distribuent généralement des logiciels espions via des liens malveillants et des pièces jointes dans des e-mails de phishing. Soyez prudent lorsque vous ouvrez des liens et des pièces jointes dans des e-mails et des messages sur les réseaux sociaux provenant de sources inconnues ou suspectes.

Les logiciels espions peuvent être difficiles à éviter, surtout si vous ne savez pas vraiment ce que c'est ou comment il est utilisé. Voici quelques étapes que vous pouvez suivre pour vous protéger.

Soyez prudent lorsque vous consentez aux cookies

Lorsque vous visitez un nouveau site web, vous rencontrerez souvent une fenêtre contextuelle vous demandant si vous souhaitez accepter les cookies du site. Les cookies sont de petits fichiers que les sites web peuvent déposer sur votre ordinateur et suivre votre activité de navigation. Cela leur permet de créer un historique détaillé de vos déplacements sur internet, de ce que vous achetez, et de qui vous parlez.

Les cookies suivent vos mouvements en ligne afin que les sites web sachent qui vous êtes et puissent personnaliser leur contenu pour vous à l'avenir.

Installez une extension de navigateur anti-suivi

Les extensions de navigateur anti-suivi empêchent les sites web de suivre votre activité et de partager vos données à votre insu. Ces extensions ne sont pas seulement pour les personnes qui veulent se protéger des logiciels espions - elles sont également bonnes pour quiconque souhaite une meilleure confidentialité en ligne.

Vous pouvez même utiliser des extensions de navigateur anti-suivi sur des ordinateurs publics pour empêcher les autres de collecter les informations que vous entrez dans un formulaire sur un site web.

Utilisez l'authentification multi-facteurs

L'authentification multi-facteurs utilise trois méthodes d'authentification ou plus pour vérifier l'identité de l'utilisateur. Par exemple, vous pourriez utiliser un mot de passe comme un facteur, une empreinte digitale comme un autre facteur, et la localisation comme un troisième facteur. Cela garde les comptes d'utilisateurs sécurisés lorsque les mots de passe des utilisateurs sont compromis en raison d'une infection par un logiciel espion.

Mettez à jour les logiciels

Les entreprises de logiciels publient souvent des correctifs après avoir découvert des vulnérabilités qui peuvent exposer votre ordinateur aux pirates ou à d'autres acteurs malveillants qui veulent voler vos informations. Assurez-vous que tous vos logiciels sont à jour avec les derniers correctifs de sécurité afin que les pirates ne puissent pas exploiter des vulnérabilités connues.

Cela vous aidera à vous protéger contre toute violation ou attaque potentielle qui pourrait permettre à des tiers d'accéder à vos informations sensibles.

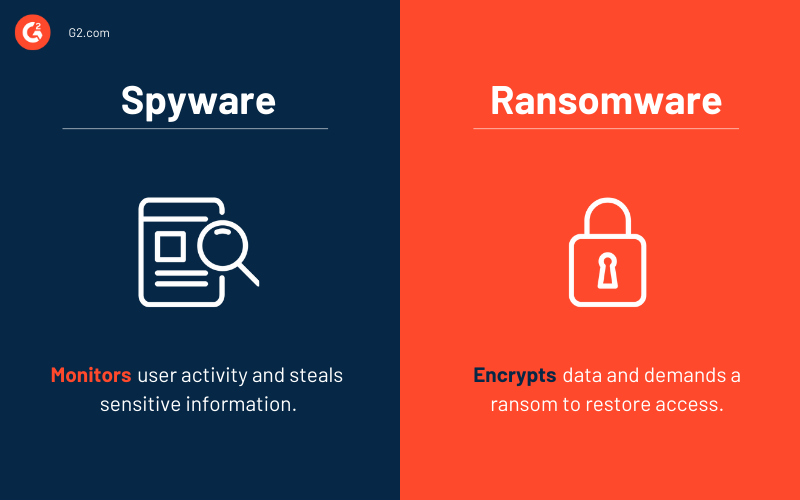

Logiciels espions vs. ransomwares

Les logiciels espions collectent des informations sur les utilisateurs sans leur connaissance et s'installent sans leur consentement. De nombreuses personnes installent accidentellement des logiciels espions lorsqu'elles téléchargent un programme gratuit ou ouvrent une pièce jointe d'e-mail.

Les ransomwares sont également installés sans la connaissance des utilisateurs, mais ils cryptent vos fichiers et les verrouillent. Cela signifie que vous ne pouvez pas y accéder à moins de payer une rançon aux pirates, qui est généralement de quelques centaines ou milliers de dollars, selon la gravité de l'attaque. Parfois, la rançon est beaucoup plus élevée – certains pirates demandent même des millions de dollars.

Ne le laissez pas espionner avec son petit œil

Les logiciels espions sont dangereux pour la vie privée des consommateurs mais encore pire pour les entreprises. Les logiciels espions peuvent voler des informations précieuses à une entreprise et les priver de leur avantage concurrentiel.

La meilleure façon d'éviter ce problème est de suivre des sites réputés lors du téléchargement de logiciels. N'installez que des programmes que des sites d'évaluation professionnels ont soigneusement examinés, et lisez toujours les conditions d'utilisation lors de l'installation d'applications.

En savoir plus sur la suppression des logiciels malveillants pour maintenir une posture de sécurité robuste.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.