Les entreprises modernes comprennent la valeur des données et leur sécurité.

Elles sont dévouées à la création de logiciels et d'applications web sécurisés. De nombreuses organisations forment les développeurs à écrire du code sécurisé et sensibilisent à la sécurité des données. Mais des vulnérabilités apparaissent encore.

Malgré le développement d'applications sécurisées, des erreurs se produisent. Ces erreurs ou failles de sécurité entraînent des violations de données à fort impact, sapant la réputation des entreprises avec des pertes financières considérables.

Quoi qu'il en soit, vous ne pouvez pas blâmer les développeurs pour ces vulnérabilités et lacunes. Ils ont beaucoup à faire avec des sorties urgentes et d'autres priorités et peuvent commettre des erreurs potentielles. Pour identifier et éviter les violations de sécurité, vous devez tester les applications. Il est préférable de le faire tôt dans le cycle de vie du développement logiciel (SDLC) en utilisant un logiciel de test de sécurité des applications statiques (SAST). Cela aide à détecter les vulnérabilités dans le code source et permet aux développeurs de les corriger rapidement.

Qu'est-ce que le SAST ?

La méthodologie de test de sécurité des applications statiques (SAST) analyse le code source d'une application pour repérer les vulnérabilités. Elle est réalisée aux premiers stades du cycle de vie du développement logiciel, permettant aux développeurs de réduire les risques de sécurité dans le code.

Le SAST ne nécessite pas une application entièrement fonctionnelle pour tester. Il offre un moyen rentable de corriger les problèmes et fournit un retour d'information en temps réel aux développeurs, les aidant à atténuer les vulnérabilités avant de passer à l'étape suivante du SDLC.

Le SAST est une méthode de test de sécurité en boîte blanche qui rend le cadre, les fichiers et le code source disponibles et accessibles. Il examine le code source pour trouver des vulnérabilités comme l'injection SQL et d'autres vulnérabilités du top dix de l'Open Web Application Security Project (OWASP).

Pourquoi le SAST est-il important ?

Le SAST examine le code source, les fichiers et le cadre sous-jacent avec la plus grande précision. Ces analyses sont configurées en fonction d'un ensemble de règles prédéterminées pour trouver et corriger les erreurs dans le code.

Les outils SAST identifient la ligne ou le fichier vulnérable exact, ce qui facilite la correction de ces vulnérabilités par les développeurs de logiciels. Ces outils offrent également une brève description du problème et une mesure de sa gravité. Le logiciel SAST s'adapte bien à la croissance des entreprises et permet à l'équipe d'économiser de l'argent à terme.

Identifier l'emplacement exact de l'erreur peut ne pas sembler un gros problème, mais du point de vue d'un développeur, cela fait gagner beaucoup de temps. Les développeurs passent du temps à trouver l'emplacement exact du problème, et les outils SAST leur permettent une détection rapide et facile. Cela aide les entreprises à évoluer et à sécuriser les données sensibles contre les cyberattaques, et à automatiser les vérifications pour identifier les faiblesses de sécurité.

Vous voulez en savoir plus sur Logiciel de test de sécurité des applications statiques (SAST) ? Découvrez les produits Test de sécurité des applications statiques (SAST).

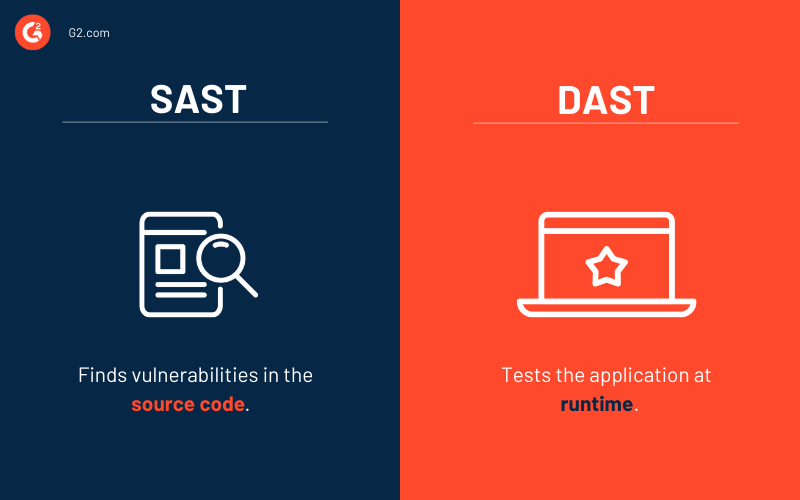

SAST vs. DAST

C'est un dilemme pour les organisations de choisir une méthode pour le test de sécurité des applications, que ce soit le SAST ou le DAST. En termes simples, le SAST et le test de sécurité des applications dynamiques (DAST) offrent une meilleure sécurité lorsqu'ils sont associés. Les deux ont leurs objectifs et cas d'utilisation uniques.

Le test de sécurité des applications dynamiques (DAST) teste l'application en cours d'exécution. C'est une méthode de test en boîte noire qui examine le programme pour identifier les moyens par lesquels des pirates malveillants pourraient l'exploiter.

Le DAST nécessite une application fonctionnelle pour effectuer le test de sécurité. Il ressemble à une tentative de piratage dans le monde réel et est comparativement coûteux car la correction d'une vulnérabilité trouvée lors du DAST nécessite que les développeurs de logiciels réévaluent l'application.

Les 5 meilleurs outils DAST incluent :

*Ce sont les cinq principaux logiciels de test de sécurité des applications dynamiques du rapport Grid® de l'automne 2021 de G2.

Le SAST et le DAST aident tous deux à garantir la sécurité des applications. Les défis posés par l'un sont souvent résolus par l'autre.

Principales différences entre SAST et DAST

Les différences entre SAST et DAST déterminent l'approche la plus favorable en fonction de la situation et de l'environnement. Les organisations adoptent généralement les deux pour des tests de sécurité complets.

|

Zone de différence |

SAST |

DAST |

|

Prérequis |

Nécessite le code source et l'analyse pour détecter les vulnérabilités. |

Nécessite une application entièrement fonctionnelle pour détecter et corriger les vulnérabilités. |

|

Temps |

Aide les parties prenantes à identifier les vulnérabilités aux premiers stades du développement logiciel. |

Détecte les vulnérabilités après la fin du cycle de développement logiciel. |

|

Coût |

Est moins coûteux car les vulnérabilités sont détectées aux premiers stades du SDLC avant que l'application ne passe en QA. |

Est plus coûteux car les vulnérabilités sont détectées à la fin du SDLC, et la correction est repoussée. |

|

Détection |

Ne peut pas trouver de problèmes d'exécution car il analyse le code source. |

Peut détecter les problèmes d'exécution car il analyse une application entièrement fonctionnelle. |

|

Compatibilité |

Prend en charge les applications web, les services et les clients lourds. |

Ne prend pas en charge d'autres types de logiciels. |

|

Approche |

Suit le test de sécurité en boîte blanche (approche développeur) qui teste l'application de l'intérieur vers l'extérieur. |

Suit le test de sécurité en boîte noire (approche pirate) qui teste l'application de l'extérieur vers l'intérieur. |

Défis du SAST

Les entreprises peuvent rencontrer certains défis lors de l'adoption du SAST ou du DAST. Ceux-ci informent les parties prenantes de l'approche la plus appropriée en fonction de leur cas d'utilisation unique.

Le SAST repose sur le code source statique pour détecter les vulnérabilités. Il peut identifier certaines vulnérabilités mais ignorer d'autres problèmes qui peuvent être exploités pendant l'exécution.

Le SAST peut parfois produire des résultats ambigus basés sur des règles prédéfinies. Cela peut contribuer à une erreur de faux positif ou négatif.

Avantages de l'utilisation conjointe du SAST et du DAST

Le SAST et le DAST ensemble offrent une sécurité renforcée et une gamme d'avantages. Les outils SAST analysent chaque ligne du code source pour détecter les vulnérabilités. Ils déterminent l'emplacement exact du problème et aident les développeurs à trouver et à corriger facilement les points faibles.

Le DAST, quant à lui, gère les parties complexes de la sécurité des applications. Les outils DAST analysent les éléments interconnectés en dehors du code source pendant l'exécution pour repérer les vulnérabilités. Cela aide les équipes DevOps à connaître les mauvaises configurations dans l'environnement d'une application et les menaces extérieures au code. Le DAST complète le SAST avec un cadre d'application externe, efficace pour une sécurité complète des applications.

Comment choisir un outil SAST

Considérez divers paramètres lors de la sélection d'un logiciel SAST le mieux adapté à vos besoins. Lors de la comparaison des logiciels SAST, vous pouvez utiliser un critère de sélection qui inclut :

- Compatibilité : Vérifiez si l'outil SAST prend en charge votre langage de programmation et le cadre sous-jacent dans le développement logiciel.

- Détection : Assurez-vous que le logiciel SAST trouve au moins les 10 principales vulnérabilités OWASP mentionnées ci-dessus.

- Précision : Mesurez le taux de faux positifs et négatifs pour déterminer la précision de l'outil SAST que vous envisagez.

- Intégration : Vérifiez que l'outil SAST fonctionne bien avec un environnement de développement intégré (IDE) et d'autres outils dans votre pipeline DevOps.

- Évolutivité : Assurez-vous que le programme SAST s'adapte à des projets plus importants et prend en charge plus de développeurs à l'avenir.

De plus, vérifiez si l'outil que vous envisagez est facile à configurer, à utiliser et correspond à votre budget. Vous pouvez lire les avis sur les logiciels soumis par de véritables utilisateurs sur G2 pour éclairer davantage votre décision d'achat.

Logiciel de test de sécurité des applications statiques

Le logiciel de test de sécurité des applications statiques (SAST) analyse le code source d'une application et permet aux développeurs de corriger les vulnérabilités sans exécuter le code, les aidant à résoudre les problèmes avant le déploiement.

Pour être inclus dans la catégorie des logiciels de test de sécurité des applications statiques (SAST), un produit doit :

- Identifier les vulnérabilités en testant les applications

- Exécuter un test statique sans exécuter le code

- Détecter les exploits et vulnérabilités relatifs

*Ce sont les cinq principaux logiciels de test de sécurité des applications statiques du rapport Grid® de l'automne 2021 de G2.

1. GitHub

GitHub est une plateforme de développement logiciel et d'hébergement internet populaire parmi les développeurs. Il aide à détecter les vulnérabilités du code source et permet aux développeurs de les corriger rapidement.

Ce que les utilisateurs aiment :

« La bonne chose est qu'il fonctionne sur Windows, Linux, Mac, etc. Il offre un essai gratuit, une autorisation de code, un outil de débogage, un suivi des bogues, une sécurité du code, un suivi des jalons, un contrôle de version, et bien plus encore. Il prend en charge presque tous les langages populaires. C'est un projet open-source, et même les grandes entreprises l'utilisent. Sa capacité à s'engager et à collaborer sur le code est très facile et fournit des résultats rapides. »

- Avis sur GitHub, Ankit S.

Ce que les utilisateurs n'aiment pas :

« Étant donné que les projets n'ont pas de fonctionnalités de compilation en ligne, il n'est pas possible de savoir si le mauvais code source a été envoyé ou non sans télécharger les codes sources et les essayer. »

- Avis sur GitHub, Şükrü O.

2. GitLab

GitLab est une plateforme DevOps qui combine le développement, la sécurisation et l'exploitation de logiciels en une seule application. Elle aide à réduire les coûts du processus de développement, à améliorer le temps de cycle de semaines à minutes, et à diminuer le temps de mise sur le marché tout en améliorant la productivité des développeurs.

Ce que les utilisateurs aiment :

« GitLab est un excellent moyen de cloner un dépôt sur un portail web. Vous pouvez créer un nombre quelconque de dépôts de projets ici et contrôler ses autorisations. L'outil sert de plateforme DevOps excellente et offre la possibilité de télécharger un extrait immédiatement. Le(s) fichier(s) téléchargé(s) peut être accessible par un nombre quelconque d'individus au sein de l'équipe et pourrait être modifié si nécessaire. GitLab contient également l'option de soulever et de suivre des problèmes. La fonctionnalité CI/CD fournit des fonctionnalités et des pipelines, des éditeurs, des travaux et des horaires pour automatiser les intégrations. »

- Avis sur GitLab, Giridhar P.

Ce que les utilisateurs n'aiment pas :

« Supposons que nous fusionnons une branche de fonctionnalité pour développer. Et de nombreux membres de l'équipe ont contribué leur code dans la branche de fonctionnalité particulière. Pendant la phase de fusion et de révision, nous pouvons voir les changements entre les deux branches. Ce serait bien si nous pouvions voir le nom de la personne également lorsque nous survolons les changements qui sont mis en évidence en vert. Cela aide si nous révisons en équipe. Nous pouvons clarifier les changements à ce moment-là au lieu de revenir en arrière et de regarder qui a ajouté les changements dans quel commit. »

- Avis sur GitLab, Debnita G.

3. Coverity

Coverity fournit des audits de sécurité et de qualité étendus pour de nombreux langages, cadres et plateformes d'infrastructure en tant que code et formats de fichiers couramment utilisés. Il intègre de manière transparente des tests de sécurité automatisés dans vos pipelines d'intégration et de déploiement continus (CI/CD) et prend en charge vos outils et flux de travail de développement existants.

Ce que les utilisateurs aiment :

« Pouvoir regrouper le serveur Coverity a été très utile. Nous avions 3 centres de développement dans le monde, et avec le regroupement, nous avons pu réduire l'impact sur les développeurs distants ainsi que consolider les identifiants des problèmes. Cela nous a permis d'avoir des rapports centralisés concernant l'état des projets. »

- Avis sur Coverity, Matt B.

Ce que les utilisateurs n'aiment pas :

« C'est une analyse au niveau du compilateur, donc pour 50 millions de lignes de code, cela prend du temps. Les résultats en valent la peine. »

- Avis sur Coverity, Glenn D.

4. Snyk

Snyk trouve et corrige automatiquement les vulnérabilités dans votre code, vos dépendances open-source, vos conteneurs et votre infrastructure en tant que code. Il prend en charge de nombreux langages de programmation et s'intègre facilement à vos outils, pipelines et flux de travail.

Ce que les utilisateurs aiment :

« Snyk est inestimable pour analyser les images fraîchement créées et plus anciennes pour les vulnérabilités. Lorsque vous pensez qu'une application nouvellement installée vous a couvert : pensez à nouveau. Snyk trouvera ces vulnérabilités non corrigées de longue date dans les applications et les bibliothèques que votre distribution ne trouvera pas ou n'a pas encore découvertes. »

- Avis sur Snyk, Aryan B.

Ce que les utilisateurs n'aiment pas :

« La façon dont les différents projets sont regroupés et présentés dans l'interface utilisateur pourrait être améliorée (surtout si vous en avez beaucoup et que vous utilisez plusieurs fonctionnalités, cela peut devenir rapidement déroutant). Il peut également être difficile de trouver comment utiliser une fonctionnalité spécifique, car la documentation est souvent difficile à naviguer. »

- Avis sur Snyk, Jean-Alexandre B.

5. Appknox

Appknox est une solution de sécurité des applications mobiles automatisée qui aide les entreprises et les développeurs à détecter et résoudre les problèmes de sécurité. Elle offre des modèles de déploiement flexibles et une variété d'approches d'engagement qui cristallisent vos exigences de sécurité.

Ce que les utilisateurs aiment :

« L'équipe a pris soin de tous nos besoins pour le web, le web mobile et les applications natives. De plus, peu d'entreprises peuvent effectuer des analyses et des tests de pénétration pour les SDK. Appknox fait tout. De l'analyse initiale aux approches de mitigation et à la ré-analyse, ils sont un guichet unique. Ils aident également à répondre à toute demande de suivi de personnes qui demandent plus de détails. Cela a été très précieux pour nous. »

- Avis sur Appknox, Amod S.

Ce que les utilisateurs n'aiment pas :

« Nous n'avons eu aucune raison de nous plaindre jusqu'à présent. Ils sont super proactifs et toujours ouverts aux commentaires. »

- Avis sur Appknox, Piyush R.

Développez des applications sécurisées

Le SAST vous aide à trouver les vulnérabilités du code source aux premiers stades du SDLC, vous permettant de les corriger à moindre coût. Vous pouvez tirer parti des capacités d'automatisation des outils SAST pour un processus de détection des vulnérabilités robuste et développer des programmes propres et sécurisés.

En savoir plus sur le logiciel DAST et comment vous pouvez l'utiliser avec les outils SAST pour développer et déployer des applications sécurisées.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.