Les hackers évoluent continuellement, tout comme leurs méthodes.

Avec l'évolution du paysage de la cybersécurité, les hackers ont stimulé leur créativité pour développer de nouvelles stratégies d'attaques informatiques. Les violations de sécurité sont plus fréquentes et technologiquement équipées qu'il y a dix ans.

La popularité croissante des outils de piratage modernes alimente de tels incidents. Ainsi, lorsque les attaquants adoptent des technologies de pointe pour nuire à la réputation de votre organisation, vous devez réagir et agir en conséquence. Le processus de test d'intrusion vous aide à découvrir les angles morts que les hackers peuvent utiliser pour compromettre votre cadre de cybersécurité.

Qu'est-ce que le test d'intrusion ?

Le test d'intrusion (ou pen testing) est une méthode pour explorer votre environnement informatique et identifier comment un hacker peut exploiter les vulnérabilités exposées. On l'appelle communément piratage éthique, car il implique que vos testeurs d'intrusion imitent l'acte du hacker mais avec permission.

Mais pour qu'il soit efficace, vous devez être proactif et cohérent. Utiliser des technologies comme les outils de test d'intrusion et les logiciels de scanner de vulnérabilités vous aidera à gérer les vulnérabilités que vous rencontrerez.

La première étape consiste à scanner votre infrastructure informatique pour détecter les vulnérabilités de sécurité. Une fois l'évaluation des vulnérabilités terminée, vous pouvez utiliser le test d'intrusion pour identifier les moyens qu'un hacker pourrait utiliser pour exploiter les faiblesses de votre environnement et construire un programme de gestion des vulnérabilités robuste.

Non seulement cela vous aide à améliorer votre posture de sécurité, mais cela vous permet également de prioriser les vulnérabilités en fonction des risques possibles qui leur sont associés. De plus, cela garantit que votre cadre de test répond aux exigences de différentes conformités.

Pourquoi avez-vous besoin de tests d'intrusion ?

Le test d'intrusion implique d'examiner toutes vos surfaces d'attaque possibles avant une véritable cyberattaque. Il est impératif de l'avoir en cycles continus car il protège votre cadre de sécurité de devenir une responsabilité coûteuse. Vous avez peut-être entendu un dicton populaire : la meilleure défense est une bonne attaque ; le test d'intrusion le complète dans le paysage de la cybersécurité.

Vous permet de dévoiler des failles de sécurité critiques

La meilleure façon de protéger votre environnement informatique des attaquants est de détecter vos faiblesses avant eux. Le test d'intrusion le fait en identifiant d'abord les vulnérabilités, puis en trouvant des moyens de les exploiter comme le ferait un hacker. Cela vous permet de protéger vos actifs informatiques contre d'éventuelles attaques.

Comme il implique de scanner votre réseau, vos systèmes, votre système d'exploitation (Mac OS, Microsoft Windows, Linux, etc.) et vos applications, il révèle les vulnérabilités critiques qui pourraient compromettre votre sécurité. Non seulement cela vous permet de mieux détecter les faiblesses de sécurité, mais cela dévoile également les failles cachées, comme celles des personnes par des techniques d'ingénierie sociale.

Vous pouvez prédire jusqu'à quel point les vulnérabilités de votre organisation peuvent être exploitées et prendre des mesures en conséquence.

Vous permet de prioriser la remédiation des vulnérabilités sévères

Comme le test d'intrusion examine l'étendue d'une attaque possible, il vous aide à prioriser la remédiation et vous permet de concevoir des plans à court et à long terme. Après un test d'intrusion bien mené, vous ne serez pas aveuglé par l'impact et la facilité d'exploitation des faiblesses de sécurité de votre organisation. Cela vous permettrait de remédier stratégiquement aux vulnérabilités les plus sévères et de guider votre équipe, vous permettant d'être un meilleur leader dans votre organisation.

Vous aide à développer des mesures de sécurité robustes

Lors du test de votre réseau, de votre système et de vos applications, les chercheurs en sécurité découvrent de nombreuses lacunes dans vos mesures et protocoles de sécurité. Un résumé de ceux-ci vous aide à combler ces lacunes de manière proactive et à contribuer à la construction de la cyber résilience.

Les experts en test d'intrusion vous fourniront également des informations exploitables et des recommandations pour éliminer ces faiblesses de sécurité, vous permettant de réorganiser vos protocoles et processus de sécurité existants.

Vous aide à vous conformer aux réglementations de sécurité

Avec la sécurité des données étant une préoccupation répandue, vous devez adhérer aux normes de sécurité telles que PCI, HIPAA, RGPD, ISO 27001, et d'autres tout en servant les utilisateurs finaux dans leur champ d'application. Les autorités de régulation s'attendent à ce que vous effectuiez des audits régulièrement pour garantir la conformité, et en cas de non-conformité, vous seriez tenu de payer de lourdes amendes.

Le test d'intrusion vous aide à vous conformer à ces réglementations en évaluant vos pratiques de gestion des actifs informatiques et en protégeant l'intégrité des données stockées. Il empêcherait les hackers de fouiller dans les données stockées et créerait un cadre de sécurité impénétrable qui respecte les normes de conformité.

Vous voulez en savoir plus sur Outils de test d'intrusion ? Découvrez les produits Test d'intrusion.

Principales approches du test d'intrusion

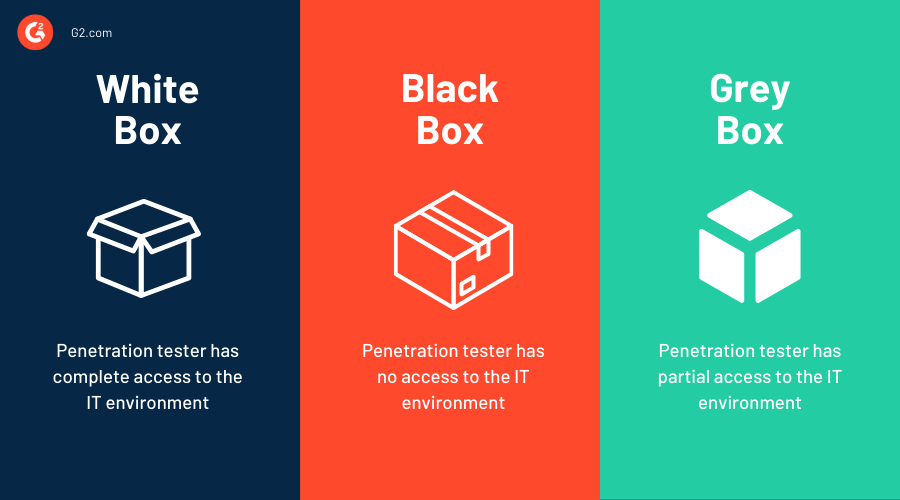

Il existe trois principales approches pour réaliser des tests d'intrusion. Les voici :

Test d'intrusion en boîte blanche

Les tests en boîte blanche sont ceux où les organisations partagent les informations d'une application ou d'un système et demandent aux chercheurs en sécurité d'identifier les vulnérabilités exploitables. Ici, le testeur d'intrusion a un accès complet au code source et à l'environnement, ce qui les aide à effectuer une analyse approfondie et à produire des résultats détaillés.

Ces tests prennent généralement environ deux à trois semaines, en fonction de l'étendue de l'infrastructure informatique de votre organisation. Même s'il produit une analyse détaillée, il peut parfois être compliqué d'identifier la zone de concentration, compte tenu du niveau d'accès donné.

Test d'intrusion en boîte noire

Dans les tests en boîte noire, les organisations ne partagent pas leurs informations de sécurité avec les chercheurs en sécurité et leur permettent d'explorer leur réseau et d'identifier les vulnérabilités de manière indépendante. L'objectif principal de cette approche est de simuler une cyberattaque réelle, où le hacker éthique assume le rôle d'un hacker anonyme.

Le test d'intrusion en boîte noire exige un niveau d'expertise technique élevé et peut normalement prendre jusqu'à six semaines pour être complété. Ils sont généralement coûteux, car le professionnel de la sécurité doit planifier, exécuter et rapporter le résultat du test sans point de départ.

Test d'intrusion en boîte grise

Dans les tests en boîte grise, le professionnel de la sécurité a un accès partiel au réseau ou à l'application web. Le principal avantage de la réalisation d'un test en boîte grise est la concentration et l'efficacité que vous obtenez dans les évaluations de sécurité. Il est ciblé et plus efficace pour combler les lacunes de sécurité et prioriser la remédiation de sécurité imminente.

6 types de tests d'intrusion

Il existe six types de tests d'intrusion qui fourniraient collectivement une sécurité à 360 degrés à l'infrastructure informatique de votre organisation. Plongeons plus profondément pour comprendre chacun d'eux en détail.

1. Test d'intrusion des services réseau

Les tests d'intrusion des services réseau impliquent d'examiner vos appareils réseau, tels que les LAN, les commutateurs et les routeurs. C'est probablement le test d'intrusion le plus courant dans l'industrie. Les experts recommandent de réaliser des tests réseau internes et externes au moins une fois par an.

2. Test d'intrusion des applications web

Le test d'intrusion des applications web examine les applications basées sur le web pour détecter les faiblesses exposées qui peuvent mettre votre cybersécurité en danger. En plus de tester les applications, le test trouve également des vulnérabilités dans les bases de données, les navigateurs et leurs composants, tels que les plugins, les applets Java, et plus encore. Ces tests sont ciblés et détaillés et sont effectués en identifiant chaque point de contact de l'application avec l'utilisateur et en l'examinant pour détecter des failles.

3. Test d'intrusion côté client

Vous pouvez effectuer ces tests pour identifier les attaques possibles sur les applications ou programmes côté client tels que les navigateurs web, les clients de messagerie, les lecteurs multimédias flash, et d'autres. Ceux-ci détectent les vecteurs d'attaque tels que le cross-site scripting, l'injection HTML, les redirections ouvertes, et d'autres.

4. Test d'intrusion d'ingénierie sociale

Vous pouvez effectuer un test d'intrusion d'ingénierie sociale en copiant l'acte d'un hacker pour récupérer des informations sensibles auprès des utilisateurs internes par le biais de phishing, de tailgating, ou d'autres méthodes. Ces tests vous permettent de mieux former votre équipe interne et de toujours garder un œil sur les malwares et toute activité frauduleuse.

5. Test d'intrusion sans fil

Ces tests impliquent d'examiner vos actifs informatiques connectés les uns aux autres et à Internet. La portée de ces tests inclut l'examen de votre ordinateur portable, de vos PC, et d'autres appareils IoT dans votre infrastructure informatique. Vous devriez effectuer ces tests au bureau afin d'avoir accès au réseau WiFi.

6. Test d'intrusion physique

Dans de tels tests, le professionnel de la sécurité tente de surmonter les barrières physiques pour atteindre les actifs informatiques et les employés de votre organisation. Ces tests exposent les failles dans les barrières physiques (telles que les serrures, les capteurs, etc.) et recommandent des mesures appropriées pour renforcer la posture de sécurité de votre entreprise.

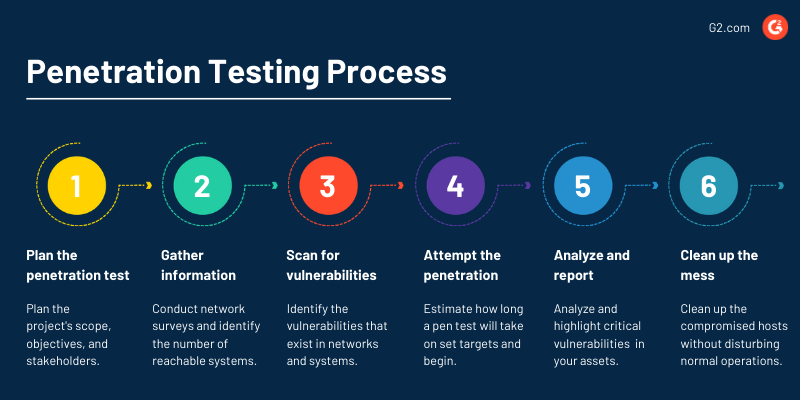

Comment faire un test d'intrusion ?

Réaliser un test d'intrusion dans une organisation est un processus en six étapes. Vous pouvez exécuter ces étapes pour construire un processus de test d'intrusion évolutif et reproductible dans votre entreprise.

Planifiez le test d'intrusion

Réaliser un test d'intrusion nécessite une grande préparation. Il est conseillé de convoquer une réunion de lancement avec les professionnels de la sécurité pour décider de la portée, des objectifs et des parties prenantes du projet. Il serait également utile de fixer un calendrier pour ces tests, car vous ne voulez pas perturber les opérations quotidiennes de l'entreprise pendant le test.

Pendant les tests, il est possible que certains systèmes tombent en panne en raison d'un trafic réseau gonflé. Vous pouvez exclure ces systèmes de la portée pour éviter de tels incidents. Dans la phase de planification, il est essentiel de décider si le personnel doit être informé.

Le test d'intrusion complet implique de pénétrer un réseau/système illégalement. Vous devez vous assurer d'avoir obtenu l'autorisation légale de l'entreprise avant de réaliser le test, car cela protège les intérêts de l'entreprise et empêche le testeur de subir des poursuites judiciaires.

Rassemblez des informations

Après avoir planifié le test d'intrusion, l'étape suivante consiste à rassembler des informations. Vous pouvez effectuer des enquêtes réseau et identifier le nombre de systèmes accessibles. Ici, vous pouvez vous attendre à obtenir les noms de domaine, les noms de serveurs de base de données, les FAI, les adresses IP des hôtes, et une carte du réseau à la suite de l'enquête.

Une fois que vous avez terminé l'enquête réseau, vous pouvez passer à la numérisation des ports. Maintenant, vous devez détecter les ports ouverts et fermés dans le réseau. C'est également l'endroit où vous excluez les ports que l'organisation ne souhaite pas tester.

Scannez les vulnérabilités

Maintenant que vous avez rassemblé suffisamment d'informations sur les systèmes, l'étape suivante consiste à identifier les vulnérabilités qui existent dans ces systèmes. Vous pouvez utiliser des outils de scan de vulnérabilités pour automatiser ce processus et préparer une liste de vulnérabilités à cibler de près.

Les scanners de vulnérabilités préparent automatiquement la liste des vulnérabilités et les priorisent en fonction du score de risque. Cela vous permet de cibler celles qui peuvent avoir un impact plus élevé sur votre cybersécurité ou celles qui sont plus faciles à exploiter.

Tentez l'intrusion

Une fois que vous avez identifié les vulnérabilités, l'étape suivante est de tenter le test d'intrusion. Avant de passer à l'étape suivante, vous devez estimer combien de temps un test d'intrusion particulier prendra et quels seront les cibles.

Même si des vulnérabilités existent, cela n'implique pas qu'elles peuvent être exploitées facilement. Cela peut prendre beaucoup d'efforts et de temps pour produire des bénéfices pour l'attaquant. Vous pouvez donc les gérer dans le plan à long terme, tandis que les vulnérabilités faciles à exploiter et posant un risque considérable devraient être prises en priorité.

De nos jours, le craquage de mots de passe est une pratique normale dans les tests d'intrusion. Vous avez des services comme telnet et le protocole de transfert de fichiers (FTP) en cours d'exécution sur les systèmes, ce qui en fait un bon point de départ pour utiliser un craqueur de mots de passe. Vous pouvez utiliser une attaque par dictionnaire (en utilisant une liste de mots de fichiers de dictionnaire), un craquage hybride (en utilisant une variation de mots dans un fichier de dictionnaire), ou une force brute (en testant des mots de passe composés de caractères en passant par toutes les combinaisons possibles).

Ça ne s'arrête pas là. Vous avez deux autres domaines avec lesquels vous pouvez pénétrer la sécurité de l'entreprise. Vous pouvez le faire par ingénierie sociale ou en contournant la sécurité physique. Vous devez également vérifier ces aspects pour réaliser un test d'intrusion complet.

Analysez et rapportez

Une fois que vous avez terminé toutes les étapes mentionnées ci-dessus, l'étape suivante est le rapport. Votre rapport commence par un aperçu du test d'intrusion. En avançant, vous pouvez mettre en évidence les vulnérabilités les plus critiques qui pourraient avoir un impact substantiel sur l'entreprise. Ensuite, vous indiquez les moins critiques.

La seule raison de séparer les vulnérabilités en critiques et moins critiques est d'aider les organisations à prendre des décisions. Dans l'ensemble, votre rapport devrait couvrir un résumé du processus, une liste complète des informations recueillies, une liste des vulnérabilités, leur description et suggestions, et des recommandations pour le processus de remédiation.

Nettoyez

La dernière étape du processus de test d'intrusion est le nettoyage. Vous devez nettoyer le désordre qui pourrait être apparu pendant le test d'intrusion. Ensuite, vous devez exécuter le nettoyage des hôtes compromis de manière sécurisée afin de ne pas affecter les opérations normales de l'organisation. C'est la responsabilité du testeur d'intrusion d'informer l'organisation des changements qui ont été créés pendant le test d'intrusion et de les réviser pour revenir à la normale.

Conseil : Pour un test d'intrusion efficace, envisagez de faire réaliser le test par quelqu'un qui n'a pas de connaissance préalable de votre système. Cette approche peut aider à découvrir des angles morts que les développeurs peuvent avoir négligés. C'est pourquoi des hackers éthiques sont embauchés pour violer intentionnellement le système - avec permission - dans le but d'améliorer la sécurité globale.

Que se passe-t-il après un test d'intrusion ?

Après avoir terminé un test d'intrusion, le hacker éthique partagera ses découvertes avec l'équipe de sécurité de l'entreprise cible. Ces informations peuvent ensuite être utilisées pour mettre en œuvre des mises à niveau de sécurité pour traiter les vulnérabilités découvertes pendant le test.

Pour les applications web, ces mises à niveau peuvent inclure la limitation du débit pour contrôler le flux de requêtes, de nouvelles règles de pare-feu d'application web (WAF) pour filtrer le trafic malveillant, et des stratégies de mitigation des attaques DDoS pour se protéger contre les attaques par déni de service. De plus, des validations de formulaire plus strictes et des pratiques de désinfection des données peuvent aider à prévenir les attaques par injection et à garantir que les entrées des utilisateurs sont sûres.

Pour les réseaux internes, les mises à niveau peuvent impliquer le déploiement d'une passerelle web sécurisée pour surveiller et contrôler le trafic Internet ou la transition vers un modèle de sécurité Zero Trust, qui suppose que les menaces peuvent être internes aussi bien qu'externes et nécessite une vérification stricte de l'identité pour chaque personne et appareil essayant d'accéder aux ressources.

Si le hacker éthique a utilisé des tactiques d'ingénierie sociale pour violer le système, l'entreprise peut avoir besoin d'améliorer les programmes de formation des employés pour mieux éduquer le personnel sur la reconnaissance des tentatives de phishing et d'autres pratiques trompeuses. De plus, revoir et améliorer les systèmes de contrôle d'accès peut empêcher les mouvements latéraux au sein du réseau, garantissant que même si un compte est compromis, il ne peut pas être facilement exploité pour accéder à d'autres systèmes critiques.

Incorporer des solutions de fournisseurs comme Cloudflare peut renforcer davantage les défenses. Cloudflare sécurise les applications, les réseaux et le personnel des entreprises grâce à une combinaison de solutions de sécurité d'application web et d'une plateforme de sécurité Zero Trust, offrant une protection robuste contre les menaces cybernétiques en évolution. En tirant parti de ces stratégies et outils, les organisations peuvent améliorer leur posture de sécurité globale et minimiser le risque de futures violations.

Types d'outils de test d'intrusion

Les outils de test d'intrusion sont des interventions technologiques dont les professionnels de la sécurité ont besoin pour effectuer différents types de tests d'intrusion. Qu'ils soient open-source ou sous licence, vous pouvez utiliser ces outils de test en fonction du type de test que vous réalisez.

Examinons les types d'outils de test d'intrusion disponibles.

Scanners de ports

Les scanners de ports sont des outils de sécurité conçus et équipés pour sonder un serveur ou un hôte à la recherche de ports ouverts. Ils peuvent être utilisés par les administrateurs pour identifier et vérifier les politiques de sécurité du réseau. De plus, les attaquants peuvent également les utiliser pour détecter le type de services réseau en cours d'exécution sur la cible et planifier leurs attaques en conséquence.

Les scanners de ports recueillent généralement des informations et des données sur l'hôte dans l'environnement réseau à distance. Cet outil peut détecter à la fois les ports TCP (Transmission Control Protocol) et UDP (User Datagram Protocol).

Il vous donne également la liberté de mener des activités de sondage comme la séquence SYN, SYN-ACK, ACK (poignée de main à trois voies dans les ports TCP), les demi-scans, et plus encore.

Techniques de scan de ports

- Scan de ping : C'est la plus simple de toutes les techniques de scan de ports. Elle inclut une explosion automatisée de pings (ICMP - Internet Control Message Protocol) à différents ports pour identifier ceux qui répondent. Les administrateurs désactivent généralement le ping sur le pare-feu ou le routeur, mais cela rend alors difficile le dépannage des problèmes de réseau.

- Scan TCP à demi-ouvert : Cette technique est parfois appelée scan SYN. Ici, le scan envoie un message SYN et attend une réponse SYN-ACK des ports ouverts. Mais le scanner ne complète pas la connexion une fois qu'il obtient la réponse. Cette méthode est largement utilisée par les attaquants pour identifier les cibles.

- Connexion TCP : Cette technique est similaire à la demi-ouverte, mais la connexion est complétée une fois que le scan obtient une réponse du port ouvert. Étant donné que la connexion est complétée, vous augmenteriez le bruit du réseau et pourriez déclencher une alarme, contrairement à un scan à demi-ouvert.

- Scan furtif : Cette technique est encore plus silencieuse que les autres. Le scan envoie des paquets de données aux ports avec un drapeau FIN et s'attend à une non-réponse (port ouvert). Si vous obtenez un RST, le port peut être fermé. Les pare-feu recherchent des paquets SYN, donc FIN passe souvent inaperçu.

Scanners de vulnérabilités

Les outils de scan de vulnérabilités détectent et identifient les vulnérabilités connues présentes dans votre environnement informatique. Ils identifient les CVE (Common Vulnerabilities and Exposures) et les croisent avec une ou plusieurs bases de données de vulnérabilités comme le NVD (National Vulnerability Database) et ainsi de suite.

Les outils de scan de vulnérabilités vous aident à détecter les vulnérabilités avec leur mesure de risque quantifiée par le système de notation des vulnérabilités communes (CVSS), vous permettant de prioriser efficacement la remédiation. Le scan vous aide à vous assurer que vos actifs informatiques adhèrent aux conformités et aux dernières politiques de sécurité de l'organisation tout en vous aidant à atténuer les cyberattaques.

Scanners d'applications

Les scanners d'applications évaluent les vulnérabilités de sécurité à travers les applications web. Ils vous aident à identifier la manipulation de cookies, le cross-site scripting, les injections SQL, et d'autres portes dérobées et menaces qu'un attaquant peut utiliser pour exploiter la vulnérabilité de votre application.

Proxies d'évaluation des applications web

Vous pouvez placer cet outil entre le navigateur du testeur d'intrusion et le serveur web cible pour voir et évaluer de près l'échange d'informations en temps réel. Avec cela, vous pouvez manipuler les champs HTML cachés pour accéder au système.

Dans l'ensemble, l'outil vous permet de garder et de maintenir le focus sur le flux d'informations et de données à un niveau beaucoup plus proche.

Meilleurs outils de test d'intrusion

Les outils de test d'intrusion vous aident à simuler une cyberattaque en exploitant les vulnérabilités et les lacunes de sécurité dans votre infrastructure informatique. Ils vous permettent d'explorer différentes manières dont un hacker peut tirer parti des failles de votre réseau ou système et vous permettent de les corriger avant qu'elles ne puissent être utilisées illicitement.

La liste ci-dessous contient des avis d'utilisateurs réels sur les meilleurs outils de test d'intrusion sur le marché. Pour être inclus dans cette liste, un produit doit :

- Simuler des cyberattaques sur des systèmes informatiques ou des applications

- Recueillir des informations sur les vulnérabilités connues potentielles

- Analyser les exploits et rapporter les résultats des tests

* Ci-dessous se trouvent les cinq principaux outils de test d'intrusion du rapport Grid® de l'automne 2024 de G2. Certains avis peuvent être édités pour plus de clarté.

1. vPenTest

vPenTest est une plateforme de test d'intrusion réseau automatisée qui vous permet de voir les vulnérabilités de votre réseau avant les hackers. Elle facilite la surveillance continue et l'évaluation des risques de cybersécurité en temps réel pour les organisations.

Ce que les utilisateurs aiment le plus :

"Vonhai vPEN m'a fourni une solution d'entreprise de classe mondiale multi-locataire pour une plateforme simple qui teste à la fois les ports internes et externes que les clients n'ont jamais connus et les changements de réseau qui ont été effectués sans notre connaissance ! Le temps que je suis capable de programmer cela, de recevoir mes résultats et de présenter nos conclusions aux clients. Cela crée un processus phénoménal qui permet une collecte et un rapport d'informations rapides et efficaces.

Avec cette solution, vous êtes également autorisé à tester et à calculer un nombre total d'IP avant tout véritable scan pour savoir combien d'IP vous testeriez pour mieux vous préparer à dépenser votre nombre d'IP utilisable. Je considérerais vPen comme un leader dans ce service et j'ai hâte de voir quels nouveaux outils ils ont pour l'avenir !

- Avis sur vPenTest, John H.

Ce que les utilisateurs n'aiment pas :

"Le plus gros élément que je n'aime pas à propos de vPenTest est la configuration manuelle des agents. La documentation est très claire sur la façon de configurer les agents en interne, mais avec la simplicité de l'outil global, il est un peu surprenant qu'ils ne rendent pas le processus plus simple."

- Avis sur vPenTest, Nick M.

2. Pentera

Pentera est une plateforme de validation de sécurité automatisée qui permet à chaque organisation de tester facilement l'intégrité de toutes les couches de cybersécurité, révélant de véritables expositions de sécurité actuelles à tout moment, à n'importe quelle échelle. Des milliers de professionnels de la sécurité et de prestataires de services dans le monde entier utilisent Pentera pour guider la remédiation et combler les lacunes de sécurité avant qu'elles ne soient exploitées. Ses clients incluent Casey's General Stores, Emeria, LuLu International Exchange, et IP Telecom.

Ce que les utilisateurs aiment le plus :

"Facile à utiliser et à configurer. L'interface utilisateur est excellente, et le tableau de bord vous donne toutes les informations nécessaires en un seul endroit. Vous pouvez approfondir les scans et obtenir non seulement les détails mais aussi des liens vers le CVE. Vous pouvez programmer des scans comme vous le souhaitez, et le service scanne également automatiquement les nouvelles vulnérabilités zero-day. Il génère automatiquement des rapports qui vous sont envoyés par e-mail. Ces rapports peuvent être utilisés pour prouver que vous surveillez activement les menaces externes et les mauvaises configurations qui peuvent vous rendre vulnérable. Fonctionne sur le cloud, les réseaux hybrides et les réseaux matériels autonomes. Nous l'utilisons tous les jours !"

- Avis sur Pentera, Jerry H.

Ce que les utilisateurs n'aiment pas :

"Il ne complète toujours pas toutes les phases de la boîte noire, car il est conçu avec la sécurité à l'esprit et manque actuellement de techniques qui pourraient créer des impacts significatifs, telles que les attaques par débordement de tampon et d'autres méthodes similaires qu'un véritable black hat utiliserait."

- Avis sur Pentera, Felipe E.

3. Bugcrowd

Bugcrowd est plus qu'une simple entreprise de sécurité participative, c'est une communauté d'enthousiastes de la cybersécurité unis par un objectif commun : protéger les organisations des attaquants. En connectant les clients avec les bons hackers de confiance via une plateforme alimentée par l'IA, ils leur permettent de reprendre le contrôle et de rester en avance sur les menaces les plus vulnérables.

Ce que les utilisateurs aiment le plus :

"Leur équipe de compte a été instrumentale dans le développement de notre programme de divulgation au fil du temps, avec pour objectif de le faire évoluer en un programme de bug bounty complet. Ils identifient et engagent efficacement les bons chercheurs pour gérer les divulgations tout en minimisant les soumissions en double grâce à leur équipe de triage. L'équipe de compte est également flexible et généreuse dans leur tarification, favorisant un partenariat solide et garantissant qu'ils restent notre fournisseur de choix à long terme."

- Avis sur Bugcrowd, Jack E.

Ce que les utilisateurs n'aiment pas :

"Un domaine d'amélioration pour Bugcrowd est d'améliorer la communication et la boucle de rétroaction entre les chercheurs et les propriétaires de programme. Parfois, les temps de réponse et la clarté des commentaires peuvent être incohérents, ce qui peut frustrer les chercheurs cherchant des conseils opportuns et détaillés sur leurs soumissions."

- Avis sur Bugcrowd, Jitmanyu S.

4. La plateforme NetSPI - Test d'intrusion en tant que service (PTaaS)

Le PTaaS de NetSPI (Test d'intrusion en tant que service) est une solution complète qui combine un personnel expert, des processus éprouvés et une technologie avancée pour fournir des évaluations de sécurité contextualisées en temps réel. Il permet aux organisations d'accéder à plus de 250 experts en sécurité internes et d'utiliser la plateforme NetSPI pendant une année complète, offrant une variété de services de test d'intrusion.

Ce que les utilisateurs aiment le plus :

"Ce que nous avons le plus apprécié, c'est l'orientation et le soutien étendus du personnel et de la direction de NetSPI. Nous avons eu de nombreuses discussions sur la portée de nos initiatives, recevant des informations précieuses de Richard Booth et de son équipe. La plateforme Resolve et le tableau de bord sont sur le point de révolutionner l'industrie ; elle est conviviale et fournit toutes les informations nécessaires pour une gestion efficace. Le tableau de bord inclut même une fonctionnalité de chat qui se connecte directement avec les testeurs pour un support immédiat. Dans l'ensemble, c'est une plateforme fantastique soutenue par une grande entreprise."

- Avis sur NetSPI PTaaS, Timothy L

Ce que les utilisateurs n'aiment pas :

"Bien que les intégrations soient essentielles, elles manquent de certaines fonctionnalités, notamment en termes d'options d'exportation."

- Avis sur NetSPI PTaaS, Zane G.

5. Cobalt

Cobalt offre une plateforme moderne de test d'intrusion en tant que service (PtaaS) qui peut être utilisée dans des environnements autonomes et complexes. Avec sa communauté exclusive de testeurs, Cobalt fournit des informations en temps réel pour atténuer les risques. C'est un moteur de gestion des vulnérabilités basé sur les données qui permet aux entreprises de localiser, suivre et remédier aux vulnérabilités logicielles.

Ce que les utilisateurs aiment le plus :

"Cobalt a pu nous fournir un rapport de test d'intrusion très rapidement car nous avions besoin de tests à très court préavis. Nous les avons trouvés très minutieux, les tests étaient de haute qualité, et la réactivité était excellente pour comprendre notre situation unique."

- Avis sur Cobalt, Taylor J.

Ce que les utilisateurs n'aiment pas :

"J'aimerais qu'il y ait des moyens plus simples d'implémenter des API pour toutes nos applications de planification/gestion ici à ISS. De plus, des moyens de créer automatiquement un canal Slack avec le bouton de soumission de révision de test d'intrusion seraient agréables pour préparer les membres avant que le test ne soit en direct."

- Avis sur Cobalt, Sean T.

Allez à la racine du problème

Les tests d'intrusion simulent une cyberattaque "réelle", révélant ainsi jusqu'à quel point un hacker pourrait exploiter les vulnérabilités. Ils vous rendraient également conscient des lacunes de sécurité qui doivent être comblées pour protéger votre cybersécurité, à condition que vous soyez régulier et proactif à ce sujet.

Les hackers n'ont besoin que d'une seule lacune pour réaliser leurs motifs superficiels ; assurez-vous de ne pas les laisser découvertes. Vous devriez prendre des mesures pour traiter ces vulnérabilités et gérer efficacement votre posture de sécurité.

Apprenez-en plus sur les tests de sécurité des applications statiques (SAST) et comment ils peuvent vous aider à améliorer la sécurité de vos applications.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.