La criminalistique est une compétence très prisée, et grâce à de nombreuses séries policières, je suis convaincu que c'est un travail facile. Peut-être que vous pouvez vous identifier ?

Nous savons tous que la réalité est - bien différente - surtout lorsque nous entrons dans le monde des enquêtes numériques.

La science médico-légale traditionnelle enquête et analyse habilement les preuves physiques dans le domaine des crimes et des incidents, mais la criminalistique numérique est comme chercher une aiguille dans une botte de foin. Découvrir des preuves et des informations nécessite un ensemble d'outils et de techniques spécialisés. La criminalistique des réseaux, la science de l'investigation de l'activité à travers les vastes réseaux interconnectés, est née pour répondre à ces exigences.

Qu'est-ce que la criminalistique des réseaux ?

La criminalistique des réseaux est une branche de la criminalistique numérique ou informatique. Elle surveille et analyse le trafic réseau, les événements, les journaux et les schémas de communication après des incidents de cybersécurité pour recueillir des informations, sécuriser des preuves légales et identifier les intrusions.

Les experts en criminalistique numérique s'appuient sur la criminalistique des réseaux pour reconstituer les événements, comprendre l'intention et mettre en place des mesures préventives pour éviter de futurs incidents. Des solutions comme les logiciels de criminalistique numérique et les outils d'analyse du trafic réseau (NTA) pour l'enquête en criminalistique des réseaux facilitent le travail.

L'importance de la criminalistique des réseaux

Récemment, un ancien employé d'Apple a été reconnu coupable d'avoir volé les secrets commerciaux du fabricant d'iPhone quelques jours avant sa démission de l'entreprise. Comment a-t-il été attrapé ? Son activité sur le réseau informatique l'a trahi.

De nombreux outils de sécurité protègent contre les cyberattaques. Mais une fois qu'une attaque ou un incident de sécurité s'est déjà produit, tout ce que vous pouvez faire est d'améliorer vos stratégies de réponse aux incidents et d'atténuation.

Vous devez mener une analyse des causes profondes des attaques, découvrir si l'incident de sécurité est sous contrôle ou non, et si vous avez trouvé tous les systèmes affectés par l'attaque. Rappelez-vous : les cyberattaques aujourd'hui affectent plusieurs appareils à travers un réseau.

Après une attaque, la criminalistique informatique ou numérique rassemble toutes les preuves électroniques de l'incident de sécurité. Elle se concentre sur la récupération des données et l'analyse des systèmes de fichiers. Cependant, le disque dur ne révèle qu'une petite partie de l'histoire dans le monde Internet d'aujourd'hui. La criminalistique informatique n'est tout simplement pas suffisante car les pirates peuvent être capables d'effacer tous les fichiers journaux sur un hôte compromis.

La seule preuve disponible pour l'analyse médico-légale pourrait être sur le réseau, et si c'est le cas, la criminalistique des réseaux est ce qui aide le plus. Après tout, les réseaux sont le moyen fondamental d'échange d'informations et de communication pour chaque individu, entreprise et organisation.

2,2 milliards de dollars

est le chiffre d'affaires estimé du marché mondial de la criminalistique des réseaux d'ici 2027.

Source : Markets and Markets

La criminalistique des réseaux enquête sur toutes sortes d'attaques en analysant les schémas de trafic entrant et sortant. Elle récupère chaque transaction—emails, messages instantanés, transferts de fichiers—et reconstruit l'échange. Cette information mène à la source de l'attaque. Les enquêteurs peuvent alors reconstituer une image complète de l'incident de cybersécurité en utilisant des preuves basées sur le réseau.

La criminalistique des réseaux est particulièrement utile lorsque l'attaque est en cours, et vous ne voulez pas alerter les pirates que vous êtes sur leur piste.

Qui utilise la criminalistique des réseaux ?

Les organisations qui utilisent des outils de criminalistique des réseaux pour l'analyse du trafic et des données incluent :

- Les forces de l'ordre

- Les agences militaires et gouvernementales

- Les entreprises et les sociétés

- Les établissements universitaires et de recherche

- Les entreprises de cybersécurité

Vous voulez en savoir plus sur Logiciel de criminalistique numérique ? Découvrez les produits Informatique légale.

Criminalistique informatique et des réseaux

À ce stade, vous commencez peut-être à comprendre que la criminalistique informatique est différente de la criminalistique des réseaux. Mais voici un bref récapitulatif pour vous assurer que vous êtes à jour.

La criminalistique numérique ou informatique implique l'enquête et l'analyse des données au repos. Elle implique un examen et une analyse minutieux des appareils numériques pour aider dans les enquêtes allant du cyberharcèlement aux violations de données.

La criminalistique des réseaux est une branche de la criminalistique informatique qui enquête sur les données en mouvement et traite des informations volatiles et dynamiques. Elle joue un rôle crucial pour nous aider à comprendre les interactions et les activités qui se produisent entre les appareils à travers un réseau.

Applications clés de la criminalistique des réseaux

De l'amélioration de la posture de cybersécurité à la collecte de preuves numériques, voici comment différentes organisations utilisent la criminalistique des réseaux.

- Opérations de cybersécurité : La criminalistique des réseaux aide les équipes de sécurité à répondre efficacement pour atténuer les menaces causées par des intrusions, des logiciels malveillants ou des accès non autorisés.

- Réponse aux incidents : Les équipes de réponse aux incidents appliquent la criminalistique des réseaux pour comprendre l'étendue, l'impact et les points d'entrée des attaques. Leur travail facilite le confinement et la récupération rapides en temps réel.

- Enquêtes légales : Les agences d'application de la loi et les enquêteurs privés utilisent la criminalistique des réseaux pour analyser les activités réseau et les schémas de communication dans les affaires impliquant la cybercriminalité, les violations de données et la fraude en ligne.

- Détection des menaces internes : En surveillant l'activité réseau pour des actions inhabituelles ou non autorisées par des employés ou des sous-traitants, la criminalistique des réseaux identifie les menaces internes.

- Optimisation des performances réseau : Au-delà de la sécurité, les administrateurs réseau peuvent utiliser la criminalistique des réseaux pour analyser les problèmes de performance, identifier les goulots d'étranglement et optimiser la transmission des données.

- Recherche et développement : Les chercheurs explorent les enquêtes en criminalistique des réseaux pour faire progresser leurs techniques de détection et de prévention des menaces cybernétiques. Cela contribue à l'évolution du paysage des solutions de cybersécurité.

- À partir des cas d'utilisation, vous pouvez voir que la criminalistique des réseaux est une extension de la sécurité réseau, qui met traditionnellement l'accent sur la détection et la prévention des attaques réseau.

Comment fonctionne la criminalistique des réseaux

Les cyberattaques sévères comme les rançongiciels ou les attaques de la chaîne d'approvisionnement commencent souvent par une instance d'entrée non autorisée dans le système ciblé. À partir de ce point d'entrée unique, les pirates se déplacent à l'intérieur et à l'extérieur du système à travers différents appareils comme les routeurs, les pare-feu, les concentrateurs et les commutateurs. La criminalistique des réseaux identifie et analyse toutes ces preuves basées sur le réseau pour comprendre ce qui s'est passé.

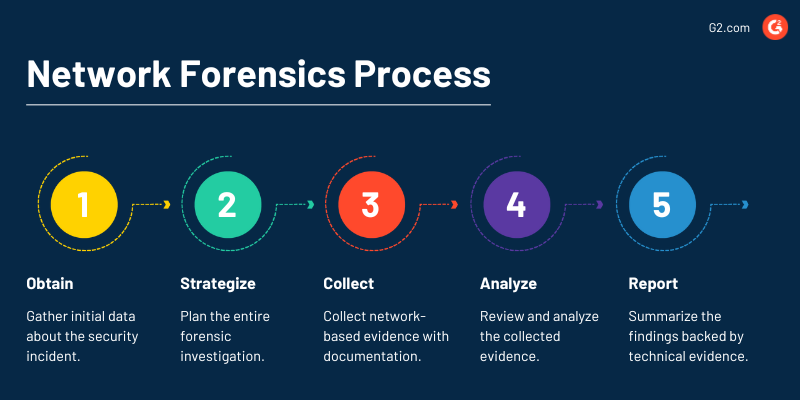

Processus de criminalistique des réseaux

Les cinq étapes clés de l'enquête en criminalistique des réseaux sont :

- Obtenir

- Stratégiser

- Collecter

- Analyser

- Rapporter

Ou OSCAR. Ce cadre, également utilisé en criminalistique numérique, assure des résultats précis et significatifs.

1. Obtenir des informations

Les enquêteurs en criminalistique des réseaux recueillent des informations initiales sur l'incident et l'environnement réseau en question. Cela inclut des détails sur la date et l'heure de l'incident, les personnes, les systèmes et les points d'extrémité impliqués, ainsi que les actions entreprises. Ces données leur montrent des détails cruciaux sur l'incident.

2. Stratégiser

Cette étape implique la planification de l'ensemble de l'enquête médico-légale car les données réseau sont volatiles et diffèrent par leur nature. Les professionnels gardent les points suivants à l'esprit lors de l'élaboration de leur processus :

- Objectifs de l'enquête

- Chronologie

- Source et force des preuves

- Ressources et personnel nécessaires

- Temps des mises à jour

La stratégie aide à décider de la direction de l'enquête et à prioriser les preuves qui doivent être collectées en premier.

3. Collecter des preuves

La collecte de preuves inclut la documentation de tous les systèmes qui sont accédés et utilisés, la capture et la sauvegarde des flux de données réseau sur des disques durs, et la collecte des journaux des pare-feu et des serveurs. La documentation doit inclure le temps, la source des preuves, la méthode d'acquisition et les enquêteurs impliqués.

Sources pour l'analyse en criminalistique des réseaux

Conduire une enquête nécessite souvent de collecter des preuves de diverses sources pour comprendre ce qui s'est passé. Voici quelques sources courantes où vous pouvez trouver des données réseau lors d'une enquête :

- Données de trafic réseau comprenant les informations échangées entre les appareils réseau. Des outils comme les solutions de capture de paquets, les renifleurs de paquets ou les systèmes de surveillance réseau enregistrent les données.

- Journaux des routeurs et commutateurs qui suivent la communication entre les segments de réseau.

- Journaux des serveurs proxy réseau qui surveillent les demandes et réponses des utilisateurs pour fournir des détails sur les sites web accédés, les heures d'accès et les activités des utilisateurs.

- Journaux des pare-feu qui enregistrent les tentatives de connexion, le trafic autorisé ou refusé, et les violations de règles.

- Alertes des systèmes de détection et de prévention des intrusions (IDPS) générées lorsqu'ils détectent des activités suspectes ou malveillantes.

- Journaux du système de noms de domaine (DNS) contenant des requêtes de domaine, des adresses de protocole Internet (IP), et des sites web accédés par les utilisateurs.

- Journaux des serveurs de messagerie qui enregistrent les données sur le trafic de messagerie entrant et sortant, y compris les adresses des expéditeurs et des destinataires et les horodatages.

- Journaux d'authentification qui conservent des enregistrements des tentatives de connexion réussies et échouées pour aider à retracer les activités des utilisateurs et les accès non autorisés potentiels.

- Journaux des serveurs des bases de données, des applications et des serveurs web qui fournissent des informations sur les demandes des utilisateurs, les transactions et les activités.

- Journaux des points d'accès sans fil qui documentent les appareils sans fil qui se connectent au réseau. Cette action fait partie de la criminalistique sans fil, une branche de la criminalistique des réseaux.

4. Analyser les preuves

Cette phase centrale examine les preuves en utilisant plusieurs techniques médico-légales manuelles et automatisées pour corréler les ensembles de données provenant de différents appareils réseau. L'analyse commence généralement par quelques pistes initiales comme :

- Alertes des systèmes de détection d'intrusion

- Modèles remarquables qui montrent des signes d'attaques comme le déni de service ou l'infiltration de virus

- Anomalies des journaux

- Toute déviation par rapport aux bases de référence du comportement normal du réseau comme des schémas de trafic inhabituels ou des protocoles réseau inattendus ou des erreurs de port, ou tout autre comportement anormal du réseau

La corrélation de toutes ces données établit une chronologie des événements et développe des théories de travail sur la façon dont l'attaque s'est produite. L'analyse peut conduire à une collecte supplémentaire de preuves à partir de sources supplémentaires.

5. Rapport

Les enquêteurs en criminalistique des réseaux résument leurs conclusions basées sur les preuves techniques qu'ils ont collectées et analysées. Le rapport doit être simple à comprendre même pour les profanes.

Méthodes de collecte de données réseau en criminalistique des réseaux

La collecte de données réseau est une étape fondamentale du processus de criminalistique des réseaux. La collecte se fait par deux méthodes.

1. Méthode "attrapez-le comme vous pouvez"

L'approche "attrapez-le comme vous pouvez" capture et analyse le trafic réseau au fur et à mesure qu'il traverse un point particulier du réseau tout à la fois, c'est-à-dire en mode batch. Cette méthode nécessite une grande quantité de stockage pour correspondre à la quantité de données entrant pour l'analyse.

2. Méthode "arrêtez-regardez-écoutez"

Dans cette approche, les paquets réseau sont analysés de manière rudimentaire en mémoire, et seules les données réseau jugées dignes d'une analyse plus approfondie sont enregistrées. En conséquence, moins de stockage est nécessaire.

Meilleures pratiques à suivre lors de la collecte de preuves basées sur le réseau

- Minimisez les interactions avec le réseau pour éviter d'altérer les preuves.

- Collectez les données passivement autant que possible et évitez de faire des changements qui pourraient affecter les activités en cours.

- Utilisez des outils standard de l'industrie pour la collecte de preuves pour garantir l'exactitude.

- Faites des copies de toutes les preuves et générez des hachages cryptographiques pour leur vérification.

- Travaillez sur des copies de preuves au lieu de l'original.

- Maintenez une chaîne de garde en documentant toutes les étapes de la manipulation des preuves.

Défis en criminalistique des réseaux

Le défi initial et le plus crucial avec la criminalistique des réseaux tourne autour de la préparation de l'infrastructure pour l'enquête. Elle doit garantir que les données requises existent pour une enquête complète. Cependant, ce n'est pas une tâche facile, et les enquêteurs font face à de nombreux défis lors de l'exécution de leur travail.

- Volume et stockage des données : Étant donné que les réseaux génèrent de grandes quantités de données, le stockage et la gestion posent des problèmes. Des solutions de stockage efficaces sont nécessaires pour conserver les données pertinentes pour l'analyse tout en évitant de surcharger les capacités de stockage.

- Chiffrement: Les connexions Internet sont souvent protégées par la sécurité de la couche de transport (TLS) et la couche de sockets sécurisés (SSL) chiffrements. Bien que le chiffrement soit bénéfique pour protéger les données, du point de vue de la criminalistique numérique, le trafic chiffré rend l'analyse sans clés de déchiffrement difficile.

- Intégrité des données : Vous ne pouvez pas compromettre l'intégrité des données collectées. Si quelqu'un altère ou corrompt les données collectées, le résultat de l'analyse médico-légale du réseau pourrait être affecté négativement.

- Préoccupations en matière de confidentialité : Trouver un équilibre entre mener des enquêtes médico-légales efficaces et respecter la vie privée des utilisateurs devient compliqué lorsque les données collectées incluent des informations privées ou sensibles. La situation nécessite une manipulation appropriée et des mesures de contrôle d'accès strictes.

- Contraintes de ressources : Faire face à des ressources limitées est un grand défi en criminalistique des réseaux car cela nécessite beaucoup de personnes, de puissance informatique et de temps pour agréger et analyser les données de différentes sources.

Outils de criminalistique des réseaux

Utilisez le bon ensemble d'outils de criminalistique des réseaux pour atténuer les défis mentionnés. Ces cinq outils logiciels couvrent divers aspects de l'infrastructure réseau et aident dans le processus médico-légal.

1. Logiciel d'analyse du trafic réseau

Les outils NTA modernes se concentrent sur l'analyse des schémas de trafic réseau et des paquets en collectant et en analysant des données comme les adresses IP source et destination, les ports, les protocoles de trafic et le volume de trafic. Les équipes informatiques et de sécurité l'utilisent pour identifier les menaces à la sécurité du réseau, surveiller le flux de données et mener des enquêtes médico-légales.

Top 5 des outils NTA

- IBM Security QRadar SIEM

- Check Point Next Generation Firewalls (NGFWs)

- Progress WhatsUp Gold

- Arista NDR

- FortiAnalyzer

2. Logiciel de surveillance réseau

Le logiciel de surveillance réseau vous montre l'ensemble de votre réseau et gère différents aspects des composants, appareils et trafic réseau. Bien que les outils de surveillance réseau soient principalement utilisés pour le suivi en temps réel, l'analyse et l'optimisation des activités réseau, ils génèrent également une richesse de valeur pour les enquêtes médico-légales après des incidents ou des violations de sécurité.

Top 5 des plateformes de surveillance réseau

* Ci-dessus se trouvent les cinq principales solutions de surveillance réseau du rapport Grid® de l'automne 2024 de G2.3. IDPS

Le logiciel de détection et de prévention des intrusions est un composant important de la criminalistique et de la sécurité des réseaux. L'IDPS peut aider à détecter et à prévenir les accès non autorisés aux réseaux et systèmes. Il fonctionne en analysant les paquets réseau, les journaux système et d'autres sources de données pour identifier les signes d'activités malveillantes ou de violations de politiques.

Top 5 des solutions IDPS

- Palo Alto Networks Threat Prevention

- Palo Alto Networks Next-Generation Firewall

- Hybrid Cloud Security

- Blumira Automated Detection & Response

- AlienVault USM (from AT&T Cybersecurity)

* Ci-dessus se trouvent les cinq principales solutions IDPS du rapport Grid® de l'automne 2024 de G2.

4. Logiciel de criminalistique numérique

Le logiciel de criminalistique numérique est conçu pour recueillir, analyser et interpréter des preuves numériques provenant d'ordinateurs, d'appareils mobiles, de supports de stockage et de réseaux. Bien que son objectif principal soit l'analyse des artefacts numériques, il joue également un rôle dans la criminalistique des réseaux.

Notez que les outils spécialisés en criminalistique des réseaux mentionnés ici offrent des fonctionnalités plus avancées adaptées aux enquêtes en criminalistique des réseaux.

Top 5 des logiciels de criminalistique numérique

- IBM Security QRadar SIEM

- Belkasoft

- Microsoft Purview Audit

- Magnet Forensics

- SentinelOne Singularity RemoteOps Forensics

* Ci-dessus se trouvent les cinq principales solutions de criminalistique numérique du rapport Grid® de l'automne 2024 de G2.

5. Systèmes de gestion des informations et des événements de sécurité (SIEM)

Les systèmes SIEM fournissent une visibilité centralisée, une corrélation des événements et des capacités d'analyse avancées. Ils aident les organisations à enquêter et à répondre aux vulnérabilités potentielles et aux incidents de sécurité. De nombreuses solutions SIEM s'intègrent à d'autres outils de criminalistique des réseaux pour offrir des capacités de sécurité et d'enquête complètes.

Top 5 des solutions SIEM

- Microsoft Sentinel

- IBM Security QRadar SIEM

- Splunk Enterprise Security

- Splunk Enterprise

- AlienVault USM (from AT&T Cybersecurity)

* Ci-dessus se trouvent les cinq principales solutions SIEM du rapport Grid® de l'automne 2024 de G2.

Les outils mentionnés ici, comme les logiciels NTA, les plateformes de criminalistique numérique, les IDPS et les solutions SIEM, offrent des capacités uniques qui se complètent dans le cadre d'une enquête médico-légale complète sur les réseaux. Considérez les besoins, les objectifs et les ressources de votre organisation pour décider quelle combinaison d'outils convient le mieux à votre stratégie d'enquête.

"Prenez en considération que différents outils collecteront et analyseront différents types et tailles d'artefacts. Selon la quantité de données que vous pouvez vous permettre de stocker et ce que vous pouvez analyser à grande échelle, vous pourriez préférer exécuter des outils pour stocker des captures de paquets complètes, uniquement des segments de connexions réseau, ou uniquement des métadonnées réseau," déclare Giorgio Perticone, analyste consultant pour la détection et la réponse aux menaces chez Vectra AI.

"Cette décision peut changer radicalement vos capacités médico-légales et doit être soigneusement déterminée à l'avance," ajoute Perticone.

Carrière en criminalistique des réseaux

À mesure que l'importance de la criminalistique des réseaux grandit, la demande pour des professionnels de la cybersécurité et de l'informatique qualifiés dans le domaine augmente également, que ce soit dans les grandes entreprises, les agences d'application de la loi ou les entreprises de cybersécurité.

Une recherche rapide sur LinkedIn pour des carrières en "criminalistique des réseaux" renvoie des milliers d'emplois rien qu'aux États-Unis, avec des titres comme :

- Analyste de défense des réseaux informatiques

- Analyste d'exploitation des réseaux numériques

- Enquêteur en réponse cybernétique

- Analyste en enquête et criminalistique

- Analyste en renseignement sur les menaces

- Analyste en sécurité

Les analystes en sécurité et en réseau ont besoin d'au moins un diplôme de licence en informatique, cybersécurité ou un domaine connexe. Les analystes réseau doivent également être compétents dans les protocoles réseau et l'analyse du trafic et à l'aise avec des outils comme les analyseurs de paquets et les logiciels d'analyse de journaux.

Prêt pour la chasse ?

Toute organisation envisageant la criminalistique numérique dans le cadre de sa posture de sécurité devrait adopter la puissante branche de la criminalistique des réseaux pour renforcer ses défenses. En faisant cela, les organisations peuvent rester un pas en avant dans la bataille continue contre les menaces cybernétiques en évolution.

Curieux d'en savoir plus ? Plongez dans cet article sur l'analyse du trafic réseau et comment elle renforce la sécurité réseau.

Cet article a été initialement publié en 2023. Il a été mis à jour avec de nouvelles informations.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.

.png)