Il faut vingt ans pour bâtir une réputation et quelques minutes d'incident cybernétique pour la ruiner. Cette affirmation est plus vraie aujourd'hui que jamais auparavant.

Les entreprises sont très vulnérables aux cyberattaques, et une seule violation peut exposer des données sensibles, provoquer des perturbations opérationnelles et nuire à la réputation. C'est pourquoi les entreprises doivent avoir une posture de cybersécurité solide, et un système de détection d'intrusion (IDS) est l'un des outils essentiels pour y parvenir.

Qu'est-ce qu'un système de détection d'intrusion ?

Un système de détection d'intrusion (IDS) est un système de sécurité qui surveille les activités du réseau ou du système pour identifier et alerter en temps réel sur les accès non autorisés, les comportements suspects ou les violations de sécurité, aidant ainsi à se protéger contre les menaces cybernétiques.

L'IDS agit comme un système d'alerte précoce, prêt à donner l'alarme s'il trouve quelque chose de suspect dans le système, tout comme une alarme incendie agit lorsqu'elle détecte un incendie. Il est souvent utilisé avec un système de prévention d'intrusion (IPS) conçu pour contrer activement les menaces détectées par l'IDS.

De nombreuses entreprises exploitent la force de l'IDS et de l'IPS en utilisant un système de détection et de prévention d'intrusion (IDPS) pour détecter et défendre de manière proactive contre les cyberattaques.

Pourquoi les systèmes de détection d'intrusion sont-ils importants ?

De nos jours, les risques cybernétiques montent en flèche, causant des milliards de dollars de dommages aux entreprises.

Avec l'adoption croissante du cloud et l'essor d'une culture de travail hybride caractérisée par des pratiques comme le "bring-your-own-device" (BYOD) et le télétravail, le périmètre de sécurité traditionnel n'est plus aussi défini qu'il l'était autrefois. Cela a créé des millions d'opportunités d'attaque. Et lorsque les hackers voient une faiblesse, ils l'exploitent.

Cela est évident par le nombre croissant d'incidents de sécurité. En 2022, le volume mondial des cyberattaques a augmenté de 38%. Les attaques par ransomware à elles seules ont augmenté de 13% la même année, soit autant que les cinq dernières années combinées. La question n'est pas de savoir si les cybercriminels attaqueront une entreprise, mais quand.

De telles attaques consomment directement les ressources d'une entreprise, entraînant une augmentation des coûts d'exploitation. Le coût inclut la remédiation, les pertes de revenus dues à l'arrêt des activités, les paiements de rançon, ainsi que les frais juridiques et d'audit. Les répercussions vont au-delà de ces dépenses jusqu'à la perte de confiance et de réputation des clients.

Dans cette situation, aussi cliché que cela puisse paraître, mieux vaut prévenir que guérir. L'IDS se présente comme un filet de sécurité fiable à ce moment critique. Il vise à identifier différents types de malware, de trafic réseau malveillant et d'utilisation informatique le plus tôt possible et à notifier l'équipe de sécurité de toute tentative de piratage ou de perturbation d'un système.

En détectant et en signalant les intrusions dès le premier instant, l'IDS identifie les tentatives d'attaque sur le système bien avant qu'une attaque réussie ne soit probable.

L'IDS protège contre une gamme de cyberattaques, y compris

- Accès non autorisé

- Violations de données

- Exfiltration de données

- Attaques par déni de service distribué (DDoS)

- Infections par malware

- Empoisonnement DNS

- Trafic et charges utiles malveillants comme l'injection SQL et le cross-site scripting (XSS)

- Menaces internes

- Violations de politique

Aujourd'hui, les IDS alimentés par l'apprentissage automatique (ML) sont également déployés pour la prévention des attaques zero-day.

Vous voulez en savoir plus sur Solutions de sécurité pour centres de données ? Découvrez les produits Solutions de sécurité pour centres de données.

Comment fonctionne un système de détection d'intrusion

L'intrusion se produit lorsqu'une personne accède ou tente d'accéder à un système ou à une ressource système à laquelle elle n'est pas autorisée. Une fois à l'intérieur, ces intrus peuvent faire ce qu'ils veulent jusqu'à ce qu'ils soient détectés : voler des données, causer des dommages à l'entreprise en rendant un réseau, un système ou une application logicielle inutilisable, ou l'utiliser comme moyen pour d'autres intrusions ailleurs.

Dans tous les cas, le système d'entreprise est compromis une fois qu'un intrus est à l'intérieur, et les conséquences peuvent être désastreuses si elles ne sont pas traitées.

Un IDS travaille à détecter de telles intrusions dans l'infrastructure informatique de l'entreprise en surveillant le réseau et les activités au niveau des points de terminaison pour détecter des schémas suspects. Voici une version simplifiée de son fonctionnement :

- Collecte de données : L'IDS collecte des données telles que le trafic réseau à partir de routeurs, de pare-feu et de journaux système individuels à partir de points de terminaison comme les serveurs et les postes de travail.

-

Analyse des données : Il analyse ensuite les données collectées en utilisant différentes méthodes telles que des règles prédéfinies, l'analyse basée sur les signatures et les algorithmes de détection d'anomalies.

Pour les données réseau, il compare les données collectées à la base de référence du comportement normal du réseau et déclenche des alertes lorsqu'il y a des écarts par rapport à la base de référence. De même, il suit les modifications des paramètres, de la configuration système critique et des fichiers dans les journaux système individuels pour détecter les modifications non autorisées. De nombreux IDS permettent aux analystes du centre des opérations de sécurité (SOC) de personnaliser et de définir les bases de référence pour le trafic réseau et les activités système via une politique de détection d'intrusion. -

Génération d'alertes : Si l'analyse identifie une activité suspecte ou non autorisée qui viole les règles définies par l'utilisateur ou les seuils par défaut, l'IDS l'enregistre comme un événement d'intrusion et envoie une notification par message ou par e-mail.

La plupart des IDS conservent des enregistrements des événements d'intrusion dans leurs tableaux de bord ou dans un outil de gestion des informations et des événements de sécurité (SIEM) avec lequel ils sont intégrés. - Réponse et atténuation : Une fois alertés, les administrateurs système analysent les événements d'intrusion pour déterminer quelles actions de sécurité entreprendre. Certains IDS ont des mécanismes de déni tels que le filtrage des paquets, la régulation dynamique variable, la déconnexion des serveurs compromis, etc.

Par exemple, vous avez une politique de régulation du trafic réseau pour vous notifier si le nombre de connexions de protocole de contrôle de transmission (TCP) dépasse 10% du total des connexions à votre système dans un court intervalle de temps. Lorsque l'IDS détecte que les connexions TCP dépassent le seuil défini, il vous alerte par des notifications par e-mail et message.

Étant donné qu'une telle demande de connexion inhabituelle indique une possible attaque DDoS, vous pouvez réguler le trafic entrant pendant une période spécifique et le contenir. Une fois l'incident terminé, vous pouvez analyser les journaux pour identifier d'où provenait le trafic inhabituel.

Aujourd'hui, il existe même des logiciels IDS natifs du cloud pour surveiller à la fois les actifs sur site et dans le cloud dans le cadre d'une stratégie de sécurité cloud.

Deux principales méthodes de détection d'intrusion dans l'IDS

Du fonctionnement de l'IDS, il devient évident que les méthodes de détection employées dans l'IDS jouent un rôle crucial dans l'identification des activités suspectes. Explorons maintenant les deux principales méthodes de détection d'intrusion.

1. Détection basée sur les signatures

La détection par signature repose sur des signatures ou des modèles prédéfinis d'attaques connues, y compris les virus, les vers, les chevaux de Troie et les techniques d'attaque spécifiques. Elle compare le trafic réseau ou le comportement du système à une base de données de signatures d'attaques connues et déclenche une alerte s'il y a une correspondance.

Bien que la méthode de détection par signature soit efficace contre les menaces connues, elle est inefficace contre les vulnérabilités zero-day et les nouvelles techniques d'attaque.

2. Détection basée sur les anomalies

Également connue sous le nom de détection basée sur le comportement, la technique de détection d'anomalies se concentre sur l'identification des écarts par rapport aux bases de référence du comportement normal des systèmes ou du réseau. Le système construit un profil de comportement normal en surveillant l'activité du réseau, les processus système, les activités des utilisateurs ou d'autres paramètres pertinents au fil du temps. S'il y a un écart significatif par rapport à la base de référence, il déclenche une alerte.

Les méthodes de détection basées sur les anomalies, soutenues par le ML, peuvent être très efficaces contre les attaques zero-day et les menaces émergentes et nouvelles. Cependant, elles peuvent souvent générer de faux positifs.

La plupart des systèmes IDS et IDPS adoptent une approche hybride appelée méthode de détection d'intrusion hybride. Cette méthode combine les méthodes basées sur les signatures et les anomalies pour détecter un éventail plus large de menaces de sécurité tout en minimisant les taux d'erreur.

Cinq types de systèmes de détection d'intrusion

En fonction de l'endroit où ils sont placés dans un système et du type d'activité qu'ils surveillent, les IDS sont classés en cinq types principaux :

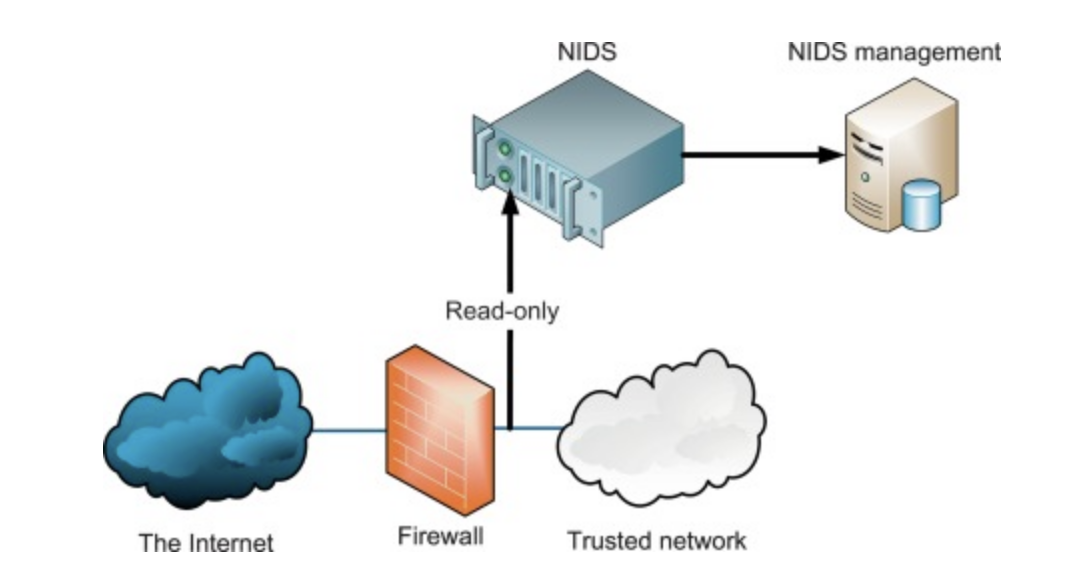

1. Système de détection d'intrusion basé sur le réseau (NIDS)

Le NIDS est déployé à des points stratégiques pour examiner le trafic réseau et les paquets vers et depuis tous les appareils afin de détecter des comportements anormaux, que ce soit sur site dans un centre de données ou dans le cloud. Il est placé "hors bande", c'est-à-dire que le trafic ne passe pas directement à travers lui. Au lieu de cela, une copie des paquets réseau lui est envoyée pour analyse afin que l'inspection n'affecte pas le trafic légitime.

Le NIDS est-il un pare-feu ?

Le NIDS n'est pas un pare-feu. Un pare-feu surveille et filtre activement le trafic réseau. Le NIDS, en revanche, surveille passivement le trafic et alerte s'il y a un soupçon d'entrée nuisible.

Le NIDS est particulièrement utile car il détecte une intrusion avant qu'elle n'atteigne les systèmes internes. Il a deux principales variations selon que l'outil utilise des méthodes de détection basées sur les signatures et les anomalies.

Source : ScienceDirect

2. Système de détection d'intrusion basé sur l'hôte (HIDS)

Tout comme les solutions de sécurité des centres de données protègent les serveurs et les points de terminaison dans un centre de données, le HIDS protège les serveurs et les points de terminaison dans l'ensemble de l'infrastructure informatique. Il est installé sur des appareils et serveurs individuels pour détecter tout système compromis.

Le HIDS scanne les activités sur l'appareil individuel et surveille les modifications des fichiers critiques du système d'exploitation et des processus système. S'il remarque quelque chose d'anormal, comme des tentatives de connexion échouées répétées, des modifications du registre système ou l'installation d'une porte dérobée, il alerte les administrateurs de sécurité.

Les versions simples pour les consommateurs du HIDS surveillent les systèmes individuels, et les versions complexes pour les entreprises permettent une surveillance et une gestion centralisées des systèmes réseau.

Source : GeeksforGeeks

3. Système de détection d'intrusion basé sur le protocole (PIDS)

Le PIDS est déployé dans les serveurs web pour surveiller les protocoles utilisés pour connecter les appareils aux serveurs web. Typiquement, le PIDS vérifie les connexions hypertext transfer protocol (HTTP) et HTTPS les plus couramment utilisées pour détecter les anomalies au niveau des protocoles.

4. Système de détection d'intrusion basé sur le protocole d'application (APIDS)

L'APIDS est un IDS spécifique placé entre le serveur web et le système de gestion de base de données des applications web. Il surveille les connexions aux bases de données en langage de requête structurée (SQL) pour détecter des menaces comme les injections SQL.

Notez que l'APIDS et le PIDS ne peuvent pas fonctionner comme une solution autonome pour détecter toutes les intrusions et agissent en complément du NIDS et du HIDS.

5. Système de détection d'intrusion hybride

Comme la méthode de détection d'intrusion hybride, ce système combine deux ou plusieurs types d'IDS pour créer une solution complète. Il améliore l'efficacité et la précision globales de l'IDS.

Avantages de l'IDS

Le déploiement de l'IDS offre plusieurs avantages aux équipes de sécurité, aux administrateurs réseau et aux organisations pour répondre efficacement aux menaces cybernétiques, minimiser les risques et maintenir l'intégrité de leur infrastructure informatique. Il aide à :

- Identifier les menaces et attaques de sécurité en temps réel, permettant une réponse rapide aux incidents.

- Minimiser les temps d'arrêt du réseau ou du système et les pertes financières associées.

- Collecter des données précieuses pour la criminalistique post-incident, aidant les organisations à comprendre comment une attaque s'est produite.

- Répondre aux exigences réglementaires et de conformité en surveillant et en signalant les événements de sécurité.

- Renforcer la posture de sécurité globale d'une organisation.

Défis de l'IDS

Bien qu'efficace pour détecter les menaces potentielles, l'IDS n'est pas sans ses limitations. Voici quelques défis courants associés à l'IDS :

- Faux positifs et faux négatifs : Les solutions IDS sont sujettes à générer des faux positifs, c'est-à-dire des alertes déclenchées pour un trafic réseau bénin. Les fausses alertes entraînent des enquêtes inutiles. D'autre part, les faux négatifs se produisent lorsqu'un IDS ne parvient pas à détecter une véritable violation de sécurité, laissant potentiellement l'ensemble du réseau vulnérable.

- Manque de contexte : L'IDS peut générer des alertes sans informations détaillées sur le motif ou les conséquences potentielles en raison d'un manque de compréhension de l'intention et de l'impact des événements détectés.

- Limitations de la détection basée sur les signatures : Comme mentionné précédemment, les IDS basés sur les signatures ont du mal à identifier les menaces nouvelles et évolutives car ils n'ont pas les modèles de signature dans leur base de données.

- Techniques d'évasion : Les hackers utilisant des techniques d'évasion avancées comme le spoofing DNS, le chiffrement et les menaces leurres à dessein pour distraire l'équipe de sécurité est l'un des principaux défis de l'IDS. De telles fausses alertes peuvent causer de la fatigue chez les opérateurs et détourner les équipes de sécurité des attaques réelles.

Certains de ces défis, comme les fausses alertes, peuvent être surmontés en ajustant les politiques de sécurité et d'IDS pour répondre aux besoins de l'organisation sur le moment où elle doit être alertée. Cependant, cela prend du temps et des efforts pour bien faire les choses.

IDS vs. IPS : Quelle est la différence et lequel vous faut-il ?

Souvent, les équipes de sécurité se demandent si elles ont besoin d'un IDS ou d'un IPS dans le cadre de leur architecture de sécurité. Comprenez les distinctions entre eux pour prendre des décisions éclairées sur ce dont vous avez besoin.

L'IDS est déployé pour surveiller passivement le réseau et le système afin de détecter et d'alerter sur les intrusions. Les équipes de sécurité doivent enquêter sur l'alerte et décider si elle nécessite une action supplémentaire.

L'IPS est déployé en ligne pour prévenir activement les intrusions en prenant des mesures immédiates contre toute activité suspecte. Il va un pas au-delà de l'IDS car il atténue activement les menaces.

Voici leurs principales différences en termes de but, de fonctionnalité et de leur impact sur l'infrastructure réseau.

| Système de détection d'intrusion (IDS) | Système de prévention d'intrusion (IPS) | |

| But | Surveiller le réseau et le système pour les incidents de sécurité et les tentatives d'accès non autorisées. | Surveiller le réseau et le système pour les incidents de sécurité et les tentatives d'accès non autorisées, mais aussi prendre des mesures immédiates pour bloquer ou atténuer les menaces identifiées. |

| Fonctionnalité | Surveillance passive. Génère des alertes ou des notifications lorsque des activités malveillantes sont détectées. | Surveillance active. Prend des mesures immédiates, comme l'arrêt des systèmes, le blocage du trafic ou la coupure des connexions en temps réel. |

| Impact sur la performance du réseau | Impact minimal sur la performance du réseau car il fonctionne en mode passif. | A un impact plus élevé sur la performance du réseau en raison du blocage actif et de l'atténuation des menaces. |

L'IDS et l'IPS peuvent être déployés comme une solution autonome ou dans le cadre d'un cadre de sécurité plus large.

Si votre objectif principal est d'obtenir une visibilité sur le réseau et de surveiller le trafic réseau, alors l'IDS est approprié. Mais, si votre besoin en matière de sécurité est l'atténuation immédiate des menaces, l'IPS est la meilleure option. De plus, si votre entreprise soutient des infrastructures critiques comme les systèmes financiers et opère dans des secteurs avec des exigences de sécurité strictes, il est préférable d'opter pour l'IPS.

La plupart des organisations, cependant, mettent en œuvre les deux solutions en utilisant IDPS dans une approche de sécurité en couches car elle offre une protection plus complète du réseau et du système. Explorons un peu plus l'IDPS.

IDPS : La solution tout-en-un

Bien que les pare-feu et autres solutions de sécurité fournissent la base pour la sécurité du réseau et du système, l'IDPS est la ligne de défense supplémentaire qui prend en charge les menaces qui échappent à la défense préliminaire.

L'IDPS informe les administrateurs informatiques et le personnel de sécurité des anomalies et des attaques sur l'infrastructure informatique et fournit des capacités de prévention des intrusions préventives.

Une liste de contrôle rapide des fonctionnalités à considérer lors de la sélection d'un logiciel IDPS

Basé sur les données de G2, nos utilisateurs se concentrent sur les fonctionnalités populaires suivantes lors du choix d'un outil IDPS :

- Alertes d'incidents

- Protection des charges de travail

- Surveillance des activités

- Automatisation

Les industries les plus courantes utilisant des logiciels IDPS, selon le résumé des avis sur G2, sont les technologies de l'information et les services, l'industrie de la sécurité informatique et réseau, les services de logiciels informatiques et les services financiers, et la banque.

Top 5 des systèmes de détection et de prévention d'intrusion (IDPS)

- Trend Micro Hybrid Cloud Security

- Trend Micro TippingPoint

- ExtraHop

- AlienVault USM (from AT&T Cybersecurity)

-

Palo Alto VM-Series

*Ci-dessus sont les cinq principaux logiciels IDPS du rapport Grid® de l'automne 2023 de G2.

Détecter et vaincre

L'IDS est indispensable pour la sécurité du réseau et de l'infrastructure informatique à l'ère des menaces cybernétiques croissantes. Il permet aux équipes de sécurité et aux administrateurs réseau et système de renforcer la posture de sécurité de l'organisation et de protéger les actifs numériques critiques.

Que l'IDS soit votre sentinelle et prenez l'avantage dans la bataille continue contre les cybercriminels.

Maintenant que vous avez été alerté sur l'IDS, explorez notre guide approfondi sur la réponse aux incidents pour vous assurer que vous êtes prêt à combattre les menaces efficacement.

Soundarya Jayaraman

Soundarya Jayaraman is a Content Marketing Specialist at G2, focusing on cybersecurity. Formerly a reporter, Soundarya now covers the evolving cybersecurity landscape, how it affects businesses and individuals, and how technology can help. You can find her extensive writings on cloud security and zero-day attacks. When not writing, you can find her painting or reading.