Vous avez des comptes professionnels, donc vous avez des noms d'utilisateur et des mots de passe... pour l'instant.

Si vous êtes comme moi, vous utilisez un gestionnaire de mots de passe pour suivre tous ces noms d'utilisateur et mots de passe. J'ai compté les miens ; j'ai 184 comptes (du moins, à ma connaissance). C'est encore en dessous de la moyenne. L'employé moyen gère 191 mots de passe, selon une étude de 2017 de LastPass.

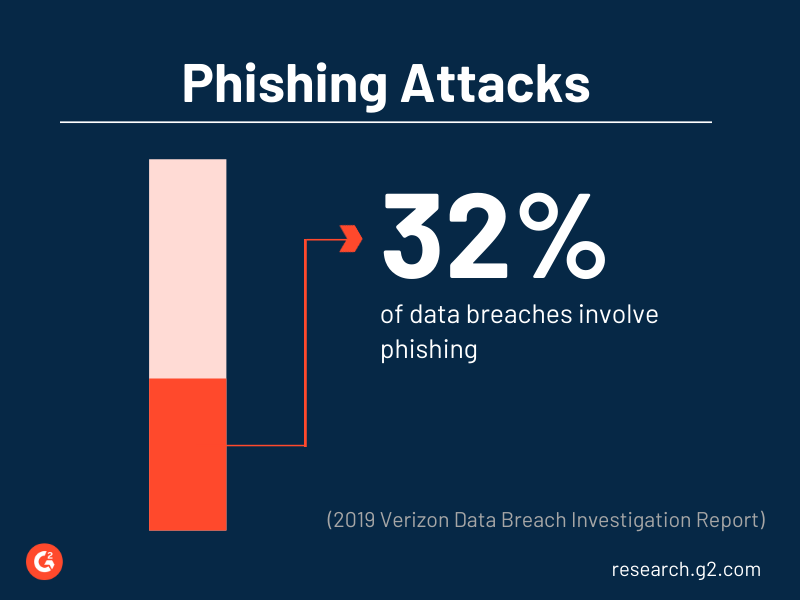

Même avec des pratiques de mot de passe exemplaires, comme utiliser un mot de passe unique pour chaque compte (qui plaisantons-nous cependant), les mots de passe se font pirater. De mauvaises pratiques de mot de passe et d'authentification entraînent (encore plus) d'attaques de phishing sur les employés et leurs entreprises.

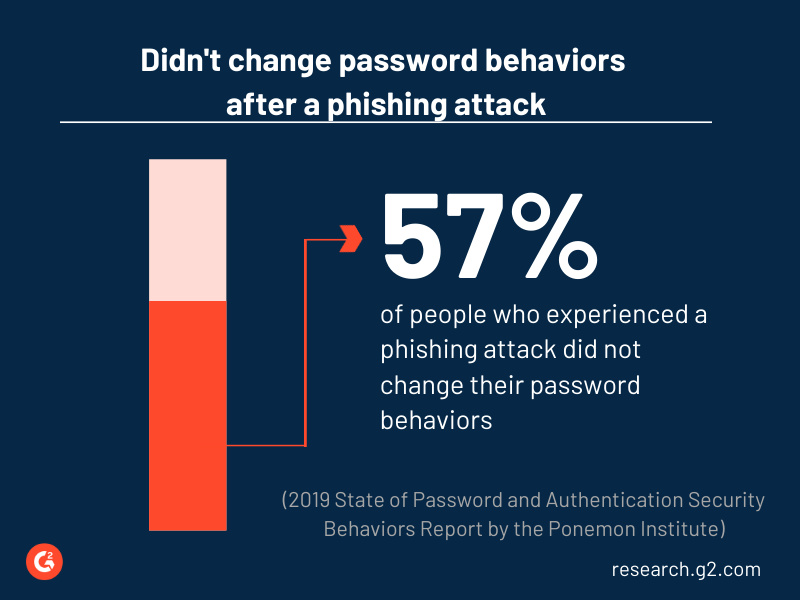

En fait, les identifiants volés et le phishing étaient les principaux vecteurs de cyberattaques en 2019, selon un rapport de Verizon. De plus, selon le rapport 2019 de l'Institut Ponemon, 44 % des répondants ont subi une attaque de phishing au travail (emphase ajoutée). Pire encore, 57 % de ces répondants qui ont subi une attaque de phishing n'ont pas changé leurs comportements en matière de mot de passe.

Sécuriser les comptes uniquement avec des mots de passe... est-ce sécurisé ?

Les mots de passe sont le type d'authentification le plus basique, mais ne suffisent pas à sécuriser les comptes à eux seuls. Pourquoi ? Parce que les mots de passe se font pirater, et les mots de passe sont au cœur de la plupart des violations de données.

Au cours des dernières années, les statistiques sur la cybercriminalité ont rapporté des chiffres alarmants sur l'impact des pirates sur les entreprises. Par exemple, selon une étude de Cisco de 2018, 74 % des entreprises peu matures en matière de confidentialité ont subi une perte cybernétique de plus de 500 000 $ l'année précédente, tandis que seulement 39 % des entreprises matures en matière de confidentialité l'ont fait. Les mots de passe restent un vecteur d'attaque majeur pour les cybercriminels, qu'ils utilisent des répertoires de mots de passe piratés connus, des piratages par dictionnaire, des enregistreurs de frappe ou des escroqueries par phishing pour obtenir les mots de passe des utilisateurs.

Alors si les mots de passe ne sont pas sécurisés, pouvons-nous arrêter de les utiliser ? Vous pourriez être surpris d'entendre... oui. Oui, nous pouvons arrêter d'utiliser les mots de passe en utilisant d'autres types d'authentification. Cela s'appelle l'authentification sans mot de passe.

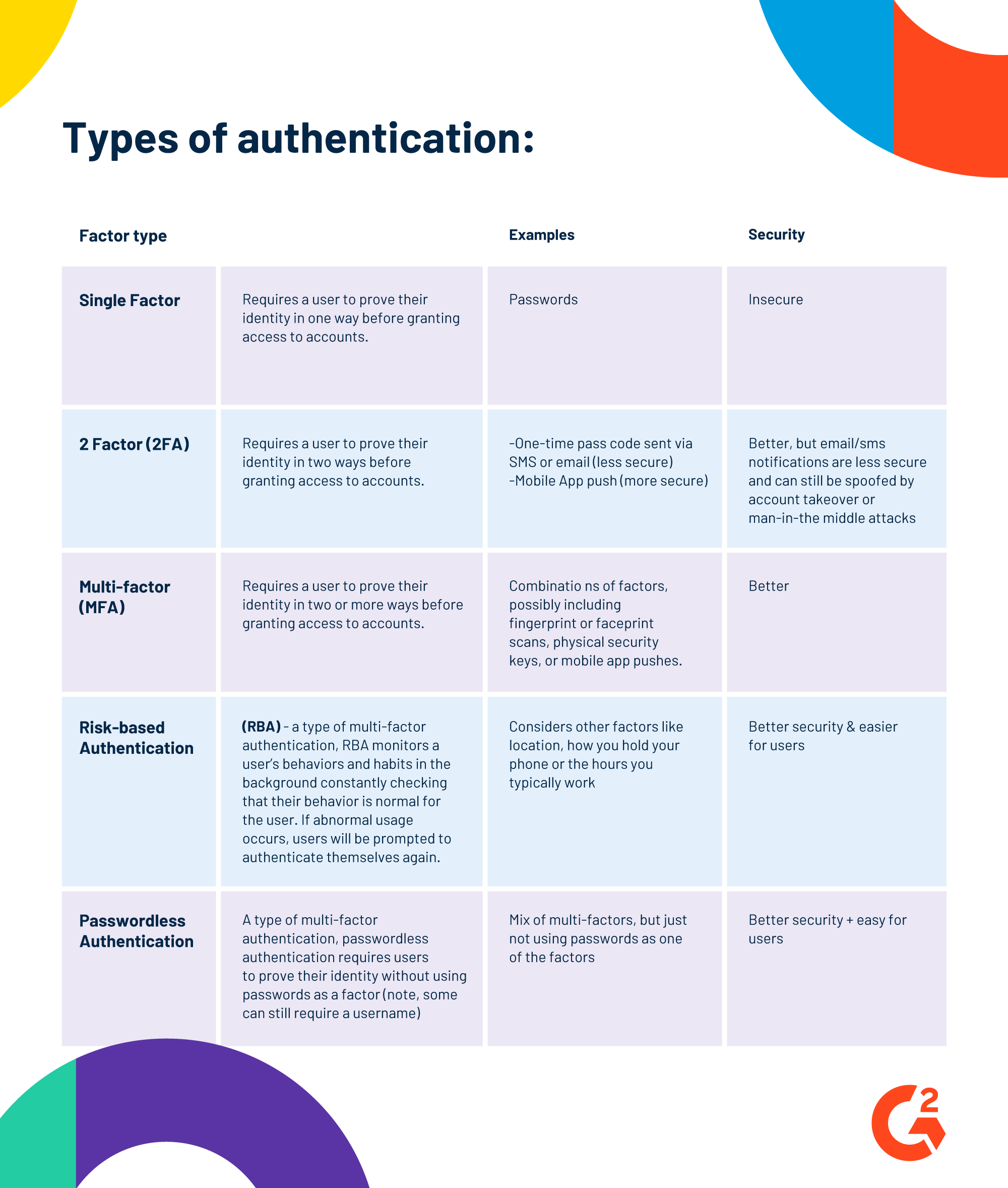

Ci-dessous, vous trouverez des informations sur les différentes manières dont les utilisateurs s'authentifient aujourd'hui et comment cela contraste avec l'authentification sans mot de passe. Lisez plus ci-dessous sur des cas d'utilisation réels, et pourquoi les entreprises passent au sans mot de passe.

Qu'est-ce que l'authentification ?

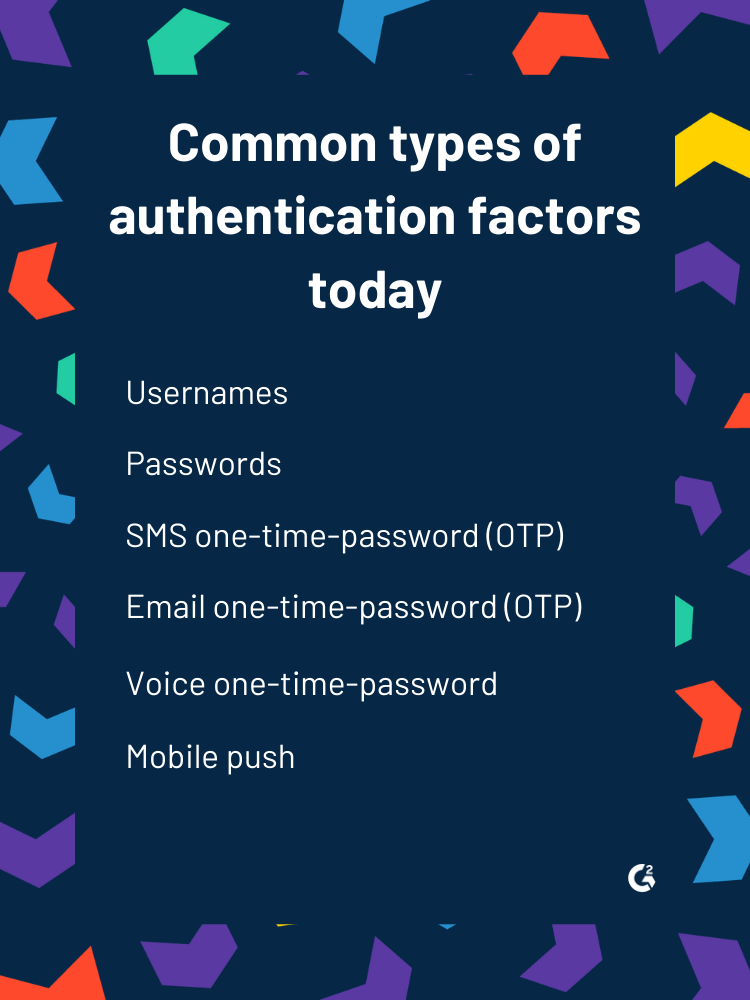

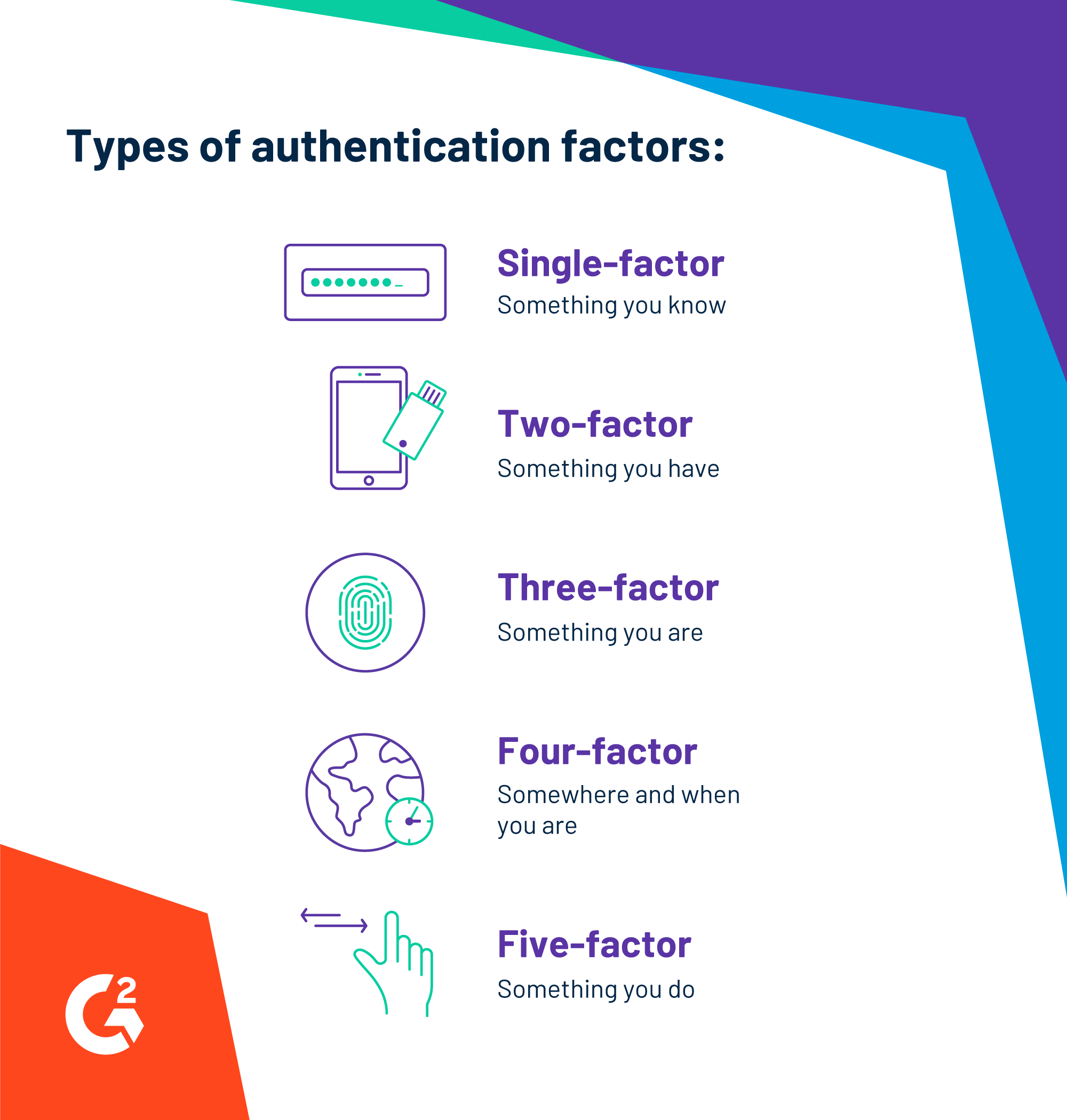

L'authentification est le processus de vérification que les utilisateurs sont bien ceux qu'ils prétendent être. L'authentification exige que les utilisateurs prouvent leur identité de une ou plusieurs manières avant qu'un accès à un compte ne soit accordé. L'authentification peut inclure une combinaison de facteurs tels que quelque chose que vous savez, quelque chose que vous avez, quelque chose que vous êtes, quelque part où vous êtes, quand vous accédez à un compte, ou quelque chose que vous faites.

Qu'est-ce que l'authentification sans mot de passe

L'authentification sans mot de passe est une forme de authentification multi-facteurs (MFA) qui repose sur des facteurs d'authentification autres que les mots de passe pour accorder aux utilisateurs l'accès à un compte. Par exemple, l'authentification sans mot de passe élimine le facteur de quelque chose qu'un utilisateur sait (un mot de passe) et authentifie plutôt un utilisateur en utilisant quelque chose qu'il a (comme un appareil mobile de confiance ou une clé de sécurité physique) et quelque chose qu'il est (comme son empreinte digitale ou son empreinte faciale).

L'authentification sans mot de passe en pratique

Il existe quelques cas d'utilisation courants impliquant des expériences des employés, l'expérience client et les transactions à haut risque.

Commençons par les cas d'utilisation courants des employés. Supposons qu'une employée arrive au travail et s'assoit à son ordinateur portable sur le réseau d'entreprise de la société. Lorsqu'elle tape son nom d'utilisateur pour se connecter, elle reçoit une notification pour insérer sa clé de sécurité physique dans le port USB de son ordinateur. Elle appuie sur le bouton de la clé de sécurité et son ordinateur portable est déverrouillé. Aucun mot de passe n'est tapé.

Qu'est-ce que les clés de sécurité physiques ?

Les clés de sécurité physiques sont des dispositifs d'authentification matériels qui restreignent l'authentification des utilisateurs au monde réel. Les clés de sécurité physiques se présentent sous de nombreuses formes, généralement sous forme de clés USB qui nécessitent que les utilisateurs les insèrent dans leur ordinateur ou de cartes intelligentes avec fonctionnalité de communication en champ proche (NFC) qui nécessitent que la clé soit proche de l'appareil de l'utilisateur. Les clés de sécurité physiques prennent en charge l'authentification via des mots de passe à usage unique, le chiffrement et l'authentification par clé publique, et les protocoles standard FIDO.

Pour un cas d'utilisation client, le scénario d'authentification sans mot de passe est similaire. Prenons l'exemple d'un client d'hôtel souhaitant modifier les dates de sa réservation d'hôtel. Le client a téléchargé l'application mobile de l'hôtel sur son téléphone mobile. Lorsqu'il accède à son compte hôtelier, il tape son nom d'utilisateur, mais pas de mot de passe. Une notification push est ensuite envoyée à son téléphone via l'application mobile. Il authentifie son identité en scannant son empreinte digitale (les données biométriques sont stockées localement et authentifiées sur son propre appareil, pas sur les serveurs d'une entreprise). À partir de là, il peut modifier sa réservation d'hôtel. Dans ce scénario, il n'y a pas de mots de passe ou d'autres questions de défi basées sur la connaissance à répondre, telles que "Quel est le nom de jeune fille de votre mère ?" ou d'autres questions qui peuvent être facilement accessibles par les pirates.

Enfin, il existe des cas d'utilisation de transactions à haut risque, comme le transfert de grosses sommes d'argent depuis une banque. La quantité d'authentification nécessaire est déterminée par le risque. Par exemple, si un utilisateur doit se connecter à un compte pour vérifier son solde bancaire depuis son ordinateur, une notification push sur son appareil mobile sécurise ce client. Cependant, si un utilisateur initie un virement bancaire important, une authentification supplémentaire pourrait être requise. Dans ce cas, un utilisateur peut avoir besoin de vérifier le virement sur son appareil mobile et de confirmer la transaction sur son ordinateur. Après cela, une authentification par reconnaissance faciale pourrait commencer sur son application mobile. Enfin, la banque peut libérer le virement. Dans ce cas, aucun mot de passe n'a facilité la transaction. De plus, il n'y a pas de méthodes d'authentification non sécurisées, telles que les codes SMS ou email envoyés au client.

Il existe trois principales façons de stocker les données biométriques comme les empreintes digitales ou les empreintes faciales :

- Stockage centré sur l'appareil : stocké sur l'appareil propre de l'utilisateur comme un téléphone mobile

- Stockage centré sur le serveur : stocké sur les serveurs centralisés d'une entreprise

- Stockage distribué : des morceaux partiels des données biométriques d'un utilisateur sont stockés séparément sur l'appareil de l'utilisateur final et sur un serveur centralisé d'une entreprise et fusionnés lorsqu'un utilisateur s'authentifie

Notez que les téléphones mobiles, tablettes, montres intelligentes et appareils similaires peuvent être enregistrés comme appareils de confiance à des fins d'authentification. Un appareil de confiance pourrait être l'appareil principal d'un utilisateur comme son téléphone mobile de tous les jours, un appareil de secours secondaire comme sa tablette à la maison, ou l'appareil d'un ami avec des permissions réduites. Les appareils de confiance d'un utilisateur permettent aux applications mobiles d'accéder aux secrets associés à un appareil, qui identifient le matériel physique et sont difficiles à usurper. L'appareil peut permettre aux politiques d'authentification basées sur le risque, telles que la géolocalisation ou la posture de l'appareil (comment vous tenez le téléphone), d'être surveillées et analysées pour le risque également. Les politiques d'authentification basées sur le risque courantes incluent l'appartenance à un groupe, la géolocalisation, la gestion des appareils mobiles (MDM), la posture de l'appareil (comment vous tenez le téléphone), la géo-vélocité, la réputation du réseau, et plus encore.

Qu'est-ce que les secrets d'appareil ?

Les secrets d'appareil, également connus sous le nom d'identifiants uniques d'appareil, sont des codes uniques associés à un appareil spécifique, comme un téléphone mobile. Par exemple, Apple code ses appareils avec un code à 40 chiffres. Remarque : Les secrets d'appareil ne sont pas le numéro de téléphone d'un utilisateur, qui peut être transféré à d'autres appareils.

Pourquoi utiliser l'authentification sans mot de passe ?

Il y a trois raisons principales pour mettre en œuvre l'authentification sans mot de passe :

-

- Améliorer l'expérience client

- Réduire les risques de sécurité

- Réduire les coûts de maintenance des mots de passe

Améliorer l'expérience client est une considération majeure. Lorsque les concepteurs UI/UX conçoivent des interfaces numériques, ils s'efforcent de créer une expérience client sans friction où les utilisateurs peuvent interagir intuitivement avec le logiciel. La friction est mauvaise pour les affaires, car les clients frustrés abandonnent les paniers d'achat en ligne et les transactions commerciales. L'une des plus grandes sources de friction ? Utiliser un mot de passe pour se connecter, surtout si l'utilisateur ne se souvient pas de son mot de passe.

L'authentification sans mot de passe réduit également les risques de sécurité. La plupart des piratages informatiques aujourd'hui continuent d'exploiter des mots de passe faibles ou piratés. Les méthodes incluent l'utilisation de dictionnaires de mots de passe, les attaques par force brute, les attaques par dictionnaire, ou les techniques d'ingénierie sociale comme le phishing. Les cadres dirigeants sont les plus à risque. Ils sont presque douze fois plus susceptibles d'être la cible d'incidents d'ingénierie sociale, selon le rapport 2019 de Verizon. S'appuyer sur des facteurs d'authentification sécurisés, et non sur des mots de passe, réduit ces risques.

Enfin, les entreprises utilisent l'authentification sans mot de passe pour réduire les coûts. Les équipes de support technique des entreprises sont submergées par les problèmes liés aux mots de passe, des réinitialisations de mots de passe aux demandes de changement, qui sont des exercices chronophages et coûteux. Par exemple, "en un seul mois en 2017, Microsoft a dû réinitialiser 686 000 mots de passe pour les employés, entraînant des dépenses de support de plus de 12 millions de dollars", selon le rapport de Verizon. Pour les employés, l'authentification sans mot de passe réduit la quantité de services nécessaires des équipes de support technique. L'enregistrement des appareils de confiance est facile pour les utilisateurs finaux qui peuvent utiliser l'auto-service pour l'enregistrement et la désinscription des appareils. Sans oublier de maximiser la productivité au travail puisque moins d'utilisateurs sont verrouillés hors des comptes.

Pourquoi maintenant ?

Il y a de nombreuses raisons pour lesquelles c'est le bon moment pour l'authentification sans mot de passe. Il y a un besoin de sécurité ; les développeurs l'accueillent ; les utilisateurs finaux sont prêts pour cela (et possèdent les appareils nécessaires pour y parvenir) ; et le marché a adopté des normes pour le permettre ; pour n'en nommer que quelques-uns.

Se débarrasser des mots de passe comme forme d'authentification est un besoin de sécurité de haut niveau. Le nombre de cyberattaques que les entreprises subissent ne diminuera pas. Supprimer les mots de passe comme vecteur d'attaque peut aider à protéger une entreprise et ses employés. Les développeurs aiment l'authentification sans mot de passe car ils peuvent authentifier les utilisateurs finaux avec des interfaces de programmation d'applications (API) simples. Il n'est pas nécessaire de créer des solutions d'authentification personnalisées.

Les utilisateurs finaux sont prêts pour l'authentification sans mot de passe et aspirent à la commodité d'un avenir sans mot de passe. Selon le rapport 2019 de l'Institut Ponemon, 57 % des répondants ont exprimé une préférence pour les connexions sans mot de passe qui protègent leur identité, car "gérer les mots de passe est gênant et fastidieux".

De plus, les utilisateurs finaux ont les appareils, tels que les smartphones, les montres intelligentes et autres appareils mobiles, nécessaires pour une authentification sans mot de passe. Les utilisateurs peuvent choisir parmi les options de notification push mobile ou même l'authentification biométrique sur leur appareil en utilisant leur visage ou leur doigt pour s'authentifier. Les clés de sécurité physiques sont toujours une option pour ceux qui souhaitent s'authentifier par d'autres moyens.

Enfin, le marché a adopté les normes pour rendre l'authentification sans mot de passe courante. L'adoption des normes de l'Alliance FIDO (Fast IDentity Online) pour l'authentification sans mot de passe, y compris le FIDO Universal Second Factor (FIDO U2F), le FIDO Universal Authentication Framework (FIDO UAF) et FIDO2, qui inclut la spécification Web Authentication (WebAuthn) du W3C et le FIDO Client to Authenticator Protocol (CTAP), est une force motrice pour créer l'écosystème pour l'adoption rapide de l'authentification sans mot de passe parmi les entreprises et les utilisateurs finaux. Les spécifications FIDO sont ouvertes et gratuites pour une utilisation mondiale. Aujourd'hui, les membres de l'Alliance FIDO incluent des leaders technologiques mondiaux dans les secteurs des paiements, des télécommunications, du gouvernement et des soins de santé. Cela inclut des géants de la technologie tels qu'Amazon, Alibaba, Facebook, et Google.

| EN RELATION : Qu'est-ce que FIDO ? En savoir plus sur l'Alliance FIDO ici → |

Il y a des choses importantes à considérer lors de l'évaluation des fournisseurs d'authentification sans mot de passe. Tous les fournisseurs n'offrent pas d'outils SDK mobiles pour intégrer nativement l'authentification dans l'application mobile d'une entreprise ; c'est important pour les entreprises qui souhaitent marquer leurs applications à considérer. Certains fournisseurs offrent des solutions multi-facteurs héritées, comme les mots de passe à usage unique par SMS et email, qui sont moins sécurisés que d'autres formes d'authentification. Avec cela à l'esprit, considérez si vous souhaitez avoir des facteurs d'authentification moins sécurisés disponibles pour vos utilisateurs finaux pour un usage quotidien, juste pour des cas de secours extrêmes, ou pas du tout. Certains fournisseurs offrent des solutions "sans mot de passe", pas sans mot de passe, qui reposent encore sur des mots de passe en arrière-plan et rejouent simplement les mots de passe lors de l'utilisation d'une méthode d'authentification, comme une biométrie. D'autres choses à considérer incluent comment un utilisateur peut s'authentifier si son appareil est à court de batterie ou s'il n'est pas en ligne. Les options incluraient d'avoir une clé de sécurité physique ou de scanner un code QR avec un appareil hors ligne.

Authentification sans mot de passe sur G2

Dans les prochaines semaines, G2 lancera une nouvelle catégorie répertoriant les fournisseurs d'authentification sans mot de passe. Si vous utilisez actuellement un fournisseur d'authentification sans mot de passe, veuillez envisager de laisser un avis sur notre site pour aider les futurs acheteurs à prendre des décisions d'achat en toute confiance.

*Avertissement : Je ne suis pas avocat et je ne donne pas de conseils juridiques. Si vous avez des questions juridiques, consultez un avocat agréé.

Vous voulez en savoir plus sur Logiciel de gestion des identités ? Découvrez les produits Gestion de l'identité.

Merry Marwig, CIPP/US

Merry Marwig is a senior research analyst at G2 focused on the privacy and data security software markets. Using G2’s dynamic research based on unbiased user reviews, Merry helps companies best understand what privacy and security products and services are available to protect their core businesses, their data, their people, and ultimately their customers, brand, and reputation. Merry's coverage areas include: data privacy platforms, data subject access requests (DSAR), identity verification, identity and access management, multi-factor authentication, risk-based authentication, confidentiality software, data security, email security, and more.