Un site web est généralement l'endroit où vous rencontrez vos clients pour la première fois.

Même une légère interruption de service entraîne une mauvaise expérience utilisateur et impacte négativement les revenus. Assurez-vous que votre site web est prêt à accueillir les clients potentiels sur votre plateforme.

Une attaque par déni de service distribué (DDoS) est comme un embouteillage créé par un troupeau de buffles se tenant au milieu de la route. Elle perturbe votre trajet tout en rendant la route indisponible pour le transit. De même, les hackers malveillants bombardent un site web avec un trafic massif et des requêtes, le rendant indisponible pour les utilisateurs légitimes.

De nombreuses organisations utilisent des logiciels de protection contre les DDoS pour prévenir et atténuer les attaques sur leur réseau ou leurs systèmes. Évitez de devenir victime d'attaques DDoS avec des mécanismes de défense fiables.

Qu'est-ce qu'une attaque DDoS ?

Une attaque par déni de service distribué (DDoS) perturbe le flux de trafic normal d'un serveur, réseau ou service ciblé en inondant la cible ou son infrastructure environnante avec un trafic ou des requêtes massifs, dépassant sa capacité de traitement.

Cela entraîne des anomalies dans le fonctionnement d'un site web et perturbe sa disponibilité pour les affaires.

Définition de DDoS

Le déni de service distribué (DDoS) est une cyberattaque que les hackers malveillants utilisent pour cibler un serveur, un réseau ou un service avec de multiples requêtes, le rendant temporairement ou indéfiniment indisponible pour les utilisateurs prévus.

Pensez au DDoS comme à des tonnes de déchets déversés dans un drain menant à un engorgement. Pendant une attaque, les hackers malveillants tentent d'envoyer un flot de trafic massif à la cible, perturbant son fonctionnement régulier. Les hackers augmentent l'efficacité du DDoS en envoyant le trafic d'attaque via plusieurs systèmes compromis.

Que se passe-t-il lors d'une attaque DDoS ?

Lorsque votre serveur est sous une attaque DDoS, il subit un flux de trafic élevé provenant d'une source malveillante, ce qui fait planter le serveur. Un hacker n'a pas besoin d'installer de code sur l'ordinateur de la victime. Il utilise simplement plusieurs machines compromises sur son botnet qui envoient plusieurs pings à la cible. Cela donne l'impression que de nombreux systèmes essaient de se connecter à un service simultanément.

Botnet : Un réseau de systèmes détournés infectés par des logiciels malveillants. Les hackers malveillants peuvent contrôler à distance les botnets et les utiliser pour spammer ou lancer des attaques DDoS.

Les entreprises ont du mal à se défendre contre les attaques DDoS effectuées via des systèmes compromis utilisant plusieurs adresses IP. Les organisations ont besoin d'outils de protection DDoS sophistiqués pour se défendre contre de telles attaques.

Voici quelques exemples célèbres d'attaques DDoS.

- En octobre 2020, l'équipe de sécurité de Google a signalé une attaque record d'amplification User Datagram Flood (UDP) provenant de plusieurs fournisseurs de services Internet chinois.

- En février 2020, Amazon Web Services (AWS) a été frappé par une gigantesque attaque DDoS, la version la plus extrême récemment. Cette version a ciblé un client AWS non identifié et a utilisé le protocole de réflexion CLDAP, qui s'appuyait sur des serveurs CLDAP tiers vulnérables pour amplifier la quantité de données envoyées à l'adresse IP de la victime de 56 à 70 fois. L'attaque a duré trois jours et a culminé à 2,3 téraoctets par seconde.

- Le 20 septembre 2016, une attaque DDoS a frappé le blog de l'expert en cybersécurité Brian Krebs avec plus de 620 Gbps. C'était trois fois plus grand que tout ce que son site ou Internet avait vu auparavant. La source de l'attaque était le botnet Mirai, qui comprenait plus de 600 000 appareils Internet des objets (IoT) compromis tels que des caméras IP et des routeurs domestiques.

Comment fonctionne le DDoS ?

Pour qu'une attaque DDoS soit réussie, elle nécessite quelques éléments.

Elle nécessite qu'un hacker contrôle plusieurs machines en ligne. Les ordinateurs et autres machines, comme les appareils IoT, sont ensuite infectés par des logiciels malveillants, ce qui les transforme en bot sous le contrôle du hacker.

Une fois les machines sous le contrôle du hacker depuis un endroit distant, le hacker peut effectuer plusieurs actes hostiles. Par exemple, en ciblant l'adresse IP d'une victime, chaque bot répond en envoyant des requêtes à la cible. Cela entraîne le réseau ou le serveur ciblé à être surchargé, provoquant un déni de service pour le trafic normal.

Les cybercriminels profitent du comportement habituel entre les appareils réseau et les serveurs. Ils se concentrent sur les appareils de mise en réseau de périphérie comme les routeurs et les commutateurs au lieu des serveurs individuels.

Supposons que vous receviez constamment des appels indésirables sur votre mobile. Pendant ce temps, votre téléphone serait indisponible pour recevoir des appels de personnes que vous connaissez. La même chose se produit lors d'une attaque DDoS. La victime devient indisponible pour répondre au trafic légitime tout en traitant le flot de trafic entrant provenant de systèmes compromis.

Étant donné que chaque système compromis ou bot est un appareil légitime sur Internet, le trafic semble normal et est difficile à séparer du trafic légitime généré par les utilisateurs prévus.

Déni de service persistant avancé (APDoS)

Une attaque APDoS est liée à des menaces persistantes avancées qui durent des semaines et observent des pétaoctets de trafic dirigé vers des victimes primaires ou secondaires. Les hackers changent souvent de cible pour échapper aux mesures d'atténuation DDoS. Les organisations ont besoin de contre-mesures DDoS spécialisées pour se protéger contre de telles attaques.

Bien que les attaquants ciblent plusieurs appareils, leur objectif principal reste une seule victime. Ils ont le contrôle de ressources réseau puissantes qui les aident à mener une attaque prolongée tout en dirigeant une multitude de trafic vers des cibles primaires et secondaires.

Déni de service distribué en tant que service

De nombreux fournisseurs proposent des services de booter ou de stresser avec une interface simple qui sont promus comme des outils de test de résistance. Les acteurs malveillants, en particulier ceux qui ne sont pas aussi techniquement compétents, peuvent les utiliser pour converger une attaque DDoS sur vos systèmes.

Ces services utilisent des botnets qui peuvent produire un trafic allant de cinq à 50 gigabits par seconde, ce qui peut perturber l'accès d'un utilisateur domestique moyen à Internet.

Pourquoi les attaquants effectuent des DDoS

Les attaques DDoS peuvent avoir un impact sérieux sur la disponibilité d'un site web pour les affaires. Elles entravent la capacité d'un site web à être opérationnel et productif, entraînant de lourdes pertes de trafic légitime.

Les attaquants font cela pour de nombreuses raisons. Voici quelques-unes des motivations courantes de DDoSing qui inspirent les hackers malveillants.

Hacktivisme

Hacktivisme implique des hackers affichant leur critique envers des entités gouvernementales ou privées avec lesquelles ils sont en désaccord. Ils effectuent une attaque DDoS sur leur site web pour le faire tomber.

Les hackers moins techniquement compétents sont souvent les principaux suspects de telles attaques où ils utilisent des outils d'attaque DDoS pour attaquer leurs cibles.

Anonymous, l'un des groupes hacktivistes les plus populaires, a été responsable d'une cyberattaque contre l'État islamique d'Irak et de Syrie (ISIS) en février 2015.

Guerre cybernétique

Certaines attaques DDoS sont parrainées par le gouvernement pour faire taire les critiques ou l'opposition interne. Les gouvernements les utilisent également pour perturber l'infrastructure financière, sanitaire ou administrative de pays ou d'associations rivales.

Parce que le gouvernement les soutient, ils emploient des professionnels techniquement compétents pour exécuter la campagne, soutenus par un financement et une autorité suffisants.

Rivalité personnelle

Certains attaquants ou organisations utilisent de manière non éthique le DDoS pour impacter la disponibilité des sites web rivaux et régler des comptes dans une concurrence déloyale. Les sites web de jeux observent souvent de telles attaques contre leur serveur ou d'autres joueurs.

Une attaque DDoS contre un joueur est probablement exécutée par un logiciel malveillant. Les stressors et les booters sont les principaux suspects dans les attaques contre les serveurs de jeux.

Vandalisme cybernétique

Les adolescents ou les adultes ennuyés effectuent également des attaques DDoS pour exprimer leur colère. Ils ciblent souvent des personnes ou des institutions qui, à leurs yeux, les ont troublés ou lésés. La recherche d'attention peut également être un facteur de motivation pour utiliser le DDoS, récompensant les attaquants par le respect et la reconnaissance de leurs pairs.

Ces attaques utilisent souvent des scripts et des outils prédéfinis ou le déni de service en tant que service et sont disponibles pour aussi peu que 10 $ auprès de plusieurs fournisseurs en ligne.

Le vandalisme cybernétique peut également conduire à l'extorsion lorsqu'un attaquant demande de l'argent ou un gain en échange de l'arrêt d'une attaque DDoS.

Types d'attaques DDoS

Les attaquants ont développé plusieurs techniques au fil des ans pour effectuer des attaques DDoS. Ces techniques sont largement classées en trois catégories :

Attaques volumétriques

Les attaques DDoS volumétriques génèrent un trafic massif et le dirigent vers le système ou le service de la victime. Le but principal des hackers malveillants est de saturer la bande passante d'un site web, empêchant tout flux de trafic légitime. L'ampleur de ces attaques est mesurée en bits par seconde (BPS).

Voici quelques attaques volumétriques courantes.

- Inondation UDP : Une attaque DDoS inonde une victime avec des paquets User Datagram Protocol (UPD). Elle inonde des ports aléatoires sur un hôte distant et encourage l'hôte à vérifier si une application écoute le port. L'hôte répond avec un paquet ICMP "destination inaccessible".

- Inondation ICMP (ping) : Ces attaques DDoS agissent de la même manière que les inondations UDP. Les premières submergent la cible avec des paquets de requête d'écho ICMP (pings).

- Amplification DNS : Cette attaque utilise une technique connue sous le nom de réflexion superchargée. Elle fait des demandes d'informations au serveur qui nécessitent une sortie de données importante et redirige les informations vers le même DNS en usurpant l'adresse de réponse. Les attaquants envoient de petits paquets au serveur qui répondent avec des informations substantielles, qui sont à nouveau liées au même DNS.

- Amplification NTP : Les attaquants exploitent la fonctionnalité du serveur Network Time Protocol (NTP) en utilisant une technique DDoS basée sur la réflexion, submergeant le réseau ou le serveur cible avec un trafic UDP élevé. Cela rend le réseau ou le serveur inaccessible pour le trafic légitime.

Attaques de couche applicative

Les attaques DDoS de couche applicative sont plus sophistiquées et exploitent les vulnérabilités de la couche applicative. Elles ouvrent des connexions et initient des processus et des requêtes de transaction qui utilisent beaucoup d'espace disque et de mémoire.

Ces attaques incluent des requêtes apparemment légitimes qui visent à faire planter un serveur web. Les attaques de couche applicative comprennent les inondations GET/POST, les attaques lentes et faibles. Elles ciblent les vulnérabilités de Windows, Apache ou OpenBSD. L'ampleur de ces attaques est mesurée en requêtes par seconde (RPS).

Ces attaques sont parfois appelées attaques de couche 7 (modèle Open Systems Interconnection). Elles fonctionnent plus lentement que les autres attaques DDoS. Parce qu'elles sont plus lentes, elles ressemblent à une requête réelle pour l'utilisateur, jusqu'à ce qu'il soit trop tard et que la victime soit trop submergée pour répondre.

Les attaques applicatives sont souvent graves et entraînent une perte de données maximale car elles sont peu coûteuses à exploiter et plus difficiles à détecter pour les entreprises.

Inondation HTTP : Une inondation Hypertext Transfer Protocol (HTTP) est un exemple d'attaque de couche applicative. Les attaquants exploitent des requêtes HTTP, GET et POST apparemment légitimes pour cibler une application ou un serveur.

Elles nécessitent moins de bande passante pour faire tomber un site web par rapport à d'autres techniques d'usurpation ou de réflexion. Lorsqu'un serveur ou une application alloue des ressources maximales à une seule requête, cela améliore l'efficacité d'une attaque DDoS.

Attaques de protocole

Les attaques de protocole utilisent les ressources de serveur existantes ou celles des pare-feu, des équilibreurs de charge et d'autres communications intermédiaires. Les attaques consomment la capacité des ressources d'infrastructure réseau en ciblant les communications de protocole de couche trois et de couche quatre avec des requêtes malveillantes.

Une inondation SYN est un type d'attaque de protocole. La connexion Transmission Control Protocol (TCP) est établie via un processus de poignée de main en trois étapes. Les attaques par inondation SYN contournent ce processus et submergent les ressources du serveur, entraînant un plantage.

Dans les connexions TCP, les clients font une demande SYN initiale et le serveur répond avec une réponse d'accusé de réception (SYN-ACK). Le client complète la poignée de main avec un accusé de réception final (ACK).

L'inondation SYN fait plusieurs demandes SYN et laisse le serveur en attente sans donner l'accusé de réception final. À mesure que ces connexions à moitié ouvertes augmentent, la charge du serveur augmente également.

Comment identifier une attaque DDoS

Il y a peu de signes avant-coureurs qui peuvent confirmer si le comportement anormal d'un site web est lié à un DDoS. Les signes avant-coureurs peuvent également être des problèmes que vous pourriez déjà avoir avec votre ordinateur, comme un virus ou une connexion Internet lente.

Les groupes de hackers malveillants peuvent envoyer des menaces concernant un potentiel DDoS dirigé vers votre site web, mais il n'y a pas d'avertissements. Souvent, les propriétaires de sites web ne reconnaîtront pas une attaque DDoS jusqu'à ce que leurs clients soulèvent un problème.

Un temps considérable est nécessaire pour réaliser une attaque DDoS et l'atténuer, entraînant une interruption de service importante du site web et des pertes de revenus.

Les signes courants d'une attaque DDoS sont :

- Plusieurs requêtes provenant d'une seule adresse IP

- Le serveur répond avec une erreur 503

- Le temps de vie (TTL) d'une requête ping expire

- Connexion plus lente si la même est utilisée en interne

- Pics de trafic importants dans le logiciel de surveillance des journaux

Les attaques par déni de service distribué peuvent être difficiles à gérer pour les administrateurs. Avec le soutien de certaines automatisations, alertes et notifications proactives, vous pouvez minimiser le temps nécessaire pour identifier une attaque DDoS.

Comment arrêter une attaque DDoS

Avant de rencontrer l'un des signes ci-dessus, il y a certaines actions que vous pouvez prendre pour vous protéger d'une attaque DDoS.

Plus tôt une attaque DDoS est identifiée, mieux c'est, afin que vous puissiez vous protéger davantage en réagissant rapidement à ces alertes. Lors d'une attaque, informez immédiatement votre fournisseur de services Internet pour voir s'il peut rediriger le trafic malveillant.

Vos pare-feu et routeurs doivent également être configurés pour rejeter le trafic nuisible envoyé à votre serveur et au matériel frontal de votre application.

Enfin, en tant que consommateur, pour empêcher vos appareils de devenir un botnet, assurez-vous d'utiliser uniquement des logiciels de confiance mis à jour avec les derniers correctifs de sécurité. Si vous utilisez fréquemment des appareils IoT, assurez-vous qu'ils sont formatés en utilisant une protection maximale. Et bien sûr, en ce qui concerne les informations de connexion, utilisez un mot de passe fort qu'aucun robot ou hacker ne peut craquer.

Les attaques DDoS peuvent mettre votre réseau ou serveur en grave danger. Si elles ne sont pas gérées correctement, elles peuvent durer plusieurs jours, entraînant une perte de trafic légitime et de revenus. Il existe diverses techniques que les entreprises utilisent pour se protéger contre les attaques DDoS.

Minimiser la surface d'attaque

Limiter la surface d'attaque met en place des mécanismes de protection dans les endroits plus sujets aux DDoS. Assurez-vous que vos applications, ports, protocoles ou autres ressources ne sont pas exposés à des endroits où vous n'attendez aucun trafic entrant.

Vous pouvez également placer vos ressources derrière des réseaux de distribution de contenu (CDN) ou des équilibreurs de charge. L'infrastructure critique telle que les serveurs de base de données doit être empêchée de recevoir du trafic Internet direct. Il est conseillé d'équiper un pare-feu ou une liste de contrôle d'accès (ACL) pour réguler et contrôler le trafic entrant sur vos applications.

Planifier pour l'échelle

Assurez-vous que votre fournisseur d'hébergement offre une connectivité Internet redondante suffisante lors de l'architecture des applications. Cela aide à gérer un volume de trafic élevé lors d'une attaque DDoS volumétrique.

Une grande majorité des attaques DDoS consomment beaucoup de ressources. Si vous pouvez rapidement augmenter ou diminuer vos ressources de calcul, vous serez en mesure d'atténuer de telles attaques. Équipez des ressources de calcul plus importantes ou tirez parti de leurs fonctionnalités, telles que des interfaces réseau étendues ou des capacités de mise en réseau améliorées qui prennent en charge une utilisation plus élevée des ressources.

Distinguer le trafic normal et anormal

Lorsque vous observez des volumes de trafic élevés, acceptez uniquement le volume maximum que votre hôte peut gérer sans affecter la disponibilité. Les professionnels reconnaissent ce concept comme la limitation du débit.

Bien que la limitation du débit soit une technique précieuse dans une stratégie d'atténuation DDoS, il serait difficile de gérer une attaque complexe sans l'aide d'autres mesures d'atténuation.

Les techniques de protection avancées analysent les paquets pour identifier si le trafic est légitime ou malveillant. Vous devriez être en mesure de distinguer entre le bon et le mauvais trafic pour les séparer.

Comprenez les caractéristiques du bon trafic et faites-en une référence. Ensuite, vous pouvez comparer chaque paquet à cette référence pour filtrer le trafic légitime.

Déployer un pare-feu d'application web (WAF)

Un pare-feu d'application web (WAF) met en place une défense solide contre l'injection SQL ou la falsification de requêtes intersites, empêchant les hackers malveillants d'exploiter toute vulnérabilité connue. Les administrateurs utilisent le WAF pour contrôler le trafic et personnaliser les mesures d'atténuation pour se protéger contre le trafic illégitime déguisé en bon trafic provenant de géographies inattendues ou de mauvaises adresses IP.

Routage en trou noir

Créer une route en trou noir sans restrictions spécifiques protège contre une attaque DDoS. Le trafic légitime et d'attaque passe par cette route dans un trou noir où il est supprimé du réseau. Les fournisseurs de services Internet (ISP) peuvent envoyer le trafic vers un trou noir lors d'une attaque DDoS.

Dans la plupart des situations, cela pourrait ne pas être idéal car cela remplit le motif des attaquants de rendre un réseau inaccessible aux utilisateurs légitimes.

Diffusion de réseau Anycast

Le réseau Anycast disperse le trafic entrant du site web dans des serveurs distribués qui peuvent absorber l'impact d'une attaque DDoS. La fiabilité de cette stratégie d'atténuation dépend de la taille d'une attaque et de l'efficacité du réseau.

Cette approche répartit l'impact d'une attaque DDoS de manière à ce qu'elle devienne gérable pour ne pas perturber la disponibilité d'un système ou d'un serveur.

Utiliser un logiciel de protection DDoS

Les outils de protection DDoS sécurisent les sites web et les applications contre ces types d'attaques en surveillant le trafic web et en établissant une référence pour les charges de trafic normales. Les entreprises utilisent des outils de protection DDoS pour maintenir de manière proactive une fonctionnalité stable du site et prévenir les échecs soudains de livraison du site causés par l'afflux rapide de trafic.

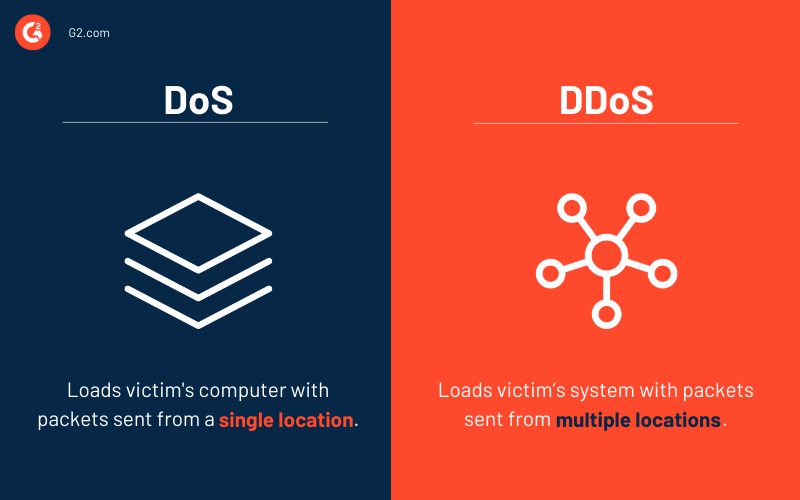

DoS vs. DDoS

Les attaques par déni de service (DoS) inondent un système ou un service cible avec du trafic provenant d'une seule source.

En revanche, les attaquants effectuent un DDoS en dirigeant le trafic d'attaque depuis plusieurs systèmes vers le système ou le service d'une victime.

La principale différence entre DoS et DDoS est que le premier est une attaque système sur système. Le second observe une attaque de plusieurs systèmes sur un système ou un service cible.

En général, les hackers utilisent un script ou un outil pour mener une attaque DoS, tandis que les attaques DDoS impliquent de coordonner avec plusieurs hôtes compromis avec des logiciels malveillants. Ils créent un botnet géré par un serveur de commande et de contrôle (C&C) centralisé.

|

Déni de service |

Déni de service distribué |

|

Un seul système cible la victime |

Plusieurs systèmes attaquent la victime |

|

Charge l'ordinateur de la victime avec des paquets envoyés depuis un seul endroit |

Charge le système de la victime avec des paquets envoyés depuis plusieurs endroits |

|

Les attaques sont lentes |

Les attaques sont plus rapides |

|

Facile à bloquer |

Difficile à bloquer |

|

Peut être facilement tracé |

Peut poser des difficultés de traçage |

|

Le volume de trafic est faible |

Le volume de trafic est élevé |

| Exemples : Attaques par débordement de tampon, Ping de la mort ou inondation par le protocole de message de contrôle Internet (ICMP), ou attaque Teardrop |

Exemples : Attaques volumétriques, de fragmentation et de couche applicative. |

Top 5 des logiciels de protection DDoS

Les logiciels de protection contre le déni de service distribué aident les sites web à prévenir les attaques et à les sécuriser. Ce logiciel surveille le trafic du site web et établit des références selon les charges de trafic normales.

Chaque fois que les filtres web remarquent des pics de trafic anormaux, ils redirigent le flux de trafic vers une source contrôlée, réduisant ainsi les perturbations causées par l'afflux rapide de trafic.

Pour être inclus dans la liste des logiciels de protection DDoS, un produit doit :

- Surveiller et filtrer le trafic entrant

- Établir des références de trafic et limiter le flux de trafic

- Détecter les attaques DDoS et empêcher le trafic malveillant entrant

- Offrir un tableau de bord de gestion du trafic

* Voici les cinq principaux logiciels de protection DDoS du rapport Grid® de printemps 2022 de G2. Certains avis peuvent être édités pour plus de clarté.

1. Webroot DNS Protection

Webroot DNS Protection fonctionne au niveau DNS pour bloquer l'infiltration de logiciels malveillants et prévenir l'afflux de trafic malveillant. Il contrôle les réseaux et maintient la sécurité, la confidentialité et la visibilité pour protéger l'infrastructure informatique et les utilisateurs, même ceux travaillant à distance.

Ce que les utilisateurs aiment :

"Webroot DNS Protection est facile à déployer et à maintenir, beaucoup de réflexion a été consacrée à simplifier l'expérience utilisateur. Une fois déployée, la protection est simple. Un administrateur a beaucoup de flexibilité sur ce que et comment les utilisateurs sont bloqués et qui peut attribuer différents niveaux d'utilisateurs à des capacités différentes. La base de données massive de Webroot d'adresses IP nuisibles est continuellement mise à jour, et DNS Protection s'appuie sur cette énorme base de connaissances pour se coupler avec l'apprentissage automatique/l'IA pour sculpter les paramètres de sécurité en temps réel."

- Avis sur Webroot DNS Protection, David Y.

Ce que les utilisateurs n'aiment pas :

"La principale plainte que j'ai est que je dois me battre avec la configuration DNS lorsque j'essaie de définir une adresse IP statique sur ma machine. Un mode technicien ou quelque chose qui pourrait être utilisé pour contourner temporairement les paramètres DNS serait un ajout fantastique."

- Avis sur Webroot DNS Protection, Koby D.

2. FortiDDoS

FortiDDoS protège les centres de données d'entreprise contre les attaques DDoS. Il s'appuie sur un vaste ensemble de méthodologies DDoS connues et atténue les attaques en utilisant une approche multi-couches. Il analyse également le comportement des données pour détecter de nouvelles attaques, lui permettant d'arrêter les menaces zero-day.

Ce que les utilisateurs aiment :

"J'aime FortiDDoS pour être un logiciel avec un ensemble de fonctionnalités à fort potentiel qui permettent aux entreprises de toute taille de rester protégées au quotidien. Il est facile à mettre en œuvre, à gérer, et inclut une protection dynamique capable de multiples qui fait que notre entreprise n'est pas affectée par l'inactivité face aux attaques mais y fait face.

C'est un logiciel puissant qui continue d'évoluer pour offrir à ses utilisateurs les meilleures solutions pour faire face aux attaques possibles, protégeant ainsi contre les attaques zero-day et connues. De plus, il est assez fluide et a une faible latence. Le meilleur, c'est qu'il analyse constamment les menaces pour aider à prévenir les faux positifs. En cas de problème, il fournit un support efficace et attentif, ce qui en fait un logiciel complet et idéal pour la protection des entreprises."

- Avis sur FortiDDoS, Emma J.

Ce que les utilisateurs n'aiment pas :

"Bien que FortiDDoS offre d'excellentes performances, car il apporte des caractéristiques de protection avancées, puissantes et rapides, son utilisation peut être quelque peu complexe. Cela se reflète surtout lorsque l'utilisateur n'a pas de connaissances techniques dans ce type de logiciel."

- Avis sur FortiDDoS, Zaid T.

3. DefensePro

DefensePro offre une protection DDoS automatisée contre les menaces à grande vitesse, à volume élevé, chiffrées ou de très courte durée. Il utilise un algorithme de quantile dynamique DoS et permet aux fournisseurs de services avec de grands réseaux de détecter et d'atténuer les attaques de flood fantôme cachées et les anomalies de trafic.

Ce que les utilisateurs aiment :

"Le principal avantage est la prévention avancée des attaques DDoS et l'atténuation des attaques par des réseaux de botnet qui cherchent à désactiver et rendre les services indisponibles. Cet outil fait ce qu'il promet. Nous avons subi des attaques cette année et l'outil a protégé et empêché le site de tomber."

- Avis sur DefensePro, Carlos S.

Ce que les utilisateurs n'aiment pas :

"Lenteur du réseau rencontrée lors de la mise en œuvre de certaines politiques."

- Avis sur DefensePro, Harsh P.

4. DataDome

DataDome offre une détection de bot en temps réel, à visibilité complète, à 360° côté client et côté serveur, protégeant contre les menaces de sécurité à tous les points d'extrémité, y compris la défense contre les attaques DDoS de couche 7 et les fraudes par carte.

Ce que les utilisateurs aiment :

"DataDome me fournit un tableau de bord intuitif qui obtient des informations sur le trafic de nos applications web protégées par ses modules étendus. Il donne un aperçu de toutes les menaces actuelles surveillées, des requêtes associées et des niveaux de risque de l'application. Leurs protocoles de comparaison sur les requêtes de menace et le trafic moyen de menace séparent automatiquement les niveaux de risque. Il offre une protection Cloud DDoS qui empêche toutes les attaques DDoS avant même qu'elles n'atteignent notre réseau ciblé."

- Avis sur DataDome, Ravi C.

Ce que les utilisateurs n'aiment pas :

"Pas grand-chose à ne pas aimer ; nous sommes assez satisfaits de la plateforme. Nous voulons exécuter des requêtes API vers Datadome depuis nos systèmes SIEM tels que Splunk pour augmenter les données IP mais ne pouvons pas le faire 'prêt à l'emploi' pour le moment."

- Avis sur DataDome, Siddharth H.

5. Protection DDoS d'Imperva

Protection DDoS d'Imperva sécurise tous les actifs à la périphérie pour un fonctionnement ininterrompu. Il bloque le trafic d'attaque à la périphérie - sans avoir à augmenter la bande passante pour le payer. Le logiciel assure la continuité des affaires, avec un temps de fonctionnement garanti et aucun impact sur les performances.

Ce que les utilisateurs aiment :

"Mon entreprise utilise la protection DDOS d'Imperva ainsi que le WAF et les protections avancées contre les bots. Jusqu'à présent, nous n'avons eu aucun problème avec les attaques DDoS, ce qui signifie que les protections DDoS fonctionnent, car nous savons que nous sommes une cible constante en tant qu'organisation financière."

- Avis sur la protection DDoS d'Imperva, Robert H.

Ce que les utilisateurs n'aiment pas :

"La journalisation des audits vers le SIEM a été difficile à configurer, et ils ne sont pas sécurisés. Parfois, les données sont entièrement visibles, ce qui peut entraîner une fuite de données. Il devrait améliorer la fonctionnalité de journalisation des audits."

- Avis sur la protection DDoS d'Imperva, Consultant en administration gouvernementale

Il n'y a pas de temps pour les interruptions

Mettez en œuvre des stratégies d'atténuation DDoS et des mécanismes de défense pour maintenir la disponibilité de votre site web et vous assurer que vous êtes prêt pour les affaires. Adoptez un logiciel de protection DDoS pour appliquer une approche en couches pour gérer et atténuer les DDoS sans payer de supplément pour augmenter la bande passante.

En savoir plus sur le logiciel de surveillance réseau et mesurez les performances globales de votre réseau par rapport aux références de performance attendues.

Sagar Joshi

Sagar Joshi is a former content marketing specialist at G2 in India. He is an engineer with a keen interest in data analytics and cybersecurity. He writes about topics related to them. You can find him reading books, learning a new language, or playing pool in his free time.