Les entreprises sont constamment chargées de gérer des informations sensibles sur les clients, telles que des informations financières et biométriques, et avec les données personnelles vient la grande responsabilité de garantir la confidentialité et la protection de la vie privée.

Entrez le masquage des données, la technique bien gardée contre les regards indiscrets et les menaces à la sécurité.

Qu'est-ce que le masquage des données ?

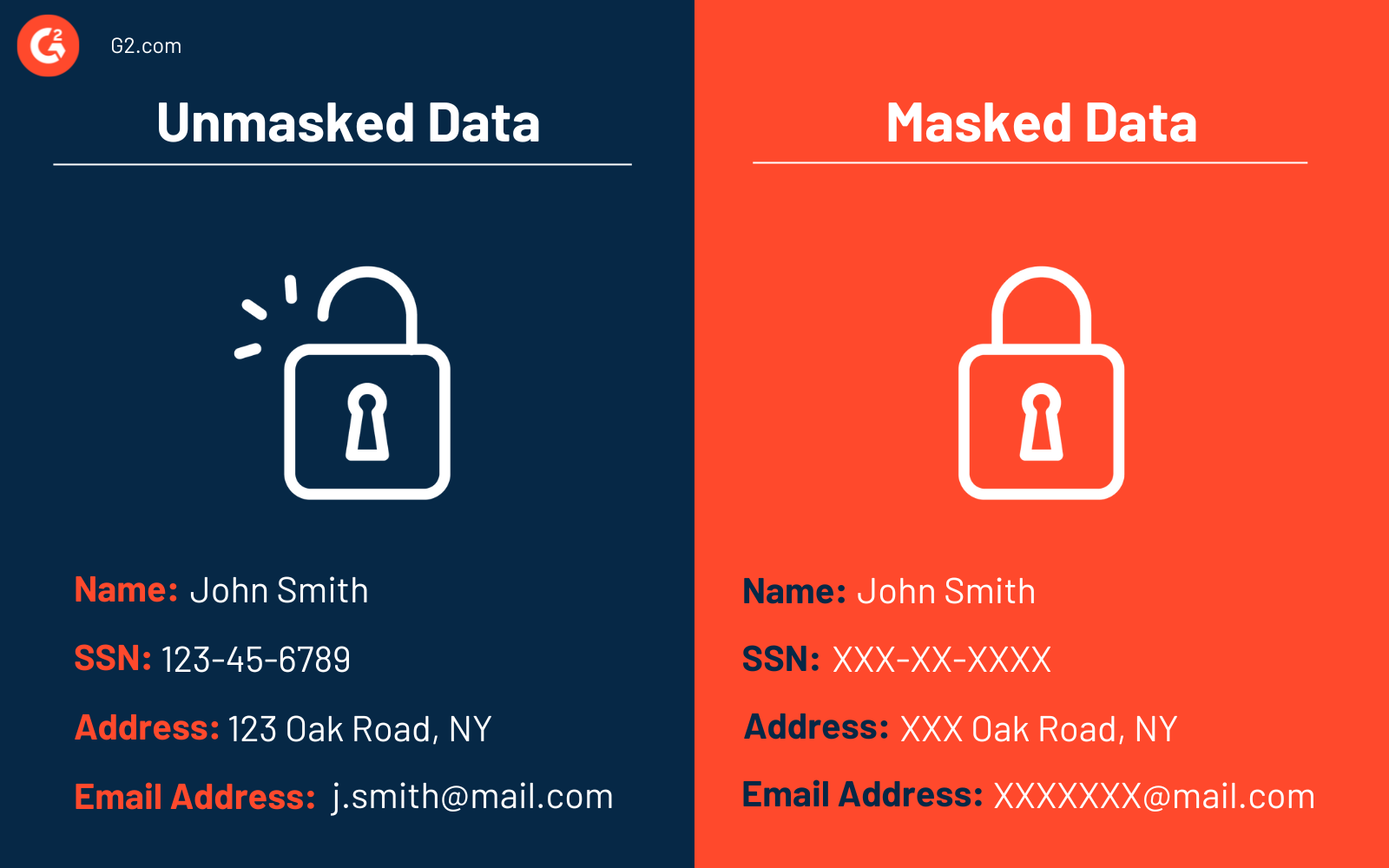

Le masquage des données consiste à modifier ou à substituer les données sensibles originales pour les protéger des regards non autorisés tout en préservant leur utilité pour les utilisateurs autorisés dans les environnements de production et de test.

Les logiciels de masquage des données aident les organisations à protéger leurs données. Ces outils cryptent les données, fournissent des méthodes de masquage cohérentes et permettent l'application et la suppression des masques en fonction de règles spécifiques.

Pourquoi le masquage des données est-il important ?

Le masquage des données joue un rôle crucial dans la protection des informations sensibles contre les risques de sécurité tels que les violations de données et les cyberattaques. Si une violation de sécurité se produit, le masquage des données aide en garantissant que les données exposées ne sont pas réelles ou sensibles, réduisant ainsi l'impact de la violation.

Étant donné que les données masquées sont une représentation fictive des informations originales, même si des attaquants y accèdent, ils ne pourront pas les utiliser à des fins malveillantes, telles que le vol d'identité ou la fraude. Cela ajoute une couche de sécurité supplémentaire, protégeant les données sensibles réelles et minimisant les dommages potentiels de la violation.

Vous voulez en savoir plus sur Logiciel de masquage de données ? Découvrez les produits Masquage de données.

Cas d'utilisation du masquage des données

Le masquage des données est largement utilisé dans divers secteurs pour protéger les informations sensibles tout en maintenant l'utilité des données. Voici les principaux cas d'utilisation :

Conformité aux réglementations sur la confidentialité des données

Les organisations utilisent le masquage des données pour se conformer aux lois sur la confidentialité des données, telles que le Règlement général sur la protection des données (RGPD). Cela protège les informations sensibles, y compris les informations personnellement identifiables (PII), les dossiers financiers, les informations de santé protégées (PHI) et la propriété intellectuelle.

Par exemple, les prestataires de soins de santé masquent les données des patients pour répondre aux exigences de la loi sur la portabilité et la responsabilité en matière d'assurance maladie (HIPAA) tout en partageant des informations pour la recherche.

Développement et test de logiciels sécurisés

Le masquage des données est utilisé dans les environnements de développement et de test de logiciels pour garantir que les informations sensibles ne sont pas exposées. Les développeurs et testeurs de logiciels utilisent des ensembles de données masquées qui imitent les données du monde réel sans révéler de détails personnels ou financiers réels.

Analytique et recherche

Le masquage des données est utilisé par les scientifiques des données et les chercheurs pour analyser de grands ensembles de données tout en préservant la confidentialité. Par exemple, les entreprises pharmaceutiques peuvent masquer les documents médicaux des patients dans les essais cliniques pour étudier l'efficacité des médicaments sans compromettre la vie privée des individus.

Formation des employés

Le masquage des données est appliqué lors des sessions de formation des employés pour fournir des scénarios réalistes sans exposer de données authentiques. Les organisations utilisent des données masquées pour former les employés à traiter les demandes des clients ou à traiter les transactions.

Par exemple, une banque pourrait utiliser des données de transaction masquées dans des programmes de formation pour apprendre aux employés à détecter la fraude.

Contrôle d'accès basé sur les rôles

Le masquage des données est utilisé pour appliquer le contrôle d'accès basé sur les rôles au sein des organisations. Les employés ne peuvent accéder qu'aux données nécessaires à leurs rôles, les informations sensibles étant masquées pour empêcher toute visualisation non autorisée.

Par exemple, dans un hôpital, le personnel administratif pourrait voir des dossiers de santé électroniques masqués des patients tandis que les médecins ont accès à des informations complètes.

Gestion des données de test

Le masquage des données est utilisé pour générer rapidement des données de test sécurisées, garantissant que les environnements de test n'exposent pas d'informations sensibles. Les outils de masquage automatisés s'intègrent aux systèmes existants pour produire des données de test de haute qualité.

Par exemple, une compagnie d'assurance pourrait utiliser des informations de souscripteur masquées pour tester de nouveaux systèmes de traitement des réclamations d'assurance sans risquer l'exposition des données.

Types de masquage des données

Les entreprises peuvent utiliser plusieurs types de masquage des données pour sécuriser et protéger les ensembles de données sensibles.

Masquage statique des données (SDM)

Le masquage statique des données (SDM) consiste à appliquer un ensemble fixe de règles de masquage pour les données sensibles avant de les partager ou de les stocker. Il modifie directement les données avec des valeurs anonymisées par le biais de techniques de cryptage ou d'anonymisation.

La même méthode de masquage est utilisée pour tous les utilisateurs et applications qui accèdent aux données. Le SDM est généralement bon pour les données qui restent inchangées et seront utilisées de manière répétée, comme dans un environnement de test continu.

Masquage dynamique des données (DDM)

Le masquage dynamique des données (DDM) consiste à appliquer des techniques de masquage en temps réel et à modifier dynamiquement les données sensibles lors de l'application ou de l'exécution. Le DDM est répandu dans les systèmes de production et pour les utilisateurs, tels que les testeurs, qui ont besoin d'accéder aux données réelles pour l'analyse.

Les données dynamiques sont utilisées pour l'accès à la sécurité basé sur les rôles. Par exemple, un utilisateur demande des données dans la base de données, et des règles de masquage sont appliquées en fonction du rôle ou des autorisations d'accès de l'utilisateur — les utilisateurs autorisés reçoivent l'ensemble de données original, et les utilisateurs non autorisés obtiennent les données masquées.

Masquage déterministe des données

Le masquage déterministe des données consiste à mapper les données pour garantir qu'une valeur est toujours remplacée par une autre valeur dans la base de données. Par exemple, si vous masquez un nom par "Bob", le nom original apparaîtra comme "Bob" partout dans l'ensemble de données.

Bien que le masquage déterministe des données soit pratique, il n'est pas aussi pratique que d'autres types de masquage. Si quelqu'un pouvait décoder qui est "Bob" dans l'exemple ci-dessus, il pourrait identifier les informations de cet individu dans tout l'ensemble de données.

Masquage des données à la volée

Le masquage des données à la volée masque les informations sensibles lorsqu'elles se déplacent entre les environnements en les masquant en mémoire plutôt que de stocker un ensemble de données modifié en mémoire plutôt que de le stocker séparément.

Les organisations peuvent utiliser cette technique pour masquer les données lorsqu'elles se déplacent entre les environnements, de la production à l'environnement de test. Cette technique est idéale pour le développement logiciel continu ou les scénarios d'intégration complexes où les équipes transfèrent fréquemment des données entre les environnements de production et non-production.

Obfuscation statistique

La méthode d'obfuscation statistique modifie les données sensibles tout en préservant les propriétés statistiques et les relations au sein des données.

Elle permet d'appliquer des fonctions mathématiques et des algorithmes aux données pour l'analyse statistique une fois masquées en garantissant que les données masquées conservent leurs motifs, corrélations et distribution globale d'origine.

Techniques de masquage des données

En fonction de votre base de données et de vos besoins, il existe différentes techniques pour masquer les données dans les différents types de masquage des données.

Cryptage

Le masquage par cryptage combine le cryptage et le masquage des données pour protéger les informations sensibles. En utilisant cette approche, vous pouvez crypter les données sensibles avec des algorithmes cryptographiques, les rendant illisibles pour tout le monde sauf les utilisateurs autorisés disposant de clés de décryptage.

Le masquage par cryptage offre une sécurité élevée des données mais peut être un goulot d'étranglement qui ralentit le processus d'analyse des données car les utilisateurs doivent utiliser des clés de décryptage chaque fois qu'ils veulent accéder aux données.

Top 5 des outils de cryptage :

* Ce sont les 5 meilleurs outils de cryptage selon le rapport Grid® de G2 du printemps 2024Mélange

Le mélange de données est ce qu'il semble être — randomiser les points de données au sein d'un ensemble de données donné. Il préserve la relation et les propriétés statistiques au sein de l'ensemble de données tout en rendant les enregistrements individuels illisibles. Les valeurs des données ne changent pas, mais l'ordre dans lequel elles apparaissent est modifié.

Par exemple, si vous travaillez avec un tableau de données qui inclut des noms de clients et des numéros de carte de crédit, l'ensemble de données de sortie consisterait en un tableau mélangé des noms de clients réels et des numéros de carte de crédit qui ne correspondent pas.

Substitution

Le masquage par substitution des données consiste à remplacer les points de données sensibles par des données fictives similaires mais substituées.

Par exemple, si vous travaillez avec des noms, vous pourriez remplacer les vrais noms par des noms générés aléatoirement pour que la valeur du nom ressemble toujours à un nom. Cela fonctionnerait de la même manière avec les numéros de carte de crédit. L'ensemble de données de sortie inclurait des numéros de carte de crédit de la même longueur de chaîne mais avec des valeurs numériques aléatoires au lieu de valeurs réelles.

Nullification

Certaines équipes utilisent la technique de nullification pour rendre les données illisibles et inutilisables. La nullification consiste à appliquer des valeurs "null" aux colonnes de données afin que les utilisateurs non autorisés ne voient aucune donnée. Bien que cette méthode protège les données, elle peut également être problématique car ceux qui ont besoin d'accéder aux données ne pourront probablement pas les utiliser à moins que les valeurs "null" ne soient totalement non pertinentes pour l'analyse ou le test.

Hachage

Enfin, le hachage convertit les points de données en valeurs de chaîne de longueur fixe obfusquées. Il est couramment utilisé pour protéger des informations telles que les mots de passe, car les informations originales ne sont pas nécessaires pour effectuer le travail.

En d'autres termes, les utilisateurs de données n'ont pas besoin de connaître les mots de passe réels des individus, mais ils doivent tester une fonction qui nécessite que l'utilisateur entre un mot de passe ou en ait un.

Défis du masquage des données

Le masquage des données est important. Cependant, il présente plusieurs défis qui doivent être relevés pour garantir une sécurité et une intégrité des données efficaces. Voici quelques problèmes courants rencontrés dans le masquage des données :

Préservation des attributs

Le masquage des données doit conserver les mêmes types de données et leurs motifs. Par exemple, si vous masquez les âges des clients, la plage et la répartition des âges doivent rester similaires. Si cela n'est pas fait correctement, cela peut affecter la précision de votre analyse ou de vos rapports par rapport à la réalité.

Intégrité sémantique

Les données fictives créées lors du masquage doivent toujours avoir du sens. Par exemple, si vous masquez les salaires des employés, les nouvelles valeurs doivent toujours correspondre aux fourchettes de salaires typiques. De même, les numéros de téléphone masqués doivent sembler réels. Cela aide à garantir que les données masquées sont toujours utiles et réalistes.

Lors du masquage des données pour les tests, il est important que les données fictives respectent toujours les règles pour des éléments tels que les formats d'e-mail ou les numéros de carte de crédit. Si les données ne correspondent pas à ces règles, cela peut entraîner des erreurs lors des tests.

De même, lorsque les données originales doivent être uniques, comme les numéros de sécurité sociale, les données masquées doivent également être uniques. Si les nouvelles valeurs ne sont pas uniques, cela peut entraîner de la confusion ou des erreurs.

Intégrité référentielle

Les données masquées doivent conserver leurs relations cohérentes. Par exemple, si vous remplacez le nom d'un client par un faux, ce même faux nom doit être utilisé partout où il apparaît. Cela aide à maintenir des connexions précises entre les enregistrements de données.

Meilleures pratiques de masquage des données

Pour bien faire le masquage des données, il est important de suivre certaines meilleures pratiques qui garantissent que les données restent protégées tout en étant utiles. Voici quelques conseils clés pour vous aider à masquer les données de manière efficace et sécurisée.

Définir la portée du projet

Pour mettre en œuvre un masquage des données efficace, commencez par déterminer quelles informations nécessitent une protection, qui est autorisé à y accéder, et quelles applications utilisent les données et leurs emplacements dans les environnements de production et non-production.

Maintenir l'intégrité référentielle

L'intégrité référentielle exige que toutes les données d'un type spécifique soient masquées de manière cohérente en utilisant le même algorithme. Dans les grandes organisations, un seul outil de masquage des données à l'échelle de l'entreprise peut ne pas être pratique en raison de contraintes budgétaires différentes, de pratiques informatiques et d'exigences réglementaires. Assurez-vous donc de synchroniser les outils et pratiques de masquage des données à travers l'organisation pour éviter les problèmes d'intégration plus tard.

Protéger les algorithmes de masquage des données

Seul le personnel autorisé doit avoir accès aux composants sensibles de l'algorithme de masquage des données. La connaissance des algorithmes de masquage répétables pourrait conduire à l'ingénierie inverse des informations sensibles.

Les meilleures pratiques incluent l'application de la séparation des tâches, où la sécurité informatique définit les méthodes et algorithmes, mais les propriétaires de données des départements concernés gèrent les paramètres spécifiques et les listes de données.

Organiser et suivre les données sensibles

Les données d'entreprise sont dispersées à travers diverses technologies et emplacements. Les données non structurées telles que les images, les PDF et les fichiers textuels doivent également être protégées.

Par exemple, remplacez les images de documents sensibles tels que les passeports, les permis de conduire et les contrats par des alternatives fictives. La reconnaissance optique de caractères (OCR) peut aider à détecter et à masquer le contenu sensible dans ces fichiers.

Localiser et classer avec précision les données sensibles qui nécessitent une protection est essentiel. Mettez en œuvre un suivi complet pour vous assurer que les bonnes données sont masquées de manière appropriée.

Assurer la conformité et la sécurité

L'accès aux données masquées doit respecter les politiques de sécurité concernant les rôles, les emplacements et les autorisations. Vérifiez que les techniques de masquage des données sont conformes aux politiques de sécurité et aux réglementations.

Évaluer et tester le masquage des données

Évaluez régulièrement l'efficacité des techniques de masquage des données pour vous assurer qu'elles fournissent les niveaux de sécurité requis. Effectuez des tests pour confirmer que les résultats des requêtes à partir des données masquées sont comparables à ceux des données originales, garantissant ainsi la cohérence et la fiabilité.

Top 5 des outils de masquage des données

Les outils de masquage des données aident les entreprises à protéger leurs données en les masquant par randomisation et d'autres techniques. Plus important encore, ces outils permettent aux entreprises de continuer à utiliser leurs données, mais les rendent inutilisables pour les parties extérieures à l'organisation.

Pour être inclus dans la catégorie des masquages de données, un produit doit :

- Crypter les données en les masquant derrière des caractères aléatoires ou d'autres données

- Permettre l'application et la suppression d'un masque à volonté

- Fournir un masquage cohérent ou aléatoire

* Ci-dessous figurent les cinq principales plateformes de masquage des données selon le rapport Grid® de G2 du printemps 2024. Certains avis peuvent être édités pour plus de clarté.

1. Oracle Data Safe

Oracle Data Safe est un centre de contrôle unifié spécifiquement pour les bases de données Oracle. Il aide les utilisateurs à comprendre la sensibilité de leurs données, à évaluer les risques de sécurité, à masquer les données pour utilisation, et à surveiller la sécurité et les contrôles d'accès.

Les utilisateurs peuvent profiter des évaluations de sécurité, des évaluations des utilisateurs, de l'audit des activités, de l'activation des alertes pour signaler un comportement inhabituel, du masquage des données avec préservation de l'intégrité des données, et du pare-feu SQL.

Ce que les utilisateurs aiment le plus :

"Ce que j'ai le plus aimé à propos d'Oracle Data Safe, c'est qu'il est très utile pour auditer automatiquement les données. Il gère les données lui-même et offre le meilleur niveau de sécurité. Il a aidé notre organisation à répondre aux exigences des clients ou des entreprises et à fournir un meilleur résultat avec le rapport classifié."

- Oracle Data Safe Review, Shivam T.

Ce que les utilisateurs n'aiment pas :

"J'ai trouvé que les prix étaient élevés, donc pour avoir une économie d'échelle, il faut le déployer dans chaque projet que l'on utilise. Sinon, j'ai trouvé cet outil très utile."

- Oracle Data Safe Review, Chitrang S.

2. Informatica Dynamic Data Masking

Informatica Dynamic Data Masking contrôle l'accès non autorisé aux environnements de production en utilisant l'anonymisation des données. Il masque les informations sensibles aux utilisateurs en fonction de leurs autorisations d'accès basées sur les rôles, qui incluent leur rôle, leur emplacement et leurs privilèges. De plus, il peut alerter des tentatives d'accès non autorisées.

Ce que les utilisateurs aiment le plus :

"Informatica data masking offre diverses techniques pour protéger les données sensibles. Avec l'aide de leur technique de préservation du format, nous avons protégé les données sans changer le format. De plus, leur technique de découverte dynamique des données a identifié la plupart des champs de données sensibles. Dans l'ensemble, je peux dire qu'Informatica est une solution complète avec une expérience robuste et conviviale pour anonymiser les données."

- Informatica Dynamic Data Masking Review, Mayank J.

Ce que les utilisateurs n'aiment pas :

"Il est un peu complexe à comprendre au début, et il y a légèrement moins de documentation disponible. Mais une fois que vous avez une petite idée, il est très facile et pratique de l'utiliser pour le masquage et d'autres fins de sécurité."

- Informatica Dynamic Data Masking Review, Himanshu G.

3. Informatica Data Security Cloud

Informatica Data Security Cloud utilise des méthodes d'authentification et de cryptage pour garantir la sécurité des données dans les environnements cloud natifs. Il fait partie de l'Intelligent Data Management Cloud (IDMC) et est conçu pour fonctionner dans le cloud.

Ce que les utilisateurs aiment le plus :

"La gestion des données maîtres est la fonctionnalité la plus précieuse que j'aime à propos d'Informatica Cloud. Nous pouvons écrire du code pour construire notre propre logique pour vérifier la qualité et utiliser le masquage des données. La gestion des API et l'intégration sont de bons connecteurs fournis avec le logiciel.

- Informatica Data Security Cloud Review, Gaurav K.

Ce que les utilisateurs n'aiment pas :

"Bien que l'outil offre de nombreuses options et fonctionnalités pour la sécurité des données, les personnes qui le manipulent doivent suivre une formation approfondie et périodique sur le RGPD, les lois, les réglementations, etc., pour gérer la sécurité et utiliser l'outil à son plein potentiel."

- Informatica Data Security Cloud Review, Vibha K.

4. Satori Data Security Platform

Satori Data Security Platform permet des contrôles de données et d'analytique en libre-service. Les utilisateurs ont des portails de données personnels où ils ont un accès immédiat aux ensembles de données qui leur sont pertinents en fonction des politiques et contrôles d'accès. Satori anonymise les données de manière dynamique pour une solution évolutive à travers plusieurs profils et politiques basés sur les autorisations.

Ce que les utilisateurs aiment le plus :

"Satori offre une interface conviviale, ce qui facilite sa mise en œuvre et sa navigation, des fonctionnalités robustes de masquage et de sécurité des données, et protège les données sensibles. Contrôle d'accès automatisé et évolutif, permettant aux organisations d'avoir un contrôle granulaire sur l'accès aux données, s'intègre parfaitement avec des outils logiciels populaires comme Snowflake et Looker, simplifiant le processus d'intégration."

- Satori Data Security Platform Review, Vaibhav S.

Ce que les utilisateurs n'aiment pas :

"Il peut être intégré à presque tous les logiciels, en particulier sur le cloud, ce qui le rend indispensable. Cependant, les performances deviennent un peu lentes lorsque des tonnes de téraoctets de données sont introduites dans le système, tant en termes de performances que de temps pour générer les résultats."

- Satori Data Security Platform Review, Heena R.

5. Clonetab

Clonetab est une plateforme de virtualisation et de clonage pour la livraison de données. Elle offre un brouillage avancé des données (ADS), qui obfusque les données sensibles avant leur diffusion, et des solutions étendues de sauvegarde et de récupération de données pour les bases de données Oracle e-Business Suite, PeopleSoft et SAP Hana.

Ce que les utilisateurs aiment le plus :

"Clonetab aide non seulement les administrateurs à cloner de grands VMware, mais aussi à cloner des bases de données à un niveau granulaire. L'interface graphique de Clonetab est conçue de manière à ce qu'il soit facile pour les administrateurs de travailler avec."

- Clonetab Review, Nikhil N.

Ce que les utilisateurs n'aiment pas :

"Malgré le fait d'être la meilleure plateforme pour les besoins quotidiens de chaque entreprise, elle a moins de support communautaire, ce qui signifie que cette plateforme dépend entièrement du personnel de support, ce qui peut entraîner des retards involontaires. Si nous pouvions avoir une édition communautaire de cette plateforme, il serait simple de rectifier rapidement avec l'aide de la communauté."

- Clonetab Review, Mukesh P.

Pouvez-vous lire les données ?

Le masquage des données est une technique efficace pour protéger les informations personnelles et confidentielles. Les entreprises utilisent le masquage des données pour sécuriser et protéger les données sensibles lors de leur transfert entre divers environnements de test, de production et de développement. De nombreux types et techniques de masquage des données sont disponibles pour les entreprises afin de protéger les informations avec lesquelles elles travaillent.

Découvrez comment la prévention des pertes de données peut protéger vos informations sensibles.

Alyssa Towns

Alyssa Towns works in communications and change management and is a freelance writer for G2. She mainly writes SaaS, productivity, and career-adjacent content. In her spare time, Alyssa is either enjoying a new restaurant with her husband, playing with her Bengal cats Yeti and Yowie, adventuring outdoors, or reading a book from her TBR list.