Le monde de la sécurité des données est un endroit dangereux.

Des millions de hackers et d'escrocs attendent juste de mettre la main sur les données que vous travaillez si dur à protéger. Les frontières entre le bien et le mal s'estompent alors que les employés utilisent leur accès pour violer les données qu'ils devraient protéger à la place.

Dans ce monde où personne ne semble être exactement ce qu'il prétend être, vous devez toujours vous préparer à une aventure ! L'importance de la sécurité des données ne peut être surestimée pour les entreprises de toute taille.

L'effacement permanent des données est devenu de plus en plus pertinent ces dernières années. Il existe de nombreuses façons de sécuriser les données. Cependant, certains outils de sécurité des données utilisés aujourd'hui n'éliminent pas définitivement toutes les traces d'informations sur les dispositifs de stockage.

Les outils d'effacement des données, également connus sous le nom de logiciels de destruction de données, détruisent définitivement les matériaux sensibles des dispositifs de stockage et sont généralement utilisés par les agences gouvernementales, les cabinets d'avocats et les entreprises privées ayant des données sensibles ou confidentielles.

Qu'est-ce que l'effacement des données ?

L'effacement des données, également connu sous le nom de nettoyage ou d'effacement des données, est une technique logicielle permettant de réécrire efficacement les données stockées électroniquement avec des informations binaires aléatoires selon une norme donnée. Cela fait partie intégrante de tout processus de mise au rebut ou de désaffectation de matériel sécurisé.

L'effacement des données est une tâche technique et temporelle que les équipes de sécurité informatique internes effectuent pour atteindre la désinfection des données. Comparé à d'autres techniques de désinfection des données couramment utilisées, l'effacement des données offre aux individus non autorisés une chance minimale d'accéder à des données sensibles de l'entreprise.

Les lois et règlements sur la conformité des données sont devenus plus stricts, avec de nouvelles amendes punitives et politiques introduites au cours des dernières années. Cela, dû à la fréquence des cyberattaques, à l'exposition croissante aux menaces criminelles et à un examen accru pour la conformité réglementaire, a rendu inévitable pour les entreprises de sécuriser leurs données plus sérieusement.

L'effacement des données est la méthode préférée de désinfection des données. Il peut être effectué dans des environnements actifs et inactifs pour répondre aux besoins de différentes technologies et scénarios d'utilisation au fil du temps.

Avant la désaffectation ou le don, les entreprises devraient désinfecter les données sur les serveurs, les PC, les disques durs et les appareils mobiles. Détruire les appareils amovibles avant qu'ils ne soient perdus ou volés est essentiel.

Pourquoi l'effacement des données est-il important ?

Les violations de données sont courantes, et les hackers cherchent toujours de nouvelles façons de voler des informations personnellement identifiables (PII), des propriétés intellectuelles et des secrets commerciaux. La rétention croissante de données sensibles, les avancées technologiques accélérées et la durée de vie limitée des actifs informatiques ont conduit à la nécessité d'un effacement permanent des données des équipements électroniques lorsqu'ils sont retirés ou reconditionnés.

Plusieurs lois ont été promulguées dans différentes industries ces dernières années, guidant les organisations sur la protection et l'effacement des données pour assurer la conformité réglementaire.

L'effacement des données n'est pas une nouvelle technologie, mais il devient populaire en raison des risques liés à la protection des données, à la vie privée et à la sécurité de l'information. Face à des scandales de fuite de données sans précédent et à des cyberattaques, y compris des attaques par ransomware, les agences gouvernementales et les organisations doivent appliquer des stratégies de protection mises à jour pour la gestion des données sensibles.

Un véritable effacement aide à se défendre contre les violations de données, à se conformer à de nombreuses réglementations sur la sécurité des données, à utiliser les ressources de manière optimale et à mettre en œuvre des pratiques écologiques tout en gérant un portefeuille complexe d'actifs informatiques.

L'effacement des données offre aux entreprises des certifications d'effacement inviolables pour garantir la conformité avec les normes de protection des données en expansion nécessitant la minimisation des données, le droit à l'effacement ou le droit à la suppression.

Il permet également aux entreprises de passer de techniques d'élimination des données et des équipements moins respectueuses de l'environnement à des modèles commerciaux circulaires plus durables. Avec l'effacement des données, les entreprises peuvent revendre ou réutiliser des appareils sans craindre d'exposer des données sensibles, ce qui entraîne une réduction considérable des déchets électroniques.

Ce que l'effacement des données n'est pas

Beaucoup de gens croient à tort que l'effacement des données et diverses approches incomplètes de désinfection des données sont identiques. Ces techniques de désinfection des données inadéquates ne sont pas prouvées pour rendre les données irrécupérables sur des dispositifs de stockage appropriés. Elles ne fournissent pas non plus les étapes de vérification et de certification requises pour la désinfection des données.

Voici une liste de méthodes partielles de désinfection des données :

- Suppression de données

- Reformatage

- Réinitialisation d'usine

- Destruction de fichiers

Vous voulez en savoir plus sur Logiciel de destruction de données ? Découvrez les produits Destruction de données.

Caractéristiques de l'effacement des données

Contrairement aux techniques traditionnelles de destruction de données, qui peuvent endommager le support de stockage, l'effacement des données est basé sur un logiciel. Il peut s'appliquer à la fois aux appareils physiques et virtuels dans un environnement isolé ou non surveillé.

Effacer les données sur un dispositif de stockage numérique signifie que tous les secteurs de l'appareil sont vérifiablement remplacés par des zéros et des uns. Bien que la fonctionnalité de l'appareil soit préservée, toutes les données sont irrévocablement irrécupérables.

- Effacer les données sur un dispositif de stockage numérique implique que tous les secteurs sont vérifiablement réécrits avec des zéros et des uns. Cela détruit définitivement les données tandis que l'appareil continue de fonctionner.

- Dans la désinfection ciblée, un fichier, un dossier ou un emplacement spécifié, tel qu'un numéro d'unité logique (LUN), est vérifiablement réécrit. En même temps, les régions non ciblées restent intactes et fonctionnelles.

L'effacement sécurisé des données vous donne la tranquillité d'esprit que les données confidentielles ont été supprimées au-delà de toute récupération et accès.

Logiciel d'effacement des données

Le logiciel d'effacement des données réécrit les informations sur tous les secteurs d'un dispositif de stockage, tel que les disques durs (HDD), avec une chaîne de données pseudo-aléatoires inutiles. Un bon outil d'effacement vérifie les données purgées pour confirmer la destruction permanente des données.

Le logiciel d'effacement des données peut également détruire à distance des données sensibles si un mot de passe incorrect est utilisé pour se connecter. Cette technique est courante dans les appareils mobiles pour prévenir le vol et protéger les données personnelles en cas de vol de l'appareil.

Pour réaliser un effacement complet des données, une solution logicielle doit :

- Permettre la sélection de normes particulières en fonction des exigences de votre industrie et de votre entreprise.

- Confirmer si le processus de réécriture a effectivement supprimé les données de l'ensemble de l'appareil ou des données ciblées.

- Générer un certificat inviolable, incluant des détails confirmant que l'effacement a été réussi et écrit sur toutes les parties de l'appareil, ainsi que d'autres informations sur l'appareil et la norme employée.

Quelle est la différence entre la suppression de données et l'effacement de données ?

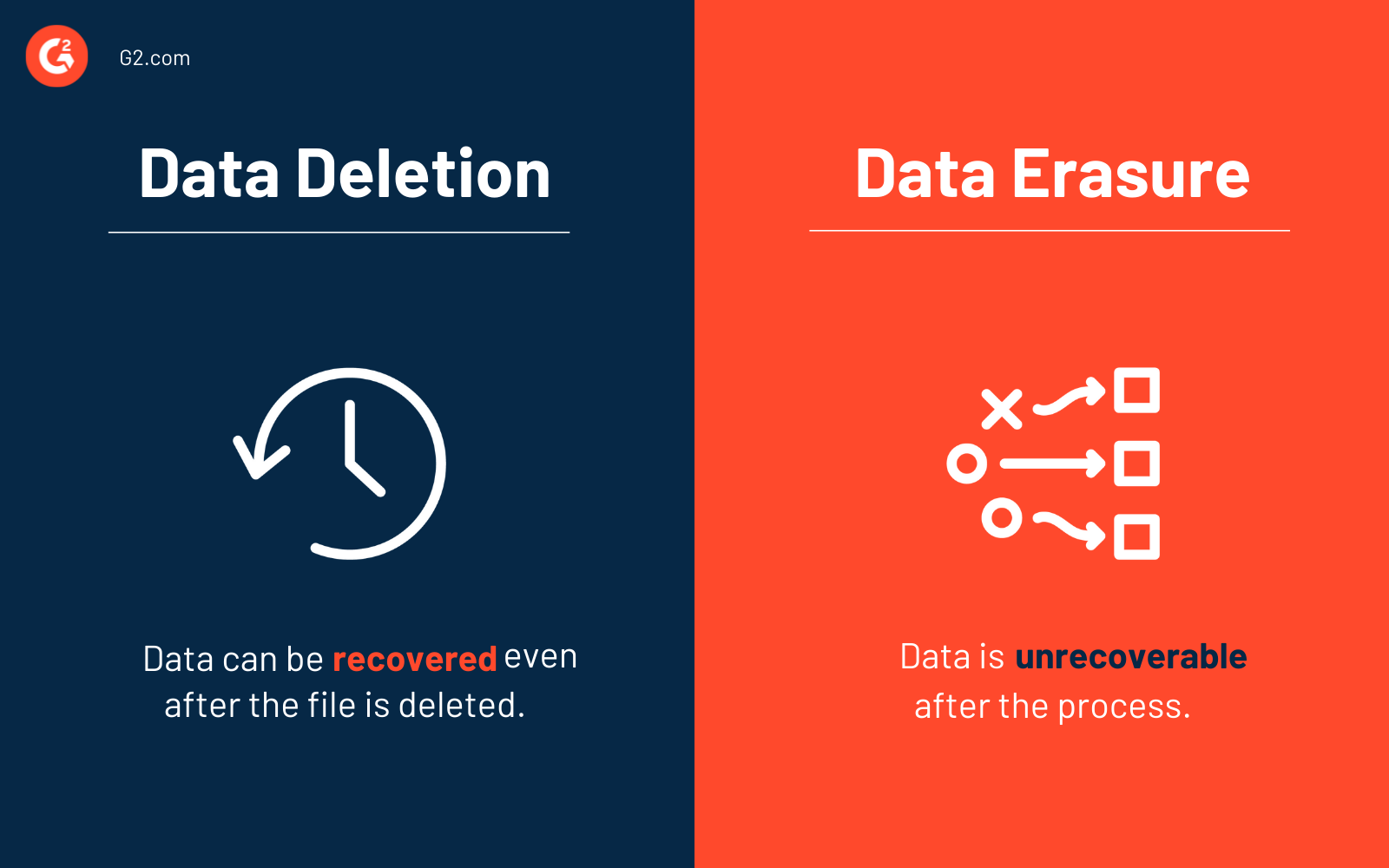

La suppression et l'effacement des données suppriment toutes deux les données, mais elles sont radicalement différentes, de leurs objectifs et techniques aux résultats finaux.

Suppression de données

Un système d'exploitation (OS) utilise un système de fichiers, qui est essentiellement une structure de table, pour conserver les enregistrements de toutes les unités de stockage logiques ou clusters sur le disque dur et comment ces clusters stockent et récupèrent les données. Les disques File Allocation Table (FAT) et New Technology File System (NTFS) sous Windows, ainsi que les volumes Apple File System (APFS) sous macOS, sont quelques systèmes de fichiers bien connus pour stocker et récupérer des informations.

La table d'allocation de fichiers maintient les adresses des données stockées sur les clusters, communément appelées pointeurs (ou Nœuds sous macOS). L'OS supprime les pointeurs du fichier lors de la suppression des données et désigne le cluster associé dans FAT ou la table de fichiers maîtres (MFT) comme 'disponible' pour de nouveaux fichiers ou le stockage de données.

La suppression de données n'efface pas le fichier ou son contenu mais simplement le pointeur (l'emplacement du fichier), le rendant invisible et indisponible pour une utilisation régulière. Cependant, le fichier effacé existe toujours sur le support de stockage. Les utilisateurs peuvent le récupérer rapidement avec un logiciel de récupération de données.

Effacement de données

L'effacement de données réécrit les données existantes sur un dispositif de stockage avec des motifs binaires tels que des '1' et des '0' ou des motifs pseudo-aléatoires dénués de sens pour les effacer ou les désinfecter. Cela supprime ou désinfecte les données pour les rendre complètement inutilisables. En termes simples, lorsque les données sont supprimées ou remplacées par des motifs binaires, elles deviennent inintelligibles.

Les techniques de réécriture pour effacer les données sur les dispositifs de stockage varient en termes de motifs et de passages employés et de la manière dont le résultat d'une méthode de réécriture spécifique est vérifié sur un disque. Par exemple, la technique DoD 5220.22-M utilise trois passages de 0, 1 et de caractères aléatoires pour une destruction complète des données avec un rapport d'effacement.

Voici un résumé rapide des différences entre la suppression de données et l'effacement de données.

| Suppression de données | Effacement de données |

| Supprime l'adresse du fichier de la MFT | Détruit les données en les réécrivant avec des uns et des zéros |

| Les données supprimées peuvent être récupérées à l'aide d'un outil de récupération de données | Les données effacées ne peuvent pas être récupérées par aucune technique |

Méthodes d'effacement des données

Selon le National Institute of Standards and Technology (NIST), l'effacement des données peut être effectué de la manière suivante :

- Réécriture : Les données obsolètes ou mises au rebut sont réécrites avec des données non sensibles (0 et 1) à l'aide d'un logiciel d'effacement des données.

- Effacement de bloc : Un outil d'effacement des données cible les adresses de blocs logiques sur le dispositif de stockage, y compris celles qui ne sont pas actuellement mappées à des adresses actives, pour effacer toutes les données sur le dispositif.

- Effacement cryptographique : Cette technique d'effacement des données est utilisée pour les dispositifs avec des caractéristiques de cryptage de données intégrées, telles que les disques auto-cryptants (SED). Une plateforme d'effacement des données réussie peut détruire la clé nécessaire pour décoder les données sur les SED, les rendant irrécupérables.

Normes d'effacement des données

Diverses stratégies d'effacement des données dans le monde entier effacent complètement les informations confidentielles, sensibles et privilégiées de différents dispositifs de stockage. Certains de ces algorithmes d'effacement sont créés par les agences militaires les plus renommées au monde, telles que le Département de la Défense des États-Unis, les gouvernements et les entreprises commerciales.

Ces méthodes garantissent que les fichiers secrets et privés ne fuient pas ou ne tombent pas entre les mains d'une entité non autorisée ou ennemie et ne peuvent pas être récupérés à l'aide de techniques couramment disponibles. Voici les normes d'effacement des données les plus efficaces pour effacer les données et solidifier la confidentialité et la sécurité des données.

1. Le Département de la Défense des États-Unis (DoD 5220.22-M)

Le Defense Security Service (DSS) a créé DoD 5220.22-M pour une désinfection sécurisée des données. C'est également l'une des normes d'effacement les plus avancées, sécurisées et largement utilisées pour la désinfection des données. Elle est mise en œuvre en trois et sept passages avec des fréquences de vérification variables.

D'autres versions notables de la norme sont :

- DoD 5220.22-M (ECE) : Réécrit les données 7 fois (7 passages)

- DoD 5220.22-M (E) : Réécrit les données 3 fois (3 passages)

- DoD 5220.28-M (STD) : Réécrit les données 7 fois (7 passages)

La différence est que chacun utilise un caractère différent et son complément dans divers intervalles de vérification et nombre de passages.

2. US Army AR 380-19

L'approche d'effacement des données US Army AR 380-19 est définie et publiée par l'armée américaine dans le règlement de l'armée 380-19. Cette technique d'effacement des données élimine les données en trois passages.

- Passage 1 : Il génère un caractère aléatoire

- Passage 2 : Écrit un caractère spécifique sur les données (par exemple, 1)

- Passage 3 : Réécrit le complément du caractère fourni (qui est zéro) puis vérifie le processus de réécriture

3. US Air Force AFSSI-5020

L'United States Air Force (USAF) a défini l'AFSSI-5020 dans l'Air Force System Security Instruction 5020. Cette technique d'effacement des données utilise des zéros, des uns et des valeurs pseudo-aléatoires mais dans une séquence et un nombre de passages différents. Elle est très similaire à DoD 5220.22-M.

- Passage 1 : Réécrit zéro sur l'ensemble de données

- Passage 2 : Réécrit un sur l'ensemble de données

- Passage 3 : Réécrit un nombre pseudo-aléatoire puis valide les données réécrites

4. Norme canadienne RCMP TSSIT OPS-II

La Gendarmerie royale du Canada (GRC) a développé la méthode d'effacement des données TSSIT OPS-II. Elle utilise six passages de valeurs complémentaires répétées avant de réécrire un caractère pseudo-aléatoire avec validation à la septième itération.

- Passage 1 : Réécrit une valeur définie sur les données (comme zéro)

- Passage 2 : Réécrit le complément du passage 1 (dans ce cas, un)

- Passage 3 : Réécrit le complément du passage 2 (zéro)

- Passage 4 : Réécrit le complément du passage 3 (un)

- Passage 5 : Réécrit le complément du passage 4 (zéro)

- Passage 6 : Réécrit le complément du passage 5 (un)

- Passage 7 : Réécrit une valeur pseudo-aléatoire et valide le processus d'effacement des données

Contrairement à DoD 5220.22-M, qui valide la réécriture après chaque étape de réécriture, cette technique vérifie simplement la réécriture à la septième itération.

5. Norme britannique HMG IS5

Le protocole d'effacement britannique HMG IS5 utilise deux ou trois passages pour écrire un mélange de données zéro, un et aléatoires avec vérification. La méthode britannique HMG IS5 à 3 passages est bien supérieure à la méthode à 2 passages.

6. Peter Gutmann

Peter Gutmann a inventé la méthode de désinfection des données Gutmann en 1996. C'est l'une des nombreuses normes de désinfection des données basées sur un logiciel dans les outils d'effacement des données pour réécrire les données existantes sur les disques durs et autres dispositifs de stockage. L'algorithme fonctionne en réécrivant certaines données pseudo-aléatoires 35 fois (35 passages).

Le point essentiel à retenir ici est que la méthode Gutmann utilise des valeurs aléatoires pour les quatre premiers et derniers passages, puis utilise un algorithme sophistiqué du passage 5 au passage 31.

7. Norme russe (GOST-R-50739-95)

GOST-R-50739-95 est un ensemble de règles d'effacement des données russes conçues pour empêcher l'accès non désiré aux données. Voici quelques exemples de cet algorithme de désinfection des données.

- Méthode 1 : Réécrit zéro lors du premier passage et remplace les caractères aléatoires par les mêmes caractères du premier passage

- Méthode 2 : Réécrit des caractères aléatoires avec le premier passage

Avantages de l'effacement des données

Les techniques de désinfection des supports les plus populaires incluent des solutions d'effacement des données ou des fournisseurs de disposition des actifs informatiques (ITADS) pour la destruction des données. L'approche ITAD est plus populaire pour plusieurs raisons.

Par exemple, l'élimination des actifs matériels nécessite une infrastructure et une capacité, peut également fournir des options de désinfection supplémentaires et est une ligne d'affaires établie pour la gestion des actifs anciens ou en fin de vie.

Certains avantages de l'effacement des données sont :

- L'effacement des données permet aux entreprises de nettoyer leurs supports de stockage sur site. C'est un argument fort pour appliquer des normes de sécurité des données pour la conformité réglementaire au sein d'un lieu de travail. L'effacement des données complète souvent les méthodes traditionnelles de destruction des données telles que le broyage et le démagnétisation. Indépendamment de l'état physique et des circonstances dans la chaîne de garde, l'effacement des données basé sur un logiciel offre une protection des données à toute épreuve.

- Les logiciels modernes d'effacement des données désinfectent avec succès les supports tout en respectant les normes mondiales d'effacement. Cela aide les entreprises à respecter les normes de sécurité et de confidentialité des données telles que SOX, GLB, HIPAA, ISO27001, EU-GDPR et PCI-DSS. De plus, le logiciel d'effacement des données crée des rapports d'effacement automatiques inviolables et des certifications qui servent de pistes d'audit fiables pour les besoins de conformité.

- L'effacement des données permet le recyclage, la réaffectation ou la redistribution des appareils. Il augmente l'efficacité et réduit les dépenses.

Défis de l'effacement des données

L'effacement des données peut ne pas être efficace sur les supports basés sur la mémoire flash tels que les disques SSD et les clés USB. Ces appareils peuvent contenir des données résiduelles non disponibles pour l'algorithme d'effacement, et les données peuvent être récupérées à partir des puces mémoire flash spécifiques de l'appareil.

L'effacement des données par réécriture n'est efficace que pour les disques durs fonctionnels qui écrivent sur tous les secteurs. Dans la plupart des cas, le logiciel ne peut pas réécrire les secteurs défectueux, mais il peut contenir des données récupérables.

Cependant, les secteurs endommagés peuvent être indétectables pour le système hôte et, par conséquent, l'application d'effacement. Ce problème peut être évité en cryptant l'appareil avant utilisation. Les logiciels malveillants malveillants peuvent potentiellement affecter l'effacement des données piloté par logiciel.

L'effacement des données est un processus plus long que d'autres formes de désinfection des données. De plus, l'effacement des données oblige les entreprises à créer des politiques et des pratiques pour tous les dispositifs de stockage de données.

Ne prenez pas de risques. Réécrivez ces données !

Les exigences en matière de confidentialité des informations, y compris la rétention et l'effacement des données, sont devenues une préoccupation pour les organisations alors que les réglementations en matière de confidentialité sont devenues plus strictes. Bien que la protection des données soit cruciale, l'effacement des données après utilisation est un élément essentiel du cycle de vie de l'utilisation des données.

Pas satisfait de l'effacement des données ? Découvrez comment différentes méthodes de désinfection des données peuvent aider à détruire les données de manière permanente.

Keerthi Rangan

Keerthi Rangan is a Senior SEO Specialist with a sharp focus on the IT management software market. Formerly a Content Marketing Specialist at G2, Keerthi crafts content that not only simplifies complex IT concepts but also guides organizations toward transformative software solutions. With a background in Python development, she brings a unique blend of technical expertise and strategic insight to her work. Her interests span network automation, blockchain, infrastructure as code (IaC), SaaS, and beyond—always exploring how technology reshapes businesses and how people work. Keerthi’s approach is thoughtful and driven by a quiet curiosity, always seeking the deeper connections between technology, strategy, and growth.