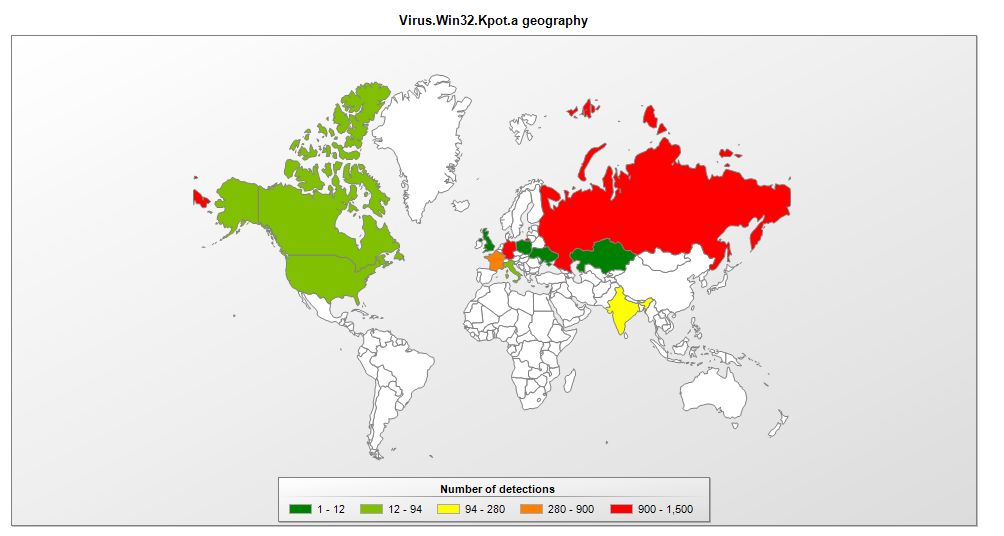

Dans une pointe d'ironie, la même semaine où le coronavirus faisait la une des journaux, il a été annoncé que le premier nouveau virus informatique depuis des années semait le chaos en Europe, en Russie et en Inde.

Avec des millions de variétés de logiciels malveillants circulant aujourd'hui, ce n'est pas la forme de malware la plus destructrice qui existe, mais elle est unique dans le paysage mondial des menaces en tant que seul « virus informatique » infectant les systèmes aujourd'hui.

C'est une idée reçue courante que les logiciels malveillants et les virus informatiques sont les mêmes.

Logiciels malveillants vs. Virus informatiques

Les logiciels malveillants désignent tout logiciel conçu pour perturber les environnements informatiques, infecter les systèmes, voler des données ou exécuter des actions sans l'approbation de l'utilisateur. Les virus, bien qu'étant une forme de logiciel malveillant, sont uniques par leur capacité à se répliquer et à se propager entièrement par eux-mêmes, corrompant tous les fichiers ou données avec lesquels ils interagissent.

Contrairement à d'autres logiciels malveillants qui nécessitent qu'un pirate exécute des commandes, les virus agissent comme un parasite, se nourrissant de l'ordinateur et se propageant chaque fois que des fichiers sont partagés ou que des connexions sont établies entre des appareils.

Aujourd'hui, il existe plus d'un milliard de variétés uniques de logiciels malveillants. Selon AV-Test, un institut de recherche en sécurité indépendant, près de 30 millions de nouvelles variantes de logiciels malveillants ont été découvertes rien qu'en 2020.

La mort du virus informatique

Les virus informatiques sont la plus ancienne forme de logiciel malveillant, remontant à plus de 40 ans. Cependant, au milieu des années 2000, les pirates semblaient abandonner les virus informatiques pour des logiciels malveillants plus sophistiqués.

Les ordinateurs et applications modernes ont évolué au-delà du point d'efficacité pour la plupart des virus informatiques. Les nouveaux systèmes sont préconstruits avec des fonctionnalités qui renforcent les appareils contre l'infection et protègent les ordinateurs en empêchant le virus de se propager sans l'approbation de l'utilisateur. Certaines variantes de logiciels malveillants, y compris les vers et les rançongiciels, sont communément appelées virus, mais elles n'ont pas la même nature « vivante » et parasitaire. Le terme « vivant » implique sa dépendance à un hôte pour le stockage et l'exécution. Ces virus sont généralement attachés à des fichiers, restant en sommeil jusqu'à ce que l'appareil hôte ouvre la pièce jointe, exécutant ainsi le virus.

Le phishing, qui est techniquement une action, pas un logiciel malveillant littéral, a toujours été l'un des moyens les plus faciles et les plus courants pour les pirates de voler des identifiants de connexion et d'autres informations personnelles, en exploitant la confiance de l'utilisateur.

| En relation : Qu'est-ce que le malware sans fichier et comment les attaques se produisent ? → |

De plus, les techniques de phishing sont d'excellents vecteurs pour propager des rançongiciels. Lorsque les utilisateurs ouvrent une pièce jointe malveillante envoyée dans une attaque de phishing, leur appareil est instantanément infecté. Dans ce scénario, l'appareil affecté se verrouille et l'utilisateur voit un message exigeant un paiement ou une rançon s'il ne souhaite pas que ses données soient supprimées.

Les BotNets sont également devenus énormes une fois que les gens ont réalisé à quel point il est facile de les construire en infectant des appareils intelligents non sécurisés. Une fois infectés, des milliers d'appareils travaillant à l'unisson font tomber des sites, des applications et des réseaux. Le malware sans fichier est l'une des formes les plus récentes de logiciels malveillants, s'appuyant sur les composants internes d'un ordinateur pour retourner le système contre lui-même. De nouvelles menaces comme celle-ci continuent d'émerger alors que les pirates et les acteurs de la menace institutionnels continuent de voir de la valeur à contourner même les solutions de protection les plus récentes.

Le retour du virus « vivant » : Présentation de « KBOT »

Avec la capacité de perturber les systèmes, de détruire des fichiers et de prendre le contrôle à distance des appareils, le virus informatique « KBOT » est devenu le virus « vivant » véritablement le plus répandu découvert ces dernières années.

Le nom KBOT a été inventé par les chercheurs en menaces de Kaspersky Labs, qui ont découvert le virus informatique revitalisé. Le virus KBOT infecte les fichiers exécutables sans possibilité de récupération et ralentit les systèmes informatiques en injectant du code dans les processus système, permettant aux pirates de prendre le contrôle à distance des systèmes compromis.

KBOT est exceptionnellement sophistiqué pour un virus informatique. Il infecte tous les appareils connectés, ajoutant du code dynamique et polymorphe aux fichiers. Les données sont ensuite cryptées sur un système de fichiers virtuel utilisant l'algorithme RC6 qui cache le virus à la vue de tous. Il peut même télécharger des modules supplémentaires pour collecter et transférer des informations volées via un serveur de commande et de contrôle.

Image courtoisie : Kaspersky Labs

Image courtoisie : Kaspersky Labs

Évolution de la protection contre les logiciels malveillants

Bien que KBOT soit une anomalie intéressante dans le paysage des menaces, ce n'est pas la priorité absolue des technologies de protection contre les logiciels malveillants les plus avancées. Les solutions anti-malware, antivirus et de protection avancée contre les menaces (ATP) continuent d'évoluer en miroir des menaces qui les entourent.

Il y a quelque temps, l'antivirus a évolué au-delà de la protection locale des points de terminaison. Les entreprises ne peuvent plus se permettre les risques d'ajouter un logiciel antivirus à un appareil et supposer qu'il est protégé. Heureusement, les solutions les plus récentes sont conçues pour se protéger contre des logiciels malveillants encore plus sophistiqués capables d'infecter toutes sortes d'appareils, de réseaux, d'applications et de sites Web.

La sécurité des points de terminaison est l'utilisation originale et probablement la plus courante des logiciels antivirus aujourd'hui, mais les entreprises modernes doivent sécuriser bien plus que les seuls points de terminaison. Les environnements cloud, les sites Web et les applications nécessitent tous une protection unique. Avec les nouvelles variétés de logiciels malveillants, en particulier les logiciels malveillants sans fichier, les entreprises ont priorisé la technologie de détection plutôt que la protection.

Les plateformes de protection des charges de travail cloud ont émergé comme le moyen le plus efficace de protéger les données et les charges de travail exécutées sur les services cloud. Ces outils centrés sur les charges de travail aident à protéger les environnements cloud en automatisant et en fournissant une protection continue, une conformité et une visibilité.

L'évolution rapide des logiciels malveillants a clairement montré qu'il est ingérable de prévenir chaque menace d'une cible. Au lieu de cela, il serait plus efficace de maintenir une protection de base tout en ajoutant des capacités de surveillance continue pour répondre automatiquement aux menaces à mesure qu'elles surviennent.

Si vous recherchez l'une de ces solutions, consultez nos catégories détection et réponse des points de terminaison (EDR) et orchestration, automatisation et réponse en matière de sécurité (SOAR).

L'antivirus doit rester un élément central du plan de protection contre les virus d'une entreprise. Les meilleurs antivirus gratuits de G2 répertorient les meilleurs produits qui peuvent aider les entreprises à sécuriser leurs systèmes avec des solutions gratuites. Cependant, de nouvelles menaces nécessitent de nouvelles technologies. Restez à jour sur les technologies de sécurité les plus récentes avec les tendances technologiques 2020 pour la cybersécurité de G2.

Vous voulez en savoir plus sur Fournisseurs de services de sécurité des points de terminaison ? Découvrez les produits Services de sécurité des points de terminaison.

Aaron Walker

Aaron has been researching security, cloud, and emerging technologies with G2 for more than half a decade. Over that time he's outlined, defined, and maintained a large portion of G2's taxonomy related to cybersecurity, infrastructure, development, and IT management markets. Aaron utilizes his relationships with vendors, subject-matter expertise, and familiarity with G2 data to help buyers and businesses better understand emerging challenges, solutions, and technologies. In his free time, Aaron enjoys photography, design, Chicago sports and lizards.