Pour aider les acheteurs à comprendre le paysage des logiciels de protection des données, je vais écrire plusieurs articles sur les différentes fonctions des logiciels de protection des données. Mon objectif est de fournir à nos lecteurs des aperçus et des conseils pratiques lors de l'achat de logiciels de protection des données de toutes sortes. Notre premier volet est un aperçu des logiciels de gestion de la protection des données.

Qu'est-ce que le logiciel de gestion de la protection des données ?

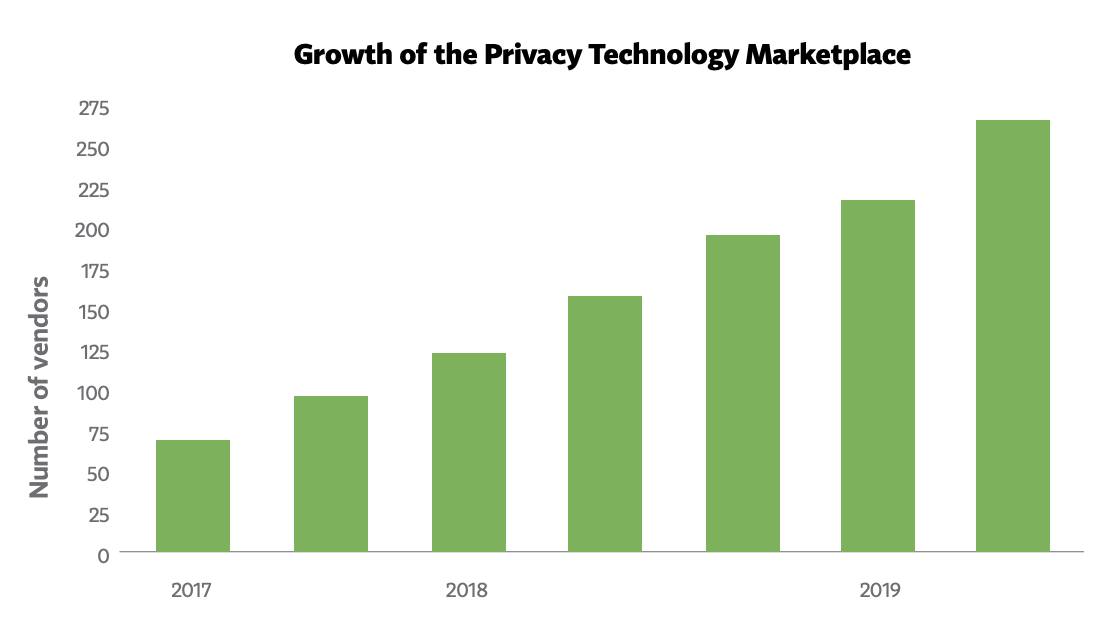

Il n'existe pas encore de norme développée pour les logiciels de gestion de la protection des données, et les produits élargissent rapidement leurs offres avec de nombreux investissements récents pour développer davantage cette fonctionnalité. Par exemple, en janvier 2020 seulement, deux grands fournisseurs de logiciels de protection de la vie privée, Securiti.ai et BigID, ont chacun annoncé des investissements de 50 millions de dollars. Sans parler de la vague d'investissements qui a eu lieu fin 2019 avant l'entrée en vigueur du CCPA, comme la start-up DataGrail soutenue dans le cadre du fonds de capital-risque de 50 millions de dollars d'Okta, ou encore la consolidation dans le domaine avec des acquisitions telles que l'acquisition de Nymity par TrustArc ou l'acquisition par OneTrust de la solution eLearning Privacy core de l'IAPP.

Source: 2019 IAPP Tech Vendor Report

Source: 2019 IAPP Tech Vendor Report

Après avoir examiné de nombreux logiciels actuellement disponibles dans cet espace dynamique, voici comment nous, chez G2, définissons cette catégorie de logiciels, pour l'instant.

Logiciel de gestion de la protection des données :

Le logiciel de gestion de la protection des données aide les entreprises à gérer leurs programmes de protection de la vie privée pour se conformer aux lois mondiales sur la protection de la vie privée telles que le Règlement général sur la protection des données (RGPD) de l'UE ou la California Consumer Privacy Act (CCPA), entre autres réglementations. La fonctionnalité principale du logiciel de gestion de la protection des données comprend :

1. Découverte et cartographie des données sensibles

2. Gestion des demandes d'accès des personnes concernées (DSAR) (ou gestion des demandes des consommateurs) et

3. Plateforme de gestion du consentement

Ces solutions logicielles offrent souvent des fonctionnalités supplémentaires telles que (ou s'intègrent à d'autres applications pour fournir) la gestion de l'évaluation des fournisseurs, la conformité aux cookies, la notification de violation de données, la vérification d'identité, la dé-identification des données ou la pseudonymisation, les évaluations d'impact sur la vie privée (PIA).

Vous voulez en savoir plus sur Logiciel de gestion de la confidentialité des données ? Découvrez les produits Gestion de la confidentialité des données.

Principales caractéristiques du logiciel de gestion de la protection des données

Examinons de plus près les caractéristiques les plus fondamentales du logiciel de gestion de la protection des données, qui comprennent trois caractéristiques principales :

-

- Découverte et cartographie des données sensibles

- Gestion des demandes d'accès des personnes concernées (DSAR)

- Gestion du consentement

Questions générales à considérer lors de la sélection d'une solution logicielle de gestion de la protection des données :

-

- Ce logiciel est-il indépendant de la législation ? Fonctionnera-t-il pour le RGPD, le CCPA ou un certain nombre des nombreuses lois sur la protection de la vie privée à venir ?

- Répond-il à vos besoins linguistiques et à ceux de vos utilisateurs finaux ?

- Cette solution répond-elle aux besoins de vos collègues dans différents départements ? Qui l'utilisera principalement en front-end ? Les responsables de la protection de la vie privée ? Les équipes juridiques ? Qui l'administrera principalement en back-end ? Les équipes informatiques ? Les équipes de sécurité de l'information ? Leurs besoins sont-ils satisfaits avec cette solution logicielle ?

Découverte et cartographie des données sensibles

Pouvez-vous affirmer avec confiance que vous savez où se trouvent toutes les informations personnellement identifiables (PII) et les données sensibles de votre entreprise ? Qu'en est-il des données dans vos bases de données, applications, plateformes de messagerie électronique ou même des points de terminaison comme les ordinateurs portables ou les téléphones mobiles des employés ? Qu'en est-il des informations sensibles stockées dans d'anciens e-mails ? Autre question, savez-vous d'où proviennent ces données et de qui ? Et où vont maintenant les données ? Pour se conformer aux lois sur la protection des données, les entreprises doivent savoir où se trouvent leurs données sensibles et comment elles sont utilisées.

Les solutions logicielles de gestion de la protection des données aident aujourd'hui les entreprises à comprendre où se trouvent leurs données sensibles de trois manières, via :

-

- Enquêtes manuelles - Cela nécessite que les collègues remplissent manuellement des enquêtes ou des feuilles de calcul Excel indiquant où les données sensibles sont stockées. Ce processus peut être laborieux, donc certains fournisseurs de logiciels de gestion de la protection des données offrent des modèles d'enquête préconstruits et des outils de flux de travail pour administrer cette tâche fastidieuse.

- Découverte automatisée des données sensibles - Les outils de découverte automatisée des données sensibles se connectent à vos bases de données, applications et autres référentiels de données et explorent, identifient et classifient automatiquement les données sensibles. Beaucoup de ces outils offrent des représentations visuelles de vos données afin que vous puissiez voir où les données globales sont stockées géographiquement, mais aussi créer une carte d'un sujet de données individuel.

- Une combinaison de ces deux méthodes.

Il y a des avantages et des inconvénients à la fois à la méthode de découverte de données basée sur des enquêtes et à la méthode de découverte automatisée. Pour la découverte de données basée sur des enquêtes, ce n'est pas une charge technologique, mais plutôt une question de processus. Étant donné que les employés qui gèrent les données remplissent ces enquêtes, l'erreur utilisateur ou l'incomplétude peut être un problème critique. De plus, les résultats de cet exercice sont statiques à partir du moment où les données ont été signalées. Nous savons que de nouvelles données sont créées chaque jour, donc l'information sera obsolète à partir de la date à laquelle elle a été générée.

Pour la découverte automatisée des données, les avantages sont que lorsqu'elle est mise en œuvre, c'est un processus automatique qui ne nécessite pas que les employés trouvent des données sensibles et les résultats sont dynamiques et à jour. Les limites de la découverte automatisée des données sont qu'elle doit être capable de se connecter non seulement à votre stockage cloud et à vos applications cloud, mais aussi à vos bases de données sur site et à vos applications héritées. Certains fournisseurs qui proposent la découverte automatisée sont prêts à créer des API personnalisées pour se connecter aux magasins hérités pour résoudre ce problème, cependant.

Questions à considérer lors de la sélection d'un outil de découverte automatisée des données :

-

- Quelles connexions préconstruites le fournisseur propose-t-il ?

- Sa solution peut-elle trouver à la fois des données structurées et non structurées ?

- Quels formats de fichiers sa solution peut-elle trouver ? Propose-t-elle l'OCR pour les documents numérisés ?

- Construiront-ils des connexions personnalisées pour des référentiels de données non standard ou hérités ?

- Faites examiner la solution par les équipes informatiques de votre entreprise pour vous assurer qu'elle répond à leurs besoins.

Pour les petites entreprises ou les entreprises avec une faible quantité de données sensibles, la méthode basée sur des enquêtes peut être suffisante pour l'instant. La découverte de données sensibles basée sur des enquêtes est également un moyen de trouver des données qui peuvent vivre sur des systèmes hérités ou dans des applications qui ne peuvent pas être découvertes à l'aide d'une méthode automatisée, comme les fichiers papier littéraux. Pour les grandes entreprises et les entreprises qui ont adopté la transformation numérique ou sont des natifs numériques, cependant, la découverte automatisée serait facile à ajouter à votre mélange d'autres produits SaaS. D'un point de vue industriel, j'ai vu un certain nombre d'investissements dans la découverte automatisée des données, donc je crois que sur le long terme, cette méthode est la voie de l'avenir.

Gestion des demandes d'accès des personnes concernées (DSAR)

Alors que se passe-t-il lorsque vous recevez une demande d'une personne concernée (un consommateur, un employé ou un autre utilisateur final) demandant d'accéder, de transférer ou de supprimer ses données ? Comment gérez-vous ces demandes dans les délais de réponse définis par la loi ?

| En relation :En savoir plus sur les demandes de portabilité des données, ici.→ |

La fonctionnalité des logiciels de gestion des demandes d'accès des personnes concernées (DSAR) inclut généralement la fourniture d'un formulaire ou d'un portail de réception des demandes d'accès, de transfert ou de suppression des informations personnellement identifiables des personnes concernées ; des méthodes de vérification d'identité ; fournir une vue centralisée de toutes les DSAR en cours ; des alertes aux administrateurs lorsqu'il est proche du délai de réponse légalement mandaté ; fournir des outils de flux de travail pour traiter les DSAR dans votre organisation ; et fournir des outils de reporting et des journaux. Certains outils offrent également un portail de communication crypté pour communiquer et transférer en toute sécurité les données DSAR à une personne concernée.

Questions à poser aux fournisseurs sur leur fonctionnalité de gestion des demandes d'accès des personnes concernées (DSAR) :

- Avez-vous des formulaires en ligne modèles pour les demandes d'accès des personnes concernées (DSAR) pour recevoir les demandes ?

- Proposez-vous un numéro de téléphone gratuit pour recevoir les demandes DSAR par téléphone, ce qui est requis pour certaines entreprises ?

- Les formulaires DSAR peuvent-ils être personnalisés avec la marque de l'entreprise pour une continuité de la marque ou doivent-ils conserver la marque du fournisseur de protection de la vie privée ?

- Comment vérifiez-vous l'identité des personnes concernées ? Proposez-vous une fonctionnalité d'identité en natif ou est-ce un plug-in d'un autre fournisseur et donc, une autre licence logicielle ?

- Si la vérification d'identité est proposée, quelles sont les méthodes de confirmation des identités ? Les exemples incluent la vérification de carte d'identité, la vérification vocale, la vérification par e-mail, la vérification par sms, le push mobile, l'authentification biométrique, les questions de défi, les questions basées sur le compte ou d'autres formes d'identification et d'authentification.

- Si votre processus de découverte de données est manuel :

Proposez-vous des outils de flux de travail pour gérer le processus de demande à d'autres employés de trouver, d'accéder ou de supprimer les données demandées ? - Si votre processus de découverte de données est automatisé :

Après que les données ont été automatiquement découvertes, envoyez-vous un rapport à un administrateur de la protection de la vie privée pour examen avant d'envoyer le rapport à la personne concernée ?

- Proposez-vous un portail de communication crypté pour répondre aux DSAR ?

Gestion du consentement

Une fonctionnalité importante qui devient de plus en plus courante dans les logiciels de gestion de la protection des données est la gestion du consentement, car de nombreuses réglementations sur la protection des données exigent soit un consentement opt-in, soit un consentement opt-out des utilisateurs avant de collecter, d'utiliser, de partager ou de vendre leurs données utilisateur. Obtenir le consentement des utilisateurs correctement est crucial. Pour respecter le consentement et les préférences des utilisateurs, les entreprises peuvent utiliser des outils de gestion du consentement.

Avec les outils de gestion du consentement, les utilisateurs peuvent consentir à toute une série d'utilisations de données par les entreprises, y compris le droit à la collecte de données, le suivi de localisation, les préférences de contact incluant sms, e-mail, téléphone, et plus encore. Les utilisateurs finaux peuvent même définir des autorisations de collecte et d'utilisation pour leurs appareils IoT. L'utilisation d'outils de gestion du consentement facilite grandement le respect des réglementations sur la protection des données.

Et après

Cet article fournit un aperçu général des logiciels de gestion de la protection des données. Mon objectif est d'écrire des informations plus détaillées sur la fonctionnalité des plateformes de gestion de la protection des données, ainsi que du contenu sur d'autres logiciels liés à la protection de la vie privée. Suivez mon contenu sur le site de recherche de G2 pour les mises à jour. Vous pouvez également me suivre sur LinkedIn.

Clause de non-responsabilité : Je ne suis pas avocat et je ne donne pas de conseils juridiques. Si vous avez des questions juridiques, consultez un avocat agréé. Je ne donne pas non plus de conseils en mode, en relations ou de recommandations de films. Croyez-moi, c'est pour le mieux.

Merry Marwig, CIPP/US

Merry Marwig is a senior research analyst at G2 focused on the privacy and data security software markets. Using G2’s dynamic research based on unbiased user reviews, Merry helps companies best understand what privacy and security products and services are available to protect their core businesses, their data, their people, and ultimately their customers, brand, and reputation. Merry's coverage areas include: data privacy platforms, data subject access requests (DSAR), identity verification, identity and access management, multi-factor authentication, risk-based authentication, confidentiality software, data security, email security, and more.